Аутентификация в компьютерных системах

А.Сарбуков, А. Грушо

Средства аутентификации, авторизации и идентификации относятся к категории классических средств по управлению информационной безопасностью как корпоративных, так и глобальных коммуникационных сетей и включают в себя определение, создание, изменение, удаление и аудит пользовательских учетных записей. Аутентификация в них используется для проверки подлинности входящего в систему пользователя и для избежания отказа в обслуживании зарегистрированного пользователя.

Для защиты от несанкционированного доступа к персональным компьютерам, серверам и другому оборудованию применяются механизмы аутентификации, использующие различные характеристики пользователей (рис. 1).

Рис. 1. Информация, используемая для аутентификации пользователей

Простейший механизм аутентификации, встроенный почти в любую операционную систему, предлагает после введения имени подтвердить его паролем, соответствующим данному имени. В таких распространенных операционных системах, как Windows и Unix, пароли хранятся в зашифрованном виде. При этом для шифрования паролей используются стандартные криптоалгоритмы с встроенными раз и навсегда ключами. Существует множество способов перехватить открытый пароль и пройти аутентификацию от чужого имени, поэтому во всех руководствах рекомендуется как можно чаще менять пароли, а также делать их как можно менее закономерными и более длинными.

Идентификация и аутентификация в сети

Для эффективного построения распределенных информационных технологий необходимо участие пользователя в функциях, выполняемых в распределенных устройствах, часто удаленных от места положения самого пользователя. В связи с этим встает задача идентификации и аутентификации пользователей в различных компонентах распределенной системы и программной инфраструктуры в зависимости от выполняемых бизнес-процессов. Существует классификация взаимодействия различных пользователей, которая требует различных решений по идентификации и аутентификации и защите информации в целом. Для служащих компании аутентификация должна позволить обеспечить доступ к различным распределенным приложениям, обеспечивая интеграцию различных приложений и в то же время устанавливая заданные требования по безопасности (В2Е).

Для покупателей и пользователей услуг идентификация и аутентификация должны позволять обеспечить доступ к услугам информационной системы при обеспечении заданных требований по безопасности (В2С). Для бизнес-партнеров идентификация и аутентификация в распределенной системе должны обеспечивать требуемые партнерские отношения и одновременно уменьшить риск от враждебных транзакций (В2В). В различных источниках описано множество примеров развития требований к идентификации и аутентификации в связи с совершенствованием информационных технологий и расширением электронного бизнеса (рис.2).

Рис. 2. Варианты двусторонних отношений пользователя и продавцов

На первой стадии преобладали двухсторонние отношения между продавцами и партнерами. Двухсторонние отношения требовали идентификации и аутентификации друг друга при взаимодействии через Сеть. Данный тип взаимоотношений неудобен для пользователей услуг, так как требует персональной идентификации и аутентификации у каждого продавца.

На втором этапе идентификация и аутентификация покупателя проводятся один раз для многих продавцов при наличии их общего согласия. На третьей стадии покупатели и продавцы полагаются на провайдера услуг идентификации и аутентификации, что полностью исключает процедуру взаимной двухсторонней аутентификации между покупателем и продавцом. Данный способ идентификации называется циклом доверия. Он позволяет включать в процедуру взаимодействия поставщика и получателя услуг третью сторону, например банк. Следующая стадия развития идентификации и аутентификации в сети связана с взаимодействием множества серверов по предоставлению услуг идентификации и аутентификации между собой. Такой способ сервиса носит название "федеральная служба сетевой аутентификации".

Все случаи сетевой аутентификации сводятся к двухсторонней аутентификации на уровне протоколов аутентификации между компонентами автоматизированных систем. Причем появление постоянного пароля в сетевом трафике резко снижает безопасность сетевой аутентификации. Поэтому в сетевой аутентификации необходимо использование одноразовых паролей или аутентификации с помощью аппаратных средств.

Аутентификация с помощью аппаратных средств бывает двух видов:

- по схеме запрос-ответ;

- по схеме аутентификации с синхронизацией.

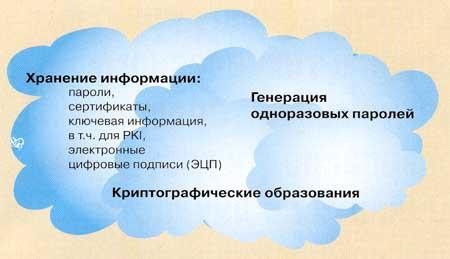

Рис. З. Функции, реализуемые аппаратными средствами аутентификации (смарт-карты, USB-ключи, Touch-Memory)

В первом случае пользователь подключается к серверу аутентификации и передает ему PIN или User ID. Сервер передает пользователю случайное число, которое пересылается на подключенную к пользовательской машине интеллектуальную карту. Карта шифрует полученное число и передает результат серверу. Сервер также шифрует посланное им случайное число, используя ключ пользователя. Сравнение шифртекста, полученного от пользователя, и шифртекста, вычисленного на сервере, позволяет аутентифицировать пользователя. В схеме с синхронизацией по времени на аппаратном устройстве пользователя (интеллектуальной карте и т.д.) и на сервере работает секретный алгоритм, который синхронно вырабатывает новые пароли и заменяет старые пароли на новые. При аутентификации пользователь вводит свой PIN или User ID и устанавливает в ридере персональную интеллектуальную карту. Сравнение пароля, считанного с карты, с полученным на сервере, позволяет ли аутентифицировать пользователя.

Идентификация и аутентификация с помощью ЭЦП

Электронно-цифровая подпись может использоваться в качестве средства аутентификации, если она помещена на аппаратные средства типа интеллектуальной карты. Карта представляет серверу подписанный ЭЦП идентификатор или PIN пользователя, сервер проверяет электронно-цифровую подпись и тем самым проводит аутентификацию пользователя. Такая аутентификация возможна в случае ограниченного количества пользователей, что позволяет хранить на сервере информацию об электронно-цифровых подписях всех пользователей. Если пользователей очень много, то подпись пользователя должна содержать сертификат в соответствии со стандартом Х.509. Для безопасного управления ключами в среде большого множества пользователей или систем необходима инфраструктура открытых ключей (PKI). PKI строится на базе Х.509 и определяет форматы данных и процедуры распределения общих ключей с помощью сертификатов с цифровыми подписями. Для технологии открытых ключей необходимо, чтобы пользователь открытого ключа был уверен, что этот ключ принадлежит именно тому субъекту, который использует средства шифрования или цифровую подпись. Такую уверенность дают сертификаты открытых ключей, которые используют цифровую подпись доверенного сертификационного центра. Сертификат имеет ограниченный срок действия, указанный в его содержании. Сертификаты могут распространяться по незащищенным каналам связи и храниться в памяти в незащищенном виде. Содержание сертификата должно быть одинаковым во всем PKI, для чего собственно и нужен стандарт Х.509.

Технологии аутентификации

Примером системы одноразовых паролей является система S/Key (RFC 1760), которая позволяет генерировать одноразовые пароли на основе стандартов MD4, МD5.Эта система использует технологию клиент-сервер, где клиент-персональный компьютер, сервер - сервер аутентификации. Протокол аутентификации состоит в следующем:

- Клиент отправляет серверу пакеты инициализации;

- сервер отправляет клиенту порядковый номер и случайное число (seed);

- клиент вводит пароль (не менее 8 знаков).

- Пароль соединяется со случайным числом и порядковым номером;

- функция выхода переводит полученное 64-битовое число в читаемую форму, и это число используется в качестве одноразового пароля;

- пароль может вводиться следующими способами: с помощью программного обеспечения, включающего пароли в данные, с помощью специальной функции (cut and paste) или с помощью ручного ввода.

В случае ручного ввода одноразовый пароль превращается в последовательность из 6 коротких английских слов. Проверка одноразового пароля производится после его создания на сервере. Для проверки пароля система однократно пропускает полученный одноразовый пароль через хэш-функцию. Если результат этой операции совпадает с предыдущим паролем, то результат аутентификации считается положительным и новый пароль сохраняется для дальнейшего использования. После к итераций необходима повторная инициализация.

Протокол аутентификации RADIUS

Протокол RADIUS (RFC 2058, RFC2059)является примером построения распределенной архитектуры аутентификации и авторизации. Протокол RADIUS основан на технологии клиент-сервер. Клиентом сервера RADIUS обычно является сервер сетевого доступа. Сервер RADIUS реализован обычно с помощью "домена" на UNIX- или NT-машине. Серверы RADIUS получают запросы пользователей на подключение, проводят аутентификацию пользователей, формируют, а затем отправляют серверу сетевого доступа всю конфигурационную информацию, которая необходима клиенту для обслуживания пользователя. Двусторонняя связь клиента и сервера RADIUS идет в зашифрованном виде, что исключает компрометацию пользовательской информации. Провайдер услуг Интернета может использовать сервер RADIUS для реализации различных типов политик безопасности и для биллинга. Сервер RADIUS может поддерживать различные методы аутентификации пользователя. Для попарной аутентификации "клиент-сервер", "клиент-пользователь" могут использоваться различные протоколы прикладного, канального или сетевого уровней.

Таблица. Краткий обзор рынка средств аутентификации

Начало таблицы

Окончание таблицы

В кратком обзоре не указан целый ряд основных продуктов, реализующих процедуры идентификации и аутентификации. Не рассмотрены также продукты, сделанные специально для е-торговли. Однако, как следует из приведенного обзора, на российском рынке представлен широкий спектр средств идентификации и аутентификации для различных задач. Явной слабостью российского рынка информационных технологий является крайне недостаточное предложение продуктов и услуг сетевой аутентификации и идентификации пользователей сети, предоставляемых:

Об авторах:

Источник: Системы безопасности