Брич Сергей Александрович

Факультет компьютерных наук и технологий

Кафедра компьютерных систем мониторинга

Специальность: компьютерный эколого-экономический мониторинг

Тема выпускной работы:

Интегрированная модель противодействия атакам в социотехнических системах

Научный руководитель: Губенко Наталья Евгеньевна

Реферат по теме выпускной работы

В общем смысле термин Социотехнические системы (Sociotechnical systems (STS)) — относится к изучению взаимодействия инфраструктурных элементов общества, предметных реализаций социума, с одной стороны, и человеческого поведения, с другой стороны. Общество, социальные институты и их подструктуры также могут рассматриваться как сложные социотехнические системы. Концепция социотехнических систем в противоположность теориям технологического детерминизма, утверждавшим одностороннее воздействие технологии на человека в процессе выполнения им трудовых операций, основывается на идее взаимодействия человека и машины. Проектирование технических и социальных условий должно осуществляться таким образом, чтобы технологическая эффективность и гуманитарные аспекты не противоречили друг другу.

Социотехническая система состоит из следующих подсистем:

- Социальная подсистема включает занятых в организации служащих (знания, умения, настрой, ценностные установки, отношение к выполняемым функциям), управленческую структуру, систему поощрений.

- Техническая подсистема включает устройства, инструменты и технологии преобразующие вход в выход, способом который улучшает экономическую эффективность организации.

- Если анализировать организацию в более широком контексте, тогда в качестве факторов должны учитываться связи организации с окружающей средой - подсистема среды. Последняя включает социальные ценности, социальные и государственные институты с которыми взаимодействует организация, другие организации выступающие конкурентами или находящиеся в других отношениях.

Достичь высокой эффективности функционирования организации возможно оптимизируя ее подсистемы и их взаимодействие - гармонизируя их работу.

Мир тесен, и потому опасен, что, несомненно, усиливает актуальность обеспечения информационной безопасности в социотехнических системах.

В связи с бурным ростом сети Internet, проблема защиты информационных ресурсов ставиться все более значимой. Если вы подключены к Internet, ваша система может быть атакована.

Цели и задачи.

Целью работы является разработка и исследование интегрированной модели противодействия атакам в социотехнических системах.

Задачи, решаемые в магистерской работе:

- Изучение возможных видов атак в социотехнических системах;

- Анализ существующих моделей и методов противодействия атакам;

- Разработка интегрированной модели противодействия атакам.

Предполагаемая научная новизна

Научная новизна исследований предполагается в следующем:

- Разработка программного обеспечения реализующего интегрированную модель противодействия атакам;

- Проведение вычислительных экспериментов новой модели;

- Проведение сравнительного анализа предложенной модели и существующих, выявление особенностей.

Обзор исследований по теме в ДонНТУ

В нашем университет проблемой выбора оптимальной модели противодействия атакам занимался Асламов Сергей Александрович (http://www.masters.donntu.ru/2002/fvti/aslamov/rus/magwork.htm). Им были исследованы различные методы аутетификации, а также алгоритмов шифрования и цифровой подписи как неотъемлимых его частей. Разработан протокол аутентификации.

Обзор исследований по теме в Украине

Проблемами аутентификации в социотехнических системах занимался директор Института проблем математических машин и систем, председатель группы разработчиков парламентской электронной системы Анатолий Морозов. Для голосования на заседаниях верховной рады была разработала система Рада-4.

Обзор исследований по теме в мире

Методами моделирования социотехнических систем занимались Nikolic, I., Weijnen, M.P.C. , Dijkema, G.P.J. «Co-Evolutionary Method For Modelling Large Scale Socio-Technical Systems Evolution». В России - Остапенко Г.А. «Информационные операции и атаки в социотехнических системах. Организационно-правовые аспекты противодействия».

Атаки в социотехнических системах и варианты противодействия.

Спецификой информационно-телекоммуникационных систем (ИТКС) является то, что их объекты распределены в пространстве и связь между ними осуществляется физически (по сетевым соединениям) и программно (при помощи механизма сообщений). При этом все управляющие сообщения и данные, пересылаемые между объектами ИТКС, передаются по сетевым соединениям в виде пакетов обмена. Статистика атак позволяет выделить пять основных классов угроз безопасности ИТКС [1]:

- Сканирование портов

- Подбор пароля

- Анализ сетевого трафика

- Внедрение ложного доверенного объекта

- Отказ в обслуживании.

Отказ в обслуживании - (Denial of Service) Dos-атака - атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднён. Отказ «вражеской» системы может быть как самоцелью (например, сделать недоступным популярный сайт), так и одним из шагов к овладению системой (если во внештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.).

На сегодняшний день существуют следующие виды DDoS-атак:

- UDP flood — отправка на адрес системы-мишени множества пакетов UDP (User Datagram Protocol). Этот метод использовался в ранних атаках и в настоящее время считается наименее опасным. Программы, использующие этот тип атаки легко обнаруживаются, так как при обмене главного контроллера и агентов используются нешифрованные протоколы TCP и UDP.

- TCP flood — отправка на адрес мишени множества TCP-пакетов, что также приводит к «связыванию» сетевых ресурсов.

- TCP SYN flood — посылка большого количества запросов на инициализацию TCP-соединений с узлом-мишенью, которому, в результате, приходится расходовать все свои ресурсы на то, чтобы отслеживать эти частично открытые соединения.

- Smurf-атака — пинг-запросы ICMP (Internet Control Message Protocol) по адресу направленной широковещательной рассылки с использованием в пакетах этого запроса фальшивый адрес источника в результате оказывается мишенью атаки.

- ICMP flood — атака, аналогичная Smurf, но без использования рассылки.

Универсальных методов защиты от DDoS-атак не существует. Но к общим рекомендациям для снижения опасности и уменьшения ущерба можно отнести такие меры, как грамотная конфигурация функций анти-спуфинга и анти-DoS на маршрутизаторах и межсетевых экранах. Эти функции ограничивают число полуоткрытых каналов, не позволяя перегружать систему.

Внедрение ложного доверенного объекта – атака на DNS сервера

Результатом данной атаки является внесение навязываемого соответствия между IP адресом и доменным именем в кэш DNS сервера. В результате успешного проведения такой атаки все пользователи DNS севера получат неверную информацию о доменных именах и IP адресах.

Рассмотрим обобщенную схему работы ложного DNS - сервера[2]:

- ожидание DNS-запроса;

- получив DNS-запрос, извлечение из него необходимых сведений и передача по сети на запросивший хост ложного DNS-ответа, от имени (с IP-адреса) настоящего DNS-сервера, в котором указывается IP-адрес ложного DNS-сервера;

- в случае получения пакета от хоста, изменение в IP-заголовке пакета его IP-адреса на IP-адрес ложного DNS-сервера и передача пакета на сервер (то есть, ложный DNS-сервер ведет работу с сервером от своего имени);

- в случае получения пакета от сервера, изменение в IP-заголовке пакета его IP-адреса на IP-адрес ложного DNS-сервера и передача пакета на хост (для хоста ложный DNS-сервер и есть настоящий сервер).

Как показывает анализ существующих приемов защиты, противодействие атакам может осуществляться следующими методами.

Путем перевода работы DNS на работу по протоколу TCP

Переход от UDP к TCP несколько замедлит систему. При использовании ТСР требуется создание виртуального соединения, а так же стоит учесть, что, конечные сетевые ОС вначале посылают DNS-запрос с использованием протокола UDP и в том случае, если им придет специальный ответ от DNS-сервера, то тогда сетевая ОС пошлет DNS-запрос с использованием ТСР. Использование протокола ТСР усложнит атаку путем подмены пакетов, но замедлит работу.

Путем анализа DNS трафика.

Противодействовать атакам можно путем анализа трафика. На DNS-сервер постоянно посылаются ложные пакеты с ложными IP адресами. Если полученный ложный пакет совпал по значениям с запросом, то ложный IP принимается как истинный. Если перехвата пакета от сервера не произошло, то атака характеризуется большим количеством DNS пакетов с одним и тем же именем. Это связано с необходимостью подбора некоторых параметров DNS обмена. Анализируя DNS трафик можно игнорировать такие пакеты, что бы избежать подмены IP адреса.

Помимо 5 основных классов угроз, существует большая проблема проверки предъявленного идентификатора допуска, т.е. аутентификации.

Аутентификация позволяет:

- провести подтверждение авторства;

- осуществить защиту от изменений;

- невозможность отказа от авторства.

В чем состоит проблема аутентификации данных?

В конце обычного письма или документа исполнитель или ответственное лицо обычно ставит свою подпись. Подобное действие обычно преследует две цели. Во-первых, получатель имеет возможность убедиться в истинности письма, сличив подпись с имеющимся у него образцом. Во-вторых, личная подпись является юридическим гарантом авторства документа. Последний аспект особенно важен при заключении разного рода торговых сделок, составлении доверенностей, обязательств и т.д.

Если подделать подпись человека на бумаге весьма непросто, а установить авторство подписи современными криминалистическими методами - техническая деталь, то с подписью электронной дело обстоит иначе. Подделать цепочку битов, просто ее скопировав, или незаметно внести нелегальные исправления в документ сможет любой пользователь.

С широким распространением в современном мире электронных форм документов (в том числе и конфиденциальных) и средств их обработки особо актуальной стала проблема установления подлинности и авторства безбумажной документации.

В разделе криптографических систем с открытым ключом было показано, что при всех преимуществах современных систем шифрования они не позволяют обеспечить аутентификацию данных. Поэтому средства аутентификации должны использоваться в комплексе и криптографическими алгоритмами.

Итак, пусть имеются два пользователя Александр и Борис. От каких нарушений и действий злоумышленника должна защищать система аутентификации.

Отказ (ренегатство).

Александр заявляет, что он не посылал сообщение Борису, хотя на самом деле он все-таки посылал.

Для исключения этого нарушения используется электронная (или цифровая) подпись.

Модификация (переделка).

Борис изменяет сообщение и утверждает, что данное (измененное) сообщение послал ему Александр.

Подделка.

Борис формирует сообщение и утверждает, что данное (измененное) сообщение послал ему Александр.

Активный перехват.

Владимир перехватывает сообщения между Александром и Борисом с целью их скрытой модификации.

Для защиты от модификации, подделки и маскировки используются цифровые сигнатуры.

Маскировка (имитация).

Владимир посылает Борису сообщение от имени Александра .

В этом случае для защиты также используется электронная подпись.

Повтор.

Владимир повторяет ранее переданное сообщение, которое Александра посылал ранее Борису . Несмотря на то, что принимаются всевозможные меры защиты от повторов, именно на этот метод приходится большинство случаев незаконного снятия и траты денег в системах электронных платежей.

Наиболее действенным методом защиты от повтора являются:

- использование имитовставок,

- учет входящих сообщений.

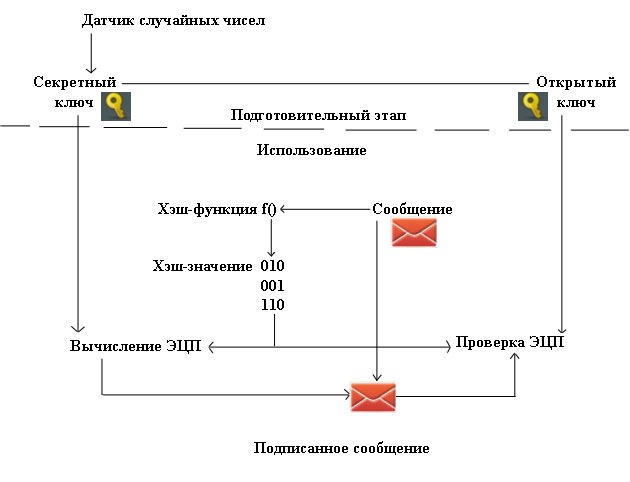

Информационный обмен в социотехнических системах связан с необходимостью подтверждения авторства послания и подписывания документов. В современных информационных системах это осуществляется с помощью механизма Электронно Цифровой Подписи.

Одна из моделей ЭЦП может выглядеть следующим образом рисунок 1.

ЭЦП является качественно новым этапом в развитии современного документооборота. Сертификаты электронной цифровой подписи, согласно Закону "Об электронной цифровой подписи", принятому еще в 2003 году, имеют одинаковую силу с собственноручной подписью лица. Безоговорочным преимуществом защищенного электронного документооборота является возможность обеспечить защиту информации от искажения, несанкционированного ознакомления, а также обеспечить неопровержимость (исключает возможность для любой стороны отказаться от факта подписи электронного документа)[3].

Способы обнаружения атак

Существуют две группы методов обнаружения атак [4]:

- Сигнатурные методы. Сигнатурные методы описывают каждую атаку особой моделью или сигнатурой, в качестве которой могут применяться строка символов, семантическое выражение на специальном языке, формальная математическая модель и т. д. Суть сигнатурного метода в следующем: в исходных данных, собранных сетевыми и хостовыми датчиками СОА, с использованием специализированной базы данных сигнатур атак выполняется процедура поиска сигнатуры атаки. Преимущество данных методов - высокая точность определения факта атаки, а очевидный недостаток - невозможность обнаружения атак, сигнатуры которых пока не определены.

- Поведенческие методы. Поведенческие методы базируются не на моделях информационных атак, а на моделях штатного функционирования (поведения) ИС. Принцип работы любого из таких методов состоит в обнаружении несоответствия между текущим режимом работы ИС и режимом работы, отвечающим штатной модели данного метода. Любое несоответствие рассматривается как информационная атака. Преимущество методов данного типа - возможность обнаружения новых атак без модификации или обновления параметров модели. К сожалению, создать точную модель штатного режима функционирования ИС очень сложно.

Применение сигнатурных методов возможно на стадиях рекогносцировки и вторжения в ИС. На стадии вторжения возможно применение поведенческих методов. Поведенческие методы так же применимы на стадиях атакующего воздействия, развития атаки.

Выводы

На сегодняшний день, как показывает анализ, существующие сетевые протоколы устарели и не обладают необходимыми методами защищенности. Протокол ТСР/IP был разработан десятки лет назад для связи экспериментальной сети ARPAnet с другими сателлитными сетями, но не для построения глобальной сети Интернет. Последующие версии протокола (ipv6) – также не показали высокую защищенность. Обнаружение вторжения в информационную систему – ресурсоемкий процесс, который требует сбора больших объемов информации о функционировании ИС и анализа этих данных. Для увеличения эффективности противодействия атакам, необходимо использовать комплексный подход обнаружения атак, используя как сигнатурные методы так и поведенческие, что значительно снизит риск вторжения. На данный момент не существует 100% защиты от атак на социотехнические системы. Возможно противодействовать атакам, лишь усложнив их проведение. По большей части противодействие атакам осуществляется на основе анализа трафика и вспомогательных системах отсеивания паразитного трафика, таким образом оставляя ресурсы дееспособными и посещаемыми. Существует необходимость объединения всех описанных методов противодействия в одну большую социотехническую систему, направленную на противодействие атакам.

Литература

- Остапенко Г. А., Мешкова Е. А. Информационные операции и атаки в социотехнических систе-мах: / Остапенко Г.А. Под редакцией Борисова В.И. [Текст] – М: Горячая линия-Телеком, 2006. - 184 с.

- Ульянов Ю. В. Разработка структуры сетевых криптографических устройств на основе HDL и FPGA технологий. ДонНТУ, 2006. [Электронный ресурс] / Портал магистров ДонНТУ, - http://www.masters.donntu.ru/2006/fvti/ulyanov/diss/referat.htm

- Об электронной цифровой подписи. [Электронный ресурс] http://www.e-forma.com.ua/about_ecp.php

- Сердюк В. А., Вы атакованы - защищайтесь![Электронный ресурс] http://www.bytemag.ru/articles/detail.php?ID=9036

- Баричев С. Г. Криптография без секретов.[Текст] 2004 г.; Стр. : 43

- Как защитить внутреннюю сеть и сотрудников компании от атак, основанных на использовании социотехники [Электронный ресурс] http://technet.microsoft.com/ru-ru/library/cc875841.aspx

- Асламов С. А. Исследование методов аутентификации в защищенных программных системах. [Электронный ресурс] / Портал магистров ДонНТУ, - http://www.masters.donntu.ru/2002/fvti/aslamov/rus/magwork.htm

- Романов А. Н. Разработка алгоритмов для защиты информационных систем от вирусных атак. ДонНТУ, 2007 [Электронный ресурс] / Портал магистров ДонНТУ, http://www.masters.donntu.ru/2007/kita/romanov/diss/index.htm

- Обсуждение способов и методов защиты от "взлома" программного обеспечения [Электронный ресурс] / http://forum.is.ua/showthread.php?mode=hybrid&t=16215

- Атаки конкурентов, способные нанести вред вашему сайту: Атака на DNS [Электронный ресурс] - http://virusinfo.info/showthread.php?t=56901

- Сетевые атаки.Основные Виды. [Электронный ресурс] - http://support.anthill.ru/forum/index.php?topic=4843.0

- Trist E. The evolution of socio-technical systems. [Электронный ресурс] http://stsroundtable.com/wiki/Reference:Evolution_of_socio-technical_systems

- Chaula J. A. A Socio-Technical Analysis of Information Systems Security Assurance A Case Study for Effective Assurance. [Электронный ресурс]

- Frey W. Socio-Technical Systems in Professional Decision Making. [Электронный ресурс] http://cnx.org/content/m14025/latest/

- Green D. Socio-technical Systems in Global Markets. [Электронный ресурс] http://nuleadership.wordpress.com/2010/08/23/socio-technical-systems-in-global-markets/

Замечание

При написании данного реферата магистерская работа еще не завершена. Окончательное завершение декабрь 2011 года. Полный текст работы и материалы могут бать получены у автора или его руководителя после указанной даты.

ДонНТУ > Портал магистров ДонНТУ | Об авторе | Библиотека | Ссылки | Отчет о поиске | Индивидуальный раздел