Резюме

Хороший специалист должен иметь представление о технических методах атак, которые могут быть использованы злоумышленником - это и вредоносные программы, вирусы или черви. Действительно, необходим значительный объем знаний для того, чтобы отследить каждый шаг злоумышленника, собрать все части головоломки воедино и успешно защитить свои интересы. Не каждая атака будет установлена, тем более, если это сделал эксперт. Автоматизированные инструменты становятся все более изощренными из-за дня в день, что даже ребенок может стать угрозой, написав вредоносные программы, которые ранее не существовали.

Во время совершения преступления общая человеческая черта, направленна на то, чтобы скрыть, замаскировать или иным способом утаить доказательства преступной деятельности. В некоторых случаях сокрытие является частью плана, позволяющего успешно реализовать противоправные действия. Удаление данных с жесткого диска может быть использован как один из способов сокрытия доказательства.

Чтобы быть успешным специалистом необходимо знать и понимать эти методы. Кроме того они (специалисты) должны быть способны восстановить максимум выявленных скрытых и удаленных пакетов данных.

Отправными точками для восстановления информации являются: физические характеристики жесткого диска; характерные атрибуты для файловых систем FAT32, NTFS и Ext2fs; используемые методы для скрытия и поиска цифровых данных; программные средства для удаления и восстановления данных; истинность удаления данных; принятых положений, касающихся уничтожения данных; возможность восстановления данных.

1.Введение

Чтобы понять, как различия в файловых системах влияют на сокрытие, удаление и восстановление данных, необходимо знать физические характеристики жесткого диска. Важнейшими из них являются: использование магнитных свойств материала, применяемых на современных жестких дисках и его состав; разметка диска, формирующая дорожки и сектора; формат диска, исходная информация, а также механизм, используемый для чтения и записи данных. Эти отправные точки необходимы для создания концепции и методов по восстановлению данных, которых будет придерживаться специалист.

Хотя и существуют точки соприкосновения между скрытием и восстановлением данных, отдельные файловые системы имеют особенности, которые влияют на работу операционных систем и их приложений. Эти различия влияют как на результат работы злоумышленника, так и на результат работы специалиста, который борется с нежелательным воздействием на хранящуюся информацию. Эта статья сфокусирована на файловых системах FAT32, NTFS и Ext2fs (возможно наиболее используемых файловых системах на сегодня), поскольку они непосредственно относятся к сокрытию удалению и восстановлению данных. Специфика файловых систем и их структура будут служить для лучшего понимания предметной области и получения дополнительной справочной информации.

Вместе с фундаментальными основами могут быть введены и способы сокрытия данных. На диске располагается большое количество пустых пространств, что может представлять собой области для сокрытия информации. Существуют различные типы пустых пространств, так называемых зазоров, которые, в свою очередь зависят, от вида файловой системы. Таким образом, будут рассматриваться зазоры в файловых системах FAT32, NTFS и Ext2fs. Также представлены экспериментальные данные по файловым системам NTFS и Ext2fs. Некоторые методы сокрытия данных являются специфическими для конкретной файловой системы, например, такой как альтернативный поток данных. Этот метод применяется, как способ защиты информации от злоумышленника. Есть и другие хорошие методы сокрытия информации. Например, маскировка файлов использую скрытые атрибуты или удаление файла, как способ скрыть данные. Наконец, важнейшим есть то, что эти технологии используются специалистом для оценки перспектив таких методов скрытия данных.

Наверное, каждый заядлый компьютерщик слышал байки о том, что происходит с данными после решения их удалить. Но мало кто имеет представление (даже специалисты), что происходит с данными после удаления их нажатием соответствующей кнопки на клавиатуре. Само по себе то, что происходит при удалении данных, является интересной темой, и почему она, является проблемной для вычислительной техники. Снова и снова можно находить различия между файловыми системами FAT32, NTFS и Ext2fs, касающиеся механизмов удаления данных. Например, концепция очистки и удаления информации с диска в операционных системах Windows и Linux представлены по-разному, поэтому инструменты будут использоваться для этого разные.

Иногда, полное удаление данных может быть не возможно без физического уничтожения пластин жесткого диска, на которых изначально была записана информация. Истинность удаления и восстановления данных спорно. Причины удаления данных, низкий уровень подробной информации о диске, кодирование каналов информации усложняет восстановление данных. Также, необходимо рассмотреть государственные стандарты и правовые требования.

Очень важны умения специалистов по выявлению и восстановлению данных. В противовес методам для скрытия информации, будут обсуждаться методы по обнаружению и восстановлению данных. Наиболее популярные инструменты (в виде ссылок в этой статье) будут приведены как для Windows так и для Linux платформ. Эта информация позволяет подчеркнуть особенности поддержки файловых систем и потенциальные возможности по восстановлению данных. Если программное обеспечение не в состоянии извлечь удаленные данные, то могут применяться радикальные или экзотические методы. Использование таких методов можно рассматривать при крайней важности восстанавливаемых данных, но они также направленны показать то, что все действия на компьютере можно отследить.

2.

Описание

жесткого диска

2.1

Физические характеристики

По сути, жесткий диск – это магнит, со своими магнитными свойствами. Благодаря использованию магнитных свойств могут быть созданы определенные картины, обозначающие биты информации (главной единицы информации) и в зависимости от вида определяющиеся как нуль или единица. Для формирования данных биты группируются в байты или символы, размер которых будет меняться в зависимости от различных типов устройств и компьютеров, как правило, это 8 бит. Термин «символ» используют как синоним термину «байт». Далее в данной статье байт и символ будем считать эквивалентные 8 битам. На сегодняшний день простому пользователю доступны жесткие диски с объемами в сотни Гбайт [13].

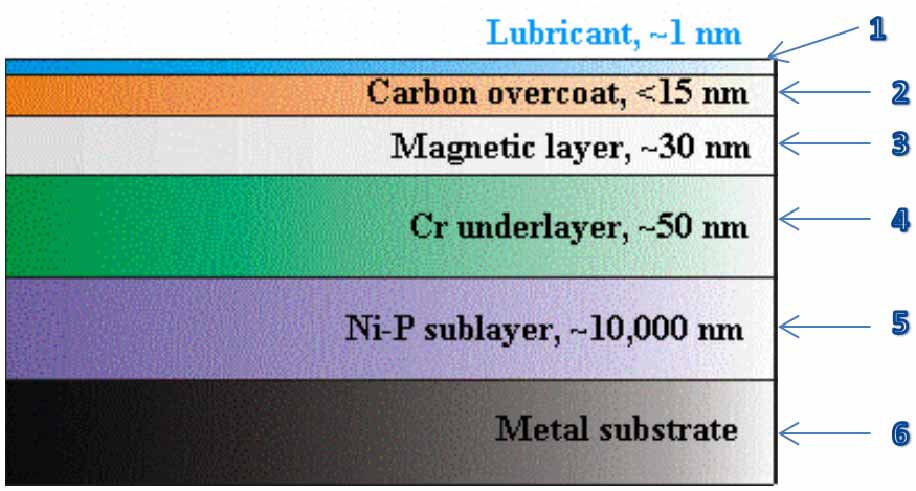

Первые магнитные носители состояли из пластин в виде тонких круглых дисков, которые состояли из немагнитных материалов, таких как стекло или алюминий, которые покрывались тонким слоем магнитного материала, как правило, оксид железа (III) (магнитный носитель) и оксид алюминия (для абразивного сопротивления). Современные магнитные носители называют "тонкопленочными носителями" (см. рисунок 1) и состоят из металлической подложки с тонкими слоями, нанесенными в большом количестве путем физического оседания частиц металла (атомы различных материалов формируют поверхность при помощи технологий химического испарения), образующие, так называемый, бутерброд. Тонкий слой углерода увеличивает механическую прочность, замедляют коррозию магнитных слоев. Углеродного слой покрывается смазкой, для минимизации его износа [19, 23].

|

Рис.1 Состав тонкопленочного носителя [23]

1 - Смазка, 2 – карбоновое покрытие (<15 нм), 3 – магнитный слой (~30 нм), 4 – хромовый подслой (~50 нм), 5 – никеле фосфорный дополнительный слой (~10000 нм), 6 – металлическая подложка

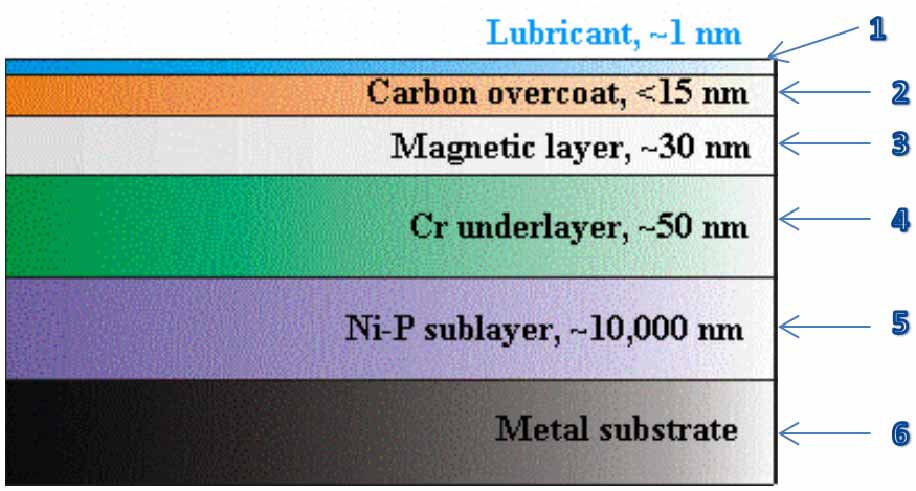

Существуют диски с односторонним и двусторонним хранением данных. Несколько дисков могут быть объединены в стек, известный как диск-пакет для увеличения емкости одного устройства. Информация хранится на поверхности диска в виде концентрических кругов - «дорожек» различного диаметра. Т.к. в устройстве содержится дисковый пакет, треки с одинаковым диаметром образуют цилиндр. Дисковое пространство может быть разбито на сотни и тысячи треков. Прилегающие к ним участки разделены промежутками, для того, чтобы предотвратить или свести к минимуму ошибки в результате смещения или интерференции магнитного поля. Для упрощения электроники на каждом треке хранится одинаковое число битов. Таким образом, плотность битов на дюйм увеличивается при переходе от внешнего трека к внутренней дорожке (такой же метод используется в фонографе). В связи с потенциально большим количеством информации, хранящемся на одном треке, его разбивают на сектора (см. рисунок 2). Сектора, образованные в процессе деления трека, жестко закрепленны на поверхности диска и неизменны.

Рис.2 Пример трека (желтый) и сектора (синий) [2]

Существует несколько методов для организации секторов. Например, использование угла или дуги от центра диска, наподобие железнодорожных путей, которые распространяются от центра диска к его краям. Использование меньших углов при записи у краев диска, чем у его центра для равномерности плотности записи. Другой метод, известный как «Зона записи битов» способствует тому, что один и тот же сектор находится на одной дуге для ряда цилиндров.

Форматирование диска осуществляется операционной системой для того, чтобы разбить трек на одинаковые по размеру блоки. После его осуществления размеры блока не могут быть динамически изменены. Размеры блока обычно составляет от 512 до 4096 байт. Во время процесса форматирования, жестко закрепленные блоки будут формировать сектора. Блоки разделены фиксированным межблочным пробелом, который содержит специально закодированные контрольные поля (созданные во время инициализации жесткого диска), использующиеся для расположения блочных атрибутов.

2.2 Доступ к данным и передачи

Диск – это произвольно доступное адресное устройство. Основной единицей передачи данных между диском и памятью является дисковый блок. Физический аппаратный адрес блока состоит из номера цилиндра, номера трека (номер поверхности в цилиндре, где расположен трек) и номера блока (внутри трека). Отдельный номер называется ЛАБ (логический адрес блока). При помощи ЛАБ дисковый контроллер определяет корректность блока. Некоторые устройства передают несколько смежных блоков, известных как кластеры, записанных или считанных с диска как единое целое.

Механизмом для записи и считывания диска является головка чтения/записи, которая представляет собой индукционную катушку. Способность головки записывать основано на магнитном поле, возникающем при протекании тока через ее катушку. Электрические импульсы передаются головке, вызывая магнитные структуры, под воздействием которых происходит запись на диск. Эти структуры различны для положительных и отрицательных токов. Считывание с диска основано на том, что магнитное поле, воздействующее на головку, наводит в ее катушке электрический ток той же полярности, что его и записал.

Традиционно, существует воздушный зазор между головкой и пластинами диска, головка расположена на фиксированном расстоянии от диска. Для того, чтобы головка считывала и записывала правильно, она должна иметь потенциал для создания электромагнитного поля нужной величины, иметь достаточную чувствительность, быть определенного размера и как можно ближе расположена к поверхности диска. Чем уже головка, тем уже дорожка, что увеличивает плотность записи (желательного качества). К сожалению, близкое расположение головки увеличивает риск ошибки вызванной примесями или дефектами диска. Но винчестеры (он же жесткие диски) были разработаны так, чтобы побороть эту особенность. Головки винчестеров работают в запечатанных дисках, что предотвращает загрязнение. Головки выполнены из аэродинамической фольги, которые слегка лежат на поверхности диска, когда он находится в покое и поднимается над поверхностью при помощи воздушного давления, образованного вращением дисков.

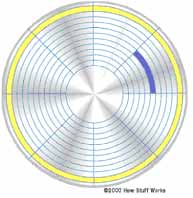

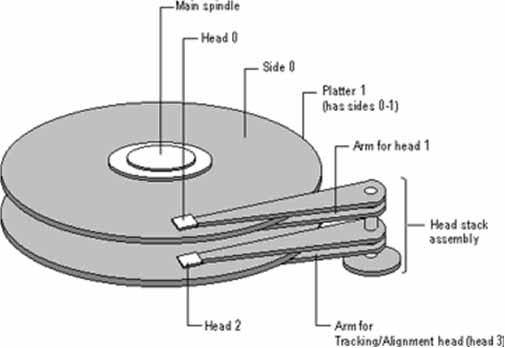

Головка чтения/записи прикрепляется к механической руке, которая связана с приводом для возможности ее перемещения (в унисон, если имеется несколько рук) точно в нужное место на треке по адресу блока. Диск или дисковый пакет непрерывно вращается двигателем с постоянной скоростью (как правило, между 5400 и 15000 об / мин). Когда головка чтения/записи будет перемещена на требуемый трек и под ней будет желаемый блок, активируются электронные компоненты головки. Дисковая головка, используемая в конструкции, еще называется как подвижная дисковая головка (см. рисунок 3). Фиксированная дисковая головка представляет собой множество головок предназначенных для отдельных треков. При настройке на трек фиксированная головка использует электрическое переключение для выбора соответствующей головки, что делает систему более быстро действенной, по сравнению с подвижными головками [13, 32].

Рис.3. Подвижные головки дискового пакета

Диск обычно содержит встроенный контроллер диска, который взаимодействует с компьютером и управляет приводом. На высоком уровне контроллер принимает команды для ввода/вывода, позиции рук и основания для чтения/записи данных которые должны будут выполнены. Контроллеры могут быть предоставлены на различных видах шин включая: ATA (IDE, EIDE), Serial ATA, SCSI, SAS, FireWire (aka IEEE 1394), USB, и Fibre Channel [13, 19].

Время, необходимое для размещения головки чтения/записи на правильный трек называется время поиска (обычно от 3 до 10 миллисекунд). Дополнительная задержка называется вращательной задержкой или задержкой, вызванной поиском нужного блока вращением диска в месте под головкой чтения/записи. Чем быстрее вращение диска, тем меньше будет задержка. Передача данных с устройства называют время передачи блока. Таким образом, общее количество времени, необходимое для обнаружения и передачи произвольного блока, учитывая его адрес, является сумма времени поиска, вращательной задержкой и временем передачи блока. Современные жесткие диски могут достичь скорости передачи данных до 100 МБ/с [13, 32].

Ссылки