УДК 681.324

Сергій Леонтійович Михайлюта, доцент кафедри вищої математики та інформаційнних технологій Черкаського інституту банківської справи Університету банківської справи Національного банку України (м. Київ), кандидат технічних наук Ігор Васильович Степанушко, старший викладач кафедри інформатики та інформаційної безпеки Черкаського державного технологічного університету Богдан Олександрович Бабич, студент Черкаського державного технологічного університету

Источник: Захист інтрамереж від DOS- та DDOS-атак // Вісник Університету банківської справи Національного банку України [Электронный ресурс]. — Режим доступа: http://www.nbuv.gov.ua

Анотація. Виконано короткий аналіз DOS- і DDOS-атак в інтрамережах, розглянуто питання організації захисту інтрамереж від таких атак існуючими засобами.

Ключові слова: інтрамережа, мережева атака, DOS-атака.

Постановка проблеми. На сьогодні в рейтингах шкідливих програм мережеві атаки лідирують за кількістю і рівнем небезпеки [1–5]. На окрему увагу заслуговують DOS-атаки [3], які до недавнього часу вважалися зовнішніми, а нині реалізовуються і як внутрішні атаки, що вимагає нових підходів до забезпечення захисту інтрамереж [6]. Тобто завдання захисту мереж підприємств від вторгнень є актуальним, вимагає додаткових досліджень.

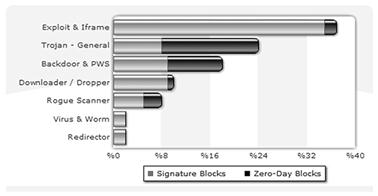

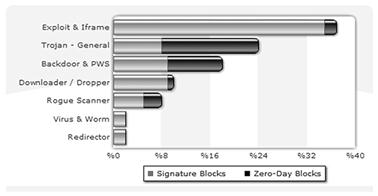

Аналіз останніх публікацій і досліджень. Спів- робітники компанії Secunia впродовж першої поло- вини 2010 року провели аналіз уразливості ПО, що найчастіше використовується, – операційних сис- тем, браузерів, плеєрів, плагінів та ін. Згідно з дани- ми компанії, близько 28% усіх популярних додатків уразливі до атак хакерів [1]. Практично всі браузери вразливі до експлоїтів (рис. 1). Про це також було заявлено учасниками конференції хакерів у США Black Hat 2010 [5].

Рис. 1. Рівень захисту конфіденційних даних від різних шкідливих програм і дій, Джерело: http://www.scansafe.com/threatcenter

Мета статті. Виконати аналіз найбільш поширених способів проникнення шкідливих програм в інтрамережу, визначити найбільш дієві підходи до організації захисту інтрамережі від DOS-атак існуючими засобами.

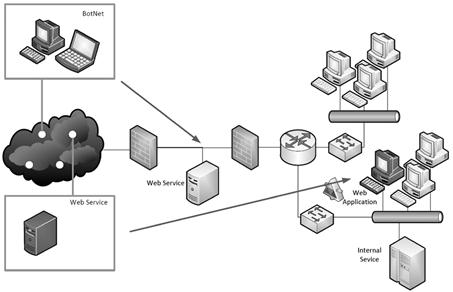

Обґрунтування отриманих наукових результатів. Розглянемо схему інформаційної мережі підпри- ємства (рис. 2). На рисунку показано, що мережа за- хищена від доступу ззовні. Але атака типу DОS (скор. від Denial of Service – «відмова в обслуговуванні»), що до недавнього часу була зовнішньою, сьогодні може бути реалізована і як внутрішня атака. Зловмисник організовує доставку шкідливої програми на комп’ютер інтрамережі, програма отримує контроль над одним із застосувань серверів або робочих станцій і атакує решту вузлів інтрамережі, виконуючи масоване відправлення пакетів даних на вузли мережі, викликаючи їх перевантаження та порушення роботи.

Дієвість такого типу атак можна продемонстру- вати за допомогою атаки Ping Flooding (підвид DOS- атак), заснованої на організації безперервного по- току фрагментованих пакетів від атакуючої машини до машини, що атакується в інтрамережі, при цьому адреса машини-відправника постійно змінюється, що дає тому, хто атакує, деяку анонімність.

Рис. 2. Схема інформаційної мережі підприємства

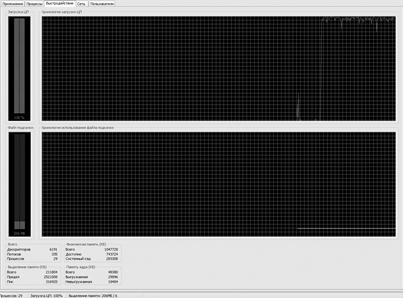

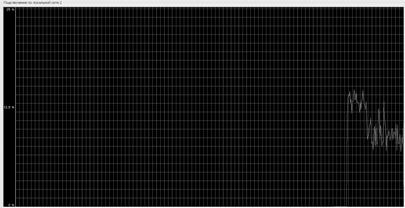

Спостерігається високе навантаження на ЦП атакованого комп’ютера в той час, як навантажен- ня на мережу залишається на низькому рівні, що може ввести в оману про причини даного інциден- ту (рис. 3). Подібна атака дозволяє порушити праце- здатність мережі навіть із вузьким каналом зв’язку.

б)

б)

Рис. 3. Завантаження: а) ЦП на атакованій машині (становить майже 100%); б) мережевого інтерфейсу (становить 8–13%)

Джерелами проникнення шкідливих програм у корпоративну мережу є: флеш-носії; ноутбуки і КПК (носії інформації, що тимчасово підключаються); електронна пошта; Web.

Одним з основних інструментів доставки шкідливих програм на комп’ютери користувачів залиша- ються веб-браузери. Виділимо три основні вектори проникнення шкідливих програм в інформаційні системи компаній.

Перший вектор. Використання помилок у налаштуваннях телекомунікаційного устаткування та серверів, розміщених на зовнішньому периметрі захисту і в доступних іззовні сегментах локальної об- числювальної мережі.

Другий вектор. Проникнення, засновані на уразливості веб-додатків.

Третій вектор. Використання порушником уразливості робочих місць кінцевих користувачів у поєднанні з методами соціальної інженерії.

Для захисту мережі підприємства від вторгнень, на додаток до інструментів лікування та протидії загрозам, слід упроваджувати технології, які, за допомогою систем виявлення уразливості комп’ютерних мереж і аналізаторів мережевих атак, можуть запобігти самому факту зараження або його негативного впливу.

Зокрема, для виявлення подібного розглянутому вище трафіку, на додаток до міжмережевих екранів (firewall), у мережі використовують системи виявлен- ня вторгнень (СОВ) (англ. Intrusion Detection System– IDS) – програмний або апаратний засіб, призначе- ний для виявлення фактів неавторизованого доступу, вторгнення або мережевої атаки в комп’ютерну систему або мережу. IDS не роблять систему абсолютно безпечною. Проте мають практичну користь, допомагаючи до- сягти декількох цілей: виявити вторгнення або мережеву атаку; спрогнозувати можливі майбутні атаки та виявити уразливості для запобігання їх подальшому розвитку. Той, що атакує, зазвичай виконує ряд попередніх дій, таких як, наприклад, мережеве зондування (сканування) або інше тестування для виявлення уразливості цільової системи; виконати документування існуючих погроз; забезпечити контроль якості адміністрування з погляду безпеки, особливо у великих і складних мережах; отримати корисну інформацію про проникнення, які мали місце, для відновлення та корегування чинників, що викликали проникнення; визначити розташування джерела атаки щодо локальної мережі (зовнішні або внутрішні атаки), що важливо при ухваленні рішень щодо розташування ресурсів у мережі.

IDS-системи можуть бути: signature-based (сигна- турного методу), anomaly-based (методу аномалій) та policy-based (методу, заснованого на політиці).

Cигнатурне визначення. Детектори атак аналізують діяльність системи, використовуючи для цього подію або безліч подій на відповідність заздалегідь визначеному зразку – сигнатурі.

Метод аномалій полягає у визначенні ненормальної (незвичайної) поведінки хосту, або в мережі. Детектори аномалій припускають, що атаки відрізня- ються від «нормальної» (законної) діяльності і, отже, можуть бути визначені системою.

Метод, заснований на політиці (policy-based), полягає в написанні правил мережевої безпеки в тер- мінах розподілу доступу, наприклад, які мережі можуть взаємодіяти один з одним і які протоколи при цьому можуть використовуватися.

1. Аналіз найбільш поширених способів проникнення шкідливих програм у мережу дозволяє зробити висновок, що більшість методик проникнення шкідливих програм у корпоративну мережу так чи інакше пов’язані з людським чинником, отже, захищеність мережі можна підвищити навчанням персо- налу та періодичним проведенням занять із безпеки.

2. Завдання забезпечення інформаційної безпеки повинне вирішуватися системно. Це означає, що різні засоби захисту (апаратні, програмні, фізичні, організаційні і т. д.) повинні застосовуватися одночасно і під централізованим управлінням. При цьому компоненти системи повинні «знати» про існування один одного, взаємодіяти та забезпечувати захист як від зовнішніх, так і від внутрішніх загроз. Основні засоби забезпечення інформаційної безпеки такі: система «Комплекс 3А, що включає засоби автентифікації (або ідентифікації), авторизації й адміністрування; засоби шифрування інформації, що зберігається на комп’ютерах і передається по мережах; міжмережеві екрани; віртуальні приватні мережі; засоби контентної фільтрації; інструменти перевірки цілісності вмісту дисків; засоби антивірусного захисту; системи виявлення вразливості мереж і аналізатори мережевих атак.

Система «Комплекс 3А» при спробі доступу до інформаційних активів за рахунок функції ідентифікації дає відповідь на питання «Хто ви?» і «Де ви?» – чи є ви авторизованим користувачем мережі. Функція авторизації відповідає за те, до яких ресурсів конкретний користувач має доступ. Функція ад- міністрування полягає в наділі користувача певними ідентифікаційними особливостями в рамках даної мережі та визначенні обсягу допустимих для нього дій.

Системи шифрування дозволяють мінімізувати втрати в разі несанкціонованого доступу до даних, що зберігаються на жорсткому диску або іншому носієві, а також перехоплення інформації при її пересилці за допомогою електронної пошти, або при передачі за мережевими протоколами. Завдання цього засобу захисту – забезпечення конфіденційності.

Основні вимоги, що пред’являються до систем шифрування – високий рівень криптостійкості та легальність використання на території країни.

Значно розширюють можливість сегментації ін- формаційних мереж і контролю за циркуляцією да- них міжмережеві екрани. Основний принцип дії міжмережевих екранів – перевірка кожного пакета даних на відповідність вхідної і вихідної IP-адреси базі дозволених адрес. Кажучи про криптографію та міжмережеві екрани, слід згадати про захищені віртуальні приватні ме- режі (Virtual Private Network – VPN). Їх використання дозволяє вирішити проблеми конфіденційності та цілісності даних при їх передачі відкритими комуні- каційними каналами.

Використання VPN можна звести до вирішення трьох основних завдань: захист інформаційних потоків між різними офісами компанії (зазвичай шифрування ін- формації проводиться тільки на виході в зов- нішню мережу); захищений доступ видалених користувачів мережі до інформаційних ресурсів компанії (який, як правило, здійснюється через інтер- нет); захист інформаційних потоків між окремими додатками всередині корпоративних мереж (цей аспект також дуже важливий, оскільки більшість атак здійснюються із внутрішніх мереж).

Ефективним засобом захисту від втрати конфіденційної інформації є фільтрація вмісту вхідної і вихідної електронної пошти. Перевірка поштових повідомлень і вкладень у них на основі правил, установлених в організації, дозволяє також компанії уникнути відповідальності за судовими позовами і захистити їхніх співробітників від спаму. Засоби контентної фільтрації дозволяють перевіряти файли всіх поширених форматів, зокрема стислі та графічні. При цьому пропускна спроможність мережі прак- тично не змінюється.

Завдяки технології перевірки цілісності вмісту жорсткого диска (integrity checking) усі зміни на ро- бочій станції або на сервері можуть бути відстежені адміністратором мережі або іншим авторизованим користувачем. Це дозволяє виявляти будь-які дії з файлами (зміну, видалення або ж просто відкриття) та ідентифікувати активність вірусів, несанкціонова- ний доступ або крадіжку даних авторизованими ко- ристувачами. Контроль здійснюється на основі аналізу контрольних сум файлів (CRC-сумм).

Сучасні антивірусні технології дозволяють виявити практично всі вже відомі вірусні програми через порівняння коду підозрілого файла із зразками, що зберігаються в антивірусній базі. Крім того, розроблені технології моделювання поведінки дозволяють виявляти новостворені вірусні програми. Об’єкти, що виявляються, можуть піддаватися лікуванню, ізольо- вуватися (поміщатися в карантин) або видалятися. Захист від вірусів може здійснюватися на робочій стан- ції, файлові та поштовому сервері, міжмережевому екрані, що працюють під практично будь-якою з по- ширених операційних систем (Windows, Unix- і Linux- системи, Novell) на процесорах різних типів.

Фільтри спаму значно зменшують непродуктив- ні трудовитрати, пов’язані з розбором спаму, зни- жують трафік і завантаження серверів, поліпшують психологічний фон у колективі та зменшують ри- зик залучення співробітників компанії в шахрайські операції. Крім того, фільтри спаму зменшують ризик зараження новими вірусами, оскільки повідомлення, які містять віруси (що навіть ще не уві- йшли до баз антивірусних програм), часто мають ознаки спаму та фільтруються. Слід зазначити, що позитивний ефект від фільтрації спаму може бути перекреслений, якщо фільтр разом із сміттєвими видаляє або маркує як спам і корисні повідомлення, ділові або особисті. Отож, у сучасних умовах тільки наявність розви- неного системного комплексу інформаційної безпеки забезпечує конкурентоспроможність, а інколи й життєздатність компанії (підприємства, банку).

Summary. In the article the short analysis of DOS and DDOS attacks in intranet is executed, the questions of organization of defence of intranet are considered from such attacks by existent facilities.

Keywords: intranet, network attack, DOS attack.