Социо-техническая система "Донбасс-Арена". На примере департамента "Кейтеринг"

Авторы: Денисенко М.И., Губенко Н.Е.

Источник: Статья на конкурс по информационной безопасности

Авторы: Денисенко М.И., Губенко Н.Е.

Источник: Статья на конкурс по информационной безопасности

1.1 Описание социотехнической системы «Кейтеринг»

Служба кейтеринга Донбасс-Арены является одним из важнейших департаментов стадиона. Она представляет собой сеть ресторанов, баров, фаст-фудов, Fan Cafe и Tribunelounge.

«Бриллиантовый» ресторан – это роскошный ресторан класса люкс, самый большой из залов «Донбасс Арены». В день проведения футбольного матча обслуживает владельцев сезонных абонементов категории Diamond Club.

«Платиновый» ресторан «Донбасс Арены» расположен на четвертом уровне в западной части стадиона (зона A). Интерьер выдержан в классическом стиле. В атмосфере тепла и радушия гости могут насладиться неформальной обстановкой общения с друзьями и коллегами во время фуршета.

«Золотой» ресторан «Донбасс Арены» – уютное стильное заведение для деловых встреч. В интерьере представлены теплые оттенки золотистого и кремового, создающие непринужденную атмосферу для решения ваших бизнес-задач.

«Серебряные» бары «Донбасс Арены» – это четыре элитных просторных ресторана-бара с оригинальным интерьером, выполненным в серебристых тонах. Располагаются они в VIP-зоне на четвертом уровне стадиона, по два в западной (зона A) и восточной (зона C) его частях. Попасть сюда можно соответственно с западной и восточной VIP-ресепшен, воспользовавшись услугами хостес.

Лаунж-бар «Донбасс Арены» - одно из лучших клубных заведений Донецка, где можно посвятить время отдыху и развлечениям, провести романтическое свидание, весело отметить день рождения и устроить большой праздник для нескольких сотен человек.

Tribunelounge площадью около 1 000 кв. м располагается на пятом уровне в северной части «Донбасс Арены» (зона D), может вместить до 400 гостей в формате банкета и до 700 человек во время фуршета.

Кафе для болельщиков ФК «Шахтер» располагается на первом уровне в южной части «Донбасс Арены» (зона B). Попасть в заведение можно со стороны мяча-фонтана.

На третьем, четвертом, шестом и седьмом уровнях стадиона для болельщиков во время футбольных матчей и других массовых мероприятий работают 53 пункта быстрого обслуживания. Они различаются размерами, оснащением и ассортиментом предлагаемых напитков и закусок.

К внешним угрозам социотехнической системы «Кейтеринг» относят:

атмосферные явления, стихийные бедствия, катастрофы, аварии;

деятельность конкурирующих экономических структур;

деятельность преступных группировок и лиц и т.д.

К внутренним угрозам социотехнической системы «Кейтеринг» относят:

нарушение персоналом режимов безопасности;

отказы и сбои аппаратных средств и носителей информации;

ошибки программного обеспечения;

деятельность сообщников преступных группировок и лиц, и т.д.

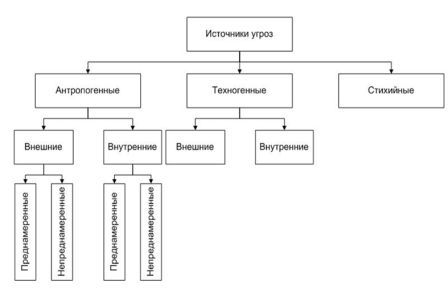

Рисунок 1 – Классификация источников угроз

Рисунок 2 – Классификация угроз информации

Административные меры заключаются в определении процедур доступа к защищаемой информации и строгом их выполнении. Контроль над соблюдением установленного порядка возлагается на специально обученный персонал.

Кто? – административные, технические, силовые, юридические и правоохранительные службы государства или негосударственных организаций в лице служб информационной безопасности разных уровней, соответствующих отделов милиции, государственных контролирующих органов и судов.

От кого? – от иностранных или отечественных, частных или государственных, юридических или физических лиц, не имеющих права легального доступа к информации, но стремящихся овладеть такой информацией с целью нанесения ущерба ее владельцу либо для извлечения личной выгоды для себя.

От чего? – конкретное вредоносное действие нарушителя может быть направлено против одного из трех свойств информации:

- доступности информации

- конфиденциальности информации

- целостности информации

Как? – путем создания надежных систем хранения самой информации, грамотного администрирования готовых систем, принятия охранно-режимных, следственно-оперативных и профилактических мер к нарушителям безопасности.

Какую? - прежде всего акцентируем тот факт, что всевозможные законодательные акты разных стран в сфере защиты информации направлены на защиту не всей информации без разбора, а только особой информации, которая помечается специальным грифом – грифом секретности или знаком интеллектуальной собственности.

Рисунок 3 – 5 классов секретности

Для работы с электронными документами разной степени секретности должны использоваться компьютерные системы (КС) разного уровня безопасности.

Разные организации предлагают свои системы классификаций уровней безопасности КС. Однако общепризнанной на сегодняшний день является классификация национального комитета по компьютерной безопасности США (National Committee of Computer Security, NCSC)

Группа D. Системы без встроенных функций защиты или с минимальной защитой.

Класс D1. К данному классу относятся все системы, которые не удовлетворяют требованиям других классов.

Группа С. Системы данной группы должны обеспечивать произвольное управление доступом к ресурсам. Системы группы С должны регистрировать действия субъектов, т.е. вести журнал аудита. Пользователи, имеющие права на доступ к определенным ресурсам, могут делегировать свои права другим пользователям по собственному усмотрению.

Класс С1. Системы класса С1 удовлетворяют требованиям разделения пользователей и информации, включают в себя средства контроля и управления доступом, позволяющие задавать ограничения для индивидуальных пользователей.

Класс С2. Системы данного класса осуществляют более тонкое управление доступом, чем системы класса С1. Такие системы должны обладать средствами индивидуального контроля за действиями пользователей, регистрацией, учетом событий и выделением ресурсов.

Группа В. Главное требование к системам данной группы – мандатное управление доступом (абсолютно все компоненты системы: пользователи, процессы, ресурсы, потоки данных, интерфейсные средства перед совершением взаимодействий производят сверку "права доступа субъекта" с "приоритетностью объекта").

Класс В1. Системы класса В1 должны полностью покрывать все требования из класса С2, а кроме того соответствовать определенной неформальной модели безопасности.

Класс В2. Системы класса В2 должны поддерживать формально определенную и четко документированную модель безопасности, предусматривающую, кроме нормативного управления доступом, еще и возможность наложения дополнительных ограничений на права доступа.

Класс ВЗ. Для соответствия этому классу ядро безопасности системы должно поддерживать монитор взаимодействий, который контролирует все типы доступа субъектов к объектам, и который невозможно обойти.

Группа А. Данная группа характеризуется применением формальных методов верификации корректности роботы механизмов управления доступом (произвольного и нормативного). В них требуется дополнительная документация, демонстрирующая, что архитектура и реализация ядра безопасности отвечают требованиям безопасности.

Класс А1. По своим функциональным возможностям системы класса А1 не отличаются от систем класса ВЗ. Отличия заключаются только в применении дополнительных методов повышения уверенности в том, что функции безопасности реализованы корректно.

Кроме американской классификации защищенных систем на сегодняшний день существуют также канадская, японская, французская и российская классификации. В национальном стандарте Украины предложены две основные группы безопасности КС – ИД (произвольный доступ) и МД (мандатный доступ), в каждой из которых выделены два класса – ИД1, ИД2 и МД1, МД2, соответствующие классам С1, С2 и В1, В2.