Введение в специальность ТЗИ

Содержание

- Введение

- Понятие информации и меры ее измерения

- Что такое техническая защита информации?

- Криптология, криптография и криптоанализ. В чем же разница?

- Стеганография или «все тайное становится явным»

- Список источников

Введение

Меня всегда привлекали различного рода загадки и головоломки. Поэтому, прочитав о направлении подготовки "Техническая защита информации", я решила – это именно то, что мне нужно. В этом разделе я хотела бы рассказать о том, что меня больше всего заинтересовало в моей специальности.

Понятие информации и меры ее измерения

В современном обществе все большую ценность приобретают не материальные объекты, а такое абстрактное понятие как «информация». Мы слышим это слово тысячи, а может даже и миллионы раз. Мы употребляем его в разговоре, даже не задумываясь о том, что же включает в себя это понятие.

Итак, начнем с того, что попытаемся дать определение термину «информация». На первый взгляд это кажется довольно простой задачей, но, тем не менее, на сегодняшний день существует множество различных определений. Во многом они схожи, но в чем-то все же отличаются. Приведем примеры того, как трактуется термин «информация» в различных областях знания.

В математике информация как таковая не включена в перечень предметов исследования, она рассматривается как некое абстрактное понятие. С математической точки зрения информация – это последовательность целых чисел, записанных в вектор. В современной теории информации это понятие рассматривается немного шире, как свойство материальных объектов. [1,2] В информатике информацией являются те данные, которые подлежат хранению, обработке и передаче.

С точки зрения физики информация рассматривается как совокупное понятие, объединяющее в себе термины «сигнал» и «сообщение». В свою очередь:

- сигнал – любой физический процесс, параметры которого изменяются в соответствии с передаваемым сообщением;

-сообщение – наименьший элемент языка, имеющий идею или смысл, пригодный для общения; также является формой представления информации. Наиболее полным и всеобъемлющим, на мой взгляд, следует считать определение информации, представленное в Законе Украины «Об информации»: информация – это любые сведения и/или данные, которые могут быть сохранены на материальных носителях или отображены в электронном виде.

Разобравшись с трактовкой термина «информация» перейдем к вопросу об измерении ее количества.

Согласно Шеннону при конечном числе сообщений, число сообщений или любую монотонную функцию от этого числа можно принимать мерой информации. [3,244] В современной теории информации такой мерой выбрана логарифмическая функция, где основание логарифма определяет единицы измерения информации:

-при основании, равном два – двоичные единицы или биты;

-при основании десять – десятичные единицы или диты (примерно бита);

-при основании е – натуральные единицы (ниты).

Что такое техническая защита информации?

Техническая защита информации – вид защиты информации, направленный на обеспечение с помощью инженерно-технических мероприятий и/или программных и технических средств исключение возможности утечки, уничтожения и блокирования информации, нарушения целостности и режима доступа к информации. [6]

Задачи, решаемые технической защитой информации можно разделить на два класса: защита информации от несанкционированного доступа (НСД) и защита информации от утечки по техническим каналам.

Несанкционированным считается такой доступ к информации, при котором нарушаются установленные правила разграничения доступа. Среди причин НСД можно выделить:

- ошибки в построении системы защиты (как при проектировании, так и при реализации);

- ошибки в используемом программном обеспечении;

- использование программных «закладок» (вирусов, вредоносного программного обеспечения и т.д.);

- низкий уровень защиты средств авторизации (паролей, карт доступа);

- безответственность или слабая мотивация сотрудников организации, то есть их незаинтересованность в соблюдении установленных мер защиты.

Кроме того следует отметить, что утечка информации возможна при использовании незащищенных или плохо защищенных каналов передачи. К основным техническим каналам утечки информации можно отнести:

- электрические (наводки электромагнитного излучения на соединительные линии, линии электропитания, заземления, использование аппаратных закладных устройств);

- электромагнитные (возникают за счет побочных электромагнитных излучений);

- параметрические (возможны при взаимодействии облучающего электромагнитного поля с элементами технических средств передачи информации, в результате чего происходит переизлучение электромагнитного поля) [7, 10];

- каналы утечки речевой (акустической) информации.

Криптология, криптография и криптоанализ. В чем же разница?

Очень интересной, хотя и довольно сложной, областью знаний в сфере защиты информации является криптология – наука, которая занимается методами шифрования и дешифрования.

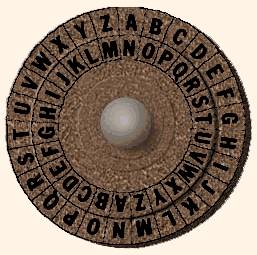

Способы сокрытия информации начинали развиваться со времен зарождения письменности. Наиболее простым примером, на сегодня уже давно не использующимся, примером шифрования конфиденциальной информации является шифр Цезаря. Алгоритм данного шифра заключается в том, что каждая буква алфавита заменяется на другую при помощи сдвига на какое-то постоянное число.

Если сопоставить каждому символу алфавита его порядковый номер (нумеруя с 0), то шифрование и дешифрование можно выразить формулами модульной арифметики:

y = (x + k) mod n

x = (y – n + k) mod n

Где x – символ открытого текста, y – символ шифрованного текста, n – количество букв алфавита, а k – ключ (параметр сдвига).

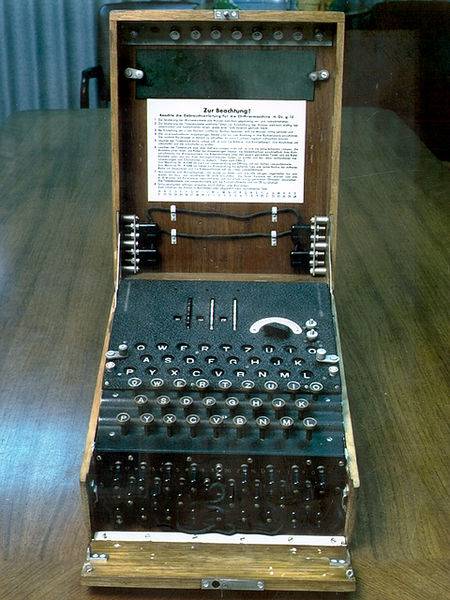

Хотя шифр Цезаря в чистом виде сегодня не используется, он является составной частью многих других более сложных алгоритмов шифрования. Также широко известна шифровальная машина «Энигма вермахта», которая применялась немецкими войсками во времена Второй мировой войны. Не смотря на то, что шифр данной машины был довольно слаб, для его расшифрования потребовалась совокупность многих факторов: захват экземпляра машины, захват шифровальных книг, перехват заведомо известных сообщений и др.

Существенный скачок в развитии криптологии стал возможен в результате появления компьютерной техники.

Современные криптографические системы позволяют шифровать сообщения так, что на их раскрытие могут понадобиться десятки или даже сотни лет непрерывной работы большого количества мощнейших компьютеров. В настоящее время используются различные компьютерные алгоритмы для шифрования данных, наиболее известны из них DES, RSA, PGP. [8, 11]

Решение двух противоположных задач криптологии шифрования и дешифрования – основные задачи криптографии и криптоанализа. Криптография занимается разработкой новых систем шифрования и совершенствованием уже известных. В основе криптографической защиты информации лежит ее шифрование, то есть преобразование данных к такому виду, что они становятся нечитабельными для тех, для кого не предназначены. В то время как задачей криптоанализа является выявление слабостей существующих шифров и разработка алгоритмов их взлома.

Стеганография или «все тайное становится явным»

В отличие от криптографии, задачей стеганографии является сокрытие самого факта передачи информации. Под сокрытием понимается не только невозможность обнаружения и перехвата сообщения, но и невозможность возникновения каких-либо подозрений на счет его существования. [9, 9]

Примером такого сокрытия можно считать использование симпатических чернил, которые изначально при написании сообщения являются невидимыми и проявляются только при определенных условиях.

Вещества, которые могут быть использованы в качестве симпатических чернил:

1. Лимонная кислота (проявитель – бензоловый оранжевый).

2. Воск (проявитель – зубной порошок).

3. Яблочный сок, молоко, сок лука, сок брюквы, квасцы (проявляются при нагреве).

4. Слюна (проявитель – слабый водный раствор чернил).

5. Стиральный порошок с оптическим отбеливателем (проявляется в свете ультрафиолетовой лампы).

6. Крахмал (проявитель – йодная настойка).

7. Аспирин (проявитель – соли железа).

Среди стеганографических методов можно также выделить употребление жаргонизмов (слов, имеющих заранее обусловленное значение), записи на картах, расположенных в определенном порядке, шифровка сообщений по тексту книги и многое другое.

Сегодня особое внимание уделяется методам компьютерной и цифровой стеганографии.

Примерами компьютерной стеганографии могут быть: сокрытие информации в неиспользуемых местах жестких дисков; использование особенностей файловых систем; использование специальных свойств компьютерных форматов.

Поскольку цифровая информация обычно передается в виде файлов, то в компьютерной стеганографии используются два понятия файл-контейнер и файл-сообщение. При этом файл-сообщение особым образом совмещают с файлом-контейнером.

Принципом реализации цифровой стеганографии является внедрение дополнительной информации в цифровые объекты. При этом вызываются некоторые искажения объектов.

Пример цифровой стеганографии.

Пейзаж, содержащий скрытое изображение:

Скрытое изображение кота:

Список источников:

- Использование понятия информации при рассмотрении физических процессов. [Электронный ресурс]. – Режим доступа: http://www.sciteclibrary.ru....

- Хорев А. А. Способы и средства зашиты информации. - М.: МО РФ, 2000. - 316 с.

- Шеннон К. Работы по теории информации и кибернетике. – М.: Изд. иностр. лит. 1963. – 830с.

- Стратонович Р. Л. Теория информации – М.: Сов. радио, 1975 – 424 с.

- Закон Украины «Об информации» от 02.10.1992

- Закон Украины «О защите информации в информационно-телекоммуникационных системах» от 05.07.1994

- Хорев А.А. Защита информации от утечки по техническим каналам. Часть 1. Технические каналы утечки информации. Учебное пособие. М.: Гостехкомиссия России, 1998. – 320 с.

- Соколов А.В. Защита от компьютерного терроризма / Соколов А.В., Степанюк О.М. - СПб: Арлит, 2002. – 496 с.

- Конахович Г.Ф. Цифровая стеганография, теория и практика. / Конахович Г.Ф., Пузеренко А.Ю. – Киев: «МК-Пресс», 2006. – 288 с.