Аннотация

Под стеганографией понимается наука и искусство написания скрытых сообщений таким образом, что никто, кроме предполагаемого получателя не знает о существовании письма. В настоящее время стала необходима защита системы от различных интернет атак и принятие мер по устранению любых рисков. Лингвистическая стеганография – тип стеганографии, который заключает в себе совокупность приемов и методов, позволяющих скрывать любую цифровую информацию в рамках текстов на основе некоторых лингвистических знаний. Лингвистическая стеганография имеет различные формы и различное применение. Эта статья приводит исследование различных форм лингвистической стеганографии и их применение в защите данных.

Ключевые слова:

Лингвистическая стеганография, Применение стеганографии, Защита данных.

Введение в стеганографию

Кросс и Шиндер (2008, стр. 525) описывают, что стеганография относится к способу сокрытия данных, который не только наблюдает за осуществлением шифрования, но и скрывает сам факт его существования. Стеганография используется в сочетании с шифрованием для обеспечения дополнительной безопасности конфиденциальных данных. Этот метод поднимает один из крупнейших вопросов шифрования данных о том, что кодирование информации привлекает внимание людей, которые просматривают конфиденциальную информацию.

Стеганография – наука и искусство написания скрытых сообщений таким образом, что никто, кроме предполагаемого получателя не знает о существовании письма. В стеганографии само сообщение может быть не значительным при декодировании, однако большинство не обнаружат его присутствие. Стеганография скрывает одно сообщение внутри другого в виде обычного звука, графики или другого файла. Цель стеганографии – доставка сообщения, скрывая само существование обмена информацией (2010, стр. 95).

Вопреки этому, Гупта и Шарман (2008) поясняют, что стеганография означает шифрование с помощью сокрытия информации. Она состоит из сокрытия информации в любом виде данных, таких как аудио, видео или графических файлов. Это относится к сокрытию сообщения в том, что выглядит как обычный текст произведения.

Аналогично Кизза (2010, стр. 273) определяет, что стеганография это искусство сокрытия информации таким образом, чтобы избежать его обнаружения. Стеганография возродилась с наступлением компьютерной техники со стеганографических методов, основанных на компьютере, который хранит информацию в виде бинарных файлов, изображений или текста, внедрив сообщение в большее по объему, таким образом, что другие не могут спрогнозировать содержание или присутствие скрытого сообщения. Стеганография предотвращает подозрение в обмене скрытыми сообщениями. Судебные аналитики обращают особое внимание на этот тип сокрытия данных, а стегоанализ использует утилиты, которые делают бесполезными такие тайные сообщения.

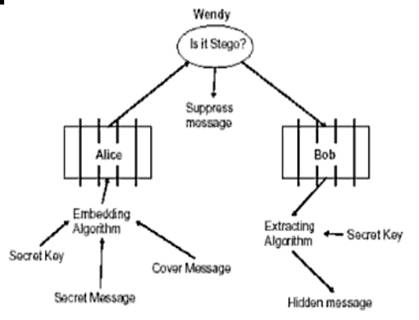

Алам, Сиддики и Сиджа (2009, стр. 528) поясняли, что стеганография происходит от греческих слов Graptos и Steganos. Таким образом, стеганография это процесс, который скрывает важную или конфиденциальную информацию. Внутри не должно быть ничего необычного. Другими словами, стеганография это процесс, который скрывает файл внутри другого файла, т.е. видео, изображений или аудио файлов. Когда файл или информация скрыты внутри файла-контейнера обычно данные шифруются. Стеганографию постоянно путают с криптографией, потому что смысл обеих заключается в защите информации. Но в стеганографии файл или информация не изменяются, а только внедряются в файл-контейнер. На рисунке ниже показана общая модель стеганографии:

Рисунок 1 – Общая модель стеганографии

Источник: Алам М.А., Alam M A, Siddiqui T and Seeja K R (2009), Recent Developments in Computing And Its Applications, I K International publishing House, New Delhi, стр. 528.

Стеганография обеспокоена в уклонении от несанкционированного доступа пользователей к исходным текстам данных. Однако основные соображения, позволяющие использовать стеганографию, весьма отличаются от тех, что в криптографии. Стеганография это обязательно изучение сокрытия информации. Основная цель стеганографии такова, чтобы отправитель обменялся текстом с получателем таким образом, что только получатель может извлечь исходный текст, потому как только получатель знает, как увидеть зашифрованное сообщение. В стеганографии перехватчик будет в неведении, что наблюдаемые данные содержат скрытую информацию (Мартин, 2012).

Применение стеганографии

EC-Council (2010, стр. 1-2) описал, что стеганография может быть использована для различных законных и незаконных целей, а также может быть использована для следующих потребностей, таких как:

Медицинская документация:

Стеганография используется в медицинской документации, чтобы избежать перепутывания записей пациентов. Каждый пациент имеет электронную запись, которая хранит результаты обследований и другие медицинские записи.

Терроризм:

Особые экстремистские веб-сайты использовали текст и картинки для передачи информации в террористических целях по всему миру. Компьютеры и серверы по всему миру предлагают новое решение этой задачи.

Цифровая музыка:

Стеганография также используется для защиты музыки от копирования путем введения небольших изменений в музыкальном файле, которые действуют в качестве цифровой подписи. BlueSpike технология удаляет несколько выбранных тонов в узком диапазоне. Verance добавляет сигналы, которые находятся вне диапазона частоты, улавливаемой ухом человека. Другие настройки звука осуществляются путем частичного изменения частоты. Цифровые аудио файлы также могут быть изменены, чтобы нести огромное количество информации. Некоторые файлы просто обозначены, что их содержание защищено авторским правом. Более сложные версии стеганографии может содержать информацию об исполнителе.

Рабочие коммуникации:

Стеганография может использоваться как эффективный метод для работников, которые утрачивают конфиденциальность на рабочем месте, чтобы обойти обычные каналы связи. В этой области стеганография может быть препятствием для безопасности сети.

Киноиндустрия:

Стеганография также может использоваться в качестве защиты от копирования дисков VCD и DVD-дисков. Программа безопасности DVD Copy настроена для поддержки управления системы по генерации копий. DVD-плееры второго поколения с возможностью цифровой записи видео продолжают вводиться на черный рынок. Чтобы обезопасить себя от пиратства, киноиндустрия требует авторских DVD-дисков.

Что такое лингвистическая стеганография?

Согласно Фридриху (2004, стр. 180) лингвистическая стеганография определяется как совокупность приемов и методов, позволяющих скрывать любую цифровую информацию в рамках текстов, основанных на некоторых лингвистических знаниях. Чтобы скрыть сам факт сокрытия конечный текст должен не только оставаться неприметным внешне, т. е. содержать обычный текст с орфографией, шрифтами, морфологией, синтаксисом, лексикой и порядком слов соответствующим смыслу текста, но и сохранить смысловую сплоченность и грамматическую правильность.

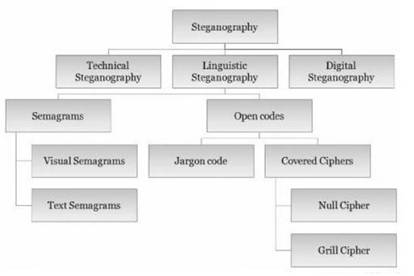

Виды лингвистической стеганографии

На рисунке ниже показаны типы лингвистической стеганографии:

Рисунок 2 – Типы лингвистической стеганографии

Источник: EC-Council (2010), Computer Forensics: Investigating Data and Image Files, Cengage Learning, USA, стр. 1-4.

Стеганография подразделяется на 3 типа:

1. Техническая стеганография

2. Лексическая стеганография

3. Цифровая стеганография

Краткое описание лингвистической стеганографии:

Лингвистическая стеганография скрывает сообщение в контейнере некоторыми неочевидными способами, которые классифицируются как открытое кодирование и семаграммы.

А) Семаграммы: Семаграммы скрывают информацию с помощью знаков или символов. Визуально семаграммы используют обычные физические объекты или простой просмотр, чтобы передать сообщение например каракулей или позиционирования компонентов на веб-сайте или на столе. При данной технике живопись, музыка, рисование, письмо или любой другой символ могут быть использованы для скрытия информации. Текстовые семаграммы скрывают сообщение, изменяя передаваемый текст появлением изменений в типе или размере шрифта, добавляя дополнительные пробелы или различные завитки в рукописном тексте (Goje, Gornale и Yannawar, 2007, стр. 201).

Б) Открытое кодирование: Открытое кодирование скрывает сообщение с законным носителем сообщения способами, очевидными для ничего не подозревающего наблюдателя. Иногда сообщение-носитель именуется как явное сообщение, в то время как скрытое сообщение является тайной передачей информации. Открытые коды используют открыто читаемый текст. Этот текст состоит из предложений или слов, которые могут быть скрыты в вертикальном или обратном порядке. Эта классификация подразделяется на скрытые шифры и жаргоны (Ши, 2010, стр.477).

В) Жаргоны: По Zelkowitz (2011, стр. 54) жаргоны используют языки, которые понимает группа людей, но которые не имеют смысла для других людей. Подкласс жаргонов это ключевой код, где конкретные заранее подготовленные фразы передают смысл. Ключевые коды используют наиболее краткий носитель сообщения, чтобы сигнализировать о существовании события, семантика которого была заранее спланирована.

Г) Скрытые шифры: Arnold, Schmuker и Wolthusen (2003, стр. 17) описали, что покрытые или маскируемые шифры скрывают сообщение, открытое в носителе, так что оно может быть восстановлено кем угодно, кто знает секрет того, как оно было скрыто. Скрытые шифры можно разделить на решеточные и нулевые шифры.

Д) Решеточные шифры: Решеточный шифр использует шаблон, который используется для скрытия носителя сообщения и слова, которые существуют в пробелах шаблона, являются скрытым сообщением. Возможно шифрование открытого текста путем записи его на листе бумаги через отдельный проколотый картон или листы бумаги. Когда осознанно проколотый лист помещают на сообщение, сам текст может быть прочитан. Решеточная система имеет решающее значение для дешифровки, если только человек с решеткой может расшифровать скрытое сообщение.

Е) Нулевые шифры: По некоторому заранее подготовленному набору норм нулевой шифр скрывает сообщение так, чтобы читать каждое 5 слово или представление 3-его символа в каждом слове. Нулевой шифр скрывает сообщение в огромном количестве бесполезных данных. Фактические данные могут быть смешаны с неиспользуемыми данными в любом порядке, позволяющем только человеку знающему порядок понять это.

Список использованной литературы

1. Cross M and Shinder D L (2008), Scene of the Cybercrime, Syngress Publishing Inc., USA, стр. 525.

2. Last M and Kandel A (2010), Web Intelligence and Security, IOS Press, USA, стр. 95.

3. Gupta M and Sharman R (2008), Handbook of Research on Social and Organizational Liabilities in Information Security, Information Science, USA.

4. Kizza J M (2010), Ethical and Social Issues in the Information Age, Springer, New York, стр. 273.

5. Alam M A, Siddiqui T and Seeja K R (2009), Recent Developments In Computing And Its Applications, I K International publishing House, New Delhi, стр. 528.

6. Martin K M (2012), Everyday Cryptography, Oxford University Press, New Delhi.

7. EC-Council (2010), Computer Forensics: Investigating Data and Image Files, Cengage Learning, USA, стр. 1-2.

8. Fridrich J (2004), Information Hiding: 6th International Workshop, IH 2004, Toronto, Canada, May 23-25 2004, Revised Selected Papers, Springer, New York, стр. 180.

9. Goje A C, Gornale S S and Yannawar P L (2007), Proceedings Of The 2Nd National Conference On Emerging Trends In Information Technology (Eit-2007), I K International Publishing, New Delhi, стр. 201.

10. Shih F Y (2010), Image Processing and Pattern Recognition: fundamentals and Techniques, John Wiley & Sons, New Jersey, стр. 477.

11. Zelkowitz M (2011), Security on the Web, Academic Press, UK, стр. 54.

12. Arnold M K, Schmuker M and Wolthusen S D (2003), Techniques and Applications of Digital Watermarking and Content Protection, Artech House, USA, стр. 17.

13. Chapman, Mark T (1998), Hiding the Hidden: A Software System for Concealing Ciphertext as Innocuous Text. Milwaukee: University of Wisconsin-Milwaukee.

14. Chapman, Mark and George Davida (1997), “Hiding the Hidden: A Software System for Concealing Ciphertext as Innocuous Text” Proceedings of Information Security, First International Conference, Lecture Notes in Computer Sciences 1334. Berlin: Springer, 333-345.

15. Chapman, Mark, George I. Davida, and Marc Rennhard (2001), “A Practical and Effective Approach to LargeScale Automated Linguistic Steganography.” Proceedings of the Information Security Conference (ISC '01), Malaga, Spain, стр. 156-165.

16. Wayner, Peter (1992), “Mimic Functions.” Cryptologia XVI: 3, стр. 192-213.

17. Wayner, Peter (2002), Disappearing Cryptography: Information Hiding: Steganography & Watermarking (second edition), Morgan Kaufmann, San Francisco.

18. Johnson, Neil F (2000), “Steganalysis” In Information Hiding: Techniques for Steganography and Digital Watermarking, Artech House, Boston, стр. 79-93.

19. Mann and Thompson (1988), “Rhetorical Structure Theory: Toward a Functional Theory of Text Organization.” Text, 8:3, стр. 243-281.

20. Provos, Niels (2001), “Defending Against Statistical Steganalysis.”, CITI Technical Report 01-4, University of Michigan.