Анотація

Проведено аналіз порядку прийняття рішення щодо управління інформаційною безпекою ІТС на основі моделі «Plan–Do–Check–Act». Розглянуті загрози для інформаційної безпеки ІТС, що можуть бути реалізовані з використанням протоколів міжмережевої взаємодії, їх вплив на властивості інформації. Запропоновано порядок вибору засобу захисту з урахуванням визначених критеріїв та обмежень.

Ключові слова: інформаційно–телекомунікаційна система, протокол міжмережевої взаємодії, управління інформаційною безпекою ІТС, модель «Plan–Do–Check–Act»

Загальна постановка проблеми

Використання інформаційних технологій в процесах державного управління, керування бізнесом, виробничими процесами, задоволення потреб громадян мати вільний доступ до інформації сприяє розвитку інформаційних, телекомунікаційних та інформаційно–телекомунікаційних систем (ІТС). Поширення інфраструктури ІТС дозволяє скоротити відстані між взаємодіючими суб’єктами, зменшити час на обмін інформацією і, як наслідок, дає змогу прискорити процес прийняття управлінських рішень в органах державного управління, місцевого самоврядування та бізнесі. При цьому гостро постають проблеми забезпечення інформаційної безпеки як в мережах загального користування [1] так і в корпоративних або мережах спеціального призначення [2].

Pабезпеченням гарантованого рівня інформаційної безпеки є створення на підставі Постанови Кабінету Міністрів від 13.07.2011 р. № 752 в Міністерстві освіти і науки України Єдиної державної електронної бази з питань освіти (ЄДЕБО), яка є автоматизованою системою збирання, верифікації, оброблення, зберігання та захисту даних [3].

Розподілене розташування суб’єктів відносин, пов’язаних поставленою метою забезпечення потреби фізичних та юридичних осіб щодо надання та отримання освітніх послуг, вимагає оптимального проектування та ефективного управління інформаційною безпекою в ІТС, що задіяна для функціонування даної електронної бази.

Постановка завдань дослідження

Для вирішення сформульованого завдання управління інформаційною безпекою ІТС її слід розглядати як складну систему, що включає значну кількість взаємопов’язаних інформаційних та телекомунікаційних систем, які у процесі обробки інформації діють як єдине ціле. При вирішенні даного завдання виникає ряд проблем, найбільш складні з яких є:

- координація дій між окремими складовими, які належать різним власникам;

- вплив зовнішніх та внутрішніх деструктивних факторів;

- обмежені фінансові можливості.

Аналізуючи фактори, що впливають на процес вибору рішення щодо управління інформаційною безпекою ІТС, можна зробити висновок, що окрема взята організація, задіяна у процесі експлуатації ІТС, не в змозі вирішити дану проблему самостійно. Проте вибрати оптимальне управлінське рішення на окремих ділянках ІТС — це завдання, що може і має бути виконано. Такими ділянками можуть бути інформаційні системи (ІС) вищих навчальних закладів, Українська науково–освітня телекомунікаційна мережа УРАН та інші освітні установи, що мають доступ до ЄДЕБО. Для вирішення завдання управління інформаційною безпекою ІТС слід визначити єдині правила, якими б керувалися усі користувачі ЄДЕБО.

Безумовно, при виборі таких правил необхідно враховувати нормативно–правові документи законодавства України, рекомендації Міжнародного союзу електрозв’язку серії Х «Мережі передачі даних і взаємозв’язок відкритих мереж», ISO/IEC 27001 «Інформаційні технології. Методи захисту. Системи менеджменту захисту інформації» та інші нормативно–правові документи і рекомендації.

Однак існуючі законодавчі акти, стандарти і рекомендації не дають готової відповіді, як керувати інформаційною безпекою конкретної ІТС під час її створення та експлуатації, тому, що кожна ІТС унікальна і має свої особливості.

Тому стає актуальним питання вдосконалення методів управління інформаційною безпекою ІТС для окремо взятих установ та організацій.

Вирішення завдань і результати дослідження

Управління інформаційною безпекою ІТС — це динамічний, циклічний процес, який повинен враховувати завдання, що виникають відповідно до етапів життєвого циклу ІТС (створення та введення в експлуатацію, експлуатація, виведення із експлуатації). Відповідно, на кожному етапі життєвого циклу ІТС, необхідно приймати управлінські рішення вимоги до яких можна сформулювати наступним чином.

- Рішення має бути прийнято на базі принципово об’єктивного проектування незалежно від вподобань і кваліфікаційних властивостей особи, яка приймає рішення (ОПР).

- Рішення повинно прийматися з врахуванням можливих змін методів та засобів захисту або умов життєдіяльності системи [4].

- Рішення заслуговує затвердження, якщо у визначений термін часу повторний незалежний аналіз умов, що вплинули на його прийняття, дає однаковий результат [5].

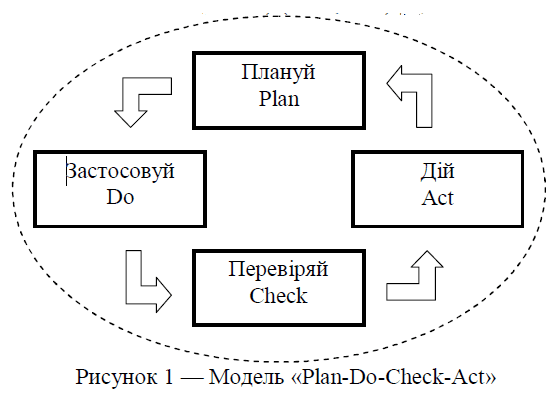

Останнім часом все частіше у процесі управління інформаційною безпекою ІТС застосовується стандарт ISO/IEC 27001 «Інформаційні технології. Методи захисту. Системи менеджменту захисту інформації». Рекомендації даного стандарту базуються на використанні моделі «Plan–Do–Check–Act» (PDCA) (див. рис.1) [6].

Використовуючи дану модель для етапу створення та введення в експлуатацію ІТС необхідно вирішити наступні задачі управління інформаційною безпекою ІТС:

- на етапі планування (Plan) здійснюється розробка політики безпеки, оцінка ризиків, визначення цілій, процесів та процедур щодо управління інформаційною безпекою;

- на етапі застосування (Do) виконуються заходи щодо реалізації поставлених цілій, процесів та процедур щодо управління інформаційною безпекою;

- на етапі перевірки (Check) визначається відповідність реалізованих заходів, процесів та процедур цілям визначеним у політиці безпеки;

- на етапі дій (Act) здійснюється коректування запланованих і реалізованих рішень з метою вдосконалення системи управління інформаційної безпеки ІТС.

При управлінні інформаційною безпекою ІТС розглядається як складна за архітектурою, з великою кількістю компонентів система. І для кожної окремої складової даної системи визначаються правила, процеси та процедури по її управлінню, що дозволяє в свою чергу прийняти управлінське рішення, вимоги до якого було сформульовано раніше.

Розглянемо управління інформаційною безпекою ІТС при реалізації першого етапу моделі PDCA, а саме на етапі планування (Plan), на прикладі прийняття рішення щодо вибору програмних та програмно–апаратних засобів захисту ІТС від загроз, що можуть бути реалізовані з використанням протоколів міжмережевої взаємодії.

Для початку приймаємо рішення щодо варіанту захисту ІТС. Відповідно до п. 3.2 ДСТУ 3396.1 для захисту інформації може бути вибрано один із варіантів [7]:

- досягнення необхідного рівня захисту інформації з обмеженим доступом (ІзОД) за мінімальних затрат і допустимого рівня обмежень видів інформаційної діяльності (ІД);

- досягнення необхідного рівня захисту ІзОД за допустимих затрат і заданого рівня обмежень видів ІД;

- досягнення максимального рівня захисту ІзОД за необхідних затрат і мінімального рівня обмежень видів ІД.

Умови рівня захисту персональних даних затверджені наказом Міністерства юстиції України від 30.12.2011 № 3659/5 «Про затвердження Типового порядку обробки персональних даних у базах персональних даних». Загальні вимоги щодо захисту персональних даних визначені в Законі України «Про захист інформації в інформаційно–телекомунікаційних системах» та в Правилах забезпечення захисту інформації в інформаційно–телекомунікаційних системах, що затверджені постановою Кабінету міністрів України від 29.03.2006 № 373. Враховуючи вимоги зазначених документів, а також факт наявності в розглянутій ІТС інформації, що містить персональні дані фізичної особи, слід зупинити вибір на третьому варіанті захисту інформації.

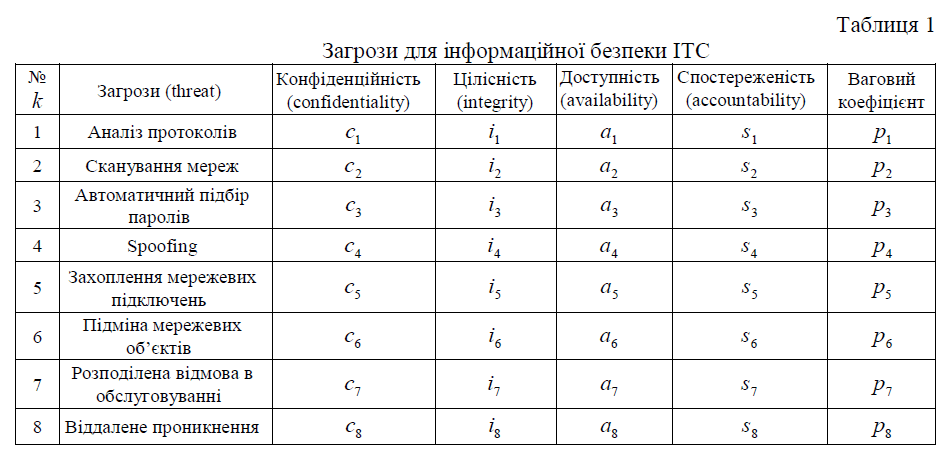

Визначившись з варіантом захисту, переходимо до аналізу загроз інформації в ІТС. Аналіз загроз починається з обстеження ІТС. Типову структуру ІТС вищого навчального закладу представлено на рисунку 2.

Досить часто окремі корпуси та структурні підрозділи університетів розташовані на значній відстані один від одного, що призводить до використання в корпоративній телекомунікаційній мережі ділянок публічних мереж, зокрема Інтернет. Розподіл окремих складових елементів ІТС (серверів, автоматизованих робочих місць АРМ) за місцем розташування призводить до того, що обмін даними необхідно проводити по телекомунікаційних каналах, які знаходяться за межами контрольованої території. А це означає, що місць, де необхідно проводити заходи для забезпечення інформаційної безпеки ІТС, може бути значна кількість.

При цьому слід враховувати, що інформація, яка зберігається на різних серверах (в окремих випадках на АРМ), може носити різний рівень обмеження доступу; відрізнятися за об’ємом даних, що зберігаються; мати різні вимоги щодо терміну представлення користувачу та інше. Тому виходячи із правила, що вартість захисту інформації не повинна перевищувати вартість самої інформації, необхідно в кожному окремому випадку приймати обґрунтоване рішення щодо вибору засобу захисту, відповідно до критичності інформації та можливих загроз.