Аннотация. Рассмотрены аспекты разработки современных систем мониторинга и управления событиями информационной безопасности. Предложен метод оценки защищенности сети передачи данных, позволяющий оперативно регулировать порог формирования сигнала тревоги и предоставляющий количественную и качественную оценку защищенности сети.

Ключевые слова. Сеть передачи данных; система мониторинга и управления событиями информационной безопасности; нечеткая логика; корреляция событий; важность инцидента ИБ.

В современных вычислительных сетях обрабатываются большие объемы данных. Для того чтобы на уровне локальных вычислительных сетей (ЛВС) обеспечивать требуемый уровень информационной безопасности (ИБ) и централизованный анализ рисков ИБ, часто бывает достаточным применение систем обнаружения вторжений (СОВ) и традиционных механизмов обеспечения безопасности.

Характерной особенностью сетей передачи данных (СПД) является комплексное использование большого числа разнообразных аппаратно–технических средств. Они различаются своими характеристиками, производительностью, аппаратными платформами и базовыми технологиями. Указанные обстоятельства породили ряд серьезных проблем для обеспечения информационной совместимости и безопасности систем, функционирующих в СПД [1]. Применение СОВ на уровне СПД оказывается малоэффективным, поскольку из–за еще бóльшего потока информации лицо, принимающее решение (ЛПР), получает такое количество сигналов тревоги, что оно не способно своевременно и адекватно на них отреагировать, а в случае автоматизации ответных действий остается высоким риск парализации всей СПД. Последнее обусловлено исполнением строгих настроек безопасности даже при незначительных признаках атаки.

Чтобы справляться с огромными потоками данных, обеспечивая при этом высокий уровень ИБ, а также централизованный мониторинг и анализ сети, существуют системы мониторинга и управления событиями информационной безопасности (СМУСИБ) [2–3].

Под событием информационной безопасности понимается идентифицированное возникновение состояния системы, услуги или сети, указывающее на возможное нарушение политики информационной безопасности, отказ защитных мер, а также возникновение ранее неизвестной ситуации, которая может быть связана с безопасностью. Под инцидентом ИБ понимается любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность. Инцидентами ИБ являются:

- утрата услуг, оборудования или устройств;

- системные сбои или перегрузки;

- ошибки пользователей;

- несоблюдение политики или рекомендаций по ИБ;

- нарушение физических мер защиты;

- неконтролируемые изменения систем;

- сбои программного обеспечения и отказы технических средств;

- нарушение правил доступа [4].

В статье предложен метод получения оценки защищенности СПД в режиме реального времени в СМУСИБ на основе нечеткой логики.

1. СОСТОЯНИЕ ВОПРОСА

Основными целями СМУСИБ являются уменьшение числа событий ИБ до такого количества, которое позволит своевременно реагировать и принимать оперативные решения, автоматизация анализа поведения сети с целью распознавания возможных атак и нарушителей, управление инцидентами ИБ, а также обеспечение соответствия ИБ нормативным требованиям по защите информации [5]. СМУСИБ собирает сведения от таких устройств, как хостовые и сетевые СОВ, межсетевые экраны (МЭ), антивирусные системы, маршрутизаторы, коммутаторы, серверы, операционные системы, системы аутентификации и другие агенты мониторинга [6].

В СМУСИБ выделяют пять основных этапов обработки событий:

- нормализация, представляющая собой сбор различных сообщений о событиях с агентов мониторинга и приведение их к единому формату;

- агрегация — определение и удаление дублируемых сообщений, распределение оставшихся сообщений по различным категориям, выделение событий ИБ;

- корреляция — анализ агрегированных данных и выявление закономерностей, сигнализирующих о проведении атаки;

- приоритезация — ранжирование событий ИБ по уровню важности;

- визуализация — графическое представление событий ИБ, прошедших через предыдущие этапы, идентификация атак и принятие соответствующих действий по их предотвращению и устранению последствий [5].

Наиболее интересным в теоретическом плане этапом обработки событий является корреляция событий ИБ, поскольку от данного этапа во многом зависит способность СМУСИБ распознавать угрозы ИБ.

На сегодняшний день различают следующие разновидности корреляции событий:

- корреляция, основанная на событиях (например, если СОВ сообщает, что сигнатура А направлена на хост Б, а сканер уязвимостей «знает» о том, что хост Б является уязвимым, тогда срабатывает сигнал тревоги);

- корреляция, основанная на правилах (например, если одновременно имеют место события А, Б и В, то исполняется действие Г; либо если А повторяется более 3 раз в некотором интервале, то исполняется действие Б и т. п.);

- корреляция, основанная на анализе аномалий (например, если трафик на порте А превышает стандартное отклонение от образцов предыдущего трафика, то это может свидетельствовать о злонамеренных действиях);

- корреляция, основанная на рисках (например, если тип атаки = разрушительный (переполнение буфера), цель = критичный актив/ресурс (сервер) и сообщающее устройство = заслуживающее доверия (неперенастроенный Snort), то генерируется сигнал тревоги либо повышается уровень угрозы [2].

Корреляция событий, основанная на рисках, может при этом значительно уменьшить количество правил, необходимых для эффективного распознавания угроз [2] и, как следствие, определения критичности инцидента ИБ. Критичность инцидентов ИБ, в свою очередь, определяет уровень защищенности сети. Поэтому указанная ниже задача будет решаться на основе корреляции событий, основанной на рисках.

2. ПОСТАНОВКА ЗАДАЧИ

В рамках исследований по направлению «Система мониторинга и управления событиями информационной безопасности в сетях передачи данных» разрабатываются следующие методы защиты информации:

- метод оценки защищенности СПД (в режиме реального времени);

- метод статистического анализа СПД;

- метод оценки соответствия политики ИБ.

Предметом данной статьи является разработка первого из указанных методов — метода оценки защищенности СПД, в котором реализуется возможность получения гибкой и быстрой настройки порога формирования сигнала тревоги для ЛПР. Актуальность метода обуславливается необходимостью получения достаточно сжатой информации о защищенности объекта исследования, чтобы можно было своевременно принять ответные действия по снижению рисков ИБ. Для этих целей требуется, чтобы по мере увеличения количества сигналов тревоги ЛПР могло снизить их до приемлемого количества.

Объектом исследования указанного направления является мультисервисная СПД (МСПД) с топологией типа «кольцо». Упрощенная интегрированная архитектура МСПД и СМУСИБ представлена на рис. 1.

3. МЕТОДИКА ИССЛЕДОВАНИЯ

В качестве методики исследования воспользуемся методами теории нечеткой логики.

Описание архитектуры СМУСИБ. Коммутаторы и МЭ играют роль генераторов сообщений. Сообщения могут быть основаны как на событиях, имевших место в СПД, так и на состоянии систем и сервисов (служб), генерирующих сообщения в результате реакции на некоторый внешний стимул или запрос [7].

Коллекторы выполняют функцию сбора данных с генераторов сообщений.

СМУСИБ включает в себя два модуля управления (менеджера). Первый — менеджер управления рисками — предназначен для формирования сигналов тревоги, основанных на приоритезации рисков, в режиме реального времени. Второй — менеджер управления записями — должен вести среднесрочные и долгосрочные записи в целях отчетности и предоставления отдельных запросов. Предлагаемый ниже метод оценки защищенности СПД является частью первого модуля, поскольку предназначен для обеспечения безопасности в режиме реального времени.

Указанные модули и их базы данных, а так же консоль центра управления безопасностью расположены в одной из ЛВС СПД, откуда и осуществляется централизованный мониторинг всей СПД.

Параметры ИБ СПД. В соответствии с подходом к анализу корреляций, основанным на анализе рисков, необходимо рассматривать три составляющие, на основании оценки которых осуществляется формирование сигнала тревоги (сообщения об инциденте ИБ) и/или понижается уровень защищенности. Такими составляющими являются: тип атаки; критичность актива (активов) ЛВС; уровень доверия сообщающему устройству.

В данном случае под уровнем атаки подразумевается лингвистическая оценка степени вредоносности атаки, представленная в терминах нечеткой логики «низкий–средний–высокий». Предполагается, что такая оценка предоставляется СОВ, являющейся составной частью системы защиты информации СПД.

Критичность активов ЛВС определяется в результате оценки ресурсов, обрабатываемых в каждой ЛВС, посредством классификации ресурсов и отнесения их к тем или иным уровням важности.

Уровень доверия сообщающему устройству (его репутация) определяется с целью повышения достоверности выявления атак. Под репутацией в данном контексте понимается «общественное» мнение об IP–адресах в СМУСИБ. Последняя может оценить всю совокупность сообщений, связанных с тем или иным событием ИБ, и принять правильное управленческое решение, например, отправить на межсетевой экран команды, которые заблокируют атаку злоумышленника. При этом в работе СМУСИБ могут иметь место как ложные срабатывания, так и пропуски действительных атак (ошибки первого и второго рода). Любая неверная идентификация инцидента ИБ приведет к нежелательным для ЛВС последствиям: в одном случае ЛВС будет признана как неблагонадежная (в случае ложного срабатывания), в другом — как ненадежная (в случае пропуска действительных атак). Для сокращения этих ошибок используется репутация устройств (портов). Если заданный IP–адрес ранее был замечен при проведении атаки в СПД, то он, скорее всего, либо принадлежит злоумышленнику, либо заражен вредоносным программным обеспечением, и, как следствие, репутация у него плохая. Если же IP–адрес в противоправных действиях замечен не был, то это не влияет на его репутацию [7].

МЭ, через которые ЛВС различных организаций подключены к СПД, и коммутаторы являются основными источниками, предоставляющими сведения о сетевой активности в СПД, то есть сообщающими о ЛВС устройствами. Поэтому каждой ЛВС соответствуют свои МЭ и коммутатор. Особенностью данного сегмента сети является то, что каждая ЛВС имеет свои средства защиты информации. Исходя из этого, можно судить о различных уровнях защиты информации в каждой ЛВС. В связи с этим предлагается использовать дополнительный параметр при корреляции событий, основанной на рисках, — уровень защиты ЛВС.

Необходимость применения данного параметра заключается в сокращении количества сигналов тревоги. Иными словами, если известно, что ЛВС имеет высокий уровень защиты, то не следует уделять инциденту ИБ пристального внимания в режиме реального времени.

Описанные выше параметры ИБ представляются в терминах нечеткой логики, они характеризуют каждую отдельную ЛВС и образуют кортеж множеств:

где At — уровень атаки; As — критичность активов ЛВС; P — уровень защиты ЛВС; T — уровень доверия сообщающему устройству.

Можно составить матрицу нечетких правил, в которой для определенного набора значений параметров будет представлено итоговое значение, указывающее на важность инцидента ИБ ЛВС, как показано в табл. 1.

Однако такая таблица будет весьма большой (например, при пяти возможных значениях каждого параметра количество различных строк таблицы будет равно 5 × 5 × 5 × 5 = 625 строкам), а в случае необходимости внесения изменений в итоговые значения потребуется переписать таблицу, что является длительной процедурой.

Оценка важности инцидента ИБ ЛВС. Для более эффективного решения поставленной задачи, в том числе быстрого изменения уровня важности инцидента ИБ ЛВС, можно использовать формулу (2), в которой учитываются все описанные выше параметры. Важность инцидента ИБ отдельной ЛВС (IЛВС) здесь определяется как:

где k(m) — нормирующий коэффициент, позволяющий представить полученный результат в диапазоне [0; 1]. Для параметров ИБ с 5–уровневой градацией k(5) = 0,0016.

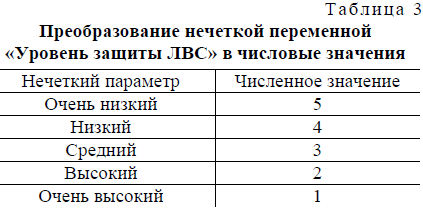

Для применения формулы (2) необходимо произвести преобразования нечетких переменных, после которых каждой нечеткой переменной будет соответствовать положительное целое число в диапазоне [1; 5]. Преобразования представлены в табл. 2–5.

Низкому уровню защиты и низкой репутации будут соответствовать большие числовые значения, и наоборот. Самый критичный инцидент ИБ может иметь максимальное числовое значение 1, а самый незначительный — 0,0016.

Таким образом, зная числовые значения всех четырех параметров ИБ ЛВС, можно получить числовую оценку важности инцидента ИБ ЛВС, представляемую в диапазоне от 0 до 1.

Оценка уровня защищенности СПД. Зная важность инцидентов ИБ для каждой ЛВС, можно получить числовую (количественную) оценку уровня защищенности СПД в целом по формуле:

где n — количество ЛВС в СПД; IЛВСi — важность инцидента ИБ i–й ЛВС. Подставив значение IЛВСi из формулы (2), получаем итоговую формулу, позволяющую получить количественную оценку защищенности СПД:

где n — количество ЛВС в СПД; k(m) — нормирующий коэффициент, позволяющий представить полученный результат в диапазоне [0; 1]; Atij — уровень атаки на i-й ЛВС, равный j–му числовому значению; Asij — критичность активов в i–й ЛВС, равная j–му целому числовому значению; Pij — уровень защиты i–й ЛВС, равный j–му числовому значению; Tij — уровень доверия сообщающему устройству i–й ЛВС, равный j–му целому числовому значению.

На основе значений количественной оценки защищенности СПД можно получить значения качественной оценки защищенности СПД по табл. 6.

Для формирования сигнала тревоги (в виде визуализации на дисплее монитора, отправки SMS–сообщения и т.п.) ЛПР задает пороговое значение Р*СПД , достижение которого вызовет формирование сигнала.

Пример. В качестве примера рассмотрим следующую ситуацию. В СПД имеется 4 ЛВС. СОВ выявляет атаку на двух МЭ, подключенных к разным ЛВС. Для одного МЭ атака имеет уровень «высокий — 4»; критичность активов в данной ЛВС «средняя — 3», уровень защиты — «низкий — 4», а уровень доверия сообщающему устройству — «очень высокий — 1». Для второго МЭ атака имеет «средний — 3» уровень; «низкую — 2» критичность активов, «высокий — 2» уровень защиты и «высокий — 2» уровень доверия МЭ. Порог Р*СПД, заданный ЛПР, равен 0,8.

На остальных сетевых устройствах атак выявлено не было, поэтому важность инцидентов ИБ на них равна 0.

СМУСИБ осуществляет корреляцию событий ИБ по формуле (4) и получает количественную оценку защищенности СПД:

С помощью полученного результата по табл. 6 получаем качественную оценку защищенности СПД.

Поскольку значение PСПД превышает заданный порог Р*СПД (PСПД > 0,8), то СМУСИБ не уведомляет ЛПР об инцидентах ИБ, но отображает при этом как количественную (0,88774912), так и качественную («Высокая») оценку защищенности СПД на консоли управления.

Схема получения оценки. Вышеописанный метод можно представить в виде схемы, проиллюстрированной на рис. 2.

Дальнейшим развитием предложенного метода является получение оценки защищенности СПД на основе суммарных рисков в заданном интервале времени.

ВЫВОДЫ

Таким образом, предложенный метод оценки защищенности СПД позволяет быстро регулировать порог формирования сигнала тревоги. При этом на консоли управления указывается как количественная, так и качественная оценки защищенности СПД.

Преимуществом метода является простота реализации, а также удобство в изменении настроек данного модуля СМУСИБ. Метод применим для глобальных вычислительных сетей и СПД любой топологии.

СПИСОК ИСПОЛЬЗУЕМОЙ ЛИТЕРАТУРЫ

1. Комплексная защита крупных корпоративных сетей передачи данных / С. Д. Белов [и др.] / Системный анализ и информационные технологии: тр. 3-й Международн. конф. М., 2009. — 20–29 c.

2. Swift D. Practical Application of SIM/SEM/SIEM Automating Threat Identification. SANSInstitute, 2007. — 38 p.

3. Полубелова О. В., Саенко И. Б., Котенко И. В. Методы представления данных и логического вывода для управления информацией и событиями безопасности / Тр. 5–й Российск. мультиконф. по проблемам управления. СПб., 2012. — 723–728 c.

4. ГОСТ Р ИСО/МЭК 27001 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования». М.: Стандартинформ, 2008. — 32 с.

5. Karlzen H. An Analysis of Security Information and Event Management: The Use of SIEMs for Log Collection, Management and Analysis. Department of Computer Science and Engineering, University of Gothenburg, Göteborg, 2009. — 45 p.

6. Сердюк В. Применение средств мониторинга событий ИБ в качестве инструмента для эффективной защиты от Интернет–угроз. URL: http://www.gosbook.ru/system/ files/documents/2011/01/31/3_Serdiuk.ppt (дата обращения 05.10.2012).

7. Ковалев Д. О. Выявление нарушений информационной безопасности по данным мониторинга информационно–телекоммуникационных сетей. НИЯУ «МИФИ». М.: 2011. — 170 с.