Разработка модели для повышения класса информационной безопасности фирмы «КОЛБИКО»

Авторы: Алексеева В.А., Губенко Н.Е.

Источник: Компьютерная и программная инженерия (КПИ — 2015) — 2015 / Материалы международной научно технической конференции студентов, аспирантов и молодых ученых. — Донецк, ДонНТУ — 2015.

Аннотация

Рассмотрены особенности разработки модели для повышения класса информационной безопасности предприятия (фирмы «КОЛБИКО»), определен существующий класс ее безопасности (уровень B). Предложена модель мандатного управления доступом и разработан свод рекомендаций для повышения безопасности до уровня C.

1 Актуальность проблемы

Каждая крупная компания пищевой промышленности хочет обезопасить себя от происков конкурентов, потому что раскрытие информации о технологии, логистике, клиентах, может привести к материальным и финансовым потерям, а также к ряду других проблем. На предприятии существуют сотрудники, ответственные за информационную безопасность (ИБ), однако действуют они исходя из опыта и в соответствии с ситуацией, не используя четких моделей защиты информации. Это способствует появлению ряда угроз и возникновению новых уязвимостей. Поэтому для повышения класса защищенности предприятия целесообразно разработать собственную модель ИБ, которая позволит минимизировать возможные потери. В соответствии с принятыми в теории защиты информации определениями модель политики безопасности – это формальное представление политики безопасности для определенной системы или класса систем, определяющее методы обработки, распространения и защиты информации [1].

2 Модель политики ИБ

Для построения собственной модели ИБ предприятия «КОЛБИКО» был проанализирован ряд подходов и выбрана методика, приведенная в работе [2].

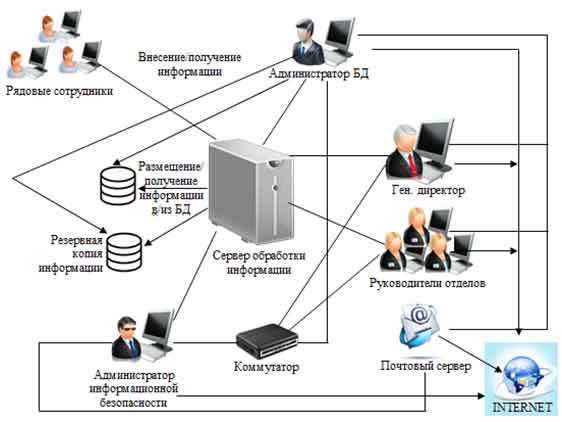

Рисунок 1 — Схема информационных потоков предприятия «КОЛБИКО»

Для анализа уровня защищенности предприятия была проанализирована его инфологическая структура и построена схема информационных потоков (рис. 1). Согласно выбранной методике выполнены 4 этапа разработки политики безопасности: анализ рисков, планирование, реализация и сопровождение. Содержание каждого этапа отображено на рис. 2.

Рисунок 2 — Этапы создания системы информационной безопасности

В процессе построения информационной модели предприятия определены типы и объемы аппаратно-программных средств и правила их использования и права для каждого из пользователей.

3 Классификация угроз, актуальных для предприятия

Угроза представляет собой потенциально возможное событие, которое может нанести ущерб предприятию. Поэтому система его безопасности должна обеспечивать следующие свойства информации и систем ее обработки: конфиденциальность, целостность, достоверность, доступность. Нарушение каждого из этих свойств может привести к достаточно серьезным, а иногда и невосполнимым потерям, среди которых можно выделить следующие: материальные потери, финансовые потери, потеря производительности, понижение степени доверия потребителей и т.п. Составив перечень угроз, мы можем проанализировать риски выразить их, если требуется, в денежных единицах.

Сегодня для оценки рисков существует ряд программных продуктов, среди которых наиболее эффективными с точки зрения цены, удобства использования и полноты представляемой информации, являются продукты компании Digital Security. На сегодня два наиболее известных продукта этой компании — «КОНДОР» и «ГРИФ». «КОНДОР» — система разработки и управления политикой информационной безопасности. «ГРИФ» — система анализа и управления рисками [3].

Для оценки угроз предприятию была выбрана система «КОНДОР 2006», которая распространяется под Academic Free License. На основе данных полученных в системе «КОНДОР 2006» были получены не выполненные требования для предприятия «КОЛБИКО» приведенные в таблице 1.

Анализ сводных данных полученных в системе «КОНДОР» позволяет сделать вывод, что система достаточно надежна (процент риска 8.5%) и предприятие может понести низкий уровень ущерба по разделам: организационные меры, управление ресурсами, безопасность персонала, контроль доступа и политика безопасности.

Средний ущерб предприятие может понести по разделам: разработка и сопровождение систем, соответствие системы требованиям и управление коммуникациями и процессами. Для минимизации ущерба необходимо внедрить в систему предприятия криптографическую защиту, при обработке критической информации, так как наибольший риск (31,28%) наблюдается в разделе разработка и сопровождение систем. Данный раздел содержит оценки, связанные с криптозащитой: использование криптографической защиты при передаче e-mail, использование ЭЦП, политика использования системы криптографической защиты, политика управления ключами, стойкость криптографических алгоритмов.

Таблица 1 — Указание невыполненных требований к системе

| Невыполненные требования | Уровень риска |

| Расположить резервные ностели в отдельном месте на безопасном расстоянии | высокий |

| Операции связанные с обработкой критической информации должны выполняться, как минимум, двумя сотрудниками | высокий |

| Использовать криптографическую защиту на предрпиятии при обработке критической информации | высокий |

| Определить четкую полтику использования электронной почты | высокий |

| Обеспечить защиту буферных данных в соответствии с их уровнем критичности | средний |

| Проведение тестирования ресурсов на предмет готовности выполнения повседневных операций | высокий |

| Выработать график проверок исполнения правил по информационной безопасности сотрудниками | средний |

| Регулярно проверять ОС на предмет корректного функционирования | высокий |

Полученные результаты объясняются отсутствием на предприятии строгой модели информационной безопасности и свода правил, разработанных в соответствии с этой моделью, что позволяет отнести предприятие к классу безопасности B, согласно требованиям описанным в [4]. Для повышения класса безопасности до уровня C целесообразно на данном предприятии использовать модель мандатного управления доступом [5], которая предполагает разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.

Это способ сочетает защиту и ограничение прав доступа и применяется по отношению к компьютерным процессам, данным и системным устройствам и предназначен для предотвращения их нежелательного использования.

4 Разработка модели и правил политики информационной безопасности предприятия

Следующим этапом разработки политики безопасности является составление плана защиты, который определяет набор законов, правил и практических рекомендаций. На основе рекомендаций источника [6] и данных, полученных на предыдущих этапах, формулируются рекомендации для предприятия, главными из которых являются следующие:

- документы по вопросам безопасности должны быть полными, выполнимыми и непротиворечивыми и сотрудники должны быть ознакомлены с ними;

- с каждого сотрудника должна быть взята подписка о неразглашении с четкой формулировкой последствий, связанных с нарушением конфиденциальности;

- разработать пирамиду доступа и обеспечить разграничение прав в соответствии с ней для всех сотрудников предприятия;

- вести контроль, за соблюдением пользователями установленных правил по обеспечению безопасности информации;

- обеспечить аутентификацию пользователей, участвующих в информационном обмене (подтверждение подлинности отправителя и получателя информации);

- защитить от вмешательства в процесс функционирования информационной системы предприятия посторонних лиц (доступ к информационным ресурсам должны иметь только зарегистрированные пользователи);

- защитить от несанкционированной модификации программные средства, а также защитить системы от внедрения несанкционированных программ, включая компьютерные вирусы;

- обеспечить защиту информации ограниченного пользования от утечки по техническим каналам при ее обработке, хранении и передаче по каналам связи;

- применить физические и технические средства защиты ресурсов системы и непрерывной административной поддержкой их использования;

- обеспечить непрерывную поддержку необходимого уровня защищенности;

- протоколировать действия сотрудников, осуществляющих обслуживание и модификацию программных и технических средств корпоративной информационной системы;

- вести строгий учет ресурсов, подлежащих защите;

- своевременно выявлять, оценивать и прогнозировать источники угроз информационной безопасности;

- создать и поддерживать механизм оперативного реагирования на угрозы безопасности информации.

Выводы

На основе анализа инфологической схемы предприятия, схемы его информационных потоков и результатов, полученных в системе «КОНДОР», разработана модель политики безопасности и свод рекомендаций, которые позволяют повысить класс безопасности предприятия до уровня С.

ЛИТЕРАТУРА

- Модель политики безопасности [Электронный ресурс]. – Режим доступа: http://re.mipt.ru/infsec/2004/essay/2004_Security_Policy_Models__Kozin.pdf

- Ясенев В.Н. Информационная безопасность в экономических системах. Учебное пособие – Н.: Новгород: Изд-во ННГУ, 2006г. = 229с.

- Компания Digital Security [Электронный ресурс]. – Режим доступа: http://dsec.ru/

- Выдержки «Оранжевая книга» [Электронный ресурс]. – Режим доступа: http://www.securitylab.ru/informer/240650.php

- Мандатное разграничение доступа [Электронный ресурс]. – Режим доступа: http://kadoxti.blogspot.com/2014/03/mandatory.html

- Хорев П.Б. Методы и средства защиты информации в компьютерных системах. – М.: Издательский центр «Академия», 2005г. – 256с.