Назад в библиотеку

Применение метода построения деревьев атак для защиты интернет-магазинов

Автор: Гаранжа А.В., Губенко Н.Е.

Источник: Инновации в науке / Материалы научно-технической конференции студентов, аспирантов и молодых учёных. — Донецк, ДонНТУ — 2017

Аннотация

Гаранжа А.В., Губенко Н.Е. Применение метода построения деревьев атак для защиты интернет-магазинов. Выполнен анализ существующих угроз для безопасности и стабильной работы интернет-магазина. На основе метода построения деревьев атак определена оптимальная модель защиты веб-ресурса.

Общая постановка проблемы

Задача анализа защиты коммерческих Интернет-ресурсов на различных этапах их жизненного цикла, основными из которых являются этапы проектирования и эксплуатации, все чаще становится объектом обсуждения на специализированных конференциях, посвященных обеспечению информационной безопасности.

Под угрозой понимается совокупность условий и факторов, определяющих потенциальную или реально существующую опасность возникновения инцидента, который может привести к нанесению ущерба функционированию веб-ресурса, защищаемым активам или отдельным лицам.

Основной целью работы является повышение эффективности защиты интернет-магазина на этапах проектирования и эксплуатации на основе разработки и использования моделей компьютерных атак, формирования дерева атак, оценки уровня защищенности и методики анализа защищенности компьютерных сетей.

Современное состояние проблены защищенности web-ресурсов

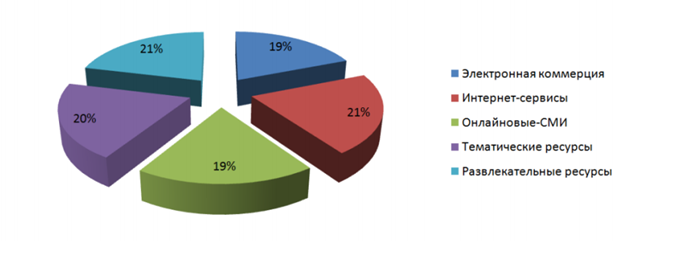

В связи с постоянным развитием технологий высокоскоростного доступа в Интернет важные компоненты бизнеса перемещаются в среду Web. Системы типа Банк-Клиент, публичные сайты организаций, интернет-магазины, новостные, развлекательные и торговые площадки, блоги, государственные порталы являются обязательной составляющей всемирной сети (рис. 1). Из-за своей доступности они часто становятся привлекательной целью для злоумышленников, поэтому решения по эффективной защите web-ресурсов сейчас являются все более актуальными и востребованными.

Рисунок 1 – Доля веб-ресурсов по отраслям

При этом обеспечение безопасности подразумевает защиту ценностей, где ценность определяется как нечто, имеющее стоимость. Некоторые активы являются материальными и имеют денежное выражение, другие – нематериальны, но, тем не менее, имеют стоимость. Необходимость защиты «почти материальных» активов, таких как реестр имущества компании, персональные данные пользователей, клиентов и сотрудников, электронные деньги сомнений не вызывает. Но важно понимать и то, что такая, безусловно, нематериальная ценность, как репутация компании, тоже имеет стоимость и нуждается в защите.

Анализ данных исследований проводимых аналитическим центром PT Research, а также компанией PositiveTechnologies [1, 2], осуществляющих проведение тестов на проникновение и аудит информационной безопасности, показывают, что ошибки в защите web-приложений по-прежнему остаются одним из наиболее распространенных недостатков обеспечения защиты информации. Более того, уязвимости web-приложений являются одним из наиболее распространенных путей реализации злоумышленниками атак на web-приложения с целью кражи информации и последующим проникновением в корпоративные информационные системы.

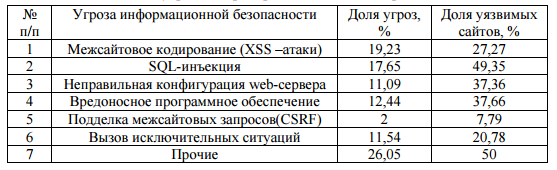

Согласно данным статистики (табл. 1) наиболее распространенными угрозами безопасности web-ресурсов являются: межсайтовый скриптинг (XSS–атаки), SQL-инъекции, вызов исключительных ситуаций, подделка межсайтовых запросов(CSRF), угрозы заражения вредоносным программным обеспечением.

Таблица 1 – Статистика угроз и их распределение по веб-ресурсам

Результатом успешной реализации угроз безопасности сайтов и атак злоумышленника может стать утечка или уничтожение конфиденциальных данных, заражение компьютеров пользователей вредоносным ПО, недоступность сервисов, финансовые и репутационные потери. Следовательно, возникает необходимость в использовании специализированных средств и методов защиты web-ресурсов.

Анализ показывает, что при обеспечении защиты web-ресурсов необходимо учитывать ряд особенностей связанных непосредственно с процессом их функционирования:

- корпоративные web-сайты и соответствующие web-приложения должны быть доступны для пользователей, заказчиков и партнеров 24 часа 7 дней в неделю;

- межсетевые экраны и применение SSL не обеспечивают защиту от взлома web-приложений просто потому, что доступ к сайту из внешних сетей должен быть всегда открыт;

- web-приложения часто имеют прямой доступ к корпоративным данным, таким как базы данных пользователей или платежных данных, ERP системам и другой важной информации;

- узконаправленные пользовательские приложения более восприимчивы к атакам, так как они не подвергаются такому длительному тестированию и эксплуатации, как общедоступные известные приложения;

- традиционные сетевые средства защиты не предназначены для отражения специализированных атак на web-приложения, поэтому злоумышленники при помощи браузеров легко проходят через периметр корпоративной сети и получают доступ к внутренним системам и серверам;

- ручное обнаружение и устранение уязвимостей в самом приложении, сайте или web-портале также часто не дает положительных результатов – разработчики могут находить и исправлять тысячи уязвимостей, но злоумышленнику для проведения результативной атаки достаточно обнаружить всего одну [3].

На основе проведенного анализа процесса функционирования web-ресурсов, уязвимостей, основных угроз, необходимо разработать подход к защите web-приложения, реализованный на примере модели интернет-магазина. Поскольку любой интернет-магазин представляет собой web-приложение, относящееся к системе электронной коммерции, то разработанная модель защищенного интернет-магазина должна обеспечивать решение следующих задач:

- отображения каталога товаров;

- оформление заказа;

- администрирование;

- защита от угроз.

Для решения задач защиты от угроз мошенничества, несанкционированного доступа к платежным данным пользователей, защиты от уязвимостей web-ресурсов, в модели должны быть реализованы следующие методы:

- метод защиты от мошенничества;

- метод защиты платежных данных;

- метод защиты от web-уязвимостей.

Деревья атак

Деревья атак — это диаграммы, демонстрирующие, как может быть атакована цель. Деревья атак используются во множестве областей. В области информационных технологий они применяются, чтобы описать потенциальные угрозы компьютерной системе и возможные способы атаки, реализующие эти угрозы. Однако их использование не ограничивается анализом обычных информационных систем. Они также широко используются в авиации и обороне для анализа вероятных угроз, связанных со стойкими к искажениям электронными системами (например, на авионику военных летательных средств) [8].

Увеличивается применение деревьев атак в компьютерных системах контроля (особенно связанных с энергетическими сетями). Также деревья атаки используются для понимания угроз, связанных с физическими системами.

Некоторые из наиболее ранних описаний деревьев атак найдены в докладах и статьях Брюса Шнайера, технического директора Counterpane Internet Security. Шнайер был напрямую вовлечен в разработку концептуальной модели деревьев атаки и сыграл важную роль в её распространении. Тем не менее, в некоторых ранних опубликованных статьях по деревьям атак высказываются предположения о вовлеченности Агентства Национальной Безопасности в начальный этап разработки.

Деревья атак это мультиуровневые диаграммы, состоящие из одного корня, листьев и потомков. Рассмотрим узлы снизу вверх. Дочерние узлы - это условия, которые должны выполняться, чтобы родительский узел также перешел в истинное состояние. Когда корень переходит в истинное состояние, атака успешно завершена. Каждый узел может быть приведен в истинное состояние только его прямыми потомками.

Узел может быть дочерним для другого узла, в этом случае, логично, что для успеха атаки требуется несколько шагов. Например, представьте класс с компьютерами, где компьютеры прикреплены к партам. Чтобы украсть один из них необходимо или перерезать крепление, или открыть замок. Замок можно открыть отмычкой или ключом. Ключ можно получить путём угроз его владельцу, через подкуп владельца или же просто украсть его. Таким образом, можно нарисовать четырехуровневое дерево атаки, где одним из путей будет:

Подкуп владельца ключа - Получение ключа - Отпирание замка - Вынос компьютера.

Деревья атак также связаны с созданием дерева ошибок. Метод построения дерева ошибок использует булевы выражения для создания условий, при которых дочерние узлы обеспечивают выполнение родительских узлов.

Включая априорные вероятности в каждый узел, возможно произвести подсчет вероятностей для узлов, находящихся выше по правилу Байеса. Однако, в реальности, точные оценки вероятности или недоступны, или слишком дороги для вычисления. В случае динамической компьютерной безопасности (то есть с учетом атакующих) случайные события не являются независимыми, следовательно, прямой Байесовский анализ не подходит.

Так как Байесовские аналитические техники, используемые в анализе деревьев ошибок, не могут быть правильно применены к деревьям атак, аналитики используют другие техники для определения, по какому пути пойдет данный атакующий. Эти техники включают сравнения возможностей атакующего (время, деньги, навыки, оборудование) с ресурсами, требующимися для данной атаки. Атаки, которые требуют полной отдачи от атакующего или даже находятся за пределами его возможностей куда менее вероятны, нежели дешевые и простые атаки. Степень, в которой атака удовлетворяет целям атакующего, также влияет на его выбор. Из двух возможных атак обычно выбирается та, что в большей степени удовлетворяет целям атакующего.

Деревья атак могут стать крайне сложными, особенно при рассмотрении конкретных атак. Полное дерево атаки может содержать сотни или тысячи различных путей, все из которых приводят к успеху атаки. Но даже при таком раскладе, эти деревья крайне полезны для определения существующих угроз и методов их предотвращения.

Деревья атак могут быть использованы для определения стратегии обеспечения информационной безопасности. Также, следует учитывать, что реализация этой стратегии сама по себе вносит изменения в дерево атаки. Например, защитой от компьютерных вирусов может служить запрет системного администратора напрямую изменять существующие файлы и папки, вместо этого требуя использование файлового менеджера. Это добавляет в дерево атаки использование недостатков или эксплойтов файлового менеджера.

Заметим, что наиболее эффективный способ предотвращения угрозы на дереве атаки — предотвратить её так близко к корню, как только это возможно. Несмотря на то, что в теории это звучит хорошо, обычно невозможно предотвратить угрозу без других последствий для дальнейшего функционирования системы.

Например, угроза заражения системы Windows может быть существенно уменьшена путём использования обычной учетной записи (не Администратора), а также файловой системы NTFS вместо FAT, так что обычные пользователи не могут вносить изменения в операционную систему.

Внесение этих изменений полностью блокирует любой путь, известный или непредвиденный, которым обычный пользователь может инфицировать систему, однако, оно также требует переключение пользователя на учетную запись администратора для управления системой, этим самым создавая новый набор угроз на дереве и ещё больше накладных расходов.

Также, пользователи все ещё могут инфицировать файлы, к которым у них есть доступ записи, что включает в себя различные файлы и документы.

Системы, использующие специальные агенты, которые динамически исследуют и находят уязвимые цепи, создавая деревья атак, выпускаются с 2000 года.

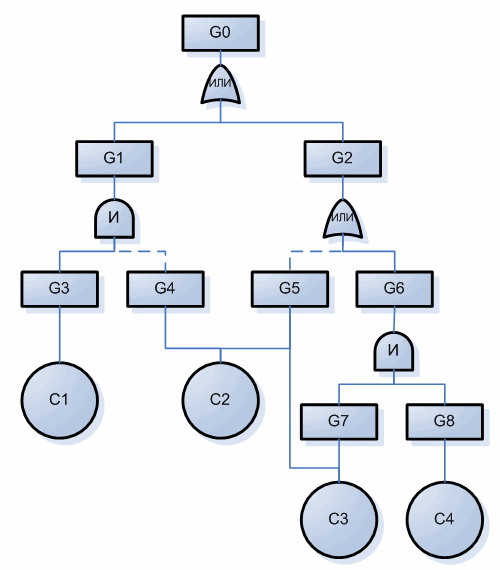

Деревья атак являются формальным методом моделирования реализации угроз информационной безопасности в отношении КСИИ (атак). Атаки представляются в виде деревьев, где корнем является цель атаки, ближайшие узлы – подцелями, а листья – способами достижения подцелей и реализации атаки на основную цель. Дочерние узлы в дереве могут быть двух типов: И (операция «логическое И») и ИЛИ (операция «логическое ИЛИ»). Для реализации атаки необходимо обойти все дочерние узлы типа И или хотя бы один узел типа ИЛИ. Дерево атак при этом формируется следующим образом. Определяются потенциальные цели атаки. Каждая цель атаки является корнем собственного дерева атак, при этом рассматриваются все возможные атаки на заданные цели. Эти атаки формируют дочерние узлы И и ИЛИ, и каждая из атак рассматривается как цель и формирует ее дочерние узлы. Данный процесс продолжается рекурсивно.

При такой структуре дерева сценарий атаки является поддеревом, которое включает узел – цель, а также все его дочерние узлы И и хотя бы один узел ИЛИ. Подобным образом определяются все поддеревья для дочерних подцелей. Дерево атак является законченным, если оно содержит поддеревья для всех возможных атак, ведущих к достижению главной цели. Для каждого узла можно назначить атрибут (например, время жизни (ВЖ) и др.). Используя такие атрибуты, можно выявить атаки с определенными параметрами, что может быть полезно для определения угроз и требуемых защитных мер. Автомат деревьев обрабатывает входное дерево, начиная от листьев и заканчивая корнем.

Деревья атак хороши не только для разработки вариантов атак, определения наиболее опасных и подлежащих обязательному исключению вариантов, но также и для разработки контрмер. Каждый вариант атаки должен быть закрыт контрмерой (на рисунке 2 контрмеры изображены в виде кругов с метками C1.. C4). Некоторые контрмеры могут закрывать сразу несколько вариантов (например, для подцели G4 — контрмера C2), а для некоторых вариантов, возможно, потребуется сразу несколько контрмер (для подцели G5 — контрмеры C2 и C3).

Рисунок 2 – Дерево атак с указанием контрмер для каждого варианта реализации атаки.

Примеры контрмер: шифрование, реализация списков разграничения доступа, использование протоколов SSL, IPSec и т.д.

Выводы.

Проведенный анализ позволяет сделать вывод о том, что обеспечение защиты web-приложений должно осуществляться как на этапе проектирования и разработки самого web-ресурса, так и в процессе его эксплуатации с внесением в случае необходимости своевременных корректировок. При этом защита должна строиться по двум основным направлениям:

- недопущение ошибок в скриптах при разработке web-приложения;

- применение специализированных межсетевых экранов уровня приложений (например, решения типа ApplicationFirewall), которые обладают встроенным функционалом предотвращения вторжений и обеспечивают защиту от целенаправленных web-атак, таких как переполнение буфера, SQL инъекции, Сross-Site-Sсriрting, изменение параметров запросов и других. Решения этого класса фильтруют запросы на доступ к приложению и блокируют все действия, которые не относятся к разрешенной активности пользователей.

Список использованной литературы

1. January 2013 WebServerSurvey.[Электронный ресурс] – Официальный сайт компании Netcraft. – Режим доступа: http://news.netcraft.com

2. Статистика web-уязвимостей за 2013 год. [Электронный ресурс] – Режим доступа: http://netnsk.ru/publica/security/sec_10.php

3. Леонтьев В.С. Безопасность в сети интернет. – М.: ОЛМА Медиа Групп, 2008. – 256 с.

4. Рэйнолдс М. Сделай сам Интернет-магазин. – М.: Изд-во “Лори”, 2009. – 538 с.

5. Защита Web приложений//ООО «СОВИТ». [электронный ресурс]: URL–http://www.sovit.net/services/endpoint_security/web_application_protection

6. Статистика национального домена в рунете//Координационный центр национального домена сети интернет: URL - http://www.cctld.ru/ru/statistics .

7. Статистика и аналитика // Домена России: URL – http://statdom.ru/researchs .

8. Деревья атак // Википедия [электронный ресурс] – Режим доступа: https://ru.wikipedia.org/wiki/Деревья_атак