Реферат за темою випускної роботи

Зміст

- Введення

- 1. Актуальність теми

- 2. Мета і завдання дослідження, плановані результати

- 3. Апробація

- 4. Огляд досліджень і розробок

- 4.1. Огляд міжнародних джерел

- 4.2. Огляд національних джерел

- 4.3. Огляд локальних джерел

- 5. Аналіз аналогічних систе

- 6. Опис системи графічного пароля

- 7. Модель стеганографічної системи ЦВЗ

- Висновки

- Список джерел

Введення

З розвитком інформаційних технологій і появою глобальних комп'ютерних мереж доступ до інформації значно спростився. У зв'язку з цим поряд із проблемами продуктивності та надійності інформаційних систем, гостро постає проблема загроз порушення безпеки даних при відсутності їх захисту, а саме проблема захисту інформації від несанкціонованого доступу.

В інформаційних системах зберігається, обробляється, циркулює різна інформація, втрата або спотворення якої може завдати істотної шкоди [1]. Для уникнення таких ситуацій, важливо захистити дані від будь-яких загроз технічного характеру. Для цього необхідно вибрати найбільш ефективний спосіб захистити інформацію з допомогою графічних парольних систем.

Графічні паролі є найбільш надійним методом у використанні аутентифікації користувача в комп'ютерних і комунікаційних системах. Вони складаються з яких - небудь дій, які користувач виконує на зображенні. Такі паролі простіше запам'ятати, але вони уразливі до підглядання.

1. Актуальність теми

Зараз проблема організації санкціонованого доступу до інформаційних ресурсів стає все більш актуальною, у зв'язку з чим постійно здійснюється пошук нових методів, алгоритмів і протоколів аутентифікації як переднього краю оборони. Сьогодні обов'язковими процедурами інформаційних систем є процедура ідентифікації – розпізнавання користувача і аутентифікації – перевірка автентичності користувача. В якості користувача може виступати як законний користувач системи, так і зловмисник. Особа або процес, які здійснюють несанкціонований доступ до інформації, є порушниками правил розмежування доступу.

Для усунення можливості несанкціонованого доступу, посилення контролю конфіденційності інформації впроваджуються різні системи встановлення автентичності об'єктів і розмежування доступу. В основу побудови подібних систем закладається принцип допуску і виконання тільки таких звернень до інформації, у яких присутні відповідні ознаки поділу повноважень.

Одним з механізмів забезпечення безпеки інформації в інформаційних системах є механізм контролю доступу, що здійснює перевірку повноважень об'єктів інформаційної системи на доступ до ресурсів мережі. В основі контролю доступу до даних лежить система розмежування доступу користувачів до інформації, що захищається [2].

2. Мета і завдання дослідження, плановані результати

Мета роботи: підвищення достовірності ідентифікації/аутентифікації користувачів за рахунок застосування системи графічного пароля.

Для досягнення поставленої мети планується вирішити наступні завдання:

- Проаналізувати різні моделі підвищення стійкості парольних систем.

- Дослідити можливості застосування стеганографических методів в парольних системах.

- Розробити модель регулювання санкціонованого доступу користувачів із застосуванням графічного пароля.

- На основі розробленої моделі реалізувати алгоритми та програмні модулі системи для управління доступом до інформації.

- Дослідити можливості застосування цифрових водяних знаків у графічних парольних системах.

- Розробити модель регулювання санкціонованого доступу користувачів із застосуванням графічного пароля на основі цифрових водяних знаків.

Таким чином, у результаті виконання роботи, планується отримати модель розмежування доступу до інформації на базі методу графічного пароля на основі цифрових водяних знаків (ЦВЗ). Модель дозволить удосконалити авторизацію користувачів і створити більш стійкі системи ідентифікації/аутентифікації користувачів. Використання даної моделі дозволить користувачеві швидше запам'ятовувати паролі і збільшити стійкість систем ідентифікації/аутентифікації до зломів зловмисниками.

3. Апробація

Виступу по даній роботі проходили на конференціях:

Програмна інженерія: методи і технології розробки інформаційно-обчислювальних систем (ПИИВС-2016)

;Інформатика, керуючі системи, математичне та комп'ютерне моделювання в рамках III форуму

.Інноваційні перспективи Донбасу

(ИУСМКМ – 2017)

4. Огляд досліджень і розробок

В даний час активно ведуться розробки в області систем графічних паролів, які надають нові технології в ідентифікації/аутентифікації користувачів. Технологія заснована на виборі користувачем певних місць у графічному об'єкті, або виборі певної послідовності графічних об'єктів, дозволить спростити авторизацію користувача і буде мати певні переваги перед існуючими методами ідентифікації і аутентифікації [3].

4.1. Огляд міжнародних джерел

В даний час активно ведуться розробки в області систем графічних паролів, які надають нові технології в ідентифікації/аутентифікації користувачів. Хотілося б виділити деяких зарубіжних експертів даної тематики: Ст. Лонкар [4], А. Лошкари [5], С. Виденбек [6], Ст. Кумар [7] та інші. Технології розглядаються в роботах зазначених авторів дозволяють спростити авторизацію користувача, і дають певні переваги перед існуючими методами ідентифікації і аутентифікації [3].

4.2. Огляд національних джерел

В Російській Федерації проблема розглядається в роботах А. В. Шокарева А., який присвятив величезну кількість статей систем графічних паролів, а також цифрових водяних знаків (ЦВЗ) [8-11].

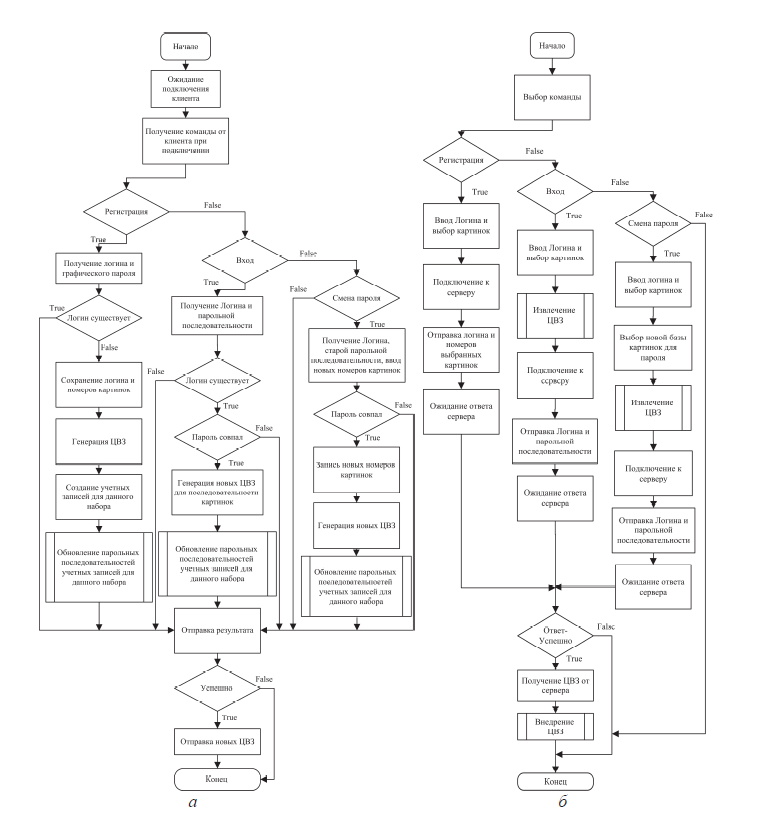

У своїх роботах А. В. Шокарьов пропонує кілька різних систем графічного пароля, використовують стеганографические методи, які підвищують безпеку всієї системи аутентифікації. Перша з таких систем – система графічного пароля на основі піктограм, друга – система графічного пароля на основі графічного файлу з безліччю деталей [8, 11]. Блок-схеми роботи сервера і клієнтської частини системи графічного пароля на основі піктограм при авторизації користувача показано на рис.1.

Опис алгоритму роботи сервера графічного пароля на основі піктограм:

- При запуску програма знаходиться в режимі очікування підключення клієнта.

- При підключенні клієнта до сервера сервер очікує на команди від клієнта.

- Дії на пред'явлену клієнтом команду.

Малюнок 1 – Блок-схема алгоритму роботи системи графічного пароля на основі графічного файлу з безліччю деталей: а) сервер; б) клієнт [12]

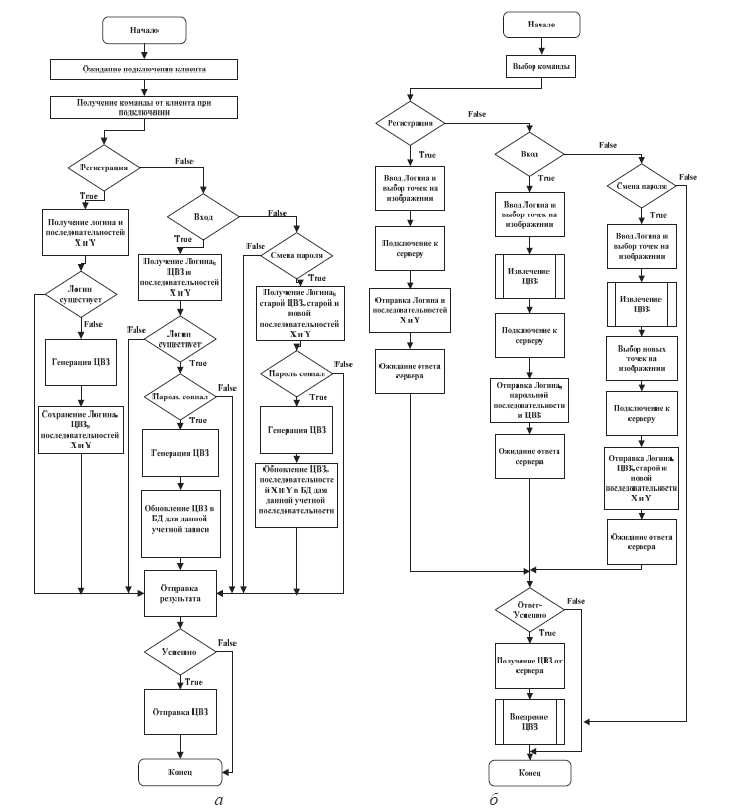

Наступною реалізацією системи графічного пароля є реалізація із застосуванням графічного файлу з безліччю деталей [12]. Узагальнена блок-схема алгоритму роботи представлена на рис.2.

Опис алгоритму:

- При запуску програма знаходиться в режимі очікування підключення клієнта.

- При підключенні клієнта до сервера сервер очікує на команди від клієнта.

- Дії на пред'явлену клієнтом пункт [12].

Малюнок 2 – Блок-схема алгоритму роботи системи графічного пароля на основі піктограм: а) сервер; б) клієнт [12]

Інший підхід у своїй роботі розглядають С. Н. Давидов, М. Я. Клепцов, Л. В. Любимова [13]. На прикладах трьох динамічних графічних аутентифікації (метод Пересічні прямі

, метод Кількість клітин

та метод Модуль координат

), в статті показано, як, залишаючись зручним для користувача графічний пароль може бути стійким.

4.3. Огляд локальних джерел

У Донецькому національному технічному університеті питаннями ефективна захисту інформації займалася Цимбалова А. А. Вона займалася розробкою моделі розподілу та використання ресурсів, що виділяються на захист інформації і практичне застосування цієї моделі на підприємстві для доказу її ефективності та доцільності [14].

5. Аналіз аналогічних систем

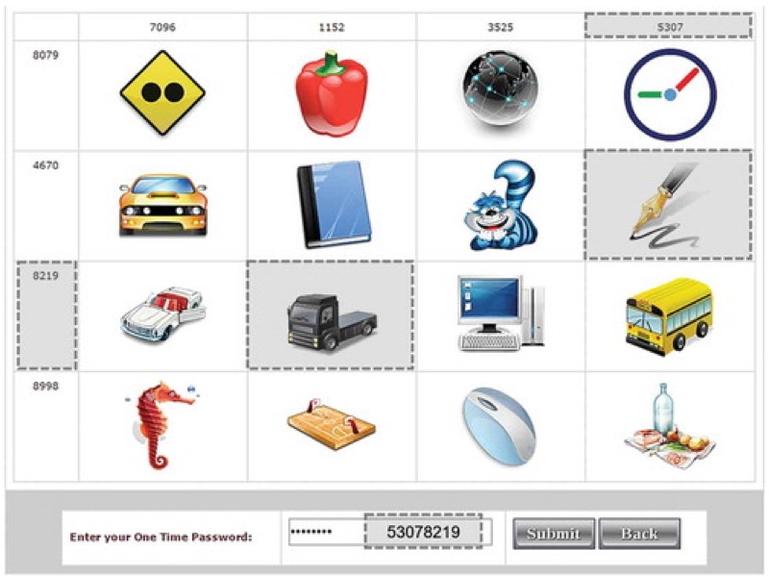

Був проведений аналіз існуючих на сьогоднішній день додатка з графічної аутентифікації. Найбільш успішними додатком аутентифікації на мій погляд є додаток GOTPass

.

Цей додаток складається з графічного пароля, зображень та одноразового пароля. Вчені стверджують, що такий спосіб аутентифікації набагато надійніше і простіше стандартного пароля. Під час початкового налаштування GOTPass зажадає від користувача намалювати патерн на полі 4х4, подібний графічного пароля в Android. Далі йому буде запропонована пара категорій, в яких налічується по 30 зображень, і в кожній з них людині потрібно вибрати тільки одну картинку. При вході в систему користувачеві потрібно буде ввести логін і патерн. Після цього на екрані з'явиться 16 картинок, з яких 2 є правильними, а 14 - помилковими. Якщо користувач вибере картинки, зазначені при установці, він отримає пароль, який потрібно ввести в спеціальне поле (рис.3).

Малюнок 3 – Додаток GOTPass

На практиці цей процес займає більше часу, ніж звичайне введення пароля. Розробники стверджують, що цей метод аутентифікації є по-справжньому безпечним. На даному етапі тільки 23 спроби злому (3,33%) 690 були успішними.

6. Опис системи графічного пароля

Графічний пароль — тип пароля, при якому користувач зіставляє певний малюнок із заздалегідь вибраними жестами. При використанні такого пароля операційна система, яку намагаються увійти, оцінює введені графічні знаки з наперед заданими, і, таким чином, дозволяє або забороняє доступ до матеріалів.

Фактично графічний пароль складається з двох компонентів:

- зображення з вашої колекції малюнків;

- набору ліній (жестів), які ви наносите поверх зображення.

Користувач сам вибирає картинку, що допоможе краще запам'ятати пароль, що і сам вирішує, які її частини є найбільш цікавими. У наборі жестів найчастіше виділяються лінії і кола. При цьому додатковим параметром безпеки є напрямок руху руки при малюванні. Адже при малюванні кола або лінії на обраному зображенні Windows запам'ятовує, яким чином вони були намальовані. Тому той, хто намагається відтворити графічний пароль, повинен знати не тільки вибрані частини зображення і порядок їх виділення, але і напрямок, а також початкові і кінцеві точки намальованих ліній і кіл.

Після того як користувач вибрав зображення, на ньому формується сітка. Найдовша сторона зображення розбивається на 100 сегментів, потім розбивається коротка сторона і створюється сітка, по якій малюються жести. Окремі точки жестів визначаються їхніми координатами (х, у) на сітці. Для лінії запам'ятовуються початкові і кінцеві координати і їх порядок, використовуваний для визначення напрямку малювання лінії. Для кола запам'ятовуються координати точки центру, радіус і напрям. Для торкання запам'ятовуються координати точки дотику.

При спробі виконання реєстрації за допомогою графічного пароля введені жести порівнюються з набором жестів, введених при налаштуванні графічного пароля. Розглядається різниця між кожним жестом і приймається рішення про успішність автентифікації на основі знайденого кількості помилок. Якщо тип жесту неправильний (повинен бути коло, а замість нього лінія), перевірка справжності не буде пройдена. Якщо типи жестів, порядок введення та напрямки збігаються, перевіряється, наскільки ці жести відрізняються від введених раніше, і приймається рішення про проходження автентифікації [15].

Є кілька недоліків в існуючих на сьогоднішній день системах графічних паролів. У більшості випадків графічні системи ґрунтуються на тому, що в якості пароля виступають координати клацань миші, або певний набір символів, присвоєний графічних об'єктів. Як у першому, так і в другому випадку знання реалізації системи графічного пароля дає можливість підібрати пароль методом перебору. У зв'язку з цим обґрунтовано необхідність використання методів стеганографії в системах графічних паролів, що істотно ускладнює злом системи шляхом підбору та/або перехоплення пароля при аутентифікації користувача.

7. Модель стеганографічної системи ЦВЗ

Стеганографічна система або стегосистема - сукупність засобів і методів, які використовуються для формування прихованого каналу передачі інформації.

При побудові стегосистеми повинні враховуватися наступні положення:

- супротивник має повне уявлення про стеганографічної системи і деталі її реалізації. Єдиною інформацією, яка залишається невідомою потенційному противнику, є ключ, за допомогою якого тільки його власник може встановити факт присутності і зміст прихованого повідомлення;

- якщо супротивник якимось чином дізнається про факт існування прихованого повідомлення, це не повинно дозволити йому отримати подібні повідомлення у інших даних до тих пір, поки ключ зберігається в таємниці;

- потенційний противник повинен бути позбавлений будь-яких технічних та інших переваг у розпізнаванні або розкритті змісту таємних повідомлень [16].

зараз комп'ютерна стеганографія включає в себе кілька областей дослідження:

- вбудовування інформації з метою її прихованої передачі;

- вбудовування цифрових водяних знаків (ЦВЗ), зокрема для захисту авторських прав на електронну продукцію, таку як відео, аудіо та графічні файли в електронному вигляді;

- вбудовування заголовків;

- вбудовування ідентифікаційних номерів.

Найбільший інтерес викликають ЦВЗ. Вони застосовуються як для маркування електронних файлів, так і для вбудовування і передачі різної інформації по каналах зв'язку.

ЦВЗ також можуть бути трьох видів:

- крихкі;

- полухрупкие;

- робастні.

Тендітні ЦВЗ руйнуються при незначній модифікації заповненого контейнера. Вони застосовуються для аутентифікації сигналів. Відміну від засобів електронного цифрового підпису полягає в тому, що тендітні ЦВЗ все ж допускають деяку модифікацію вмісту. Це важливо для захисту мультимедійної інформації, так як законний користувач може, наприклад, побажати стиснути зображення. Інша відмінність полягає в тому, що тендітні ЦВЗ повинні не тільки відобразити факт модифікації контейнера, а також вид і місце розташування цієї зміни.

Полухрупкие ЦВЗ стійкі по відношенню до одних дій і нестійкі по відношенню до інших. Полухрупкие ЦВЗ спеціально проектуються так, щоб бути нестійкими по відношенню до певного роду операціях. Наприклад, вони можуть дозволяти виконувати стиснення зображення, але забороняти вирізку з нього або вставити в нього фрагмента.

Під робастністю розуміється стійкість ЦВЗ до різного роду впливів на стегоконтейнер. Робастні ЦВЗ можуть бути 3-х типів. Це ЦВЗ, які можуть бути виявлені усіма бажаючими, хоча б однією стороною, або це можуть бути ЦВЗ які важко модифікувати або витягти контенту (контейнера).

Таким чином, можна виділити актуальну задачу по застосуванню ЦВЗ, яка полягає у аутентифікації користувача за умови стійкості до нав'язування помилкових повідомлень порушником та впливу випадкових і навмисних помилок у каналах зв'язку. У ході пошуку рішення даної задачі необхідно використання методів контролю справжності на основі ЦВЗ і застосування як одного, так і декількох видів цифрових водяних знаків.

Модель аутентифікації користувача на основі ЦВЗ системи представлена на рис.4:

Малюнок 4 – Модель аутентифікації користувача на основі ЦВЗ

(анімація: 10 кадрів, 7 циклів повторення, 19 кілобайт)

Алгоритм аутентифікації користувача на основі ЦВЗ:

- Відправник створює документ, накладає цифровий водяний знак, індивідуальний для кожного відправника, який перетворюється в кодері до зручного вигляду для вбудовування в заверяемое повідомлення.

- У формувачі завірених повідомлень конструкція водяного знака вбудовується в документ, використовуючи конфіденційний ключ.

- У каналі зв'язку на завірений повідомлення впливають порушник, а також випадкові і навмисні перешкоди. В результаті цього впливу на прийомі у пристрій перевірки водяних знаків надходить модифіковане повідомлення.

За алгоритмом виявлення цифрового водяного знака формується його оцінка. Справжність документа визначається у відповідності з цією оцінкою. При цьому можливі рішення наступного виду:

- справжність повідомлення підтверджена;

- справжність повідомлення не підтверджена;

- фрагмент швидше за все справжній;

- фрагмент швидше за все нав'язаний або спотворений перешкодами передачі.

При формуванні оцінки водяних знаків можуть виникнути помилки їх виявлення одержувачем повідомлення.

У даній моделі під ЦВЗ розуміється вбудовування певної інформації про користувача та його пароль до певного ресурсу. Інформація кодується і вбудовується в послідовність графічних файлів. Користувач вибирає певну послідовність файлів і підтверджує свій вибір. Система з цієї послідовності витягує ЦВЗ, в яких міститися ім'я користувача і пароль, якщо послідовність вірна, то користувачеві відкривається ресурс, в зворотному випадку доступ до захищеного ресурсу буде закритий до тих пір, поки послідовність буде правильною [17].

Висновки

В результаті науково-дослідної роботи були зібрані і вивчені матеріали з питань, пов'язаних з темою магістерської роботи.

На основі аналізу існуючих методів ідентифікації/аутентифікації користувачів виявлені недоліки часто використовуваних систем. Проведений аналіз дозволив зробити висновок про те, що використання системи графічних паролів з застосуванням стеганографических методів підвищує безпеку систем захисту інформації та інформаційної системи в цілому. Завдяки використанню ЦВЗ в системах графічних паролів атаки на дані системи стають більш складними в реалізації і значно відрізняються від атак часто використовуються символьні системи.

Зауваження

На момент написання даного реферату магістерська робота ще не завершена. Передбачувана дата завершення: травень 2018 р. Повний текст роботи, а також матеріали по темі можуть бути отримані у автора або його керівника після зазначеної дати.

Список джерел

- Попков С.М., Назарова К.Е., Мартынова Л.Е., Ковалев С.А., Никишова А.В. Основные виды графических парольных систем и подходов к их реализации // Молодой ученый. — 2016. — №22. — С. 4-8. URL:https://moluch.ru/archive/126/34960/.

- Средства опознания и разграничения доступа к информации – Режим доступа: https://infopedia.su/3x77c9.html.

- Научная библиотека диссертаций и авторефератов disserCat – Режим доступа: http://www.dissercat.com....

- Vanita Lonkar et al. Int. Journal of Engineering Research and Applications // ISSN : 2248-9622, Vol. 4, Issue 11(Version - 5), November 2014, pp. 81-87.

- A.H. Lashkari, F.T., “Graphical User Authentication (GUA),” 2010: Lambert Academic Publisher.

- Wiedenbeck, S., J.-C. Birget, and A. Brodskiy,” Authentication Using Graphical Passwords:Effects of Tolerance and Image Choice, “ in Symposium On Usable Privacy and Security (SOUPS). 2005.

- Kumar, V., et al., Click to Zoom-inside Graphical Authentication , in International Conference on Digital Image Processing. 2009, IEEE.

- Шокарев А.В. Использование цифровых водяных знаков для аутентификации передаваемых сообщений // Вестник СибГАУ «Системная интеграция и безопасность». Красноярск, 2006. - Спец. выпуск. С. 123–127.

- Шокарев А.В. Цифровые водяные знаки. Защита авторских прав // Научное творчество молодежи: Материалы X Всероссийской научно-практической конференции. 4.1. Томск: Изд-во ТГУ, 2006. – С. 98–100.

- Шокарев А.В. Графические пароли с использованием методов стеганографии // Инновационные технологии и экономика в машиностроении: Труды VII Всеросс. научнопракт. конф. с междунар. участием. – Томск: Издво Томского политехнического университета, 2009. – С. 293–299.

- Шокарев А.В., Шелупанов А.А. Использование компьютерной стеганографии для аутентификации пользователей // Научная сессия ТУСУР – 2006: Материалы докладов Всеросс. научнотехн. конф. студентов, аспирантов.

- Шокарев А.В. Применение стенографических методов для защиты авторских прав на графические изображения // Прогрессивные технологии и экономика в машиностроении: Труды Всероссийской научно-практической конференции. - Томск: Томский политехнический университет, 2003. – С. 241–242.

- Давыдов С.Н., Клепцов М.Я., Любимова Л.В. Процесс аутентификации с применением графических паролей // Открытое образование. 2015. – C. 33–37.

- Цымбалова А.А. Разработка модели использования и распределение ресурсов, выделяемых на защиту информации – Режим доступа: http://masters.donntu.ru/.

- Безопасность планшета. Аутентификация на планшете – Режим доступа: http://planshet-info.ru/index.php....

- Грибунин, В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография // - М.: Солон-Пресс, 2002.

- Ефремченко И.А., Губенко Н.Е. Особенности модели аутентификации на основе ЦВЗ для разработки систем графического пароля // Информатика, управляющие системы, математическое и компьютерное моделирование в рамках III форума «Инновационные перспективы Донбасса» (ИУСМКМ – 2017): VIII Международная научно-техническая конференция, 25 мая 2017, г. Донецк: / Донец. национал. техн. ун-т; редкол. Ю.К. Орлов и др. – Донецк: ДонНТУ, 2017. – с. 163-166.