Аннотация

Ефремченко И. А., Губенко Н. Е. Анализ методов разграничения доступа к информации на основе графического пароля. В данной статье рассматриваются существующие системы аутентификации. Рассмотрена модель системы ЦВЗ для разграничения доступа пользователей к информации. Проанализирован метод разграничения доступа к информации на основе графического пароля. На основе проведенного анализа выделены основные свойства и некоторые особенности метода.

Постановка проблемы

В последнее время повышаются требования к безопасности доступа к ресурсам информационных систем. В связи с появлением мониторов и различных устройств с сенсорными экранами ведутся разработки систем графических паролей, которые создаются, чтобы избавить пользователя от сложных паролей и упростить авторизацию, но при этом обезопасить доступ к ресурсам. Одним из недостатков этих систем является то, что большинство из них основаны на присвоении определенных символов изображению или координат нажатий, выбранных пользователем для авторизации. Предлагаемые системы графических паролей на основе цифровых водяных знаков (ЦВЗ) избавлены от этого недостатка путем встраивания в графические файлы случайных символов, выработанных встроенным генератором случайных последовательностей. Пароли в приведенных системах являются одноразовыми. То есть после каждой успешной авторизации автоматически меняется последовательность символов цифровых водяных знаков, используемых в качестве паролей.

Цель работы

Рассмотреть существующие системы аутентификации, а также системы графических паролей на основе ЦВЗ. Провести анализ методов разграничения доступа к информации на основе графического пароля.

Существующие системы аутентификации

Основой любых систем защиты информационных систем являются идентификация и аутентификация, так как все механизмы защиты информации рассчитаны на работу с поименованными субъектами и объектами автоматизированной системы. В качестве субъектов АС могут выступать как пользователи, так и процессы, а в качестве объектов АС – информация и другие информационные ресурсы системы.

Присвоение субъектам и объектам доступа личного идентификатора и сравнение его с заданным перечнем называется идентификацией. Идентификация обеспечивает выполнение следующих функций:

- установление подлинности и определение полномочий субъекта при его допуске в систему;

- контролирование установленных полномочий в процессе сеанса работы;

- регистрация действий и др.

Аутентификацией (установлением подлинности) называется проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности [1].

Рассмотрим наиболее показательные методы аутентификации информации.

Аутентификация на основе многоразовых паролей. Учетные записи пользователей современных операционных систем включают в себя службу аутентификации, которая может хранить простейший идентификатор (login) и пароль (password) пользователя в своей базе данных. При попытке логического входа в сеть пользователь набирает свой пароль, который поступает в службу аутентификации. По итогам сравнения пары login/password с значением из базы данных учетных записей пользователей пользователь может успешно пройти процедуру простейшей аутентификации и авторизоваться в информационной системе. Основными характеристиками метода, определяющего его стойкость, являются множество символов (алфавит), мощность множества и длина. Они применяются в web-сайтах, сетевых службах, смартфонах и планшетах при аутентификации на web-сайтах, аутентификации пользователей в операционной системе, аутентификации при удаленном доступе к сетевым службам.

Аутентификация на основе одноразовых паролей. Для организации удаленного доступа пользователей к защищенным информационным ресурсам были разработаны достаточно надежные схемы с применением одноразовых паролей (OTP – One Time Password). Суть концепции одноразовых паролей состоит в использовании различных паролей при каждом новом запросе на предоставление доступа. Одноразовый пароль действителен только для одного входа в систему. Динамический механизм задания пароля является одним из лучших способов защитить процесс аутентификации от внешних угроз. Известно четыре метода аутентификации с применением технологии ОТР:

- использование механизма временных меток на основе системы единого времени;

- применение общего пароля для легального пользователя и проверяющего списка случайных паролей и надежного механизма их синхронизации;

- применение фиксированного числа случайных (псевдослучайных) последовательностей, скопированных на носители в виде скретч-карт [2].

Основными характеристиками метода, определяющего его стойкость, являются множество символов (алфавит), мощность множества и длина. Они применяются в мобильных банках, web-сайтах и OTP-токенах при аутентификации при оплате услуг через интернет, аутентификации при восстановлении пароля на web-сайтах и аутентификации с помощью уникального предмета. В большинстве случаев аутентификация с помощью уникального предмета обеспечивает более серьезную защиту, чем парольная аутентификация.

Предметы, используемые для аутентификации, можно условно разделить на следующие две группы:

- «Пассивные» предметы, которые содержат аутентификационную информацию (например, некий случайно генерируемый пароль) и передают ее в модуль аутентификации по требованию. При этом, аутентификационная информация может храниться в предмете как в открытом (примеры: магнитные карты, смарт-карты с открытой памятью, электронные таблетки Touch Memory), так и в защищенном виде (смарт-карты с защищенной памятью, USB-токены). В последнем случае требуется ввод PIN-кода для доступа к хранящимся данным, что автоматически превращает предмет в средство двухфакторной аутентификации.

- «Активные» предметы, которые обладают достаточными вычислительными ресурсами и способны активно участвовать в процессе аутентификации (примеры: микропроцессорные смарт-карты и USB-токены). Эта возможность особенно интересна при удаленной аутентификации пользователя, поскольку на основе таких предметов можно обеспечить строгую аутентификацию. Под этим термином скрывается такой вид аутентификации, при котором секретная информация, позволяющая проверить подлинность пользователя, не передается в открытом виде [3].

Биометрическая аутентификация. Биометрические системы распознают людей на основе их анатомических особенностей или поведенческих черт, т.е. пользователь предъявляет параметр, который является частью его самого. В настоящее время методы биометрической аутентификации делятся на два класса:

- Статические методы, основанные на физиологических характеристиках человека:

- аутентификация по отпечатку пальца;

- аутентификация по радужной оболочке;

- аутентификация по сетчатке глаза;

- аутентификация по геометрии руки;

- аутентификация по геометрии лица;

- аутентификация по термограмме.

- Динамические методы, основанные на поведенческих характеристиках людей:

- аутентификация по голосу;

- аутентификация по рукописному почерку;

- аутентификация по клавиатурному почерку.

В процессе биометрической аутентификации эталонный и предъявленный пользователем образцы сравнивают с некоторой погрешностью, которая определяется и устанавливается заранее. Погрешность подбирается для установления оптимального соотношения двух основных характеристик биометрической аутентификации:

- FAR (False Accept Rate) – коэффициент ложного принятия (т.е. некто успешно прошел аутентификацию под именем реального пользователя).

- FRR (False Reject Rate) – коэффициент ложного отказа (т.е. реальный пользователь системы не прошел аутентификацию) [4].

Основными характеристиками метода, определяющего его стойкость, являются уникальность признака, FAR и FRR. Они применяются в ПК, смартфоны и СКУД для аутентификации при доступе к устройству.

Аутентификация на основе графического пароля. Система аутентификации с использованием графического пароля построена на выполнении действий на изображении. Когда пользователь предпринимает попытку войти при помощи графического пароля в систему, та оценивает нарисованные им графические знаки и сравнивает их с эталоном, который был создан при выборе графического пароля. Далее система оценивает разницу между каждым графическим знаком и принимает решение о том, авторизовать пользователя или нет, на основании количества ошибок в комплексе. Если графический знак неверен или использован не в том порядке– то авторизация не пройдет. Если типы линий, точек, их порядок и положение правильны, то система будет оценивать, насколько графический знак отличается от эталона, и примет решение, является ли он достаточно похожим, чтобы авторизовать пользователя.

Основными характеристиками метода, определяющего его стойкость, являются множество узлов (сетка) полей, множество фигур и количество задействованных узлов. Они применяются в ПК, смартфонах и планшетах для аутентификации при доступе к устройству.

Система графических паролей на основе ЦВЗ

Графические пароли находят применение в основном в мобильных и портативных устройствах с сенсорными экранами. Человеку, который не раз наблюдал сеансы входа в систему, будет не трудно вывести зависимость и определить пароль. Однако эту проблему можно избежать при использовании графических паролей на основе ЦВЗ.

Цифровой водяной знак (ЦВЗ) — специальная метка, незаметно внедряемая в изображение или другой сигнал с целью тем или иным образом контролировать его использование [5].

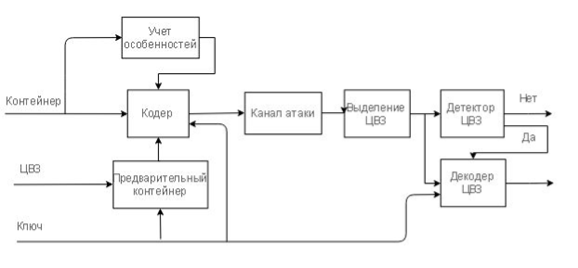

Встраивание и выделение секретной информации сообщений из стегоконтейнера выполняет стегосистема, которая состоит из следующих элементов, представленных на рисунке 1.

Рисунок 1 – Структурная схема стегосистемы с ЦВЗ

Основные элементы структурной схемы стегосистемы:

- стегопрекодер – устройство, предназначенное для преобразования скрываемого сообщения к удобному виду для встраивания в сигнал-стегоконтейнер;

- стегокодер – устройство для осуществления вложения скрытого сообщения в другие данные с учетом их модели;

- стегодетектор – устройство для определения наличия стегосообщения;

- декодер – устройство, восстанавливающее скрытое сообщение.

Чтобы осуществить вложение цифровых водяных знаков стегоконтейнер, цифровой водяной знак должен быть преобразован к подходящему виду, если в качестве стегоконтейнера выступает изображение, то и последовательность цифровых водяных знаков обычно представляется как двумерный массив бит [6]. Если цифровой водяной знак используется для подтверждения подлинности, то недопустимое изменение стегоконтейнера должно приводить к разрушению цифрового водяного знака.

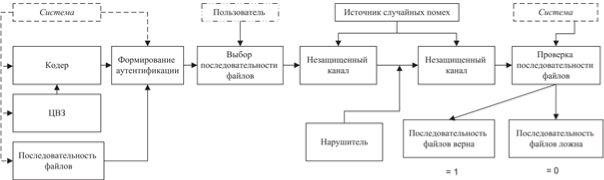

Системы графических паролей на основе цифровых водяных знаков (ЦВЗ) встраивают в графические файлы случайные символы, которые вырабатываются встроенным генератором случайных последовательностей. Пароли в этих системах являются одноразовыми. Так после каждой пройденной авторизации автоматически меняется последовательность символов цифровых водяных знаков, используемых в качестве паролей. Модель системы ЦВЗ для разграничения доступа пользователей к информации, применяемая в построении системы графического пароля [7], показана на рис. 2.

Рисунок 2 – Модель системы ЦВЗ для аутентификации

Система предлагает пользователю выбрать последовательность графических файлов, далее на выбранные графические файлы система накладывает цифровой водяной знак, который является оригинальным для каждого графического объекта. Сформировав заверенное сообщение, конструкция водяного знака встраивается в графический контейнер, используя при этом конфиденциальный ключ. После осуществления пользователем выбора последовательности графических объектов для своей аутентификации система передает ее по каналу связи. В канале связи на заверенное сообщение воздействуют нарушитель, а также случайные и преднамеренные помехи. В результате этого воздействия на приеме в устройство проверки водяных знаков поступает модифицированное сообщение. По алгоритму обнаружения водяного знака формируется оценка водяного знака. Подлинность пользователя определяется в соответствии с этой оценкой [8].

Система аутентификации пользователей на основе ЦВЗ имеет некоторые особенности:

- заверяемое сообщение и встроенный в него ЦВЗ являются взаимозависимыми, то есть при разрушении сообщения разрушается и ЦВЗ, а если водяной знак сохранил свою целостность, то и принятое сообщение ее не потеряло;

- получатель, принимая искаженный фрагмент сообщения, может не отказываться от всего сообщения, а отказаться только от одного фрагмента;

- нарушитель, не знающий конфиденциальный ключ подписи, практически не имеет возможности формировать сообщения с формально верным водяным знаком;

- внедряя в один контейнер несколько сообщений с разными водяными знаками, должна прослеживаться очередность подписей, при этом подписи не должны разрушать друг друга;

- отказ от авторства подписанного сообщения невозможен для систем с конфиденциальным ключом подписи и открытым ключом проверки.

Метод графического пароля на основе встраивания ЦВЗ обладает следующими отличительными особенностями:

- каждый раз пользователь выбирает различные изображения (вводит различные данные), что не позволяет злоумышленнику узнать парольные изображения;

- использование ЦВЗ в качестве одноразовых паролей, делает систему не уязвимой при сетевом перехвате.

Выводы

Использование метода аутентификации на основе графического пароля позволяет пользователю быстрее запоминать пароли и уменьшает время авторизации в системах. Благодаря использованию ЦВЗ в системах графических паролей, атаки на данные системы становятся более сложными в реализации и значительно отличаются от атак на часто используемые символьные системы. Можно сделать вывод, что системы графического пароля с использованием ЦВЗ имеют ряд преимуществ, таких как увеличение стойкости систем доступа к информации к взломам злоумышленниками, быстрое запоминание пароля пользователем, а также уменьшение времени авторизации в системах разграничения доступа.

Список использованной литературы

1. Мартынова Л. Е., Умницын М. Ю., Назарова К. Е., Пересыпкин И. П. Исследование и сравнительный анализ методов аутентификации // Молодой ученый. — 2016. — №19. — С. 90-93.

2. Как построить и сертифицировать систему управления информационной безопасностью? // InfoSecurity. URL: http://www.infosecurity.ru/cgi-bin/mart/arts.pl?a=_060920#2_1.

3. Методы аутентификации [электронный ресурс] // Панасенко Сергей, 2005. URL: http://www.panasenko.ru/Articles/69/69.html.

4. Идентификация и аутентификация [электронный ресурс] // CitForum. URL: http://citforum.ck.ua/security/articles/galatenko/.

5. Грибунин В. Г. Цифровая стеганография // В. Г. Грибунин. – М.: СОЛОН-Пресс, 2002. c. 273.

6. Шокарев А. В. Применение цифровых водяных знаков для разработки систем графического пароля / А. В. Шокарев // Известия Томского политехнического университета [Известия ТПУ]. — 2014. — Т. 324, № 5 : Информационные технологии. — c. 49-57.

7. Шокарев А. В. Цифровые водяные знаки. Защита авторских прав / А. В. Шокарев // Научное творчество молодежи: Материалы Х Всероссийской научно-практической конференции. Ч.1. – Томск: Томский государственный университет, 2006. – c. 98-100.

8. Шокарев А. В., Шелупанов А. А. Использование компьютерной стеганографии для аутентификации пользователей // Научная сессия ТУСУР – 2006: Материалы докладов Всеросс. Научно техн. конф. cтудентов, аспирантов и молодых ученых. – Томск: ТУСУР, 2006. – c. 173–176.