Аннотация

Ефремченко И. А., Губенко Н. Е. Особенности модели аутентификации на основе ЦВЗ для разработки систем графического пароля. В данной статье проведен анализ методов стеганографии, которые позволяют повысить стойкость систем к методам взлома систем с парольной аутентификацией пользователей. Анализируется метод аутентификации пользователя на основе ЦВЗ.

Постановка проблемы

С появлением мониторов и различных устройств с сенсорными экранами ведутся разработки систем графических паролей, которые создаются, чтобы избавить пользователя от сложных паролей и упростить авторизацию, но при этом обезопасить доступ к ресурсам. Как известно, самым уязвимым звеном безопасности является непосредственно сам пользователь, который не всегда запоминает несколько сложных паролей. До сих пор в большинстве случаев используется известное слово или имя, в лучшем случае снабжённое несколькими дополнительными цифрами. Словарные атаки, а также система автоматического подбора всех возможных комбинаций знаков позволяет вскрыть такой пароль за кроткий промежуток времени. Таким образом, проблема безопасности защищаемых ресурсов при прохождении идентификации/аутентификации пользователей средствами систем графического пароля остается актуальной. Решение этой проблемы можно обеспечить с помощью применения стенографических методов, которые позволят повысить стойкость систем к большинству известных атак и методов взлома на парольные систем.

Цель статьи

Провести анализ методов использования цифровых водяных знаков для совершенствования систем графического пароля.

Цифровые водяные знаки

В настоящий момент компьютерная стеганография включает в себя несколько областей исследования:

- Встраивание информации с целью ее скрытой передачи;

- Встраивание цифровых водяных знаков (ЦВЗ), в частности для защиты авторских прав на электронную продукцию, такую как видео, аудио и графические файлы в электронном виде;

- Встраивание заголовков;

- Встраивание идентификационных номеров.

Наибольший интерес вызывают ЦВЗ. Они применяются как для маркирования электронных файлов, так и для встраивания и передачи различной информации по каналам связи [1].

ЦВЗ также могут быть трех видов:

- хрупкие;

- полухрупкие;

- робастные.

Хрупкие ЦВЗ разрушаются при незначительной модификации заполненного контейнера. Они применяются для аутентификации сигналов. Отличие от средств электронной цифровой подписи заключается в том, что хрупкие ЦВЗ все же допускают некоторую модификацию контента. Это важно для защиты мультимедийной информации, так как законный пользователь может, например, пожелать сжать изображение. Другое отличие заключается в том, что хрупкие ЦВЗ должны не только отразить факт модификации контейнера, но также вид и местоположение этого изменения.

Полухрупкие ЦВЗ устойчивы по отношению к одним воздействиям и неустойчивы по отношению к другим. Полухрупкие ЦВЗ специально проектируются так, чтобы быть неустойчивыми по отношению к определенного рода операциям. Например, они могут позволять выполнять сжатие изображения, но запрещать вырезку из него или вставку в него фрагмента.

Под робастностью понимается устойчивость ЦВЗ к различного рода воздействиям на стегоконтейнер. Робастные ЦВЗ могут быть 3-х типов. Это ЦВЗ, которые могут быть обнаружены всеми желающими, хотя бы одной стороной, либо это могут быть ЦВЗ которые трудно модифицировать или извлечь контента (контейнера) [2].

Таким образом, можно выделить актуальную задачу по применению ЦВЗ, которая состоит в аутентификации пользователя при условии устойчивости к навязыванию ложных сообщений нарушителем и воздействию случайных и преднамеренных ошибок в каналах связи. В ходе поиска решения данной задачи необходимо использование методов контроля подлинности на основе ЦВЗ и применении как одного, так и нескольких видов цифровых водяных знаков.

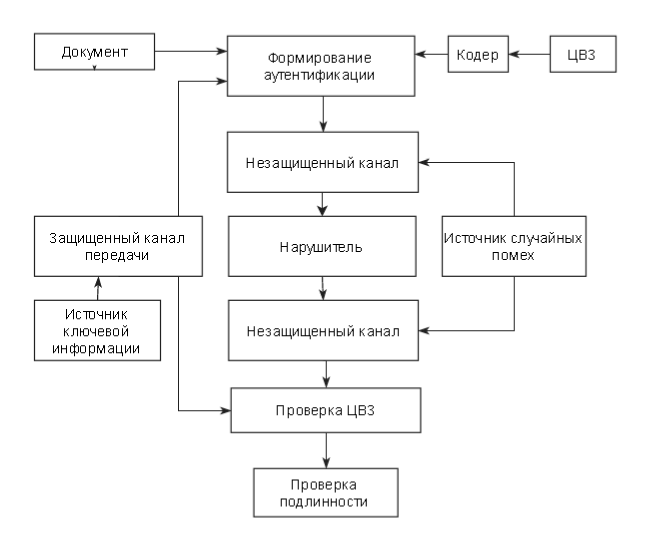

Модель аутентификации пользователя на основе ЦВЗ системы представлена на рис.1:

Рисунок 1 – Модель аутентификации пользователя на основе ЦВЗ

Алгоритм аутентификации пользователя на основе ЦВЗ:

- Отправитель создает документ, накладывает цифровой водяной знак, индивидуальный для каждого отправителя, который преобразовывается в кодере к удобному виду для встраивания в заверяемое сообщение.

- В формирователе заверенных сообщений конструкция водяного знака встраивается в документ, используя конфиденциальный ключ.

- В канале связи на заверенное сообщение воздействуют нарушитель, а также случайные и преднамеренные помехи. В результате этого воздействия на приеме в устройство проверки водяных знаков поступает модифицированное сообщение.

- По алгоритму обнаружения цифрового водяного знака формируется его оценка. Подлинность документа определяется в соответствии с этой оценкой. При этом возможны решения следующего вида:

- подлинность сообщения подтверждена;

- подлинность сообщения не подтверждена;

- фрагмент скорее всего подлинный;

- фрагмент скорее всего навязан или искажен помехами передачи.

При формировании оценки водяных знаков могут возникнуть ошибки их обнаружения получателем сообщения [3].

В данной модели под ЦВЗ понимается встраивание определенной информации о пользователе и его пароле к определенному ресурсу. Информация кодируется и встраивается в последовательность графических файлов. Пользователь выбирает определенную последовательность файлов и подтверждает свой выбор. Система из этой последовательности извлекает ЦВЗ, в которых содержаться имя пользователя и пароль, если последовательность верна, то пользователю открывается ресурс, в обратном случае доступ к защищенному ресурсу будет закрыт, до тех пор, пока последовательность будет правильной.

Однако данная модель обладает рядом недостатков:

- не предусмотрены ограничения на количественный выбор последовательности, то есть если, к примеру, последовательность была выбрана не правильно несколько раз, то доступ пользователя блокируется автоматически;

- использование только одного метода встраивания ЦВЗ, что приводит к недостаточной устойчивости к взлому.

Выводы

Благодаря использованию ЦВЗ в системах графических паролей атаки на данные системы становятся более сложными в реализации и значительно отличаются от атак на часто используемые символьные системы.

Рассмотренная модель является достаточно распространенной, однако для повышения ее эффективности целесообразно провести следующие доработки:

- ввести количественные ограничения на ввод изображений для подбора парольных изображений;

- для реализации модели целесообразно использовать различные типы ЦВЗ (хрупкие, полухрупкие, робастные) для каждого файла из последовательности, причем методы для встраивания могут выбираться в произвольной последовательности.

Список использованной литературы

1. Введение в цифровую стеганографию // Портал магистров ДонНТУ. [2006] http://masters.donntu.ru/2006/fvti/khotov/library/stego.htm.

2. Цифровые водяные знаки // Образовательная социальная сеть KazEdu.kz. [2009-2017]. URL: https://www.kazedu.kz/referat/133581/2.

3. Шокарев А. В. Графические пароли с использованием методов стеганографии // Инновационные технологии и экономика в машиностроении: Труды VII Всеросс. Научно-практ. конф. С междунар. участием. – Томск: Изд-во Томского политехнического университета, 2009. – c. 293–299.