Некоторые аспекты информационной безопасности в распределенной компьютерной системе

Автор: Артюхов Ю.В.

Источник: Артюхов Ю. В. Некоторые аспекты информационной безопасности в распределенной компьютерной системе // Молодой ученый. – 2011. – №2. Т.1. – С. 60-62.

В течение последних шестидесяти лет информационные технологии претерпели кардинальные изменения. Начиная от больших ламповых вычислительных машин и заканчивая современными персональными компьютерами и промышленными серверами. Техническая мысль стремительно развивалась, рождая тем самым новое. Одной из таких новинок было изобретение высокоскоростных компьютерных сетей. Они позволили строить различные системы связанных между собой устройств передачи и обработки информации.

Определение. Распределенная система – это набор независимых компьютеров, представляющийся их пользователям единой объединенной системой [1].

Распределенные системы должны иметь возможность поддаваться расширению, или масштабированию. Эта характеристика является прямым следствием наличия независимых компьютеров, но в то же время не указывает, каким образом эти компьютеры на самом деле объединяются в единую систему. Распределенные системы обычно существуют постоянно, однако некоторые их части могут временно выходить из строя. Пользователи и приложения не должны уведомляться о том, что эти части заменены или починены или что добавлены новые части для поддержки дополнительных пользователей или приложений.

Распределенная система должна обладать несколькими важными свойствами, в числе которых прозрачность, открытость, масштабируемость.

Важная задача, выполнение которой обеспечивает прозрачность, состоит в том чтобы нивелировать факт распределения программных и аппаратных ресурсов по множеству компьютеров. Распределенная система представляется пользователям как единая совокупность, т.е. она является прозрачной(transparent).

Концепция прозрачности затрагивает различные вопросы функционирования распределенных систем [2]. Основные аспекты функционирования распределенной вычислительной системы указаны в таблице 1.

| Аспект прозрачности | Описание |

|---|---|

| Доступ | Скрывается разница в представлении данных и доступе к ресурсам |

| Местоположение | Скрывается местоположение ресурса |

| Перенос | Скрывается факт перемещения ресурса в другое место |

| Смена местоположения | Скрывается факт перемещения ресурса в процессе обработки в другое место |

| Репликация | Скрывает факт репликации ресурса |

| Параллельный доступ | Скрывается факт возможного совместного использования |

| Отказ | Скрывает отказ и восстановление ресурса |

| Сохранность | Скрывается, хранится ресурс (программный) на диске или находится в оперативной памяти |

Также важной характеристикой распределенных систем является открытость.

Определение. Открытая распределенная система — это система, предлагающие службы, вызов которых требует стандартный синтаксис и семантику [1]. Примером может служить компьютерная сеть, взаимодействие между узлами которой происходит посредством единых протоколов.

С расширением компьютерных систем большое значение приобретает такая характеристика, как масштабируемость. Масштаб системы может измеряться по различным показателям: 1) система может масштабироваться по отношению к её размеру; 2) система может масштабироваться географически, пользователи и набор сервисов могут быть разнесены в пространстве; 3) система может быть разнесена в административном смысле, то есть работать в различных административно разделенных организациях.

Но вместе с тем возникают достаточно серьезные проблемы, связанные с обеспечением информационной безопасности.

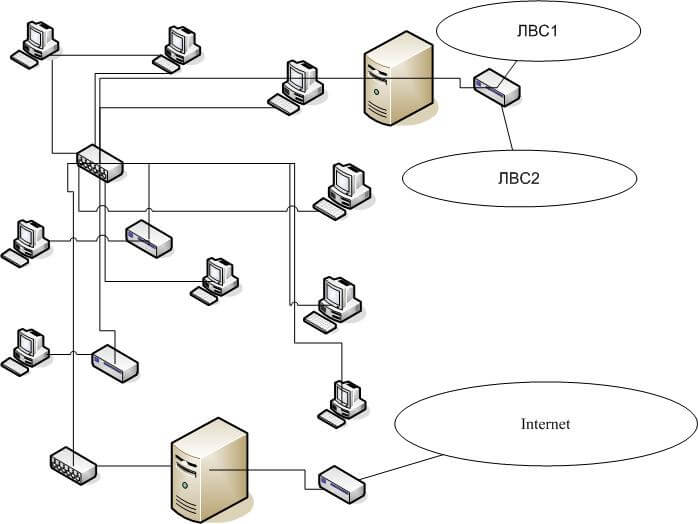

Рассмотрим архитектуру распределенной компьютерной системы более подробно. В первом приближении РКС – это системы находится на различных территориально разрозненных узлах [3]. Структура системы строится по принципам сетевых технологий. Подсистема передачи информации в распределенной компьютерной системе включает в себя следующие компоненты:

- коммутационные модули;

- каналы связи;

- концентраторы;

- межсетевые шлюзы.

Коммутационные модули предназначены для передачи входящих пакетов к другому КМ в соответствии с маршрутом передачи [3]. Каналы связи соединяют узлы в сети. У каналов могут быть различные скорости передачи данных. Концентраторы используются для компоновки информации с целью ее передачи по каналам связи. Межсетевые шлюзы и мосты используются для связи в компьютерной сети или ее территориально разрозненных сегментов.

В соответствии с назначением РКС может быть выделено три подсистемы:

- пользовательская подсистема;

- подсистема управления;

- коммуникационная подсистема.

Пользовательская подсистема содержит в себе компьютерные системы пользователей и предназначается для обработки, хранения и передачи информации.

Рисунок 1. Сегмент распределенной компьютерной системы

Подсистема управления играет роль связующего звена РКС в единую систему, в которой взаимодействие элементов производится по единым правилам. Она обеспечивает взаимодействие элементов системы путем сбора и анализа служебной информации и воздействие на элементы с целью создания оптимальных условий для функционирования всей сети в целом.

Коммуникационная подсистема делает возможной передачу информации в сети, позволяя управлять РКС.

Рассмотрим основные особенности информационной безопасности в распределенной компьютерной системе. РКС подразделяются на корпоративные и общедоступные [3]. В корпоративных системах все составные части принадлежат одной организации. В таких системах имеется возможность проводить единую политику обеспечения безопасности. В общедоступных системах единое обеспечение безопасности затрудненно введу неоднородности. Таким образом, меры по обеспечению стабильности работы и защиты информационных ресурсов решается на уровне конечных пользователей.

Специалисты, выполняя проектирование системы защиты информации для РКС, должны учитывать следующее:

- сложность системы, которая определяется как количеством подсистем, так и разнообразием их типов и выполняемых функций;

- невозможность обеспечения эффективного контроля за доступом к ресурсам, распределенным на больших расстояниях, возможно за пределами границ страны;

- возможность принадлежности ресурсов сети различным владельцам.

Особенностью защиты информации от непреднамеренных угроз в РКС по сравнению с сосредоточенными сетями является необходимость обеспечения гарантированной передачи информации по коммуникационной подсети. Для этого в РКС должны быть предусмотрены дублирующие маршруты доставки сообщений, предприняты меры против искажения и потери информации в каналах связи. Такие сложные системы должны строиться как адаптивные, в которых обеспечивается постоянный контроль работоспособности элементов системы и возможность продолжения функционирования даже в условиях отказов отдельных подсистем.

В распределенных компьютерных системах угрозы информационной безопасности делятся на пассивные и активные.

Пассивные угрозы – это угрозы целью, которых является получение информации о системе во время прослушивания каналов передачи информации. Активные угрозы предусматривают воздействие на передаваемые сообщения и несанкционированную передачу информации по сети. Такая передача информации может частично или полностью вывести из строя РКС.

Можно сделать вывод о том, что все особенности угроз безопасности в РКС связаны непосредственно передачей информации и с разрозненностью в пространстве частей системы. Таким образом, в распределенной компьютерной системе реализуются механизмы информационной безопасности при передаче по каналам связи и механизмы защиты от несанкционированного воздействия на информацию в системе.

Для защиты данных, передаваемых по каналам связи, применяется комплекс методов, позволяющих блокировать возможные угрозы. Наиболее надежным и универсальным методом защиты информации в каналах связи является шифрование. Шифрование на абонентском уровне позволяет защитить рабочую информацию от утраты конфиденциальности и навязывания ложной информации. Линейное шифрование позволяет, кроме того, защитить служебную информацию. Не имея доступа к служебной информации, злоумышленник не может фиксировать факт передачи между конкретными абонентами сети, изменить адресную часть сообщения с целью его переадресации.

Различают различные способы защиты информации при передаче ее по каналам связи.

Установка межсетевых экранов позволяет с помощью общедоступно распределенной компьютерной системы связать воедино различные скрытые сегменты корпоративной системы предприятия.

Обеспечение подтверждения подлинности взаимодействующих процессов позволяет определить те процессы, с которыми процессы РКС или другой системы могут безопасно взаимодействовать [3].

При обеспечении безопасности в распределенных компьютерных системах необходимо обеспечить реализацию различных защитных механизмов. Однако если раньше большая часть усилий была сконцентрирована на развитии криптографических методов, то текущее состояние развития информационно-безопасных РКС, а также на другие механизмы защиты, и, в первую очередь, на разработку методов активного аудита безопасности компьютерных систем.

Литература

1. Таненбаум Э., М ванн Стеен. Распределенные системы СПб: Питер, 2003 – 877 с.

2. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы. 3-е изд. – СПб.: Питер, 2006. – 958 с.

3. Завгородний В.И. Комплексная защита информации в компьютерных системах. – М.: Логос, 2001. – 264 с.