Аннотация

Физический уровень оптической сети уязвим для различных атак, в том числе помех, атак физической инфраструктуры и перехвата. Поскольку спрос на сетевую емкость резко возрастает, проблема защиты физического уровня оптической сети не может быть упущена из виду. В этой статье мы обсуждаем угрозы безопасности в оптической сети, а также представляем несколько существующих оптических методов для повышения безопасности. В первой части этой статьи мы обсуждаем различные типы угроз безопасности, которые могут возникать на оптическом уровне оптической сети, в том числе заклинивание, атаки на физическую инфраструктуру, прослушивание и перехват. Интенсивные исследования были направлены на повышение безопасности оптических сетей в указанных выше конкретных областях. Обработка оптического сигнала в режиме реального времени необходима для интеграции функциональных возможностей безопасности на физическом уровне, при этом не определяя истинное значение оптической связи, а именно ее скорость. Безопасность оптического уровня выигрывает от уникальных свойств оптической обработки - мгновенного отклика, широкополосной работы, электромагнитной помехоустойчивости, компактности и низкой задержки. Во второй части этой статьи обсуждаются различные средства защиты от угроз безопасности, изложенных в этом документе, в том числе оптическое шифрование, конфиденциальность оптического множественного доступа с кодовым разделением (CDMA), самовосстанавливающиеся живые оптические кольца, защита от помех и оптическая стеганография.

Введение

Оптические системы связи нашли широкое применение в самых разных приложениях, от личных до коммерческих и военных коммуникаций. Из-за резкого увеличения использования сети и увеличения доступности оптических сетей важно, чтобы коммуникации, проходящие через эти сети, были должным образом защищены. Как и в любом другом типе сети, первая строка для защиты связи начинается с использования криптографических протоколов на более высоких уровнях стека протоколов. Тем не менее, обеспечение безопасности на фундаменте для защиты от насекомых является рискованной практикой, и по этой причине желательно убедиться, что физический уровень оптической системы (который мы будем называть оптическим слоем в этой статье) защищены от угроз, которые могут быть направлены на самый нижний уровень оптической сети. В частности, как и в случае с другими типами сетей, физический уровень оптической сети уязвим для различных атак, включая заклинивание, атаки физической инфраструктуры, прослушивание и перехват [1]. Кроме того, оптические сети уникальны тем, что скорости передачи данных, которые они в настоящее время испытывают, превышают 40 Гбит / с, и эта цифра будет только увеличиваться со временем. Это создает уникальную проблему для достижения безопасности, поскольку механизмы безопасности на физическом уровне должны иметь возможность работать в режиме реального времени, что невозможно при таких скоростях линии с использованием обычных электронных вычислений. Чтобы преодолеть эту проблему, необходимо использовать высокую скорость и параллельность обработки оптического сигнала для безопасной обработки оптических сигналов в режиме реального времени. Хотя выполнение обработки безопасности в реальном времени на оптическом слое является очень сложной технической проблемой, выгоды могут быть весьма значительными: во-первых, защита оптического слоя усилит процедуры безопасности, применяемые на более высоких уровнях стек протоколов, приводящий к системе, которая в целом более безопасна; и, в отличие от своих электронных аналогов, системы оптической связи имеют меньший риск атак по побочным каналам, так как оптические устройства не генерируют электромагнитные сигнатуры и, следовательно, по своей природе менее уязвимы к подслушиванию боковых каналов на основе электромагнитных сигналов. Используя оптическую обработку сигналов, сообщество оптических коммуникаций исследовало несколько путей защиты оптических сетей на оптическом уровне [2-4]. Некоторые примеры конкретных направлений исследований включают разработку полностью оптической логики для шифрования [5, 6], оптическую стеганографию [7-10] и оптические живучие сети [11-13]. Оптическое шифрование позволяет зашифровывать сигналы с низкой задержкой и высокой скоростью (со скоростью, невозможной для традиционных электрических реализаций), без излучения радиочастотной сигнатуры. Оптическая стеганография обеспечивает дополнительный уровень конфиденциальности, который может дополнять шифрование данных, скрывая само существование передачи данных под общедоступным каналом передачи.

Цель этой статьи - предоставить обзор нескольких областей безопасности оптического уровня и того, как соответствующие цели безопасности достигаются с помощью обработки оптического сигнала. Мы начнем с Раздела II с обзора угроз, с которыми может столкнуться оптическая сеть на оптическом уровне. Хотя существует множество аспектов безопасности, которые могут быть рассмотрены, в этой статье мы ограничимся нашими подробными обсуждениями тремя отдельными целями безопасности: поддержание конфиденциальности сообщений, защита конфиденциальности сообщений (или низкая вероятность обнаружения), и обеспечение доступности линии / сети связи. Следовательно, в разделах III и IV мы рассмотрим методы обеспечения конфиденциальности и аутентификации соответственно. В разделе V мы исследуем методы обеспечения доступности сообщений, а в разделе VI мы исследуем оптические методы, чтобы скрыть наличие сообщений. На протяжении нашего обсуждения мы приводим примеры и результаты экспериментальных усилий, которые подтверждают концепции защиты оптических сетей на физическом уровне.

УГРОЗЫ И ЗАЩИТА В ОПТИЧЕСКИХ СЕТЯХ НА ОПТИЧЕСКИЙ УРОВНЕ

Существует много типов оптических сетей, от локальных сетей до оптических сетей, которые образуют основу Интернета. Для каждой из этих сетей фактическая реализация угрозы определенного типа может отличаться. Тем не менее, несмотря на эти многие различные способы, категории угроз можно свободно классифицировать как угрозы, когда злоумышленник пытается прослушивать сообщения (конфиденциальность), когда неавторизованный объект пытается установить связь (аутентификация), когда объект субъекта контролирует или манипулирует коммуникацией (целостность), когда злоумышленник пытается подорвать успешную доставку сообщений (доступность) и риски для конфиденциальности, связанные с злоумышленником, наблюдающим за существованием связи (конфиденциальность и анализ трафика). В оставшейся части этого раздела мы быстро рассмотрим угрозы и решения в области конфиденциальности, аутентификации, конфиденциальности и доступности на оптическом уровне.

A. Конфиденциальность

Хотя оптические сети не излучают электромагнитную сигнатуру, злоумышленник может подслушивать оптическую систему, используя различные подходы, в том числе физическое подключение к оптическому волокну [14] или прослушивание остаточных перекрестных помех из соседнего канала при выдаче себя за законного пользователя [15]. Подключение к оптическому волокну несложно, если оно само подвергается воздействию и не имеет физической защиты. Например, волокно может быть отбито путем снятия защитного материала и оболочки волокна, так что небольшая часть света выходит из оптического волокна. Размещая второе волокно в непосредственной близости от места, где свет выходит из первого волокна, можно захватить небольшое количество желаемого оптического сигнала. На практике, постукивание по оптическому волокну не так просто, потому что можно подключить только очень небольшое количество сигнала, не заметив, что слишком много энергии было удалено из оптического сигнала. Чтобы уменьшение мощности сигнала не было заметным, подслушиватель должен работать с очень низким отношением сигнал / шум. Также процедура требует отслоения защитного материала и оболочки от волокна, что может легко вызвать поломку. В действительности, большинство оптических волокон в системах связи связаны друг с другом и будут иметь несколько слоев защитных материалов и кабелей. Поэтому физическое прослушивание оптического волокна не является простой задачей. Другой способ подслушивания заключается в прослушивании остаточных перекрестных помех по соседнему каналу при выдаче себя за одного из абонентов. Это возможно в сетях с мультиплексированием с разделением по длине волны (WDM), в которых разные подписчики используют разные длины волн, и требуемый сигнал отбрасывается в месте назначения с использованием демультиплексора длины волны. Однако демультиплексоры с длиной волны не имеют идеальной изоляции каналов, что приводит к небольшой утечке оптической мощности из соседних каналов (межканальные перекрестные помехи). Таким образом, перехватчики могут прослушивать утечку из соседнего канала, чтобы получить остаточный сигнал. Этот подход требует специальных оптических устройств и измерительного оборудования для извлечения слабого оптического канала из перекрестных помех. Эти два вида подслушивания не очень практичны для реализации, но в принципе все же возможны для подслушивателей со специализированным оптическим оборудованием. Таким образом, конфиденциальность в оптической сети может быть улучшена за счет использования оптического шифрования и оптического кодирования.

Шифрование является эффективным способом защиты сигнала и повышения конфиденциальности сети на физическом уровне. Без знания ключа шифрования данные не могут быть восстановлены из зашифрованного текста перехватчиком. Для обеспечения совместимости с высокими скоростями передачи данных в оптических сетях были предприняты значительные усилия по разработке архитектур для реализации функций шифрования в оптической области. Как и в случае волоконно-оптического канала передачи, оптическое шифрование также выигрывает от того, что оно не генерирует электромагнитную подпись, что делает его невосприимчивым к атакам на основе электромагнитного излучения. Даже если перехватчики смогли получить небольшую порцию сигнала, подключившись к оптическому волокну или прослушивая соседний остаточный канал, никакая полезная информация не может быть получена без знания ключа шифрования.

Оптическое кодирование с использованием оптического множественного доступа с кодовым разделением (OCDMA) является еще одним способом конфиденциального предоставления оптического уровня [1, 16]. Конфиденциальность, которую может обеспечить OCDMA, проистекает из процесса кодирования / декодирования и его свойств мультиплексирования. В типичной системе OCDMA каждый поток данных кодируется с помощью специального кода, который может быть обнаружен только с помощью соответствующего декодера. Кроме того, в системе множественного доступа одновременно может существовать множество кодов CDMA в канале передачи, которые перекрываются как по времени, так и по оптическому спектру. Это затрудняет обнаружение данного кода, маскируемого другими кодами, без априорного знания кодов. Хотя оптическое кодирование не обеспечивает такую ??же конфиденциальность, как оптическое шифрование, оно создает дополнительный уровень защиты от прослушивания. В разделе III будет подробно обсуждаться OCDMA и степень конфиденциальности, которую он может обеспечить, для различных типов систем OCDMA.

B. Аутентификация

Аутентификация требует использования уникальной схемы кодирования / декодирования между желаемыми пользователями. Схема кодирования формирует идентичность для пользователя. В физической оптической линии связи оптический сигнал свободно распространяется по сети и может достигать любого пункта назначения, если он имеет правильную длину волны (для сети WDM) или правильную временную синхронизацию (для мультиплексирования с разделением по времени ( TDM) сеть). При использовании схемы кодирования / декодирования OCDMA определенный уровень аутентификации может быть достигнут с использованием уникального кода OCDMA, который согласовывается отправителем и назначенным получателем. Без знания этого кода неавторизованный пользователь не может декодировать сигнал OCDMA в присутствии другого трафика OCDMA. Другими словами, помимо обеспечения возможности множественного доступа, коды OCDMA также предоставляют средства для аутентификации между двумя пользователями. Здесь каждый отправитель кодирует свои собственные данные с помощью уникального кода OCDMA, который представляет личность отправителя. Чтобы получить данные от аутентифицированного отправителя, получатель использует соответствующий декодер для сброса сигнала из канала множественного доступа. Данные, закодированные другими кодерами, обрабатываются как неаутентифицированные данные и автоматически блокируются из-за несоответствия между кодерами и декодерами. Злоумышленник не может выдать себя за аутентифицированного отправителя без знания кода, используемого отправителем, и поэтому не способен поставить под угрозу систему OCDMA.

C. Конфиденциальность

Стеганография может повысить конфиденциальность систем связи, скрывая сообщения на виду, так что, кроме отправителя и предполагаемого получателя, никто не знает о существовании передачи. В оптической связи оптическая стеганография позволяет передавать секретный канал данных, называемый «скрытым каналом», который может быть скрыт в присутствии «общественных каналов» [11, 17]. Чтобы достичь этого, скорость передачи данных стелс-канала должна быть ниже, чем у общедоступного канала. Это может быть приемлемо в приложениях, где канал с высоким битрейтом и высоким приоритетом требует дополнительной конфиденциальности по сравнению с общедоступными каналами.

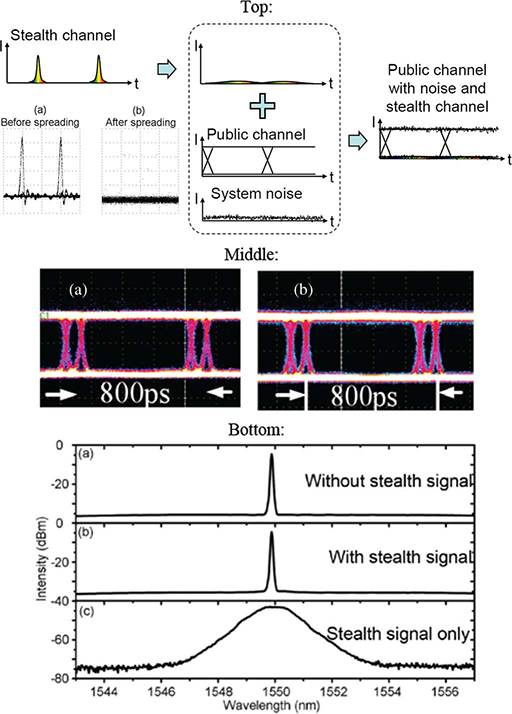

Принцип оптической стеганографии основан на генерации серии коротких оптических импульсов (стелс-импульсов), которые растягиваются во времени с использованием дисперсионного оптического элемента с высокой дисперсией групповой скорости (GVD), как показано на рисунке 1. Короткие оптические импульсы по своей природе имеют широкую спектральную ширину, в то время как элемент с высокой дисперсией заставляет каждую компоненту длины волны распространяться с разными скоростями. При высокой GVD стелс-импульсы растягиваются в достаточной степени, чтобы уменьшить их пиковые амплитуды до уровня ниже системного шума, такого как усиленный спонтанный шум, генерируемый оптическими усилителями. Если также присутствует сигнал общего пользования, растянутые стелс-импульсы могут быть скрыты как под окружающим шумом в сети, так и сигналом общего пользования, как показано на среднем рисунке на рис. 1. В спектральной области сигнал невидимости может быть либо погруженный под фоновый шум (если он имеет широкий спектр), как показано на рис. 1 на нижнем рисунке, или он может использовать тот же спектр, что и общедоступный канал. Цель состоит в том, чтобы сделать невидимый сигнал незаметным в спектральной области.

Рисунок 1 – Вверху: схематическая иллюстрация оптической стеганографии с использованием дисперсии групповой скорости. Вставки: (а) измеренный временной профиль стелс-канала перед распространением; (б) измеренный временной профиль во времени невидимого стелс-канала. Посередине: измеренная глазковая диаграмма общественного сигнала (а) без скрытого сигнала и (б) со стелс-сигналом. Внизу: спектральная маскировка скрытой передачи (a) спектр без скрытой передачи, (b) спектр с присутствием скрытого сигнала и (c) спектр только скрытого сигнала.

На стороне приемника сети открытый канал восстанавливается с использованием обычного оптического приемника. Ухудшение производительности из-за присутствия скрытого сигнала минимально из-за его низкой амплитуды. Чтобы получить данные невидимости, импульсы невидимости должны быть восстановлены с помощью соответствующей компенсации GVD. Поскольку общедоступный сигнал является сильным и смешивается со стелс-сигналом, он должен быть удален из принятого сигнала, прежде чем стелс-сигнал может быть обнаружен. В разделе VI представлены несколько примеров применения оптической стеганографии в различных общественных системах передачи, а также рассматриваются вопросы реализации оптической стеганографии.

D. Доступность

Оптические сети подвержены различным атакам на их физическую инфраструктуру, а также атакам с помехами [18]. Чистым результатом в любом случае может быть отказ в обслуживании. Хотя отказ в обслуживании не обязательно приводит к краже информации, он может привести к потере сетевых ресурсов (например, пропускной способности), повлиять на многих пользователей и может привести к значительным финансовым потерям для сетевого поставщика.

Физическое повреждение оптического волокна может быть преднамеренным или непреднамеренным. Например, злоумышленник может просто отрезать открытую часть волокна, которое не защищено оболочкой, или строительная бригада может случайно повредить подземный оптоволоконный кабель во время рытья. Независимо от цели оптические сети обычно конфигурируются с избыточными путями, обеспечивающими самовосстановление за короткий промежуток времени, что сводит к минимуму нарушение работы служб. Самовосстанавливающиеся кольцевые архитектуры обеспечивают как выживаемость, так и доступность услуг [19]. Многие телекоммуникационные инфраструктуры в городских и локальных сетях реализованы с такими архитектурами, и эти сети гарантированно имеют время восстановления 60 мс или меньше против сбоя линии [20]. С точки зрения обеспечения информации, по сравнению с другими типами схем оптического мультиплексирования, OCDMA обладает большим количеством элементов кода и программной блокировкой [1], что может помочь повысить доступность услуг при физической атаке на инфраструктуру, а также минимизировать использование полосы пропускания. По этой причине было предложено использовать резервный канал на основе OCDMA в качестве средства для реализации двунаправленной кольцевой сети OCDMA с эффективной полосой пропускания [13].

Пассивные сети (например, кольца, шины, звезды) уязвимы для отказа в обслуживании из-за подачи сильного оптического сигнала в восходящем направлении в любую точку доступа. Оптический сигнал глушения может принимать множество различных форм, начиная от слабого случайного сигнала, нацеленного на внесение ошибок в демодуляцию принятого сигнала, до узкополосного сигнала с сильной непрерывной волной (CW), который предназначен для насыщения приемника на конкретном канал или широкополосный сигнал, который пытается подавить всех пользователей в пределах указанной полосы пропускания. Какой бы ни была конкретная форма сигнала помех, выгодно сместить канал связи на длину волны или диапазон волн, который не защемлен. Это может быть достигнуто с использованием либо преобразования длины волны, либо преобразования диапазона волн, переводя оптическую частоту / длину волны в неповрежденные области [21, 22].

Список использованной литературы

- P. R. Prucnal, Optical Code Division Multiple Access: Fundamentals and Applications, New York:Taylor & Francis, 2006.

- B. B. Wu, E. E. Narimanov,

A method for secure communications over a public fiber-optical network

, Opt. Express, vol. 14, no. 9, pp. 3738-3751, May 2006.

- M. P. Fok, K. Kravtsov, Y. Deng, Z. Wang, T. Wang, P. R. Prucnal,

Securing data networks using optical signal processing

, Proc. Int. Conf. Photonics in Switching, 2008-Aug.

- Y. K. Huang, B. Wu, I. Glesk, E. E. Narimanov, T. Wang, P. R. Prucnal,

Combining cryptographic and steganographic security with self-wrapped optical code division multiplexing techniques

, Electron. Lett., vol. 43, no. 25, pp. 1449-1451, Dec. 2007.

- J. M. Castro, I. B. Djordjevic, D. F. Geraghty,

Novel super structured Bragg gratings for optical encryption

, J. Lightw. Technol., vol. 24, no. 4, pp. 1875-1885, Apr. 2006.

- K. Vahala, R. Paiella, G. Hunziker,

Ultrafast WDM logic

, IEEE J. Sel. Topics Quantum Electron., vol. 3, no. 2, pp. 698-701, Apr. 1997.

- B. Wu, E. E. Narimanov,

A method for secure communications over a public fiber-optical network

, Opt. Express, vol. 14, pp. 3738-3751, 2006.

- K. Kravtsov, B. Wu, I. Glesk, P. R. Prucnal, E. Narimanov,

Stealth transmission over a WDM network with detection based on an all-optical thresholder

, Proc. IEEE/LEOS Annual Meeting 2007, pp. 480-481.

- M. P. Fok, P. R. Prucnal,

A compact and low-latency scheme for optical steganography using chirped fiber Bragg gratings

, Electron. Lett., vol. 45, pp. 179-180, 2009.

- Z. Wang, M. P. Fok, L. Xu, J. Chang, P. R. Prucnal,

Improving the privacy of optical steganography with temporal phase masks

, Opt. Express, vol. 18, no. 6, pp. 6079-6088, 2010.

- Maier, A. Pattavina, S. De Patre, M. Martinelli,

Optical network survivability: Protection techniques in the WDM layer

, Photon. Netw. Commun., vol. 4, no. 34, pp. 251-269, 2002.

- D. Zhou, S. Subramaniam,

Survivability in optical networks

, IEEE Network, vol. 14, no. 6, pp. 16-23, Nov/Dec. 2000.

- Y. Deng, Z. Wang, K. Kravtsov, J. Chang, C. Hartzell, M. P. Fok, P. R. Prucnal,

Demonstration and analysis of asynchronous and survivable optical CDMA ring networks

, J. Opt. Commun. Netw., vol. 2, pp. 159-165, Apr. 2010.

- K. Shaneman, S. Gray,

Optical network security: Technical analysis of fiber tapping mechanisms and methods for detection & prevention

, Proc. IEEE Military Communications Conf. (MILCOM), vol. 2, pp. 711-716, 2004.

- M. Furdek, N. Skorin-Kapov, M. Bosiljevac, Z. Sipus,

Analysis of crosstalk in optical couplers and associated vulnerabilities

, Proc. 33rd Int. Convention (MIPRO), pp. 461-466, 2010-May.

- A. Stok, E. H. Sargent,

The role of optical CDMA in access networks

, IEEE Commun. Mag., vol. 40, no. 9, pp. 83-87, Sep. 2002.

- P. R. Prucnal, M. P. Fok, K. Kravtsov, Z. Wang,

Optical steganography for data hiding in optical networks

, 16th Int. Conf. Digital Signal Processing (DSP 2009), 2009-Jul.

- T. Wu, A. K. Somani,

Cross-talk attack monitoring and localization in all-optical networks

, IEEE/ACM Trans. Netw., vol. 13, no. 6, pp. 1390-1401, Dec. 2005.

- M. R. Wilson,

The quantitative impact of survivable network architectures on service availability

, IEEE Comm. Mag., vol. 36, no. 5, pp. 122-126, May 1998.

- V. Alwayn, Optical Network Design and Implementation, IN, Indianapolis:Cisco Press, 2004.

- M. P. Fok, P. R. Prucnal,

Low-latency nonlinear fiber-based approach for data encryption and anti-jamming in optical network

, 2008 IEEE/LEOS Annual Meeting, 2008-Nov.

- Z. Wang, A. Chowdhury, P. R. Prucnal,

Optical CDMA code wavelength conversion using PPLN to improve transmission security

, IEEE Photon. Technol. Lett., vol. 21, no. 6, pp. 383-385, Mar. 2009.