Аннотация

В данной статье рассмотрены способы, с помощью которых может быть обеспечена целостность информации передаваемой по оптоволоконным каналам: разобраны способы шифрования информации при передаче, а так же метод кодового зашумления, реализуемый на аппаратном уровне.

Ключевые слова

ВОЛС; защита информации; кодовое зашумление; квантовая криптография.

Обзор проблемы

Роль информации в современном обществе повышается, и все большее внимание уделяется защите информации от различного вида угроз и атак, поскольку развитие информационной техники создает все новые и неизвестные каналы утечки информации. Особую опасность несут технологии, которые используют ранее не известные физические принципы реализации процессов [2].

С одной стороны, внедрение таких технологий создает иллюзию большей защищенности информации, что объясняется новизной используемых принципов, для которых еще не разработаны каналы утечки. С другой стороны, существует опасность появления каналов утечки еще не выявленных и не рассматриваемых ранее. Подобная проблема возникает с применением фотонных технологий в обработке, передаче и хранении информации, а именно с волоконно-оптической линией связи.

Оптический кабель – это кабель на базе оптических волокон. Волоконная оптика основывается на эффекте преломления при максимальном угле падения, когда имеет место полное отражение. Это явление происходит в том случае, когда луч света выходит из плотной среды и попадает в менее плотную среду под определенным углом.

Рассматривая методы защиты информации в ВОЛС, возьмем за данное, что на стадии ввода в действие объекта информатизации, имеющего в своем составе волоконно-оптическую систему передачи, осуществляются следующие действия:

- Предварительные испытания

- Опытная эксплуатация средств защиты информации в реальных условиях

- Приемосдаточные испытания средств защиты

- Аттестация защищенной волоконно-оптической системы передачи по требованиям безопасности информации

А так же при размещении ВОЛС в контролируемой зоне требования по технической защите от утечки информации не предъявляются, если защита обеспечивается организационными мерами.

Условно можно выделить три основные группы методов, предотвращающих или снижающих до минимума влияние посто-ронних подключений:

- Физические средства защиты информации

- Криптографическая защита информации

- Аппаратные средства защиты информации [3].

Контроль доступа к оптическому кабелю – метод контроля, в котором регистрируется физический доступ к оптическому кабелю возможных злоумышленников по их воздействию на оптический кабель, в виде вибраций, виброакустических и других полей создаваемых нарушителем [1].

Этот способ заключается в использовании различных технических средств защиты информации от перехвата и включает большой набор активного оборудования, используемого при вводе в эксплуатацию смонтированных волоконно-оптических линий передачи информации.

В настоящее время разработана и широко используется измерительная аппаратура, позволяющая не только определять с высокой точностью величину полных потерь в линии (мультиметры), но и распределение потерь вдоль неё (оптические рефлектометры).

Мультиметр может использоваться как стабилизированный источник излучения, измеритель оптической мощности и затухания оптического сигнала в процессе прокладки, эксплуатации и ремонта волоконно-оптических линий связи. С применением этого прибора можно установить общие параметры работающей ВОЛС.

Так же используются оптические тестеры.

Хотя шифрование никак не препятствует подсоединению к волокну, оно делает украденную информацию малополезной для злоумышленников.

В настоящее время, в сфере волоконно-оптических технологий широкое применение нашла квантовая криптография. Это обусловлено тем, что с ее помощью возможна передача фотонов света на большие расстояния и с малыми искажениями. В отличие от традиционной криптографии, которая использует математические методы, чтобы обеспечить секретность информации, квантовая криптография сосредоточена на физике, рассматривая случаи, когда информация переносится с помощью объектов квантовой механики – фотонов.

Необходимость в современной квантовой криптографии заклю-чается в безопасном (конфиденциальном) распределении криптогра-фических ключей между двумя абонентами без предварительного обмена секретами. Несмотря на схожесть решаемых задач с задачами традиционных асимметричных протоколов распределения ключей, принципы квантовой криптографии в корне отличаются от основ традиционной.

И, наконец, аппаратные средства защиты – средства защиты информации, реализованных на аппаратном уровне.

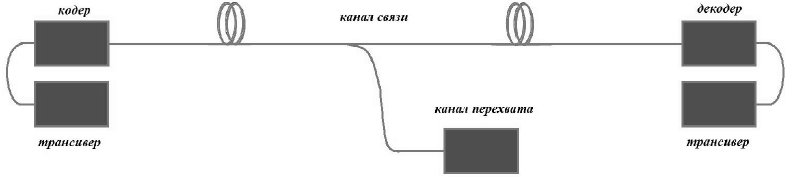

Рассмотрим метод случайного кодирования – кодовое зашумление. Способ рассмотрен в случае, когда злоумышленник подключен к ВОЛС посередине, как показано на рисунке 1.

Рисунок 1 – Схема подключения злоумышленника

Это метод, заключающийся в применении специально подобранных преобразований передаваемой информации, которые гарантируют уменьшение вероятности правильного приема сообщений при оптимальном декодировании сигналов, получаемых из канала утечки информации.

Зная минимальную вероятность ошибки, которую должен получать злоумышленник, можно найти ту величину мощности, которую ему нужно отвести для обеспечения такой вероятности. Таким образом, мы узнаем, какая мощность должна быть отобрана из кабеля. При анализе наличия НСД на стороне легального приемника эффективность обнаружения будет зависеть от этой величины изменения мощности, которая произошла вследствие появления НСД. По этой зависимости, задавшись каким-либо конкретным значением вероятности пропуска, можно рассчитать величину потерь информации, а затем и время обнаружения. Потери информации при этом – это то количество информации, которое сможет перехватить злоумышленник за это время.

Защита информации обеспечивается не за счет воздействия на параметры каналов утечки, а за счет вероятностного преобразования информации перед передачей по каналу связи. Невозможность восстановления информации злоумышленником основана на том свойстве, что канал утечки имеет меньшую пропускную способность, чем штатный канал пользователя. Способ кодирования выбирается так, чтобы в канале утечки количество возникающих ошибок сильно возрастало, обеспечивая эффект зашумления передаваемого сигнала, в то время как в основном канале обеспечивалась надежная связь [4].

Применяя данные способы защиты ВОЛС комплексно, при помощи так же организационных методов, можно быть уверенными, что возможность перехвата информации мала, но не стоит забывать про актуализацию средств защиты, так как с каждым годом злоумышленники находят новые методы несанкционированного подключения и волоконно-оптические технологии не остаются без их внимания.

Список использованной литературы

- Гришачев В.В., Информационная безопасность волоконно-оптических технологий. Учебно-методический курс [Электронный ресурс]. – Режим доступа: http://www.analitika.info/...

- Каторин Ю.Ф. Большая энциклопедия промышленного шпионажа / Ю.Ф. Каторин, Е.В. Куренков, А.В. Лысов, А.Н. Остапенко – СПб.: ООО

Издательство Полигон

, 2000. – 856 с.

- Килин С.Я. Квантовая информация. Успехи Физических Наук / С.Я. Килин – 1999. – Т. 169. – C. 507–527.

- Статья

Перехват данных на оптоволоконной линии и преимущества шифрования

– [Электронный ресурс]. – Режим доступа – http://nag.ru