Аннотация

Информационная безопасность - это процесс защиты информации. Информационная безопасность защищает доступность, приватность и целостность информации. Доступ к хранимой информации в компьютерной базе данных значительно растет. Все больше компаний хранят бизнес- и приватную информацию на компьютере. Большая часть хранимой информации конфиденциальна и не для публичного просмотра. В этой статье я разработала новый алгоритм криптографии, который основанный на концепции блочного шифра. В основе алгоритма я использовала такие логические операции как XOR и сдвиг. Экспериментальные результаты показывают, что предложенный алгоритм очень эффективен и надежен.

Для написания этой статьи мною было проведено исследование информационной безопасности с использованием техники криптографии. После подробного изучения безопасности сети с использованием криптографии я представляю свою предложенную работу. Предложенный алгоритм имеет меньшую скорость по сравнению с алгоритмом шифрования. Тем не менее предложенный алгоритм повышает безопасность шифрования путем вставки симметричного слоя. Предложенный алгоритм будет полезен для приложений, требующих одинаковых процедур шифрования и дешифрования.

Вступление

Основной особенностью реализации программы шифрования / дешифрования является генерация ключа шифрования. В наши дни криптография присутствует во многих коммерческих приложениях. Если мы защищаем конфиденциальную информацию, то криптография обеспечивает высокий уровень конфиденциальности отдельных лиц и групп. Тем не менее, основная цель криптографии заключается не только в обеспечении конфиденциальности, но и в решении других проблем, таких как: целостность данных, аутентификация, отказоустойчивость. Криптография - это методы, которые позволяют безопасно передавать информацию таким образом, чтобы только получатель мог получить эту информацию. В настоящее время ведутся постоянные исследования новых криптографических алгоритмов. Однако очень сложно найти конкретный алгоритм, потому что мы уже знаем, что они должны учитывать множество факторов, таких как: безопасность, особенности алгоритма, временная сложность и пространственная сложность.

Службы безопасности: если мы заботимся о безопасности информации, то мы имеем в виду следующие услуги:

- Конфиденциальность (приватность);

- Аутентификация (кто создал или отправил данные);

- Целостность (данные не были изменены);

- Отказоустойчивость (заказ окончательный);

- Контроль доступа (предотвращение неправильного использования ресурсов);

- Доступность (постоянство, не стираемость).

Описание информационной безопасности с использованием криптографии и различных алгоритмов

Обсудим недавно разработанную технику под названием "Новый алгоритм шифрования с использованием симметричного ключа с использованием метода MSA: алгоритм с использованием симметричного ключа DJSA" [1]. В нем предлагается метод симметричного ключа, в котором используется генератор случайных чисел для создания начального ключа, который используется для шифрования заданного исходного файла. Этот метод основан на методе замены, в котором берутся 4 символа из любого входного файла и затем осуществляется поиск соответствующих символов в файле с матрицей случайных ключей; после получения зашифрованного сообщения, зашифрованные данные сохраняются в другом файле. Для поиска символов в матрице случайных ключей используется метод, предложенный Nath в алгоритме MSA. В нем есть положение для шифрования сообщения несколько раз. Матрица ключей содержит все возможные слова, состоящие из 2 символов, каждый из которых сформирован из всех символов, код ASCII которых находится в диапазоне от 0 до 255 в случайном порядке. Cтруктура матрицы ключей будет зависеть от введенного пользователем текстового ключа. Они предлагают свой собственный алгоритм для получения номера рандомизации и номера шифрования из исходного текстового ключа, введенного пользователем.

Они предлагают свой собственный алгоритм для получения номера рандомизации и номера шифрования из исходного текстового ключа. Они провели длительный пробный запуск по текстовому ключу и обнаружили, что очень трудно сопоставить два вышеуказанных параметра с двумя разными. Текстовый ключ, который означает, что если кто-то хочет взломать его метод шифрования, то он / она должен знать точную структуру текстового ключа. Чтобы расшифровать любой файл, нужно точно знать, что является ключевой матрицей, и чтобы найти случайную матрицу, теоретически нужно применить 65536 пробных прогонов, а это трудно. Они применили этот метод на возможных файлах, таких как исполняемые файлы, файлы Microsoft Word, PDF файлы, видеофайлы, аудиофайлы, базы данных Oracle, и обнаружили, что во всех случаях результат верный на 100% при шифрации и дешифрации файла. Этот метод может использоваться для шифрования цифровой подписи, водяного знака перед встраиванием в какой-либо файл обложки для обеспечения полной защиты всей системы. В следующем разделе рассмотрим подробности.

Обсудим другой недавно разработанный метод, который называется «Влияние повышения безопасности на симметричное шифрование данных с помощью методологии AES» [09]. В этом методе описываюется алгоритм симметричного шифра, который гораздо больше похож на Rijndael. Разница в том, что алгоритм Rijndael начинает с размера блока 128 бит, а затем увеличивает размер блока путем добавления столбцов, тогда как его алгоритм начинается с 200 бит.

Предлагаемая работа

В этом разделе я представляю новый алгоритм симметричной криптографии на основе блоков. В этой технике я использую случайное число для генерации начального ключа, который будет использоваться для шифрования заданного исходного файла с использованием предложенного алгоритма шифрования с помощью номера шифрования. В основе этой технике будет использоваться метод замещения на основе блоков. В этой технике я обеспечу шифрование сообщений несколько раз. Предлагаемые блоки ключей содержат все возможные слова, составляющие блоки ключе, которые будут зависеть от введенного пользователем текстового ключа. Предложенная система использует 512-битный размер ключа для шифрования текстового сообщения, что делает поиск двух одинаковых сообщений по этому параметру очень сложным. Чтобы расшифровать любой файл, нужно точно знать ключевые блоки, и найти случайные блоки, т.е теоретически нужно применить 2256 пробных запусков, и это невозможно. Изначально эта техника возможна только для некоторых файлов, таких как файл microsoft word, файл excel, текстовый файл.

Используемый подход шифрования

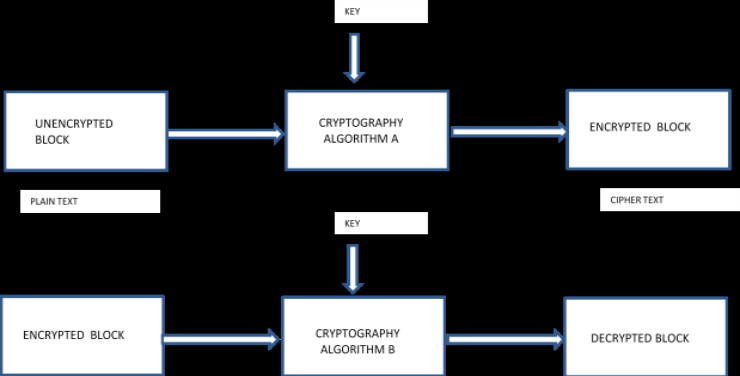

Здесь мы используем симметричный подход шифрования. мы уже знаем, что подход симметричного шифрования делится на два типа: один - это метод симметричной криптографии с блочным шифром, а другой - симметричный с потоковым шифром, но здесь мы выбираем тип блочного шифра из-за его эффективности и безопасности. В предложенном методе у нас есть общий ключ между отправителем и получателем, который известен как закрытый ключ. По сути, концепция приватного ключа заключается в использования симметричного ключа, в котором простой текст конвертируется в зашифрованный, который, в последствии, дешифруется тем же приватным ключем обратно в простой текст. Ключ шифрования тривиально связан с ключом дешифрования, в том смысле, что они могут быть идентичны или существует простое преобразование для перехода между двумя или больее сторон, которые могут быть использованы для хранения приватной информации. Базовая концепция симметричного шифрования представлена на рисунке 2.

Рисунок 2. Базовая концепция симметричного шифрования

Причины использования симметричного подхода для шифрации и дешифрации

- Простой процесс шифрования;

- Каждый участник обмена может использовать один и тот же алгоритм шифрования, не нужно разрабатывать и обмениваться секретными алгоритмами;

- Безопасность зависит от длины ключа

- Высокие показатели пропускной способности.

- Ключи для шифров с симметричным ключом относительно короткие.

- Шифры с симметричным ключом могут быть составлены для получения более сильных шифров.

- Считается, что шифрование симметричным ключом имеет обширную историю

Предлагаемые шаги генерации ключа:

- Выбрать или создать любой ключ размером X 2 бит или 64 символа

- Размер выбранного ключа будет варьироваться от 128 до 512 бит или 64 сиомволов.

- Мы можем выбрать любой символ от 0 до 255 кода ASCII

- Использование ключа 64*8 обозначает длину 512 бит

- Разделить 64 байта на 4 блока по 16 байт: Key_Block, Key_Block2, Key_Block3, и Key_Block4

- Применить операцию XOR между Block1 и Block3. Результат сохранить в новый Key_Block13.

- Применить операцию XOR между Block2 и Block13. Результат сохранить в новый Key_Block213

- Применить операцию XOR между Key_Block213 и Key_Block4. Результат сохранить в новый Key_Block4213.

- Повторять шаги 7, 8, 9 пока (random number / 4).

- Выход

Шаги предложенного алгоритма:

- Изначально выберите обычный текст из 16 байт (или мы можем варьироваться от 16 до 64 в зависимости от требования)

- Вставьте ключ размером 16 байт (зависит от значения текста)

- Применить операцию XOR между ключем (Key_Block4213) и текстовым блоком (Text_Block). Результат сохранить в Cipher Block1

- Применить циклический сдвиг вправо на 3 разряда. Результат сохранить в новый Cipher_Block2

- Применить операцию XOR между Cipher_Block2 и Key_Block2. Результат сохранить в новый Cipher_Block3.

- Применить операцию XOR между Cipher_Block3 и Key_Block4. Результат сохранить в Cipher_Block4.

- Cipher_Block4 является входным для следующего раунда в качестве обычного текста.

- Повторять шаги 1-7 пока (Encryption Number / 4).

- Выход.

Заключение и будущие исследования

По результатам становится ясно, что наша "предложенная техника" предоставляет лучший результат, чем сравниваемые с ней "Алгоритм симметричного ключа DJSA" и "Способ улучшения степени безопасности симметричного шифрования данных посредством методологии AES". Если какой-либо пользователь желает повышенного уровня безопасности, он может использовать предложенный алгоритм. Данный метод представляет собой метод блочного шифрования и расходует меньше времени на выполнение при больших объемах данных. Важной особенностью данного метода является практическая невозможность взломать алгоритм шифрования без наличия точного значения ключа. Мы предлагаем наш способ шифрования, как метод, который может быть применен для шифрования данных в любых клиентских приложениях, которые осуществляют отправку конфиденциальной информации.

Список использованной литературы

[1] Dripto Chatterjee, Joyshree Nath, Subadeep Dasgupta, Asoke Nath “A new Symmetric key Cryptography Algorithm using extended

MSA method: DJSA symmetric key algorithm” published in 2011 International Conference on Communication Systems and Network

Technologies, 987-0-7695-4437-3/11 $26.00 © 2011 IEEE.

[2] Yan Wang and Ming Hu “Timing evaluation of the known cryptographic algorithms “2009 International Conference on

computational Intelligence and Security 978-0-7695-3931-7 / 09 $26.00 © 2009 IEEE DOI 10.1109 / CIS. 2009.81.

[3] Symmetric key cryptography using random key generator A.Nath, S.Ghosh, M.A.Malik, Proceedings of International conference on

SAM-2010 held at Las Vegas (USA) 12-15 JULY, 2010, Voll-2,P-239-244.

[4] Data Hiding and Retrieval, A.Nath, S.Das, A.Chakrabarti, Proceedings of IEEE International conference on Computer Intelligence

and Computer Network held at Bhopal from 26-28 Nov, 2010.

[5] Neal Koblitz “A Course in Number Theory and Cryptography” Second

Edition Published by Springer-Verlag.

[6] By Klaus Felten “An Algorithm for Symmetric Cryptography with a wide range of scalability”

published by 2nd International Workshop on Embedded Systems, Internet Programming and Industial IT.

[7] Majdi Al-qdah & Lin Yi Hui “Simple Encryption/Decryption Application” published in International

[8] T Morkel, JHP Eloff “ ENCRYPTION TECHNIQUES: A TIMELINE APPROACH” published in Information and Computer Security

Architecture (ICSA) Research Group proceeding.

[9] Text book William Stallings, Data and Computer Communications, 6eWilliam 6e 2005.

[10] Md. Nazrul Islam, Md. Monir Hossain Mia, Muhammad F. I. Chowdhury, M.A. Matin “Effect of Security Increment to Symmetric

Data Encryption through AES Methodology” Ninth ACIS International Conference on Software Engineering, Artificial Intelligence,

Networking, and Parallel/Distributed Computing 978-0-7695-3263-9/08 DOI 10.1109/SNPD.2008.101 IEEE 2008.

[11] [Rijn99]Joan Daemen and Vincent Rijmen, AES submission document on Rijndael, Version 2, September 1999