Аннотация

Юрьев Н.Н., Васяева Т.А. Обнаружение угроз безопасности в системе контроля и управления доступом. Рассмотрены и детально описаны виды уязвимостей и угроз, возникающих в процессе жизнедеятельности предприятия. Определены этапы решения поставленной задачи. Предложен метод для решения задачи.

Актуальность обнаружения угроз в системах контроля и управления доступом (СКУД)

Анализ применения систем контроля и управления доступом (КУД) для обеспечения безопасности современных предприятий позволяет сделать следующий вывод о том, что данные системы обладают большим количеством недостатков и критических уязвимостей, угрожающих безопасности предприятия.

Под нарушением безопасности подразумевается как несанкционированное проникновение на территорию охраняемого объекта, так и несанкционированный доступ к корпоративной сети объекта, что, в свою очередь, приводит к утечке персональной информации, коммерческой тайны, расхищению материальных ценностей, диверсиям на территории объекта, а также непосредственно к угрозе жизни и здоровью людей. Поэтому для достижения максимального уровня защиты системы необходимо обратить пристальное внимание на каждую потенциальную уязвимость.

Уязвимости можно разделить на следующие группы [1]:

- физические уязвимости аппаратуры;

- уязвимости сети СКУД;

- поведенческие уязвимости.

К основным физическим относятся:

- уязвимость в системе энергоснабжения СКУД;

- физическая доступность считывателей/контроллеров–считывателей;

- неправильная установка турникетов и их считывателей, в случае, когда возможно беспрепятственно пройти через проходную, минуя турникет, либо близость входного и выходного считывателей;

- отказ оборудования на линии связи; Уязвимости сети

Уязвимости сети СКУД:

прослушка

незащищенной сети RS 485, возникает вследствие монтирования сети передачи в легкодоступных местах, например, наружная стена здания, что дает возможность нарушителю получить доступ к удаленному управлению контроллерами;- взлом сети по порту 3050/tcp – одна из самых серьезных уязвимостей, позволяющая злоумышленнику заполучить доступ к базе данных и к панели администратора СКУД

Поведенческие уязвимости:

- попытки доступа в неположенном месте;

anti–pass–back

ловушка, возникающая в случае наличия в СКУД одноименной системы, исключающей повторное вхождение по карте без предварительного выхода;- подозрительное поведение карты, т. е. маршрут карты критически отклоняется от обычного поведения.

Цель работы – повышение надежности системы контроля и управления доступом на предприятии за счет разработки подсистемы обнаружения угроз безопасности.

Угроза безопасности – это совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства. Основные угрозы:

- угрозы жизни, здоровью, личным правам и свободам человека;

- угрозы материальным и культурным ценностям, физическим носителям информации;

- угрозы экономической деятельности;

- угрозы чрезвычайных ситуаций;

- угрозы отказа оборудования

Применительно к системе под угрозой безопасности понимается нанесение вреда предприятию и его работникам вследствие взлома, проникновения или чрезвычайных ситуаций, которые возникают вследствие физических и поведенческих уязвимостей.

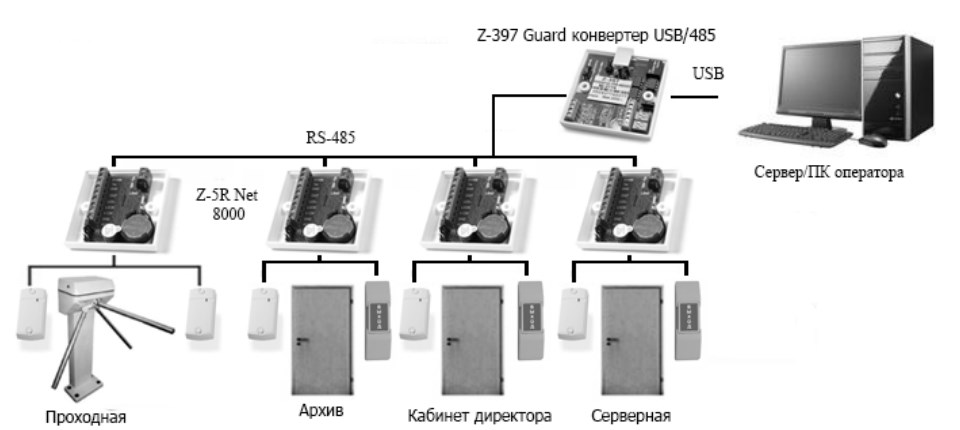

В качестве объекта исследования выбрана разработанная ранее структура СКУД [2], которая представлена на рис. 1.

Рисунок 1 – Структурная схема СКУД

Решение задач обнаружения угроз разделяется на несколько этапов:

На первом этапе собирают и оптимизируют данные: сбор данных системой КУД, их фильтрация и агрегирование.

На этапе сбора данных СКУД регистрирует все события, поступающие от контроллеров системы, и инциденты отдатчиков контроля. Полученные наборы данных не поддаются анализу без предварительной их обработки, поэтому они поступают на этап фильтрации, где излишние и некорректные данные отсеиваются. Данные, полученные от СКУД и прошедшие этапы фильтрации, поступают на этап агрегирования и принимают формат критериев (табл. 1).

Таблица 1 – Входные данные системы обнаружения угроз

| Атрибут | Описание |

|---|---|

| X1={0|1|X} | Признак рабочего времени |

| X2={0|1|X} | Первое посещение объекта |

| X3={0:n|X} | Уровень доступа карты |

| X4={0:n|X} | Уровень доступа объекта |

| X5={0|1|X} | Попытка доступа к запрещенному объекту |

| X6={0:n|X;Obj;L} | Количество попыток доступа; объект; уровень доступа объекта |

| X7={0|1|X;Obj;L} | Признак отказа оборудования; объект; уровень доступа объекта |

| X8={0:n|X} | Множественный вход в разные объекты без выхода |

| X9={0|1|X;Obj;L} | Отключение электропитания; объект; уровень доступа объекта |

| X10={0|1|X;Obj;L} | Открытие двери, без события прохода; объект; уровень доступа объекта |

| X11={0|1|X;Obj;L} | Не запертая дверь; объект; уровень доступа объекта |

| X12={0|1|X} | Доступ внутри охраняемого объекта, без прохода на территорию предприятия |

Примечания: 0 – критерий не установлен; 1 – критерий установлен; X – критерий не определен; 0:n – целочисленное значение; Obj – объект, под ним понимается охраняемое помещение либо всё здание охраняемого объекта в целом; L – уровень доступа объекта.

На втором этапе выбирают методы для решения задачи.

На выходе подсистемы обнаружения угроз, ожидается определить класс угрозы, а также в качестве необязательных параметров источник угрозы и сектор, в котором выявлена угроза. Примерный формат выходных данных представлен на рисунке 2.

Рисунок 2 – Формат выходных данных

Таким образом, поставлена задача обнаружения угроз, которая будет решаться методами машинного обучения (МО). Процесс МО требует достаточного количества данных, соответствующих как нормальному режиму работы системы, так и аномальным ситуациям. Поэтому МО осуществляется на смоделированных наборах данных с участием эксперта.

Предлагается реализовать механизм обнаружения угрозы с применением метода случайных лесов. Математическая модель представляет собой ансамбль бинарных деревьев решений, построенных на обучающей бутстреп выборке по усеченному набору параметров.

Метод построения бутстреп выборки заключается в следующем. Пусть имеется выборка X размера N. Равномерно из выборки берется M объектов с возвращением. Это означает, что из всех исходных N объектов выборки M раз выбирается произвольный объект (считается, что каждый объект выбирается с одинаковой вероятностью 1/N). В результате выборки среди объектов могут оказаться повторы. Новая выборка обозначается Х1. Повторяя процедуру H раз, сгенерируется H подвыборок Х1 , … , XH. Усеченный набор параметров может быть получен так: из набора K исходных критериев размерностью N выбирается P критериев. Повторяя процедуру H раз, сгенерируется H поднаборов K1, …, KH.

На основании полученных выборок и поднаборов критериев строится ансамбль из H бинарных неусеченных деревьев решений. В результате анализа всех построенных деревьев решений методом голосования определяется потенциальная угроза. Метод голосования заключается в том, что в качестве окончательного решения принимается значение,чаще всего встречающееся в ансамбле деревьев. Алгоритм работы математической модели представлен на рис. 3.

Рисунок 3 – Алгоритм предложенного метода

На третьем этапе тестирование полученной на втором этапе модели (проверка пригодности модели).

Выводы

Рассмотрена актуальная задача обнаружения угроз системы контроля и управления доступом. Описан метод случайных лесов для решения задачи. В дальнейшем планируется реализовать рассмотренный математический аппарат и провести эксперименты.

Литература

1. Безопасность средств безопасности: СКУД // [Электронный ресурс] – Режим

доступа: URL: https://habrahabr.ru/post/277279/

2. Юрьев Н. Н. Система контроля и управления доступом / Н. Н. Юрьев,

Т. А. Васяева, С. Д. Бельков, Н. С. Суббота // Информатика, управляющие системы,

математическое и компьютерное моделирование. 2017. № 7. С. 601–604