Аннотация

В данной статье рассматриваются вопросы цифровизации и использования информационных технологий, и в частности баз данных, на всех этапах технологического процесса майнинга. Кроме того, в документе предлагаются варианты защиты от некоторых возможных атак и защиты информации с использованием контрмер и методов контроля, существующих в настоящее время. Безопасность базы данных – это важный подход к планированию и принятию решений, четко определяющий требования к безопасности базы данных. Безопасность баз данных, особенно в такой отрасли, как горнодобывающая промышленность, является a очень важной проблемой для компаний. С усложнением баз данных мы можем столкнуться с более сложными проблемами, связанными с информационной безопасностью.

Введение

В настоящее время цифровизация является неотъемлемой частью инноваций и долгосрочного развития практически любого сектора экономики. Конечно, эта тенденция не могла обойти стороной одну из важнейших отраслей для многих стран и регионов, как горнодобывающая промышленность. Более того, цифровизация затронула все этапы добычи полезных ископаемых – это процесс добычи, транспортировки, обогащения, экологическая безопасность и многое другое. Одним из основных этапов и элементов процесса цифровизации является создание баз данных, с помощью которых в будущем можно эффективно использовать информационные технологии при разработке технологий майнинга. В современном мире данные генерируются с очень высокой скоростью, и конечным пунктом назначения таких данных является база данных. Данные хранятся в базе данных для простого и эффективного управления этими данными. Все операции по обработке и обслуживанию данных выполняются с использованием системы управления базами данных. Учитывая важность данных в организации, абсолютно необходимо обеспечить безопасность данных, присутствующих в базе данных. Защищенная база данных – это база данных, защищенная от различных возможных атак на базы данных. Необходимо разработать модели безопасности для баз данных. Эти модели отличаются во многих аспектах, поскольку они решают различные проблемы безопасности баз данных. Они также могут отличаться, поскольку они принимают различные предположения о том, что представляет собой защищенная база данных. Таким образом, сотрудникам службы безопасности баз данных становится очень трудно выбрать правильную модель защиты своей информации.

База данных любого этапа технологии майнинга может быть определена как набор данных, хранящихся на жестком диске компьютерной системы. Базы данных позволяют любому авторизованному пользователю быстро и легко получать доступ, вводить и анализировать данные. Это набор запросов, таблиц и представления. Данные, хранящиеся в базах данных, обычно организованы для моделирования аспектов, поддерживающих процессы, требующие хранения и извлечения информации. Большая часть данных хранится в хранилище, называемом базой данных. Пользовательский интерфейс для баз данных называется системой управления базами данных. СУБД – это программное приложение, которое взаимодействует с авторизованным пользователем, другими приложениями и самой базой данных для сбора и анализа данных. Это помогает организовать данные для повышения производительности и ускорения поиска за счет поддержания индекса. СУБД выполняет функцию контроля параллелизма. СУБД также выполняет операции по восстановлению данных в базе данных. Сегодня горнодобывающим компаниям нужны базы данных для хранения любого типа данных.

Проблема безопасности баз данных. Темпы развития информационных технологий за последние 20 лет способствовали внедрению компьютерных средств во все сферы человеческой деятельности. Это, в свою очередь, повлияло на обратную сторону процесса. То есть интерес к данным, циркулирующим в информационной системе (ИС), возник не только у законных пользователей и владельцев, но и у злоумышленников. Поэтому решение проблемы информационной безопасности компьютерных систем, в том числе баз данных (БД), как основного элемента ИС, стало одним из приоритетных направлений. В этом случае безопасность баз данных остается одной из самых сложных задач, стоящих перед подразделениями информационной безопасности. Проблема решения последней усугубляется тем, что отсутствует четкая методология ее комплексного решения, которая применялась бы во всех случаях. Это обусловлено разнообразием видов деятельности предприятий, структурой информационных сетей, потоками данных, приложениями и методами обработки и т.д. Поэтому в каждом конкретном случае проблему следует решать индивидуально [1].

Преимущество использования баз данных в горнодобывающей промышленности заключается в том, что это автоматизирует различные процедуры, экономит ресурсы и персонал.

Например, вместо ввода информации о запасах, объемах добычи, наличии добытых полезных ископаемых на складах и многих, многих других данных вручную, цифровизация отрасли позволяет, создавая соответствующие базы данных, быстро управлять и контролировать все процессы, происходящие на каждом этапе добычи, их обогащения и доставки к местам их потребления. Ручные сканеры можно использовать для хранения информации в базе данных. База данных может обеспечить эффективность и скорость на современном рабочем месте. Следующий вопрос для любой организации – защищена ли информация базой данных

. Информационная безопасность в современном мире, в том числе в горнодобывающей промышленности, является одной из важных и сложных проблем, с которыми люди сталкиваются во всем мире на каждом этапе своей жизни. Базы данных являются сложными, и многие специалисты по безопасности баз данных не до конца понимают риски и проблемы безопасности, связанные с различными базами данных. По словам ИТ-специалистов и администраторов баз данных, многие не знают, какие базы данных, таблицы и столбцы содержат конфиденциальные данные, поскольку они либо обрабатывают устаревшие приложения, либо из-за отсутствия записей или документации модели данных. Даже при полном знании активов баз данных защитить их сложнее, поскольку существуют уникальные реализации и процедуры для баз данных. Можно сказать, что безопасность баз данных – это использование широкого спектра secur y мер безопасности для защиты баз данных от любых атак (внутренних или внешних), от нарушения конфиденциальности, целостности и доступности баз данных. Безопасность включает в себя различные типы контроля, такие как технический, административный и физический контроль. Аналогичным образом, безопасность в электронном мире имеет огромное значение. Защита конфиденциальных данных, хранящихся в хранилище, на самом деле является защитой базы данных [2].

Проблемы

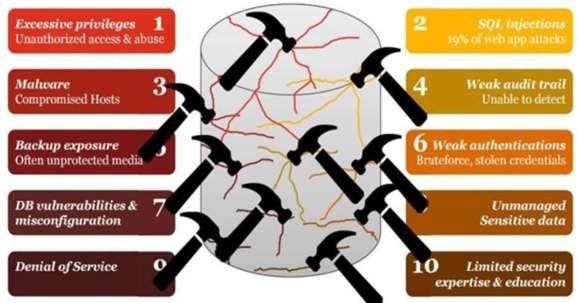

Базы данных сегодня сталкиваются с различными типами атак. Прежде чем описывать методы защиты баз данных, предпочтительно описать атаки, которые могут быть выполнены на базы данных. Основные атаки на базы данных можно классифицировать, как показано на рисунке 1.

Рисунок 1 – Угрозы баз данных

Привилегии базы данных могут использоваться многими способами. Пользователь может злоупотреблять привилегиями в несанкционированных целях. Злоупотребление привилегиями может быть разных типов: злоупотребление чрезмерными привилегиями , злоупотребление законными привилегиями и злоупотребление неиспользованными привилегиями. Этот тип угрозы наиболее опасен, поскольку авторизованные пользователи используют данные в других целях. Этими привилегиями можно злоупотреблять и создавать ненужный риск.

Предоставление чрезмерных разрешений проблематично по двум причинам. Около 80% атак на эти компании are фактически совершаются сотрудниками или бывшими сотрудниками. Предоставление слишком большого количества привилегий или несвоевременная отмена этих привилегий слишком облегчают совершение ими правонарушений. Некоторые из этих действий могут быть даже совершены непреднамеренно или того, чтобы их воспринимали как незаконные.

Злоупотребление законными привилегиями может рассматриваться как уязвимость базы данных, если злоумышленник злоупотребляет своими правами доступа к базе данных.

Система управления информационной безопасностью (IMS) стала более важной для любой организации, чтобы безопасно управлять своими информационными активами. MS – это система управления, которая включает в себя управление людьми, процессами и технологиями для создания, внедрения, эксплуатации, мониторинга, анализа, обслуживания и оптимизации информации для сохранения конфиденциальности, целостности и доступности информации. Однако IMS является сложной системой управления, и поэтому организации нелегко создать собственную IMS, а сотрудникам работать в соответствии с IMS [3-4].

Меры противодействия злоупотреблению привилегиями включают:

- Политикy контроля доступа: не предоставляйте пользователю ненужных привилегий;

- Законное злоупотребление привилегиями может быть остановлено путем обеспечения надлежащего аудита.

Системы баз данных используются для внутренней функциональности. Предоставленные пользователем данные в качестве входных данных часто используются для динамического построения инструкций SQL, которые непосредственно влияют на базы данных. Инъекция ввода – это атака, направленная на подрыв первоначального замысла приложения путем передачи предоставленных злоумышленником sql-инструкций непосредственно в серверную базу данных.

Существует два типа входных данных:

- SQL-инъекция;

- NoSQL Инъекция NoSQL.

SQL-инъекция: предназначена для традиционной системы баз данных. эта атака обычно включает внедрение несанкционированных приложений в поля ввода приложений.

NoSQL Внедрение NoSQL: предназначено для больших платформ обработки данных. Этот тип включает в себя вставку вредоносных инструкций в такие компоненты больших данных, как Hive, MapReduce.

В SQL и NoSQL успешная атака на ввод данных может предоставить злоумышленнику неограниченный доступ ко всей базе данных.

Контрмеры sql-иньекциям

- Используйте хранимую процедуру вместо реализации прямых запросов;

- Реализация архитектуры MVC.

Киберпреступники, спонсируемые правительством хакеры и шпионы используют сложные атаки, сочетающие различные тактики, такие как копирование фишинговых писем и вредоносных программ, для проникновения в организации и кражи конфиденциальных данных. Не знают, что вредоносное ПО заразило их устройство; законные пользователи становятся каналом для этих групп доступа к вашим сетям и конфиденциальным данным.

Меры противодействия вредоносным программам

- Включите брандмауэр и установите антивирус;

- Слабый контрольный след;

- Слабые политики и технологии аудита представляют риски с точки зрения соблюдения, сдерживания, обнаружения, судебной экспертизы и восстановления.

Автоматическая запись транзакций базы данных с конфиденциальными данными должна быть частью любого развертывания базы данных. Неспособность собрать подробные аудиторские отчеты о деятельности баз данных создает серьезный организационный риск на многих уровнях. Организации со слабыми механизмами аудита баз данных все чаще обнаруживают, что они вступают в противоречие с отраслевыми и государственными нормативными требованиями. Большинство механизмов аудита не знают, кто является конечным пользователем, поскольку все действия связаны с именем учетной записи веб-приложения. Отчетность, наглядность и судебно-медицинский анализ затруднены из-за отсутствия ссылки на ответственного пользователя. Наконец, пользователи с административным доступом к базе данных, полученной законным или вредоносным способом, могут отключить встроенный аудит базы данных, чтобы скрыть мошеннические действия. Возможности и обязанности аудита в идеале должны быть отделены от администраторов баз данных и платформы сервера баз данных, чтобы обеспечить строгое разделение обязанностей [5].

Результаты

Слабые аудиторские контрмеры

Инструменты сетевого аудита являются a хорошим решением. Такие устройства не должны влиять на производительность базы данных, работать независимо от всех пользователей и обеспечивать детальный сбор данных.

Резервное копирование

Носители резервных копий часто полностью защищены от атак. В результате многочисленные нарушения безопасности привели к краже дисков и резервных лент базы данных. Кроме того, неспособность провести аудит и мониторинг действий администраторов, имеющих низкоуровневый доступ к конфиденциальной информации, может поставить ваши данные под угрозу. Принятие надлежащих мер для защиты резервных копий ваших конфиденциальных данных и мониторинга ваших наиболее привилегированных пользователей является не только лучшей практикой в области безопасности данных, но и обязательным требованием многих нормативных актов.

Резервные контрмеры

Шифрование базы данных. Храните данные в зашифрованном виде, так как это помогает защитить как производственные, так и резервные копии баз данных, а затем проверяйте активность и контролируйте доступ к конфиденциальным данным пользователей, которые обращаются к базам данных на уровнях операционной системы и хранилища. Используя аудит базы данных наряду с шифрованием, организации могут отслеживать и контролировать пользователей как внутри, так и за пределами базы данных.

Слабая аутентификация

Слабые схемы аутентификации позволяют злоумышленникам присваивать личность законных пользователей базы данных. Конкретные стратегии атаки включают атаки с применением грубой силы, социальную инженерию и так далее. Внедрение паролей или двухфакторной аутентификации является обязательным. Для масштабируемости и простоты использования механизмы аутентификации должны быть интегрированы с инфраструктурой управления корпоративными каталогами/пользователями.

Уязвимости базы данных и неправильная конфигурация.

Обычно вы можете найти уязвимые и непатентованные базы данных, или вы можете найти базы данных, в которых все еще есть учетные записи по умолчанию и параметры конфигурации. Злоумышленники знают, как использовать эти уязвимости для запуска атак на вашу организацию. К сожалению, организациям часто бывает трудно поддерживать конфигурацию базы данных даже с исправлениями. Типичные проблемы включают высокую рабочую нагрузку и создание резервных копий для администраторов связанных баз данных, сложные и трудоемкие требования к тестированию исправлений и проблему поиска [6-7].

Контроль доступа

Контроль доступа – одна из основных услуг, которую должна предоставлять любая система управления данными. Это защищенные данные от несанкционированных операций чтения и записи. Управление доступом определяет, что все связи с базой данных и другими системными объектами строго следуют политикам. Ошибки могут быть настолько серьезными, что могут создать проблемы в работе компании. Контроль доступа также может помочь снизить риски, которые могут точно повлиять на безопасность базы данных на основных серверах. Например, если таблица удалена или доступ случайно изменен, результаты могут быть откатаны или для определенных файлов, но при применении контроля доступа их удаление может ограничить.

Системы контроля доступа включают в себя:

- Права доступа к файлам – создание, чтение, редактирование или удаление файлов на файловом сервере;

- Права доступа к программе – право на запуск программы на сервере приложений;

- Права на данные – право на получение или обновление информации в базе данных.

Политика вывода

Очень важно защитить данные на определенном уровне. Его можно использовать, когда вы хотите предотвратить анализ определенных данных в виде фактов при определенном более высоком уровне безопасности. Это поможет вам определить, как защитить информацию от публикации.

Цель контроля выходных данных состоит в том, чтобы предотвратить косвенное раскрытие информации. Как правило, существует три способа несанкционированного раскрытия:

- Коррелированные данные – типичный канал, когда видимые данные X семантически связаны с невидимыми данными Y;

- Отсутствующие данные – результат запроса содержит нулевые значения, которые маскируют конфиденциальные данные. Наличие этих данных может обнаружить это;

- Статистический вывод типичен для баз данных, которые предоставляют статистическую информацию об объектах.

Идентификация /Аутентификация пользователя

Основным требованием безопасности является то, что вы должны знать своих пользователей. Вы должны идентифицировать их, прежде чем сможете определить их привилегии и права доступа, чтобы вы могли проверить их действия с данными.

Пользователь может пройти проверку подлинности различными способами, прежде чем ему будет разрешено создать базу данных. Аутентификация базы данных включает в себя как идентификацию пользователя, так и аутентификацию пользователя. Внешняя аутентификация может выполняться операционной системой или сетевой службой. Также аутентификацию пользователей можно определить с помощью Secure Socket Layer SSL (Secure Socket Layer), с помощью корпоративных ролей, с помощью аутентификации сервера среднего уровня, также известной как аутентификация через прокси.

Это самое основное требование безопасности, поскольку процесс идентификации определяет группу людей, которым разрешен доступ к данным. Для обеспечения безопасности удостоверение личности проходит проверку подлинности и защищает конфиденциальные данные от несанкционированного изменения.

Злоумышленник может использовать различные подходы, такие как обход аутентификации, пароль по умолчанию, повышение привилегий, угадывание пароля методом перебора и радужная атака, когда они пытаются скомпрометировать идентификацию и аутентификацию пользователя [8-10].

Подотчетность и аудит

Аудит – это мониторинг и запись настроенных действий с базой данных как от пользователей базы данных, так и от пользователей, которые are не являются пользователями базы данных. Учет – это процесс ведение контрольного журнала действий пользователя в системе. Подотчетность и аудиторские проверки необходимы для обеспечения физической целостности данных, для которых требуется особый доступ к базам данных и которые обрабатываются с помощью аудита и управления записями.

Если пользователь успешно прошел аутентификацию и пытается получить доступ к ресурсу, система должна отслеживать как успешные, так и неудачные попытки, а попытки доступа и их статус должны отображаться в файлах журнала аудита.

Шифрование

Шифрование – это процесс преобразования информации в шифр или код таким образом, чтобы ее не мог прочитать никто, кроме тех, у кого есть ключ к зашифрованному тексту. Зашифрованный текст или закодированный текст называют зашифрованными данными.

В базе данных существует два состояния защиты данных. Данные могут существовать либо в состоянии покоя – данные могут храниться в базе данных или на внутренней ленте, либо во время передачи – данные, передаваемые по сети, диктуют различные решения для шифрования передаваемых данных. Шифрование данных может решить некоторые проблемы с данными в состоянии покоя. Для передачи данных при передаче вам необходимо использовать такие решения, как SSL/TLS.

Выводы

Подводя итог, защита доступа к информации о процессах и этапах технологии майнинга в базах данных начинается с того, кто может получить доступ к данным и к каким типам данных злоумышленники хотят получить доступ.

Существует множество возможностей для совершенствования методов, используемых для защиты базы данных. Согласно опросу, 84% компаний считают, что безопасность баз данных является адекватной. 73% компаний, которые прогнозируют присоединение к базе данных, будут расти день ото дня. 48% злоумышленников являются авторизованными пользователями. 48% пользователей злоупотребляли своими привилегиями. Также обсуждаются вопросы, связанные с безопасностью баз данных.

Представил несколько предложений по дискреционным и обязательным моделям безопасности для защиты обычных баз данных. Однако стандарта для разработки этих моделей безопасности не существует. Работа, представленная в этой статье, содержит информацию о различных угрозах и проблемах безопасности базы данных, используемых во всех отраслях промышленности, включая горнодобывающую промышленность. Он может быть расширен для определения, разработки и реализации эффективных политик безопасности в среде баз данных и обеспечивает консолидированное представление о безопасности базы данных.

Литература

1. В.И. Есин, С.Г. Рассомахин, В.М. Грачев, Н.Г. Полухина, Вестник Физического института им. Лебедева, 41:5, 123 (2014).

2. А. Федорченко, А. Чечулин, И. Котенко, Материалы 23-й Международной конференции по параллельной, распределенной и сетевой обработке, 559, 24 (2015).

3. А.И.Х. Сухайми, Ю. Гото, Дж. Ченг, Транзакции по информации и системам, E97:6, 1516 (2014).

4. Х.Й. Чжао, Х.Й. Лю, З. Цзин, Прикладная механика и материалы, 397, 2536 (2013).

5. Н.В. Мостовая, Е.В. Лебеденко, Материалы XXIV Международной открытой научной конференции, 97, 7 (2019).

6. O. Outhavong, Безопасность в распределенной объектно-ориентированной базе данных в контексте трехуровневой архитектуры, иллюстрируемой внедрением информационной системы безопасности полетов (CKUF, Пекин, 2002).

7. А. Лехью, Глобализация корпоративной среды баз данных: a качественное исследование опыта обеспечения безопасности данных (SMJS, Прага, 2005).

8. П. Хорак, Л. Бранкович, М. Миллер, прикладная математика, 91:1-3, 119 (1999)

9. С.Х. Сын, Журнал архитектуры систем, 46:4, 397 (2000)

10. Х. Мин-Шианг, Ю. Вэй-Панг, Журнал систем и программного обеспечения, 31:3, 257 (1995).