АПАРАТНЕ ШИФРУВАННЯ КАНАЛІВ ЗВ’ЯЗКУ

Саломатін В.О., Ульянов Ю.В.

Донецький національний технічний університет

Будь-яка цінна інформація, що розповсюджується на різноманітних носіях, або каналами зв’язку в локальних та глобальних мережах, може бути модифікована за деякими правилами, з метою збереження її конфіденційності та цілісності [2].

З метою забезпечення конфіденційності інформації використовують особливий вид перетворень, який має назву «шифрування». Шифрування має на меті приховати змістовну та статистичну залежність між частинами вхідного повідомлення. Шифрувати можна будь-які повідомлення, що мають цінність для відправника або одержувача і можуть бути перехоплені третьою стороною з метою подальшого використання у своїх інтересах.

Теоретично шифрування можливе на будь-якому рівні моделі OSI [1]. На практиці ж дані шифрують або на найнижчих рівнях (фізичному або канальному), або на вищих рівнях (мережному або транспортному). Якщо дані шифрують на нижніх рівнях, процес називають канальним шифруванням (link-by-link); шифрується все, що йде по каналу передавання даних. Якщо дані шифруються на верхніх рівнях, процес називають кінцевим (або абонентським) шифруванням (end-to-end); дані шифруються за виборчим принципом і залишаються у зашифрованому вигляді до розшифрування кінцевим користувачем.

Простіше за все зашифрувати дані на фізичному рівні [1]. Такий тип шифрування частіше всього називають канальним шифруванням. Ці пристрої шифрують всі дані, що проходять крізь них, у тому числі власні дані, а також маршрутну та протокольну інформацію. З іншого боку, будь-який інтелектуальний комутатор або вузли збереження інформації, що розташовані між відправником та одержувачем, повинні розшифрувати потік даних, перед тим як почати їх опрацювання.

Інший підхід полягає в розміщенні шифрувального обладнання між мережним і транспортним рівнями [1]. Шифратор повинен «розуміти» дані, що належать до протоколу аж до третього рівню, і шифрувати тільки одиниці даних транспортного рівня, які потім поєднуються з незашифрованою маршрутною інформацією і відсилаються на нижчі рівні для передавання.

Але обом описаним вище методам шифрування притаманні багато недоліків, основними з яких є:

- наявність двох етапів шифрування, один з яких до того ж відбувається на програмному рівні, призводить до деякої втрати швидкості обміну інформацією в мережі;

- шифрування усіх повідомлень на фізичному рівні, що зумовлює обов’язкову

наявність шифрувальних пристроїв, які функціонують на фізичному рівні, на

кожному з вузлів мережі;

Враховуючи наявні недоліки, була зпропонована альтернативне рішення криптографічного комплексу.

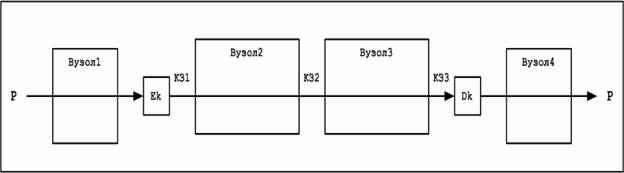

Головні ідеї будови альтернативного програмно-апаратного комплексу шифрування каналів зв’язку (див рис. 1):

1) комплекс реалізується за програмно-апаратним принципом;

2) апаратна частина, яка розташована на фізичному рівні моделі OSI і фактично є апаратним шифратором, що конфігурується програмно, виконує всю роботу по шифруванню каналу зв’язку;

3) програмна частина виконує конфігурування апаратних засобів шифрування.

Основна ідея такої реалізації (див. рис. 1) полягає в тому, що перед початком сеансу зв’язку за допомогою програмної частини криптографічного комплексу відбувається відповідне конфігурування його апаратної частини , внаслідок чого, навіть за умови розташування на фізичному рівні моделі OSI, апаратна частина шифрує лише ту частину повідомлення користувача (службові повідомлення не шифруються взагалі), яка містить дані, і залишає без змін маршрутну частину вхідного повідомлення, що не робить необхідною наявність у шлюзу та проміжних маршрутизаторів таких самих програмно-апаратних засобів шифрування. Якщо у будь-якому конкретному сеансі зв’язку шифрування даних не є необхідним, тоді відбувається відповідне конфігурування апаратних засобів, внаслідок чого вихідні повідомлення не шифруються, а відправляються до мережі без змін.

Рис. 3.3. Альтернативне рішення шифрування

Основною ідеєю апаратної реалізації є так зване швидке шифрування [2], тобто такий спосіб шифрування вхідного потоку бітів, при якому у кожному такті той біт інформації, який щойно надійшов, підлягає шифруванню за допомогою деякої простої операції (наприклад XOR) і без затримки подається на вихід шифратора у тому самому такті, тобто не відбувається буферизація інформації, і як наслідок цього усувається проблема затримки інформації шифруючим пристроєм. До того ж, такий підхід дозволяє уникнути майже повного відтворення шифратором функцій мережного адаптера, що стало б неможливим при використанні шифратором буферизації потокової інформації.

Реалізацію такого апаратного шифратора можна виконати на основі декількох технологій.

Реалізація шифратора на одному або декількох мікроконтролерах буде зводитися до програмної реалізації його структурних блоків. Після цього отримана мікропрограма під час виконання буде забезпечувати функціонування одного або декількох мікроконтролерів як повнофункціонального шифратора.

Завдання реалізації шифратора на ПЛІС зводиться до того, щоб за допомогою певного програмного середовища повністю розробити внутрішню структуру пристрою, а потім перенести її на мікросхему ПЛІС. Такий підхід дозволяє проектувальнику врахувати усі найспецифічніші особливості пристрою без зайвих апаратурних витрат.

Остаточний висновок про ефективність реалізації апаратного шифратора каналів зв’язку потрібно робити на основі того з проаналізованих показників, який буде найважливішим при його використанні, а таким показником при шифруванні потокової інформації звичайно ж є швидкість, адже мікроконтролер вже не зможе працювати на частоті найпоширенішої в даний час специфікації локальних мереж - мережі Fast Ethernet (100Мбіт/с). Отже для реалізації апаратного шифратора каналів зв’язку у локальних та глобальні мережі, більш оптимальною є технологія із застосуванням ПЛІС.

Література

[1] Шнайер Б. «Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си» – М.: Издательство ТРИУМФ, 2003 – 816 с.: ил.

[2] Саломаа А. «Криптография с открытым ключом»: Пер. с. англ. – М.: Мир, 1995 – 320 с.

ЗАЯВКА НА ДОПОВІДЬ

на регіональну студентську науково-технічну конференцію

"Інформатика та комп’ютерні технології"

1. ВНЗ Донецький національний технічний університет

2. Секція Інформаційна безпека та захист інформації

3. Назва доповіді АПАРАТНЕ ШИФРУВАННЯ КАНАЛІВ ЗВ’ЯЗКУ

4. Автори доповіді-студенти Ульянов Юрій Володимирович (курс 5, СП‑01)

5. Факультет обчислювальної техніки та інформатики

6. Науковий керівник Саломатін Володимир Олександрович

вчене звання доцент науковий ступінь кандидат технічних наук

посада доцент кафедра електронних обчислювальних машин

7. Адреса для листування

8. Е-mail

9. Телефон

Ульянов Ю.В.

Донецький національний технічний університет

АПАРАТНЕ ШИФРУВАННЯ КАНАЛІВ ЗВ’ЯЗКУ

Науковий керівник: доцент В.О. Саломатін