Сборник трудов конференции по стандартизации и управлению качеством

"Использование международных стандартов ISO в целях повышения эффективности

деятельности предприятий" - Донецьк.: ДонНТУ, 2007 г

А.Ю. Нечепуренко (каф. "ЭВМ", группа ЗИС-04, ДонНТУ)

"РОЛЬ СТАНДАРТИЗАЦИИ В КОНТЕКСТЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ"

Введение

Быстро развивающиеся компьютерные информационные технологии вносят заметные изменения в нашу жизнь. Все чаще понятие «информация» используется как обозначение специального товара, который можно приобрести, продать, обменять на что-то другое и т.п. При этом стоимость информации превосходит в сотни и тысячи раз стоимость компьютерной системы, в которой она находится. Поэтому вполне естественно возникает необходимость в защите информации от несанкционированного доступа, умышленного изменения, кражи, уничтожения и других преступных действий [1].

Информационная безопасность определяется способностью государства, общества, личности:

- обеспечивать с определенной вероятностью достаточные и защищенные информационные ресурсы и информационные потоки для поддержания своей жизнедеятельности и жизнеспособности, устойчивого функционирования и развития;

- противостоять информационным опасностям и угрозам, негативным информационным воздействиям на индивидуальное и общественное сознание и психику людей, а также на компьютерные сети и другие технические источники информации;

- вырабатывать личностные и групповые навыки и умения безопасного поведения;

- поддерживать постоянную готовность к адекватным мерам в информационном противоборстве, кем бы оно ни было навязано.

Основная цель защиты любой конфиденциальной информации состоит в том, чтобы предотвратить незаконное овладение ею конкурентами или злоумышленниками [2].

Актуальность

Актуальность и важность проблемы обеспечения безопасности информационных технологий обусловлены такими причинами, как:

- резкое увеличение вычислительной мощности современных компьютеров при одновременном упрощении их эксплуатации;

- резкое увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью компьютеров и других средств автоматизации;

- сосредоточение в единых базах данных информации различного назначения и различной принадлежности;

- высокие темпы роста парка персональных компьютеров, находящихся в эксплуатации в самых разных сферах деятельности;

- резкое расширение круга пользователей, имеющих непосредственный доступ к вычислительным ресурсам и массивам данных;

- бурное развитие программных средств, не удовлетворяющих даже минимальным требованиям безопасности;

- повсеместное распространение сетевых технологий и объединение локальных сетей в глобальные;

- развитие глобальной сети Интернет, практически не препятствующей нарушениям безопасности систем обработки информации во всем мире.

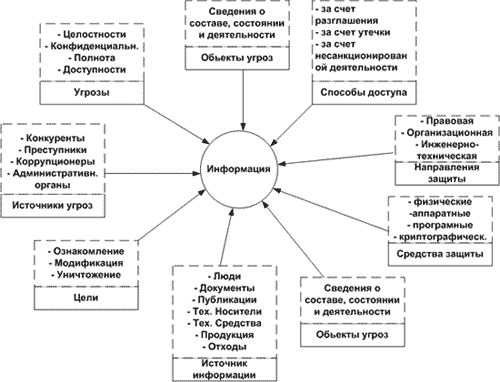

Информационная безопасность – это состояние защищенности информационных ресурсов, технологии, их формирование и использования, а также прав субъектов информационной деятельности. Это достаточно сложная и многогранная проблема, решение которой под силу хорошо организованным и подготовленным структурам. На рисунке представлена концептуальная модель безопасности информации. Даже беглый анализ этой модели дает представление о многообразии действий и мероприятий по обеспечению ИБ [3].

Концептуальная модель безопасности информации

Стандарты информационной безопасности.

Независимо от того, на каком этапе развития находится информационная система компании, она должна соответствовать определенному набору минимальных требований к режиму информационной безопасности, которые могут быть продиктованы корпоративными, отраслевыми или международными стандартами. Среди международных стандартов об информационной безопасности наиболее известным является британский – BS 7799, разработанный Британским институтом стандартов (British Standards Institution – BSI). Стандарт BS 7799 состоит из двух частей.

ISO 27002 (ISO 17799:2005) является основой для разработки стандартов безопасности и методов управления. Руководящие принципы охватывают три главных аспекта: стратегический, оперативный и соблюдения.

Текущая версия стандарта состоит из следующих основных разделов:

- Политика безопасности (Security policy)

- Организация информационной безопасности (Organization of information security)

- Управление ресурсами (Asset management)

- Безопасность, обусловленная кадровыми ресурсами (Human resources security)

- Физическая безопасность и безопасность окружения (Physical and environmental security)

- Управление коммуникациями и процессами (Communications and operations management)

- Контроль доступа (Access control)

- Приобретение, разработка и установка систем (Information systems acquisition, development and maintenance)

- Управление инцидентами информационной безопасности (Information security incident management)

- Управление бесперебойной работой организации (Business continuity management)

- Соответствие правовым и нормативным требованиям (Compliance)

Стандарт ISO/IEC27001:2005 был выпущен с целью унифицировать процедуры эффективного управления безопасностью. Основанный на лучших мировых практиках, он предъявляет требования к процессам, обеспечивающим функционирование системы управления ИБ, их постоянный мониторинг и улучшение. Стандарт четко определяет ключевые процессы, которыми необходимо управлять при обеспечении ИБ в организации [4].

Стандарт может применяться в любой организации независимо от рода деятельности с целью:

- установления требований и целей в области информационной безопасности;

- получения уверенности в том, что риски в области информационной безопасности управляются рентабельно;

- получения уверенности соответствия деятельности компании законодательству и/или другим нормативным документам;

- реализации процесса внедрения и управления средствами контроля для получения уверенности в достижении специфических целей в области защиты организации;

- идентификации и прослеживаемости существующих процессов управления информационной безопасностью;

- определения руководством компании статуса процессов управления защитой информации;

- использования внутренними и внешними аудиторами для определения уровня соответствия Политике Безопасности, директивам и стандартам, установленным организацией;

- обеспечения партнеров и поставщиков соответствующей информацией о стандартах, процедурах и политике организации;

- обеспечения потребителей всей соответствующей информацией.

Помимо международных стандартов существуют также государственные стандарты защиты информации. В Украине действуют следующие стандарты по технической защите информации:

- ДСТУ 3396.0-96. "Защита информации. Техническая защита информации. Основные положения". Этот стандарт устанавливает объект, цель, организационные положения обеспечения технической защиты информации (ТЗИ), неправомерный доступ к которой может нанести ущерб гражданам, организациям (юридическим лицам) и государству, а также категории нормативных документов системы ТЗИ [5].

- ДСТУ 3396.1-96. "Защита информации. Техническая защита информации. Порядок проведения работ". Стандарт устанавливает требования к порядку проведения работ по технической защите информации [6].

- ДСТУ 3396.2-96. "Защита информации. Техническая защита информации. Термины и определения". Данный стандарт устанавливает термины и определение понятий в сфере технической защиты информации [7].

Краткое описание основных этапов построения системы управления информационной безопасности согласно вышеописанным стандартам

Планирование

Первый шаг построения СУИБ – это определение области ее действия. СУИБ может охватывать всю организацию, единственный офис или выделенный сервис, например разработку программного обеспечения или сопровождение информационной системы.

Политика информационной безопасности

Вторым шагом являются ответы на вопросы:

- Почему информационная безопасность важна для организации? Какие угрозы вызывают беспокойство?

- Каких целей в терминах целостности, конфиденциальности и доступности необходимо достичь?

- Какой уровень риска является приемлемым для организации?

- Какие обязательные требования законодательства должны учитываться при построении СУИБ?

Оценка риска

Третий шаг - выбор метода оценки рисков, приемлемый для организации и области действия СУИБ. Необходимо определить риски, включая:

- определение ресурсов и их владельцев;

- угрозы для ресурсов, уязвимости, способные реализовать угрозы;

- воздействие на целостность, конфиденциальность и доступность ресурсов.

Оценить риски, включая:

- воздействие на целостность, конфиденциальность и доступность ресурсов;

- вероятность наступления рисков;

- уровень рисков.

Управление риском

После завершения оценки рисков необходимо принять решение о дальнейших действиях в отношении выявленных рисков. Можно принять риски, соответствующие допустимому уровню СУИБ, предложить механизмы контроля для их минимизации, адресовать риски третьей стороне (например, посредством страхования). А также могут быть применены дополнительные меры контроля.

Внедрение

Эта часть цикла предусматривает управление механизмами контроля. Кроме всего прочего, потребуется наличие:

- процедуры управления инцидентами безопасности (обнаружения, оповещения, ответственности, анализа и устранения);

- процедуры обучения и «осведомленности» сотрудников;

- процедур внедрения, планирования и управления необходимыми ресурсами.

Далее осуществляются - проверка достижения цели, мониторинг уязвимостей и недостатков, периодические оценки, актуализация [5].

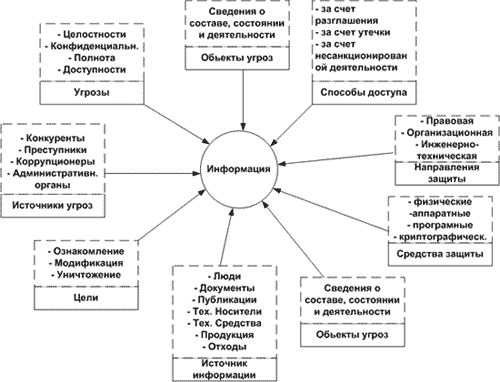

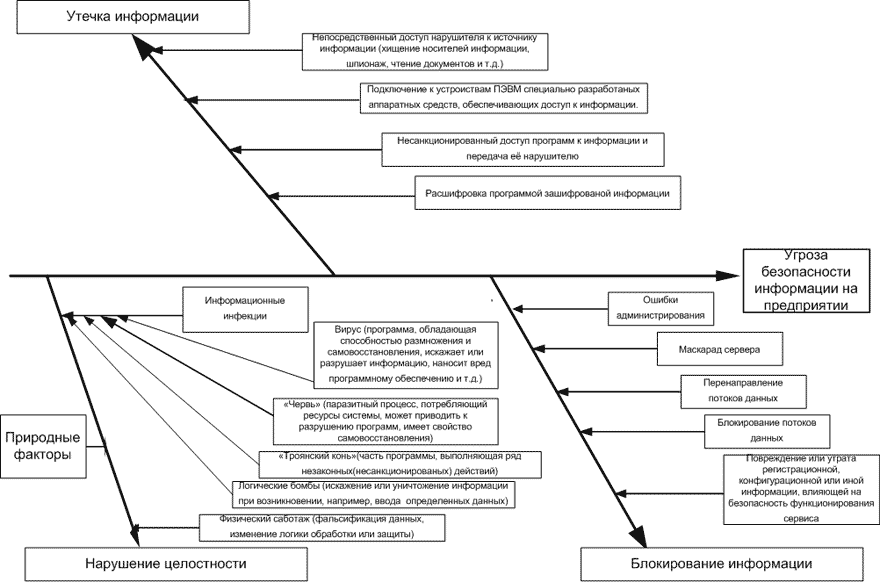

Более конкретно можно остановиться на оценке риска. Её можно провести используя причинно следственную диаграмму или диаграмму Исикавы. Эта диаграмма позволяет выявить и систематизировать различные факторы и условия, влияющие на изучаемую проблему [8].

Исследуемая проблема (в нашем случае – это угроза безопасности информации на предприятии) условно изображается в виде прямой горизонтальной линии.

Среди факторов или путей, влияющих на проблему, выбираются основные. Информация на предприятии может подвергаться следующим угрозам:

- Разглашение - умышленное или неосторожное действие должностных лиц и граждан, которым соответствующие сведения в установленном порядке были доверены по работе, приведшие к не вызванному служебной необходимостью оглашению охраняемых сведений (не рассматривается в данной оценке риска).

- Утечка - бесконтрольный и неправомерный выход конфиденциальной информации за пределы организации или круга лиц, которым эта информация была доверена.

- Нарушение целостности - искажение информации, её разрушение, уничтожение.

- Блокирование – исключение возможности санкционированного доступа к информации.

Данные факторы (за исключением разглашения) яыляются факторами первого порядка. Они обеспечиваются определенными силами (действиями) – это причины второго порядка. В свою очередь, они оказываются под влиянием факторов 3го порядка и так далее. Важно выделить как можно больше причин, влияющих на данную проблему. При анализе учитываются даже те, которые на первый взгляд кажутся малозначительными. Ведь именно они и могут быть решающими в определении степени риска.

На рисунке показана диаграмма Исикавы, с выделенными основными источниками угроз безопасности информации до причин 3-го порядка. Эта диаграмма может быть углублена при оценке рисков. В зависимости от предприятия - мер уже предпринятых для защиты информации, условий труда, местности, степени важности информации и т.д. - выделяется ветвь с наибольшей вероятностью потери информации.

В зависимости от выделенного направления (или нескольких направлений) предпринимаются меры по защите информационных ресурсов и по ликвидации причин потерь.

Заключение

В настоящее время внедрение системы управления информационной безопасностью с применением стандартов ISO/IEC27001:2005, ISO 27002 и ДСТУ3396 дает возможность украинским предприятиям анализировать угрозу их информационного пространства и предпринимать меры по защите.

В результате появляется возможность избежать прямых потерь, связанных с нарушением целостности, блокированием и утечкой информации. Предприятие будет иметь гораздо больше шансов на успех и конкурентоспособность в современной динамично изменяющейся экономической среде, что вселяет уверенность в клиентов, способствует повышению их доверия к компании и признанию её на международном уровне.

Литература

- ISO/IEC27001:2005.

- ISO 27002 (ISO 17799:2005).

- "Основы информационной безопасности. Учебное пособие для вузов" /Е.Б. Белов, В.П. Лось, Р.В. Мещеряков, А.А. Шелупанов. – М.: Горячая линия – Телеком, 2006. – 544с.: ил.

- №9, 2007. Журнал "ИКС". "Овчинка и выделка" сертификации СУИБ.

- ДСТУ3396.0-96.

- ДСТУ3396.1-96.

- ДСТУ3396.2-96.

- Момот А.И. "Менеджмент качества и элементы системы качества: Учебник" - 2-е изд., доп. и расш. - Донецк: Норд-пресс, 2005.-320с.

- №07-08/2003 – Журнал "Открытые системы". "Эффективность защиты информации"

- №5, сентябрь-октябрь 2005г. - Журнал "Защита информации - Инсайд". "Сертификация систем управления ИБ по требованиям стандарта".

- Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. «Защита информации в компьютерных системах и сетях» /Под ред. В.Ф.Шаньгина. – 2е узд., перераб. и доп. – М.: Радио и связь,2001, - 376 с.: ил.