Селіна Наталія Вадимівна

Факультет: комп'ютерних наук и технологій (КНТ)

Кафедра: комп'ютерних систем моніторингу (КСМ)

Спеціальність: комп'ютерний еколого-економичний моніторинг (КЕМ)

Тема квалификаційної роботи магістра:

Дослідження ефективності захищенності корпоративних систем

засобами та методами візуального моделювання

Науковий керівник: к.т.н., доцент кафедри КСМ Губєнко Н.Є.

- Автобіография

- Автореферат

Автореферат

кваліфікаційної роботи магістра

Дослідження ефективності захищеності корпоративних систем засобами та методами візуального моделювання

Актуальність теми

Як відомо, першим етапом процесу організації захисту корпоративної обчислювальної мережі є аналіз її захищеності. Рішення даної задачі припускає збір великого обсягу інформації про структуру, елементах і активах корпоративної обчислювальної мережі, яка є складним технічним об'єктом з розподіленою структурою, що складається з правового, організаційного, програмного і апаратного рівнів, В даний час аналіз захищеності проводиться з постійним участю мережевих адміністраторів, при цьому використовуються їхні знання про структуру різних рівнів корпоративної обчислювальної мережі, особливості застосовуваних методів і засобів аналізу захищеності. Автоматизація аналізу захищеності, актуальність якої зростає із збільшенням кількості вузлів і складності конфігурації корпоративної обчислювальної мережі, утруднена з наступних причин: необхідна розробка моделі представлення знань про корпоративної обчислювальної мережі, потрібно формалізація процедури аналізу захищеності, а також концепція побудови системи аналізу захищеності. [1]

Аналіз стану методів і підходів до вирішення розглянутої задачі показав, що на сьогоднішній день існує декілька напрямів її дослідження. Можна виділити роботи Петренко С.А., Симонова С.В. з побудови економічно обгрунтованих систем забезпечення інформаційної безпеки, Мельникова A.3., з проблем аналізу захищеності інформаційних систем, Котенко І.З. з розробки інтелектуальних методів аналізу вразливостей корпоративної обчислювальної мережі, Васильєва В.Л., Городецького В.І., Макаревича О.Б., Медведівська І.Д., Шелупаіова А.А. та ін, з проектування інтелектуальних систем захисту інформації [10].

Постановка завдань дослідження

Основним економічним ефектом, до якого прагне компанія, створюючи ЗЗІ, є істотне зменшення матеріальних збитків внаслідок реалізації будь-яких існуючих загроз інформаційної безпеки. При цьому, керуючись статистичними даними різних аналітичних служб, можна зробити висновок про те, що збиток цей цілком реальний і вимірюється в грошових одиницях.

Забезпечення інформаційної безпеки компанії має цілком конкретний економічний сенс. А досягнення цієї мети має здійснюватися економічно виправданими заходами. Приймати рішення про фінансування проектів з ІБ доцільно лише в тому випадку, коли є впевненість, що не просто збільшується витратна частина бюджету, а виробляється інвестиції в розвиток компанії. При цьому віддача від таких інвестицій має бути цілком прогнозованою. Саме тому в основі більшості методів оцінки ефективності вкладень в інформаційну безпеку лежить зіставлення витрат, необхідних на створення СЗІ, і збитку, який може бути заподіяна компанії через відсутність цієї системи [2].

Метою даної роботи є підвищення ефективності моделювання процесів захищеності корпоративних систем.

Рішення завдання і результати досліджень

Для вирішення поставленого завдання було проведено аналіз усіх методів оцінки доцільності витрат на систему інформаційної безпеки. Вибір здійснювався на основі наступних цілей:

1. Метод повинен забезпечувати кількісну оцінку витрат на безпеку, використовуючи якісні показники оцінки ймовірностей подій та їх наслідків;

2. Метод повинен бути прозорий з точки зору користувача, і давати можливість вводити власні емпіричні дані;

3. Метод повинен бути універсальний, тобто однаково застосуємо до оцінки витрат на придбання апаратних засобів, спеціалізованого та універсального програмного забезпечення, витрат на послуги, витрат на переміщення персоналу та навчання кінцевих користувачів і т. д.;

4. Обраний метод повинен дозволяти моделювати ситуацію, при якій існує кілька контрзаходів, спрямованих на запобігання певної загрози, різною мірою впливають на скорочення ймовірності події.

Як інструмент для моделювання досліджуваних процесів була обрана система Arena фірми System Modeling Corporation. Arena дозволяє будувати імітаційні моделі, програвати їх і аналізувати результати такого програвання.

У цілому система виключно проста у використанні. У системі Arena вдало поєднано інтерфейсні можливості середовища Windows і властива Arena легкість ієрархічної побудови моделі і її послідовного наближення до реального об'єкту.

Огляд існуючих методів

Прикладної інформаційний аналіз Applied Information Economics (AIE)Методика AIE (компанія Hubbard Ross) дозволяє підвищити точність показника «дійсна економічна вартість вкладень у технології безпеки за рахунок визначення прибутковості інвестицій» (Return on Investment, ROI) до і після інвестування. Застосування AIE дозволяє скоротити невизначеність витрат, ризиків і вигод, в тому числі і неочевидних.

Споживчий індекс Customer Index (CI)Метод пропонує оцінювати ступінь впливу інвестицій в технології безпеки на чисельність та склад споживачів. У процесі оцінки підприємство або організація визначає економічні показники своїх споживачів за рахунок відстеження доходів, витрат і прибутків по кожному замовнику окремо. Недолік методу полягає в труднощі формалізації процесу встановлення прямого зв'язку між інвестиціями у технології безпеки і збереженням або збільшенням числа споживачів. Цей метод застосовується в основному для оцінки ефективності корпоративних систем захисту інформації в компаніях, у яких число замовників безпосередньо впливає на всі аспекти бізнесу.

додана економічна вартість Economic Value Added (EVA)Методика EVA (консалтингова компанія Stern Stewart і Co.) Пропонує розглядати службу інформаційної безпеки як «державу в державі», тобто фахівці служби безпеки продають свої послуги усередині компанії за розцінками, приблизно еквівалентним розцінками на зовнішньому ринку, що дозволяє компанії відстежити доходи і витрати , пов'язані з технологіями безпеки. Таким чином, служба безпеки перетворюється в центр прибутку і з'являється можливість чітко визначити, як витрачаються активи, пов'язані з технологіями безпеки, і збільшуються доходи акціонерів.

Вихідна економічна вартість Economic Value Sourced (EVS)Методика EVS (компанія META Group Consulting) грунтується на кількісному вимірі повернення від інвестицій в технології безпеки. Методика передбачає точний розрахунок всіх можливих ризиків і вигод для бізнесу, пов'язаних з впровадженням і функціонуванням корпоративної системи захисту інформації. При цьому розширюється використання таких інструментальних засобів оцінки ІТ, як додана економічна вартість (EVA), внутрішня норма рентабельності (IRR) і повернення від інвестицій (ROI) за рахунок визначення та залучення до оцінний процес параметрів часу і ризику.

Управління портфелем активів Portfolio Management (PM)Методика управління портфелем активів припускає, що компанії управляють технологіями безпеки так само, як управляли б акціонерним інвестиційним фондом з урахуванням обсягу, розміру, терміну, прибутковості і ризику кожної інвестиції. Портфель активів технологій безпеки складається з «статичних» (апаратно-програмні засоби захисту інформації, операційні системи і пакети прикладних програм-них продуктів, мережеве обладнання та програмне забезпечення, дані та інформацію, послуги, що надаються, людські ресурси тощо) і «динамічних» активів (різні проекти з розширення та оновлення всього портфеля активів, знання та досвід, інтелектуальний капітал і т. д.).

Оцінка дійсних можливостей Real Option Valuation (ROV)Основу методики складає ключова концепція побудови моделі «гнучких можливостей компанії» в майбутньому. Методика розглядає технології безпеки як набір можливостей з великим ступенем їх деталізації. Правильне рішення приймається після ретельного аналізу широкого спектру показників і розгляду безлічі результатів або варіантів майбутніх сценаріїв, які в термінах методики іменуються «динамічним планом випуску» керуючих рішень або гнучкості, який допоможе організаціям краще адаптувати чи змінювати свій курс у галузі інформаційної безпеки.

Метод життєвого циклу штучних систем System Life Cycle Analysis (SLCA)В основі методу життєвого циклу штучних систем System Life Cycle Analysis (SLCA), запропонованого в російським бізнес-аналітиком Ігорем Холкіним, лежить вимір «ідеальності» корпоративної системи захисту інформації - співвідношення її корисних факторів до суми шкідливих факторів і чинників розплати за виконання корисних функцій. Оцінку передує спільна робота аналітика і провідних фахівців обстежуваної компанії з вироблення реєстру корисних, негативних і витратних факторів бізнес-системи без використання системи безпеки і присвоєння їм певних вагових коефіцієнтів. Результатом роботи є розрахункова модель, що описує стан без системи безпеки. Після цього в модель вводяться описані фактори очікуваних змін і проводиться розрахунок рівня розвитку компанії з корпоративною системою захисту інформації. Таким чином, будуються традиційні моделі «Як є» і «Як буде» з урахуванням реєстру корисних, негативних і витратних факторів бізнес-системи.

Сукупна вартість володіння Total Cost of Ownership (TCO)ТСО спочатку розроблялася як засіб розрахунку вартості володіння комп'ютером. Але останнім часом завдяки зусиллям компанії Gartner Group ця методика стала основним інструментом підрахунку сукупної вартості володіння корпоративних систем захисту інформації. Основною метою розрахунку ССВ є виявлення надлишкових статей витрат та оцінка можливості повернення інвестицій, вкладених в технології безпеки. Таким чином, отримані дані по сукупної вартості володіння використовуються для виявлення видаткової частини використання корпоративної системи захисту інформації.

Аналіз методів оцінки ефективності інвестицій у корпоративні системи інформаційної безпеки показує, що тільки метод сукупної вартості володіння (TCO) в явному вигляді дозволяє розрахувати видаткову частину на систему безпеки. Також метод ТСО дозволяє провести найбільш адекватну економічну оцінку проекту. Грунтуючись на цьому показнику, замовник може вибрати виконавця, мінімізуючи вартість реалізації та супроводу системи або знаходячи «золоту середину» між витратами і якістю На сьогоднішній день аудит інформаційних систем за стандартами Gartner Group є одним з найбільш широко застосовуваних прийомів, що використовуються для вироблення рекомендацій щодо оптимізації витрат на ІТ.

Навіть однократна оцінка сукупної вартості володіння ІТ-інфраструктурою може підвищити ефективність управління витратами, тим самим збільшуючи ефективність використання ІТ на підприємстві. Якщо облік витрат на ІТ-інфраструктуру за методикою TCO буде проводитися на регулярній основі - це дасть можливість не лише оптимізувати витрати на утримання і розвиток інформаційних систем, але і привести план розвитку ІТ-інфраструктури у відповідність основним бізнес-цілям фірми.

Існує два найбільш наочних варіанти оцінки проекту. Перший - порівняння ТСО вже реалізованих аналогічних рішень. Другий заснований на порівнянні ТСО рішень, пропонованих різними виконавцями або створеними на базі різних продуктів. Вибір конкретного способу оцінки завжди залишається за ІТ-керівником або менеджером проекту. В обох випадках треба по можливості порівнювати ті рішення, що розгорнуті на підприємствах тієї ж галузі, в якій працює замовник проекту.

Перший спосіб дозволяє довести керівництву компанії, що пропоноване рішення має економічні показники не гірше (або краще), ніж у середньому по галузі. Цей підхід вимагає досить великого обсягу статистичного матеріалу, збір якого є досить трудомістким завданням. Другий спосіб порівняння не вимагає такого обсягу необхідних статистичних матеріалів, як у попередньому випадку, крім того, дані можуть бути отримані з відкритих джерел, що дозволяє застосовувати цей спосіб практично завжди. Аналіз результатів розрахунку може використовуватися в якості аргументації вибору виконавця або варіанти реалізації інформаційної системи [6,7,8,9].

Наведемо приклад розрахунку TCO. Клієнт приступив до вибору виконавця і зупинив поки свій вибір на двох компаніях, що спеціалізуються в області інформаційної безпеки. Їх популярність на ринку приблизно однакова. Програмні продукти, пропоновані виконавцями, аналогічні та сертифіковані. В якості джерел інформації використовуються прейскуранти або пропозиції виконавців. Передбачається, що проект повинен буде функціонувати протягом 10 років без додаткової модернізації.

На початковому етапі оцінки проекту ТСО для реалізації із залученням обраного виконавця буде оцінюватися з використанням лише прямих, обов'язкових витрат.

В принципі, можливі чотири результату аналізу ТСО в розрізі одноразових та щорічних витрат:

1) Е>;Ед2, Еж1>Еж2, вибір клієнта - виконавець 2;

2) Ед1 <Ед2, Еж1 >Еж2, вибір клієнта - виконавець 1;

3) Ед1> Ед2, Еж1> Еж2, вибір клієнта вимагає уточнення;

4) Ед1 <Ед2, Еж1 <Еж2, вибір клієнта вимагає уточнення.

де Едn - одноразові витрати, які понесе клієнт при залученні виконавця n;

Ежn - щорічні витрати, які понесе клієнт при залученні виконавця n.

Очевидно, що два перших варіанти розрахунку ТСО однозначні і додаткових уточнень для вибору виконавця не потрібно.

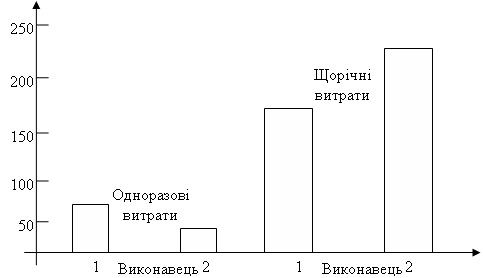

Розглянемо більш детально третій і четвертий варіанти. Оскільки варіанти симетричні щодо виконавців, розглянемо один з них, а саме третій. Результати проведеного розрахунку (або представленого виконавцем або виконавцем) наведені на рисунку 1.

Рисунок 1 - Результати проведеного розрахунку

Як видно, одноразові витрати на реалізацію проекту з іcпользованіем продуктів виконавця 1 перевищать одноразові витрати на реалізацію проекту з використанням продуктів виконавця 2 (у першу чергу, за рахунок більш високої вартості програмного забезпечення). Проте стосовно до всього терміну функціонування проекту ТСО проекту із залученням виконавця 1 виявиться нижче, ніж ТСО проекту із залученням виконавця 2 за той же період. Це обумовлено значним перевищенням щорічних витрат, в першу чергу за рахунок високої вартості супроводу програмного забезпечення виконавцем 2. Дана ситуація вимагає додаткового визначення коефіцієнта порівнювання витрат. У наведеному прикладі він складе близько двох років, тобто до кінця другого року функціонування проекту клієнт понесе однакові витрати, якого б з виконавців, він ні вибрав. Але, як говорилося вище, очікуваний термін функціонування проекту - 10 років. Отже, протягом восьми років клієнт буде нести великі витрати, якщо приверне до реалізації проекту виконавця 2. Природно, клієнтові це не вигідно, і його вибір повинен лягти на виконавця 1.

Також з представленої ситуації та аналізу результату видно, що якби клієнт порівнював лише прейскуранти без розрахунку ТСО в довгостроковій перспективі, то ціни виробника 2 здавалися б йому значно привабливіше, ніж ціни виконавця 1 [6].

Висновки

На даному етапі роботи були вивчені існуючі методи оцінки ефективності інвестицій на інформаційну безопаснсность, обраний найбільш відповідний по обраним критеріям метод і йде робота з розробки моделі для даного методу за допомогою системи моделювання Arena (рисунок 2)ю

Рисунок 2 - Приклад моделювання в Arena (рисунок анімований; кількість циклів повторення - 2; обсяг = 42,7 Кб; розмір: 651х245; кількість кадрів - 4; затримка між кадрами - 150мс; затримка між останнім та першим кадрами - нет, кількысть циклів повторення - безперервно)

Список літератури

- Петренко С. Оценка затрат компании на информационную безопасность. // Институт информационной безопасности. – 2003. [Електронний ресурс]. URL:www.bre.ru/security/18881.html

- Чикалёв И. Во что обходится информационная безопасность. // БДМ. Банки и деловой мир. – 2006. [Електронний ресурс]. URL: www.bdm.ru/arhiv/2006/07/60.htm

- Ремизова О. Управление непрерывностью вашего бизнеса. // БДМ. Банки и деловой мир. – 2004. [Електронний ресурс]. URL: http:www.outsourcing.ru/content/rus/147/1474-article.asp

- Давлетханов М. Оценка затрат компании на ИБ. // Компьютерная библиотека GetInfo.Ru. – 2004. [Електронний ресурс]. URL: http://www.getinfo.ru/article682.html

- Дворчук О. Показатели экономической эффективности ИТ- проектов [Електронний ресурс]. URL:http://www.security.ase.md/publ/ru/pubru107/Dvorciuk_O.pdf

- Филиппова И. Выбор по расчету. Расчет совокупной стоимости владения проектов по обеспечению информационной безопасности. [Електронний ресурс]. URL: http://www.elvis.msk.su/files/TCO.pdf

- Соколова А.А., Филиппова И. ТСО - цена вопроса [Електронний ресурс]. URL: http://www/elvis/msk.su/files/TCO_common.pdf

- Соколова А.А./Филлипова И. Информационная безопасность+ТСО=? [Електронний ресурс]. URL: http://www.elvis.msk.su/files/TCO_new.pdf.

- Соколова А.А./ Филлипова И. ТСО: метод один, а использовать можно по-разному [Електронний ресурс]. URL:http://www.elvis.msk.su/files/TCO_supplier

- Бакиров Т.Г. Автоматизированная система анализа защищенности корпоративной вычислительной сети на основе многоантенного подхода [Електронний ресурс]. URL:http://www.lib.ua-ru.net/diss/cont/169843.html

Помітка

Під час написання даного реферата магістерська робота ще не закінчена. Остаточне завершення - грудень 2010 года. Повний текст роботи і матеріали можуть бути отриманими від автора чи наукового керівника після вказаної дати.