Хамидуллина Екатерина Дмитриевна

Факультет компьютерных наук и технологий

Кафедра компьютерных систем мониторинга

Специальность «Компьютерный эколого-экономический мониторинг»

Разработка политики информационной безопасности предприятия с учетом оценки потерь, связанных с угрозами информационных систем

Научный руководитель: к.т.н., доц. Губенко Наталья Евгеньевна

Е.Д. Хамидуллина

Научный руководитель – Губенко Н.Е., канд. техн. наук, доцент

Донецкий национальный технический университет

Прогнозирование и оценка потерь, связанных с угрозами информационных систем

Источник: Сучасні інформацфйні технології та програмне забезпечення комп'ютерних систем / Матерiали всеукраїнської науково–практичної конференціі студентів та магістрантів. – Кіровоград, Кіровоградський національний технічний університет – 2013, с. 178–181.

В современном мире вопрос защиты информации на предприятии – это важный аспект ведения бизнеса.

Информационная безопасность – это общее понятие для защиты информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.[1]

Для того чтобы понять как защитить систему, необходимо различать какие угрозы существуют. Угрозы различают по типу и происхождению.

Типы угроз:

- Физические (пожар, наводнение)

- Природные (сейсмическая, вулканическая активности)

- Потеря сервисов (перебои в электричестве, кондиционировании, телекоммуникациях)

- Компрометирование информации (кража медиа, извлечение и использование скрытой информации)

- Выход из строя техники

- Неправильное использование прав и т.д.

Происхождение угроз:

- Намеренные (шпионаж, нелегальная обработка данных)

- Случайные (выход из строя оборудования, сбои в программах)

- Среда (природные происшествия)[2]

Основной задачей отдела информационной безопасности предприятия является сведение к минимуму потерь, которые так или иначе связаны с недостатками системы защиты главных свойств информации (доступность, целостность, конфиденциальность).

Ниже приведена модель оценки потерь от реализации угроз информационной безопасности Грездова Г.Г.

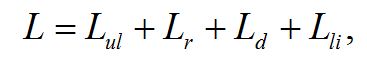

Расчет потерь от угроз доступности производится по формуле:

где Lul – потери от несвоевременного оказания услуг по доступу к информации; Lr – потери, связанные с восстановлением работоспособности; Ld – потери, связанные с простоем узла системы; Lli – потери, связанные с потерей дохода.

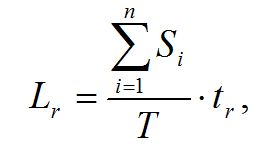

Потери, связанные с восстановлением работоспособности рассчитываются:

где Si – зарплата в месяц сотрудника, восстанавливающего работоспособность атакованного узла системы (АУС); N – количество сотрудников, восстанавливающих работоспособность АУС; tr – время восстановления работоспособности; Т – количество рабочих часов узла системы в месяц.

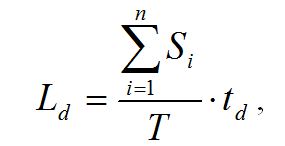

Потери, связанные с простоем АУС рассчитываются по формуле:

где td – время простоя АУС.

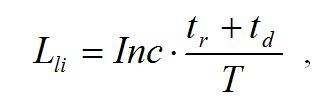

Потери, связанные с потерей дохода определяются по формуле:

где Inc – годовой доход от использования АУС.

Аналогично рассчитываются и другие потери от реализации угроз целостности и конфиденциальности. [3]

Широко известно, что прогнозирование является одной из задач современного бизнеса. Прогнозирование потерь является такой же важной задачей, как и прогнозирование прибыли. Предсказание будущих угроз может стать серьезной и сложной задачей для отдела информационной безопасности.

Прогнозирование методом аналогий предполагает наличие опыта и референтных ситуаций, то есть существование модели, которая показывает такое же поведение в аналогичной ситуации. Таким образом, менеджер отдела информационной безопасности может изучить поведение системы в похожей ситуации, которая происходила раньше или с другой компанией, предсказать возникновение угрозы и предполагаемые потери от нее, что может в значительной степени сократить влияние этой угрозы на предприятие.

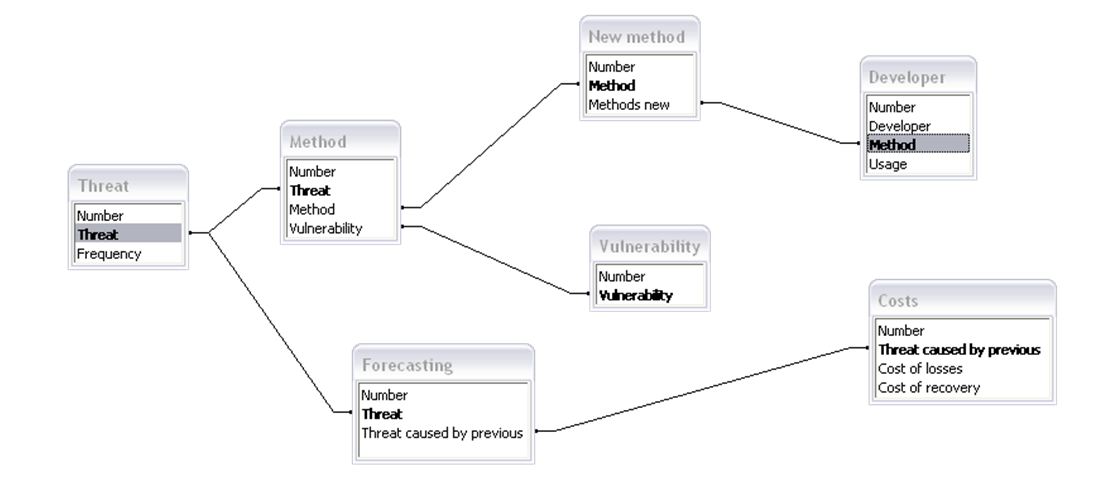

Для того чтобы проследить частоту появления угроз и методы, которые использовались для борьбы с проблемой, менеджеру необходимо создать базу данных, в которой будут отображаться эти показатели.

Пример такой базы данных:

Рисунок 1 – База данных для реализации прогнозирования угроз методом аналогий

Прогнозирование и анализ потерь от информационных угроз является очень важным аспектом в жизни любой компании. То, каким методом производить прогнозирование потерь зависит только от менеджера отдела информационной безопасности. Этот выбор может зависеть от многих факторов. Все методы имеют свои преимущества и недостатки. Например, недостатком метода аналогий является его сложная программная реализация. Кроме того, не всегда можно найти аналогичную ситуацию в прошлом, что также может затруднять дальнейшее прогнозирование.

Список литературы

1. Свободная энциклопедия «Википедия» [Електронний ресурс] / Статья «Информационная безопасность»// Режим доступа к статье: http://ru.wikipedia.org/wiki/Информационная_безопасность.

2. The Free Encyclopedia «Wikipedia» [Електронний ресурс] / Перевод статьи «Threat(computer)» // Режим доступа: http://en.wikipedia.org/wiki/Threat_(computer).

3. Анализ модели для оценки потерь, связанных с реализацией угроз и страхованием информационных рисков: сб. текстов выступление на четвертой международной научно–технической конференции «Моделирование и компьютерная графика/ ДонНТУ 5–8 октября – Д.: 2011. – 33с.