Аннотация

Мобильные ad-hoc сети это самоконфигурирующиеся сети из мобильных узлов, соединенных по беспроводной связи и рассматривающихся как сеть без инфраструктуры. Протокол маршрутизации играет важную роль для эффективной коммуникации между мобильными узлами и работает на базовом предположении, что основные узлы полностью поддерживаемы. Из-за открытой организации и ограниченной батареи, некоторые узлы (например эгоистичные или вредоносные) могут некорректно работать. Став частью активного пути, эти узлы начинают мешать продвижению или удаляют часть пакетов данных, тем самым ухудшая производительность сети. В данной работе была предложена система предотвращения “отказов в обслуживании” (DDoS - атак), для того, чтобы сеть была более безопасной во время нападения и обнаружения вредоносного узла и вредоносного ПО через систему предотвращения вторжений (IPS) и обнаружения с помощью системы обнаружения вторжений.

Ключевые слова - маршрутизация, вредоносный, DDOS, IPS.

Введение

Мобильная аd-hoc сеть представляет собой группу устройств, которые подключены без заранее заданной инфраструктуры, такой как точки доступа или независимые базовые станции. Эти недостатки инфраструктуры приводят к тому, что устройства в системе маршрутизации, создают многоскачковые беспроводные узлы связи, которые находятся вне зоны их беспроводной связи. Такие сети без фиксированной инфраструктуры и высокой мобильности идеально подходят для таких мест, как поле боя, и для восстановления связи после стихийных бедствий. Однако в подобной обстановке очень остро встает проблема сетевой безопасности [1].

Каждый узел в сети также действует как маршрутизатор, направляющий пакеты данных другим узлам [2]. Многие протоколы маршрутизации используются для управления одноранговыми сетями. Эти протоколы делятся на три категории: плоские, иерархические и географически позиционную маршрутизацию [3]. Существуют два вида плоских протоколов маршрутизации : реактивное и проактивное. AODV (англ. Ad hoc On-Demand Distance Vector ) — протокол динамической маршрутизации, разработанный для мобильных ad-hoc сетей (MANET) и других беспроводных сетей. [4]. Является реактивным протоколом маршрутизации, то есть устанавливает маршрут до адресата по требованию.. AODV заполняет всю сеть пакетами запросов маршрутизации (RREQ) и пакетами ответов (RREP). Подобное наполнение приводит к высокой загруженности сети.

DDoS атака

Атака на вычислительную систему с целью довести её до отказа, путем создания таких условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён. DoS-атаки

могут быть ориентированы на конкретный компонент компьютера, компьютерную систему, определенную инфраструктуру сети, или даже

всю сети. Атаки могут использовать либо природную слабость системы, такой тип атак называется логической атакой или загрузку жертвы большим объемом трафика [5].

Распространенная форма DoS атак называется DDoS атакой, когда многие скомпрометированные машины используются для скоординированного удара по жертве. Вариативность DDoS-атак и их многоплановость постоянно расширяется. Как только находится способ успешного противостояния определенной атаке, достаточно внесения небольшого изменения в ее суть, чтобы атака снова стала успешной. В этой статье будет представлен : обзор DDoS проблемы, возможные типы DDoS атаки, оборонные проблемы, принципы и классификация имеющихся превентивных механизмов. Это обеспечит лучшее понимание проблемы и позволит администратору оснастить его арсенал надлежащими механизмами для эффективной борьбы с DDoS угрозой [6].

Механизмы, указанные в этой статье явно далеки от адекватных средств защиты Сети / Интернета от DDoS нападений. Ключевой проблемой является то, что в сети есть много небезопасных машин, которые могут быть использованы для координированной DDoS атаки. Одно перспективное направление заключается в разработке комплексного решения, которое охватит несколько защитных действий для перехвата различных DDoS атак. Если один уровень защиты не справится, другие по-прежнему имеют возможность защититься от нападения. Эффективная атака требует, чтобы все уровни обороны пали [7].

Система обнаружения вторжений

Чжан и Ли [8] предоставили технику обнаружения вторжений для беспроводных ad-hoc сетей, которая использует кооперативные статистические методы признания аномалий. Использование подобного метода приводит к ряду псевдо положительных особенностей.

Стамоли[8] предлагает архитектуру для Real-Time обнаружения вторжений для Ad hoc Networks (RIDAN) [9]. Процесс обнаружения зависит от состояния системы обнаружения злоупотреблений. Таким образом, каждый узел нуждается в дополнительной мощности.

В [10], метод требует от промежуточного узла отправить подтверждение запроса маршрута (CREQ) до следующего прыжка в направлении пункта назначения. Эта операция может усилить маршрутную загруженность, обеспечивая в результате плохую производительность. В [11], исходный узел проверяет подлинность узла, инициирующего RREP путем нахождения более одного маршрут до пункта назначения, так что он может отличить безопасный маршрут. Этот метод может выделиться маршрутизаторной задержкой, так как узел должен ожидать пакет RREP от более чем двух узлов. В [12], это функция dest_seq_no, которая отражает тенденцию обновления порога и, следовательно, отражает изменения в сетевом окружении.

Таким образом, необходим метод, который может предотвратить нападение без повышения маршрутного пути и задержки. Все вышеперечисленные методы, за исключением [12] используют статическое значение для порога. Для определения проблемы значение порога должно отражать текущую сетевую среду за счет повышения ее стоимости. А также, это решение гарантирует, что узел, после определения как вредоносный, не может участвовать в пересылке и перенаправлении пакетов данных в сети.

Похожие работы.

Основываясь на [1] предлагается способ или место, где приложение безопасности может отслеживать больше трафика вместо применения ко всем узлам,- что позволит больше сэкономить, чем если бы обеспечивалась безопасность для каждого узла в отдельности. Критическая ссылка это место, откуда максимальный трафик может путешествовать и мониторить эти узлы легко.

Согласно [13], DoS атака может быть запущена в двух формах. Первая форма стремится сломать цель, отправив один или несколько тщательно выстроенных пакетов управления, которые используют уязвимости протокола или операционной системы. Второй формой является переполнение цели огромным количеством мусора (данных), что приводит к исчерпанию пропускной способности сети или компьютера.

В атаке, ориентированной на переполнение таблицы маршрутизации, злоумышленник пытается создать маршруты на несуществующие узлы [14], [15]. Как следствие, могут появиться маршрутные петли и ввести жесткие перегрузки сети. Несколько нападающих могут полностью изолировать жертву, изолируя ее от поиска perfomed packet blasting. [16]. Атакующий вводит большое количество мусор-пакетов в сеть. Эти пакеты расходуют значительную часть сетевых ресурсов и вносят жесткие перегрузки в беспроводной канал и сеть MANET. При SYN-атаке, атакующий создает большое количество полуоткрытых Transmission Control Protocol (TCP) связей с целевым узлом, но никогда не открывает соединение полностью [13], [14]. Атака на приложение заставляет жертву выполнять массу операций с процессором и памятью, интенсивно использовать базы данных и оставлять малую часть ресурсов, чтобы обслуживать необходимых пользователей. Этот тип атаки может быть тесно связан с sleep deprivation атакой, которая направлена на потребление энергии узла [13].

Исследование, представленное в [15] показывает влияние атаки с Dynamic Source Routing (DSR) на производительности сети. Частота доставки пакетов и задержка пакетов были высчитаны при различных частотах затопления и различных числах атакующих узлов. Анализ предполагает только модель случайной мобильности точки. В [17], понятие динамической DoS атаки было введено и проанализировано, включая Ad hoc On-demand Distance Vector (AODV) протокола маршрутизации. Атака была смоделирована по полумарковскому процессу. Анализ показывает, что воздействие DoS атаки может быть расширено мобильностью вредоносных узлов; оно быстрее в плотной сети, чем в разреженной сети.

Смоделированное исследование на анонимности угрозы против MANETs [18] показывает, что целевой узел движется прямо по сети с левой стороны на правую. Решений по определению вредоносного пакета с использованием ненавязчивой техники мониторинга предложены в [19]. Оценка эффективности показал, что эффективность обнаружения зависит от скорости узла и использованной скоростной модели.

Предложенная схема

Определение проблемы

В области мобильных ad hoc сетевых протоколов маршрутизации, есть множество проблем, которые предстоит решать, таких как качество обслуживания, оптимизация маршрутизации и безопасность. Моим главным интересом является безопасность, связанная с протоколами маршрутизации в MANETs. Работа осуществляется через сеть Simulator-2 и измеряет производительность сети. Наша цель - применение системы предотвращения вторжений против распределенных отказов обслуживания, чтобы наша сеть была полностью защищена во время атаки и обнаружила вредоносные узлы и вредоносную деятельности через систему предотвращения вторжений и обнаружения с помощью системы обнаружения вторжений.

Для сбора данных и реализации мы будем использовать сеть Simulator-2 (NS-2). Описание среды моделирования заключается в следующем:

Сеть Simulator-2 (NS2) является результатом не прекращающихся усилий в исследовании и развитии исследователей в Беркли [20]. Это симулятор дискретных событий ориентированный на создании исследовательских сетей. Это оказывает существенную поддержку при моделирования TCP маршрутизации.

Тренажер написан на C + + ,а язык сценария называется OTcl2. Ns использует Otcl переводчик для пользовательского управления. Это означает, что пользователь пишет OTcl скрипт, который определяет сеть (количество узлов, связей), трафик в сети (источники, направления, типы трафика) и какие протоколы он будет использовать. NS затем использует этот сценарий во время моделирования. Результатом моделирования является выходной файл, который может быть использован для обработки данных (расчета задержки, пропускной способности и т.д.) и для визуализации моделирования программой под названием Network Animator.

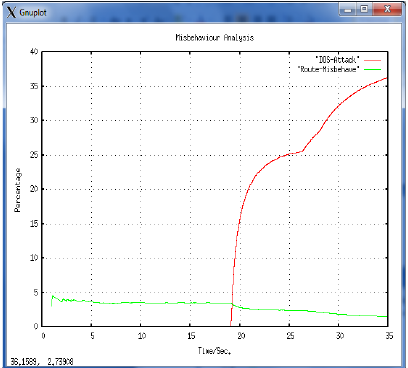

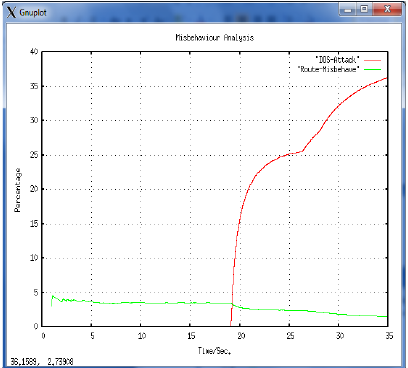

Мы получаем параметры моделирования, как количество узлов, размер, протокол маршрутизации, трафик и т.д. Согласно таблице 1 показанной ниже, мы моделируем нашу сеть.

Таблица 1 - Параметры симуляции

Анализ результатов

Анализ TCP

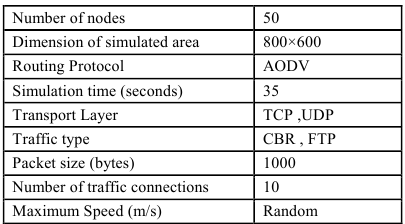

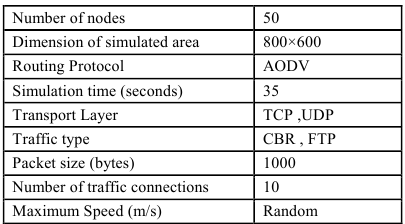

В данной модели три TCP соединения с нормальным TCP случаем, TCP с вредоносным влиянием и TCP с использованием IPS (система предотвращения вторжений) были созданы, так же проанализированы сравнительные результаты между ними. В результате график показывает X-координату, отображающую время в секундах, а Y-координата представляет размер окна (№ пакетов), в соответствии с результатами, наблюдается, что максимальный размер окна, который TCP в нормальном случае достиг равно 40 единицам, TCP вредоносное д достигло 12 пакетов и TCP IPS достигло максимальных 55 пакетов. Как показывает результат, есть намного больше вариаций в передаче данных. В соответствии с результатом моделирования следует отметить, что производительность окна TCP в случае с IPS гораздо выше, в то время как оно является средним для нормального случая, и наименьшим для вредоносного.

Рисунок 1 - Анализ ТСР-трафика

Анализ полученных UDP пакетов.

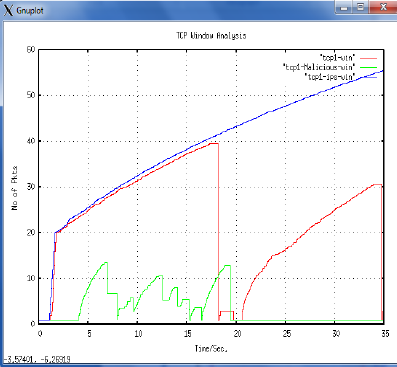

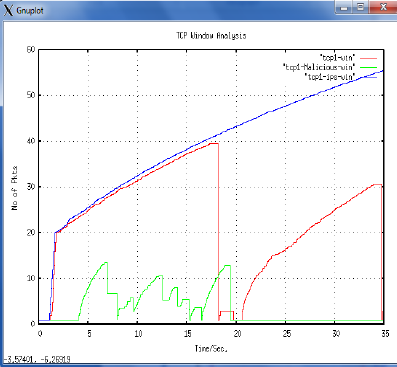

В соответствии с графиком, показанным ниже, ось х показывает время моделирования в секундах и ось Y показывает общее количество пакетов UDP в отношении к красной линии, показывающей общее количество пакетов UDP, принятых приемником при нормальных условиях в единицу времени, зеленая линия показывает общее количество UDP пакетов получаемых приемником в случае вредоносного влияния, а синяя линия показывает UDP пакеты получаемые приемником в случае с IPS, в соответствии с графиком в случае IPS, пакеты максимальное число UDP пакетов было успешно получено по сравнению с другими случаями.

Рисунок 2 - Анализ полученных UDP-пакетов

Анализ поведения

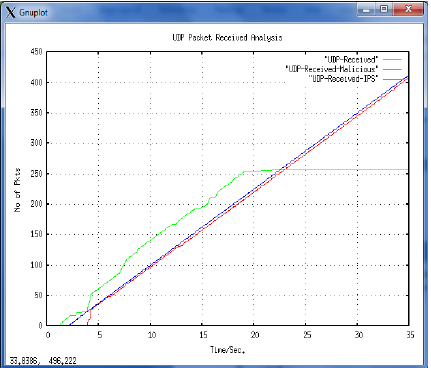

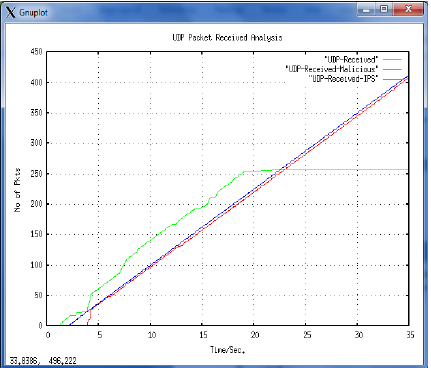

Этот график показывает анализ поведения системы. Ось X показывает процент зараженного трафика и Y-ось показывает время в секундах. На графике красной линией показано заражение DoS атакой, зеленая линия показывает нормальное поведение. В соответствии с результатом, полученным в моделировании следует отметить, что аномалии маршрутизации влияют на систему медленно, с максимумом в 4%. Через 18 секунд после начала DoS атаки,- заражение системы резко доходит до 36%.

Рисунок 3 - Анализ аномального поведения

Выводы

Была предложена система предотвращения атак DDoS. Предложенная система полностью обеспечивает защиту и обнаружение атаки и зараженных вродоносных узлов. Вредоносная активность постепенно замедляется. В соответствии с результатом, наблюдаемым в моделировании, IPS показывает более высокую производительность и повышает надежность сети. Этам схема даёт лучший результат в случае DDoS-атаки.

Анализ программ для моделирования динамических процессов

Список использованной литературы

1. Ghanshyam Prasad Dubey, Neetesh Gupta, Amit Sinhal, “Multiple

Critical Node Detection in MANET for Secure Communication”,

Proceedings in International Conference on Computer and

Communication (ICCC-2012), pp. 521-529, Bhopal, 2012.

2. M. Kumar and R. Rajesh, “A survey of mobile Ad-hoc reactive routing

protocols in two different mobility models”, International Journal of

Engineering and Technology, Vol. 1, No. 1, April 2009.

3. Y. Hassan, M. Abd El-Aziz, and A. Abd El-Radi, ”Performance

evaluation of mobility speed over MANET routing protocols,”

International Journal of Network Security, Vol. 11, No.3, pp.128-138,

November 2010.

4. S. Das, C. Perkins, E. Royer, “Ad hoc on demand distance vector

(AODV) routing, 2002,

5. Andrim Piskozub “Denial of Service and Distributed Denial of Service

Attacks”; Proceedings of TCSET 2002, Ukraine February 18-23, 2002.

6. Antonio Challita, Mona El Hassan, Sabine Maalouf and Adel

Zouheiry; “A Survey of DDoS Defense Mechanisms” Department of

Electrical and Computer Engineering American University of Beirut.

Available at

webfea-lb.fea.aub.edu.lb/proceedings/2004/SRC-ECE-39.pdf.

7. L. Zhou and Z. J. Haas, “Securing Ad Hoc Networks”, IEEE

Network Magazine, Special Issue on Network Security, Vol. 13, No. 6,

1999.

8.Y. Zhang and W. Lee, "Intrusion detection in wireless ad – hoc

networks," 6th annual international Mobile computing and networking

Conference Proceedings, 2000.

9. Ioanna Stamouli, “Real-time Intrusion Detection for Ad hoc Networks”

Master’s thesis, University of Dublin, Septermber 2003.

10. S. Lee, B. Han, and M. Shin, “Robust routing in wireless ad hoc

networks,” in ICPP Workshops, pp. 73, 2002.

11. M. A. Shurman, S. M. Yoo, and S. Park, “Black hole attack in wireless

ad hoc networks,” in ACM 42nd Southeast Conference (ACMSE’04),

pp. 96-97, Apr. 2004.

12. Satoshi Kurosawa, Hidehisa Nakayama, Nei Kat, Abbas Jamalipour,

and Yoshiaki Nemoto, “Detecting Blackhole Attack on AODV-based

Mobile Ad Hoc Networks by Dynamic Learning Method”,

International Journal of Network Security, Vol.5, No.3, P.P 338-346,

Nov. 2007.

13. Peng T., Leckie C., Ramamohanarao K. “Survey of Network–Based

Defense Mechanisms Countering the DoS and DDoS Problems” ACM

Computing Surveys,Vol. 39.Issue- 1, Article no. 3, 2007.

14. Jawandhiya P. M., Ghonge M. M., Ali M. S., Deshpande J. S. “A

Survey of Mobile Ad Hoc Network Attacks” International Journal of

Engineering Science and Technology, Vol. 2, No. 9, pp 4063–4071,

2010.

15. Yi P., Zhou Y–k., Wu Y., Liu N. “Effects of Denial of Service Attack

in Mobile Ad Hoc Networks”, Journal of Shanghai Jiaotong University

(Science), Vol. - 14, No. - 5. pp. 580 - 583, 2009.

16. Yang H., Luo H., Ye F., Lu S., Zhang L. “Security in Mobile Ad Hoc

Networks: Challenges and Solutions”, IEEE Wireless

Communications, Vol. 11, No. 1, pp. 38 -47, 2004.

17. Xing F., Wang W. “Understanding Dynamic Denial of Service Attacks

in Mobile Ad Hoc Networks”, Proceedings of the 2006 IEEE

Conference on Military Communications (MILCOM'06), pp.

1047–1053, 2006.

18. Hong X., Kong J., Gerla M. “Mobility Changes Anonymity: New

Passive Threats in Mobile Ad Hoc Networks”, Wireless

Communications & Mobile Computing, Vol. 6, No. 3, pp. 281–293,

2006.

19. Medidi S., Medidi M., Gavini S. “Detecting Packet Mishandling in

Mobile Ad–Hoc Networks”, Annual Reviews of Communication. –

IEC Publications, Vol. 59, pp. 295–301, 2006.

20.http://www.isi.edu/nsnam/ns/