Реферат по теме выпускной работы

Содержание

- Введение

- 1. Актуальность темы

- 2. Цель и задачи исследования, планируемые результаты

- 3. DDoS–атаки

- 4. Cпособы защиты от DDoS–атак

- Выводы

- Список источников

Введение

Еще несколько десятилетий тому назад компьютерные системы были преимущественно однопользовательскими и обменивались информацией по нескольким довольно ограниченным каналам.

Разработка нового принципа построение сети на основе коммутации пакетов позволили значительно повысить гибкость и живучесть системы. В настоящее время любая деятельность, связанная с обменом информацией не обходится без использования компьютерных сетей. Пропускная способность и охват самой крупной сети – сети Интернет постоянно возрастает. Это позволяет создавать многопользовательские, сильно распределенные приложения для работы по всему миру. Такие системы широко используются в областях кредитования, страхования, здравоохранения, права, военных приложений, связи и многих других.

Функционирование всех этих приложений существенно зависит от защищенности информационных потоков, поскольку эффективное совместное использование информационных ресурсов позволяют в значительной мере повысить качество обслуживания потребителей, продуктивность работы бизнеса, работы государственных служб. Таким образом, для организаций и отдельных пользователей характерна высокая степень связанности через открытые сети и зависимость функционирования от их бесперебойной работы.

Вместе с тем повсеместное внедрение сетей увеличило количество потенциальных злоумышленников, имеющих доступ к открытым системам. Одним из опасных видов преступной деятельности в сети Интернет являются так называемые сетевые кибератаки.

1. Актуальность темы

Предотвращение сетевых атак – одна из самых сложных задач в области защиты информационных систем. Большинство современных систем имеет распределенную структуру, в основе их архитектуры лежит использование сетевых технологий. И обеспечение работоспособности таких систем зависит от способности противостоять злонамеренным действиям, которые направлены на нарушение работы как самой сети, так и информационной системы, функционирующей в ее рамках. Одним из наиболее опасных видов преступной деятельности в сети Интернет являются так называемые сетевые атаки. Как свидетельствует статистика, приведенная в Интернет–источниках, количество сетевых атак продолжает расти, методы, которыми пользуются преступники, постоянно развиваются и совершенствуются, от одиночных попыток они переходят к корпоративным разработок. В то же время современные системы обнаружения вторжений и атак еще не совершенны и недостаточно эффективны с точки зрения безопасности решений. Поэтому методы работы в этом направлении необходимы и актуальны.

2. Цель и задачи исследования, планируемые результаты

Целью работы является исследование различных методологий защиты информационных систем и выявления направлений разработки, которые позволят получить экономически выгодную систему, работающую в режиме реального времени, обладающую достаточно высокой устойчивостью, низкой вычислительной сложностью, гибкостью и адаптивностью к новым видам атак.

3. DDoS–атаки

Одной из самых сложных задач в области защиты компьютерных систем является предотвращение DDoS-атакам.

DDoS–атака (от англ. Distributed Denial of Service, распределенная атака типа «отказ в обслуживании») – атака на вычислительную систему, выполняемая с большого количества компьютеров, с целью довести ее до отказа. То есть создать такие условия, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднен [1].

Изначально, DDoS–атаки использовались для проверки пропускной способности канала, однако, со временем киберпреступники осознали все вредоносные возможности этой технологии и приняли ее на свое «вооружение». Теперь DDoS–атаки используются киберпреступниками в самых различных целях: давление на пользователей; блокировка ключевых узлов сети Интернет; нарушение работоспособности интернет – сервисов компаний, бизнес которых основан на web–сервисах; в конкурентной борьбе; в политической конкуренции и т.д. Соответственно, прибыльность такого бизнеса достаточно высока. Последствия DDoS–атак могут привести к потере ключевых ресурсов сети, приложений и систем ведения бизнеса, репутационной потере, финансовым потерям и т.п. Так же DDoS–атаки могут использоваться для отвлечения внимания при запуске других вредоносных программ, например, для похищения конфиденциальных данных.

Целями таких атак является – создание условий, при которых правомерные пользователи лишаются возможности доступа к предоставляемым системой ресурсам (либо этот доступ оказывается затруднен). Сама по себе DDoS–атака выглядит как резко увеличивающееся количество трафика на атакуемом узле сети.

Существует несколько вариантов классификаций DDoS–атак по типам. Условно выделяется несколько методик, наиболее часто использующихся киберпреступниками:

- разрушающие – атаки, производимые таким способом, приводят к тому, что узел сети становится полностью недоступным: зависает, уничтожается операционная система, конфигурация устройства и т.п., такие атаки производятся посредством уязвимостей, находящихся в программном обеспечении;

- атаки на ресурсы системы – при такой атаке формируется большое количество бессмысленных или сформированных в неправильном формате запросов к узлам сети или приложениям, что приводит к значительному снижению производительности компьютерной системы или сетевому оборудованию.

Целью такой атаки является отказ работы системы из–за исчерпания ее ресурсов. Делятся на несколько видов:

- HTTP GET – целенаправленная, скоординированная отправка на web–сервер жертвы большого количества запросов с «зомби» – сети;

- UDP – Flood (англ. Flood – наводнение, затопление) – этот тип атаки направлен на канал связи; на адрес атакуемой системы посылаются UDP запросы большого размера, при этом происходит быстрое исчерпание полосы пропускания канала связи, ведущего к атакуемой системе, и устройство, работающее по протоколу TCP, перестает отвечать;

- TCP SYN – Flood – при этом типе атаки на атакуемый узел сети посылается большое количество запросов на открытие соединения, при этом атакуемому объекту приходится расходовать все свои ресурсы на отслеживание всех этих частично открытых соединений, что приводит к исчерпанию количества сокетов и устройство перестает отвечать;

- ICMP – Flood – целенаправленная, специализированная отправка большого количества DNS запросов на DNS – сервер, при этом DNS – сервер становится не доступен для большого круга пользователей, т.к. его ресурсы заняты обработкой этих запросов.

Чаще всего, при проведении DDoS–атаки используется несколько типов атак, что, в значительной степени осложняет противодействие DDoS–атакам.

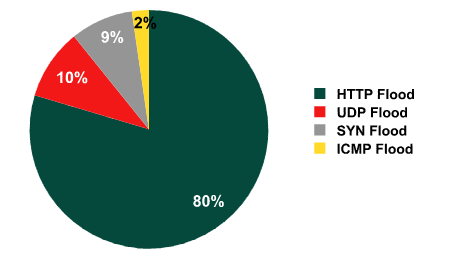

По данным Лаборатории Касперского наиболее популярный вид атаки HTTP–Flood (80%), когда на атакуемый сайт одновременно отправляется множество HTTP–запросов. Злоумышленники используют разные технологии проведения атак этого типа. В 55% случаев атак типа HTTP–Flood боты пытаются обратиться к какой–то одной странице сайта; на втором месте с показателем 22% находятся атаки на различные формы авторизации; третье место (12%) заняли атаки с использованием многочисленных попыток скачивания какого–либо файла с сайта. И лишь в одном случае из 10 проводятся более сложные атаки, когда злоумышленники пытаются замаскировать действия ботов под поведение настоящих пользователей [3].

На втором месте c показателем 10% расположились атаки типа UDP–Flood. Боты, осуществляющие такие атаки, полагаются на «грубую силу», то есть генерируют огромное количество достаточно небольших по размеру (например, по 64 байта) мусорных пакетов.

На третьем и четвертом местах в рейтинге популярности у злоумышленников стоят атаки типа SYN–Flood (8%) и ICMP–Flood (2%) соответственно. Описанная диаграмма показана на рисунке 1.

Рисунок 1 – Типы DDoS–атак

В большинстве случаев, сеть, из которой производится DDoS–атака, имеет трех уровневую организацию. Такая сеть называется «кластер DDoS». Вверху кластера находятся один или несколько компьютеров, с которых начинается и координируется атака. На втором уровне – главные (обрабатывающие) компьютеры, которые непосредственно предают сигнал о начале атаки на следующий уровень. Третий уровень – заранее организованная ботнет сеть.

Ботнет сеть – это сеть «компьютеров – зомби», попавших под управление киберпреступников после заражения. Чаще всего бот в составе ботнета является программой, скрытно устанавливаемой на устройство жертвы и позволяющей злоумышленнику выполнять некие действия с использованием ресурсов заражённого компьютера. Обычно использующихся для неодобряемой или нелегальной деятельности – рассылка спам–писем, подборка паролей на удаленных компьютерах и сервисах, использование при проведении DDoS–атак [2].

Управление обычно получают в результате установки на компьютер невидимого не обнаруживаемого пользователем в ежедневной работе программного обеспечения без ведома пользователя. Происходит обычно через:

- заражение компьютера вирусом через уязвимость в программного обеспечения (ошибки в браузерах, почтовых клиентах, программах просмотра документов, изображений, видео);

- использование неопытности или невнимательности пользователя – маскировка под «полезное содержимое»;

- использование санкционированного доступа к компьютеру (редко);

- перебор вариантов администраторского пароля к сетевым разделяемым ресурсам (в частности, к ADMIN$, позволяющей выполнить удалённо программу) – преимущественно в локальных сетях.

Схема ботнет сети представлена на рисунке 2.

При достаточно большой степени изученности процесса образования ботнет сетей, противостояние киберпреступникам оказывается достаточно сложной задачей.

Дело в том, что обратный путь от жертвы к киберпреступнику проследить достаточно сложно, поэтому чаще всего они остаются не раскрытыми. Из–за этого обстоятельства и появился вид криминального бизнеса в сети Интеренет – создание ботнет сетей и последующая передача или сдача их в аренду заказчику для проведения DDoS–атак и рассылки спам – писем.

Практически во всех странах мира DDoS–атаки являются уголовным преступлением, но за решеткой их организаторы оказываются чрезвычайно редко. В наши дни организацией DDoS–атак занимаются не одиночки, а организованные преступные группы. Их разветвленность, организационная и географическая, позволяет успешно противостоять действиям правоохранительных органов.

Современные системы обнаружения вторжений и атак представляют собой программные или аппаратно–программные решения, которые автоматизируют процесс контроля событий, протекающих в компьютерной системе или сети, а также самостоятельно анализируют эти события в поисках признаков проблем безопасности, эти системы стали необходимым компонентом инфраструктуры безопасности большинстве организаций.

3. Cпособы защиты от DDoS–атак

Считается, что нет необходимости в специальных средствах обнаружения DDoS – атак, т.к. сам факт атаки не заметить невозможно, однако, достаточно часто отмечаются атаки, результат которых виден только через некоторое время.

Методы обнаружения DDoS – атак разделяются на несколько групп:

- сигнатурные – основанные на качественном анализе трафика;

- статистические – основанные на количественном анализе трафика;

- гибридные – сочетают в себе достоинства двух предыдущих методов.

Традиционные технические средства защиты (например, межсетевые экраны и системы обнаружения вторжений (IDS)) не противодействуют DDoS–атакам, т.к. они позволяют лишь либо запретить, либо разрешить прохождение сетевого трафика на основании анализа различных полей сетевых пакетов. Однако, атака может быть успешно реализована и в рамках разрешенных полей сетевых пакетов. Также практически невозможно отличить корректно–сформированный трафик от вредоносного, поскольку это те же самые запросы, что и от обычных пользователей, только генерируемые в несоизмеримо большем количестве. Киберпреступники используют еще одну технологию, называемую IP–spoofing (от англ. spoof – мистификация).

Этот метод заключается в проставлении в поле обратного адреса IP–пакета неверного адреса и применяется для сокрытия истинного адреса атакующего, с целью вызвать ответный пакет на нужный адрес и с иными целями. Некоторые провайдеры используют технологию «Black–hole routing». Эта технология позволяет обнаруживать атаки на клиента или диапазон IP адресов и запрещает вход в сеть некоторым IP адресам. Атака прекращается, но для клиента это выглядит как полное отключение от сети. Очевидно, что с крупными клиентами или важными данными так поступить невозможно, кроме того, атакующий может подставлять некоторые важные адреса(например, адреса корневых DNS).

Самым эффективным способом обнаружения DDoS–атак является использование специально разработанных для подавления DDoS–атак решений. Принцип их работы основан на обучении устройства тому, что может быть распознано как корректно–сформированный траффик и последующим выявлении аномалий. При выявлении аномалий включаются механизмы защиты разного уровня.

Одним из средств борьбы с DDoS–атаками является комплексное решение Cisco Clean Pipes.

Особенностями данного комплекса является быстрое реагирование на проведение DDoS–атаки, легкая масштабируемость, высокая надежность и быстродействие. Комплекс Cisco Clean Pipes использует модули Cisco Anomaly Detector и Cisco Guard, а также системы статистического анализа сетевого трафика, получаемых с маршрутизаторов по протоколу Cisco Netflow.

В данном решении реализуется три уровня проверок:

- фильтрация спуфинга;

- выявление «зомби–компьютеров»;

- блокирование траффика с атакующего адреса.

Anomaly Detector, как следует из названия, предназначен для обнаружения аномалий. Его задача – обучение, а затем обнаружение аномалий. Это пассивный элемент и через него траффик не проходит.

Cisco Guard (фильтр) – разбирает трафик на вредоносную и легитимную составляющие. Если детектор обнаруживает аномалии, то необходимо связать факт аномалии с DDoS–атакой. Для этого необходимо вмешаться в трафик и начать его анализировать. При этом детектор передает команду фильтру на контроль определенной зоны в сети и весь трафик зоны идет через него, таким образом на фильтр попадает только траффик содержащий атаку. Все остальное проходит мимо.

Такая схема позволяет уменьшить процент ложных срабатываний и увеличивает производительность фильтра.

Выводы

В рамках данной работы было изучено виды сетевых кибератак, методы борьбы с ними. Данная область является наиболее развивающейся, так как идет постоянное соперничество между злоумышленниками и организациями, обеспечивающими безопасность данных. Была подтверждена актуальность проблемы защиты и обнаружения сетевых кибератак.

Список источников

- Безопастность сетей // [Электронный ресурс]. – Режим доступа: http://ru.wikipedia.org/wiki/DoS

- Безопастность сетей // [Электронный ресурс]. – Режим доступа: http://www.intuit.ru/department/security/netsec/3/4.html

- Компьютерная сеть и ботнеты // [Электронный ресурс]. – Режим доступа: http://alsiti.net/index.php?topic=396.0

- DDoS-атаки второго полугодия 2011 года // Лаборатория Касперского [Электронный ресурс]. – Режим доступа: http://www.securelist.com/ru/analysis/208050745/

- Михайлюта С. Л., Степанушко И. В., Бабич Б. А., Ткаченко В. Ю., Лавринович В. С., Исследование сетевых DOS-атак, основанных на использовании протокола ICMP // Вісник Інженерної академії України. – К.: 2009. – № 2. – С. 146 – 149

- Denial of Service Attacks // [Электронный ресурс]. – Режим доступа: http://www.cert.org/tech_tips/denial_of_service.html

- Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы. 4 издание, 2010, 943с

- Ефимов В.И. Система мультиплексирования разнесенного TCP/IP трафика / В.И. Ефимов, Р.Т. Файзуллин // Вестник Том. гос. ун-та. – 2005. – № 14. – С. 115 – 118.

- Лукацкий А. В. Предотвращение сетевых атак: технологии и решения / А. В. Лукацкий. – СПб. : Экспресс Электроника, 2006. – 268 с.

- Обзор механизмов реализации и обнаружения атак [Электронный ресурс]. – Режим доступа : http://comp-bez.ru/?p=778

- Лукацкий А. В. Обнаружение атак / А. В. Лукацкий. – СПб. : БХВ-Петербург, 2003. – 256 с

- Шаньгин В. Ф. Защита компьютерной информации. Эффективные методы и средства / В. Ф. Шаньгин. – М. : ДМК Пресс, 2010. – 544 с

- Котенко И. В., Степашкин М. В., Богданов В. С. Архитектуры и модели компонентов активного анализа защищенности на основе имитации действий злоумышленников // Проблемы информационной безопасности. Компьютерные системы. № 4. – СПб., 2005

- Душкин А.В. Распознавание и оценка угроз несанкционированного воздействия на защищенные информационно-телекоммуникационные системы / А.В. Душкин // Информационные технологии. – 2008. – № 3. – С. 71 – 75.

- Терновой О.С. Раннее обнаружение DDOS-атак методами статистического анализа /О.С. Терновой/ Перспективы развития информационных технологий. – Новосибирск, изд. «Сибпринт», С. 2012 – 212.

Замечание

На момент написания данного реферата магистерская работа еще является не завершенной. Предполагаемая дата завершения: декабрь 2013 г., ввиду чего полный текст работы, а также материалы по теме могут быть получены у автора или его руководителя только после указанной даты.