Аннотация

Проведен анализ и классификация угроз распределенной информационно–телекоммуникационной системы (ИТС) учреждения (предприятия) и программно–аппаратных средств защиты. Предложен алгоритм последовательности принятия решения при управлении информационной безопасностью в ИТС и математический аппарат порядка выбора средств защиты.

Общая постановка проблемы

Развитие информационно–телекоммуникационных систем в современном мире обретает все большую значимость. Информационные технологи используются в процессах государственного управления, управления бизнесом, производственными процессами, удовлетворения потребностей граждан иметь свободный доступ к информации, что способствует развитию информационных, телекоммуникационных и информационно–телекоммуникационных систем (ИТС). Распространение инфраструктуры ИТС позволяет сократить расстояния между взаимодействующими субъектами, уменьшить время на обмен информацией и, как следствие, позволяет ускорить процесс принятия управленческих решений в органах государственного управления, местного самоуправления и сфере бизнеса. Примером вопроса обработки информации с использованием ИТС на государственном уровне является создание на основании Постановления Кабинета Министров от 13.07.2011 г. № 752 Единой государственной электронной базы по вопросам образования (ЕГЭБО), которая является автоматизированной системой сбора, верификации, обработки, хранения и защиты данных [1].

Современные требования по обработке информации приводят к слиянию информационных и телекоммуникационных систем, использованию общедоступных каналов связи, и как следствие — приводит к увеличению разновидностей угроз для ИТС и увеличению количества атак на эти системы.

Использование в деятельности учреждения (предприятия) распределенных информационно–телекоммуникационных систем требует решения вопросов оптимального проектирования и эффективного управления информационной безопасностью в ИТС.

Постановка задач исследования

Для решения сформулированной задачи управления информационной безопасностью ИТС следует рассматривать как сложную систему, включающую значительное количество взаимосвязанных информационных и телекоммуникационных систем, которые в процессе обработки информации действуют как единое целое. Разработка эффективных моделей и методов управления безопасностью ИТС является актуальной задачей. Сложность ее выполнения обуславливается такими факторами как:

- необходимость выполнения совокупности технических требований для совместной работы программных продуктов и оборудования различных производителей;

- эффективное использование каналов связи и соблюдение требований электромагнитной совместимости;

- потенциальные угрозы для безопасности ИТС и обрабатываемой в ней информации;

- возможность модернизации;

- себестоимость и др. [2].

Для решения задачи управления информационной безопасностью ИТС следует определить единые правила, какими бы руководствовались все пользователи. Данные правила в общем описаны в таких нормативных документах, как рекомендации Международного союза электросвязи серии Х «Сети передачи данных и взаимосвязь открытых сетей» (Х800, Х805), ISO / IEC 27001 «Информационные технологии. Методы защиты. Системы менеджмента защиты информации» и в других нормативно–правовых документах и рекомендациях. Однако законодательные акты, стандарты и рекомендации, регламентирующие работу ИТС не дают однозначного ответа, как управлять информационной безопасностью в конкретной ИТС по той причине, что каждая ИТС уникальна и имеет свои особенности. Поэтому вопрос совершенствования методов управления информационной безопасностью в ИТС в настоящее время является весьма актуальным.

Решение задач и результаты исследования

Выбор средств защиты и управление информационной безопасностью в ИТС — сложный динамический процесс. Учитывая, что распределенная ИТС сложная, многоуровневая по архитектуре система, то для принятия оптимального решения на организацию защиты целесообразно разделить ее на составные части. Для каждой составляющей данной системы определяются правила, процессы и процедуры, необходимые для качественного управления. Это позволяет принять правильное решение, способствующее выбору наиболее целесообразного компонента защиты определенного сегмента системы.

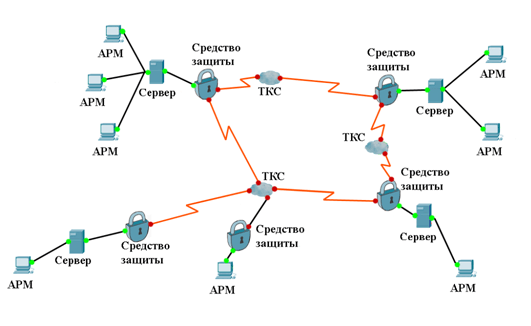

С точки зрения защиты информации, для любой организации наиболее уязвимыми местами в ИТС являются зоны на границах разделения ответственности собственников. Примером такой точки может служить место подключения внутренней локальной сети учреждения (предприятия) к телекоммуникационной системе (рис.1).

Рис.1 — Структурная схема ИТС

Задействованные в процессе обработки информации структурные подразделения и автоматизированные рабочие места (АРМ) отдельных пользователей, которые расположены на значительном расстоянии друг от друга, приводят к необходимости использования в качестве каналов связи телекоммуникационные системы (ТКС), расположенные за пределами контролируемой территории.

Поэтому одной из первостепенных задач при принятии решения на организацию защиты локальной сети учреждения (предприятия) или же отдельного АРМ пользователя, является установка адекватных программных или программно–аппаратных средств защиты, необходимых для выполнения основных требований:

- достижение необходимого уровня защиты в соответствии со стоимостью защищаемой информации;

- обеспечение заданного уровня ограничений видов информационной деятельности пользователей и др. [3].

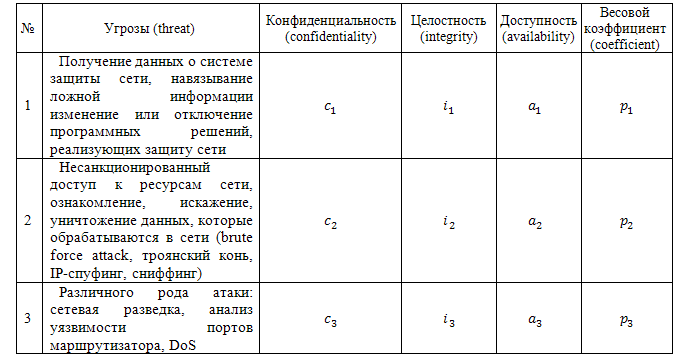

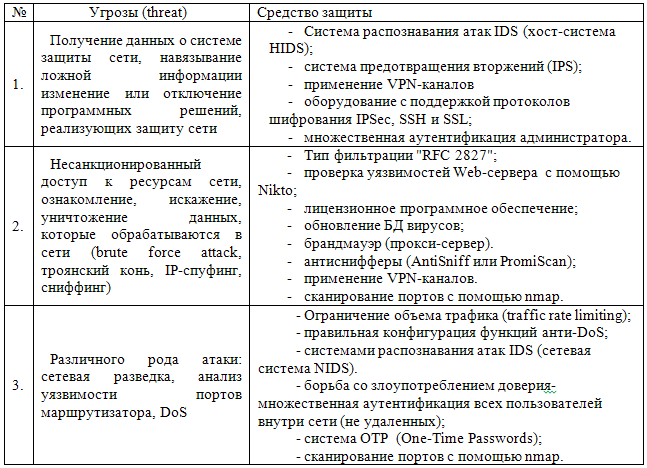

В таблице 1 представлен перечень трех наиболее распространенных классов угроз, которые могут быть реализованы с использованием протоколов межсетевого взаимодействия [4] и оценка их влияния на основные свойства информации.

Необходимо учитывать тот факт, что не все угрозы ИТС могут быть реализованы в полной мере или реализованы вообще в данной сети, один и тот же тип угрозы может нанести значительный или незначительный ущерб. Поэтому, для принятия решения по управлению информационной безопасностью при выборе защитных мер, следует определиться с той степенью риска, которую несет в себе конкретная угроза для сети и циркулирующей в ней информации [5].

Таблица 1

Классы угроз для информационной безопасности в ИТС

Исходя из таблицы, угрозы возможны для таки свойств информации, как конфиденциальность (ci), целостность (ii), и доступность (ai) информации. Причем уровень угрозы для данных свойств информации определяется экспертной оценкой по пятибальной шкале:

- 0 – реализованная угроза фактически не несет убытков;

- 0,25 – реализованная угроза несет не значительные убытки;

- 0,5 – реализованная угроза несет убытки средней степени;

- 0,75 – реализована угроза несет значительные убытки;

- 1,0 – реализованная угроза несет непоправимые убытки.

Весовой коэффициент (pk) угрозы предлагается определять исходя из частоты появления данной угрозы, опираясь на статистическую информацию или исходя из оценок прогнозирования.

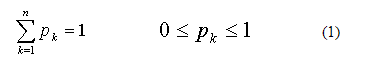

Для данного коэффициента должны быть выполнены следующие условия:

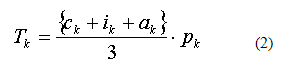

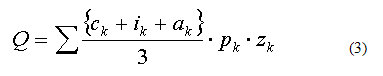

Исходя из уже известных данных уровня угрозы для свойств информации, представленных экспертами, и имеющегося весового коэффициента, получаем числовое значение уровня безопасности для информации от рассматриваемой угрозы:

Следующий этап — анализ возможностей и выбор средств защиты.

В таблице 2 представлены программные и программно–аппаратные средства, применяемые для реализации защиты ИТС от возможных угроз.

Таблица 2

Соотношение угроз и средств защиты:

Исходя из функций, которые выполняют программные и программно–аппаратные средства защиты, а также из уровня опасности угрозы для информации, обрабатываемой на выделенном АРМ или в закрытой локальной сети, необходимо рассчитать ожидаемую защищенность системы от совокупности вероятных угроз с помощью конкретного средства защиты [5]:

С этой целью для каждого программного или программно–аппаратного средства защиты вводится числовой коэффициент zk, позволяющий определить вероятность успешного выполнения им функции по защите информации от конкретной рассматриваемой угрозы.

Используя данный алгоритм последовательно принимается решение на организацию защиты ИТС с использованием программных и программно–аппаратных средств защиты во всех точках сопряжения закрытой локальной сети (удаленного АРМ пользователя) с внешней ТКС.

Выводы:

- Предложен алгоритм принятия решения по управлению информационной безопасностью в ИТС.

- Предложен порядок выбора средств защиты ИТС от угроз информационной безопасности, которые могут быть реализованы с использованием протоколов межсетевого взаимодействия, с учетом проанализированных критериев и особенностей элементов ИТС и информации, которая в ней циркулирует.

Список использованной литературы

- Постановление Кабинета Министров Украины «О создании Единой государственной электронной базы по вопросам образования»: Официальный вестник Украины, официальное издание от 29.07.2011 г., № 55, 37 с., статья 2191.

- Воропаева В. Я., Щербов И. Л. Адаптация информационно–телекоммуникационных систем к внешним воздействиям / Научные труды Донецкого национального технического университета. Серия: «Вычислительная техника и автоматизация». Выпуск 23 (201). — Донецк, ДонНТУ, 2012. — 83 c.

- ГСТУ 3396.1–96 — Государственный стандарт Украины. Защита информации. Техническая защита информации. Порядок проведения работ.

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка) [Электронный ресурс]. — Режим доступа: style="color:blue;">http://fstec.ru/component/attachments/download/289.

- Воропаєва В. Я., Щербов І. Л., Хаустова Е. Д. Управління інформаційною безпекою інформаційно–телекомунікаційних систем на основі моделі «PLAN–DO–CHECK–ACT» / Воропаєва В. Я., Щербов І. Л., Хаустова Е. Д. — Наукові праці ДонНТУ. Серія: обчислювальна техніка та автоматизація № 2 (25)’2013. — 7 с.

- Информационные технологии. Методы и средства достижения информационной безопасности. Системы управления информационной безопасностью. Требования (ISO / IEC 27001:2005, IDT): ДСТУ ISO / IEC 27001:2010. — К.: Издательство Украины 2012.