Аннотация

Джура Г. С., Щербов И. Л. Исследование методов и средств защиты информации системы предприятия от несанкционированного доступа.

В современных условиях использование информационных технологий в процессах государственного управления, управления бизнесом, производственными процессами, удовлетворение потребностей граждан на обеспечение свободного доступа к информации способствует развитию информационных, телекоммуникационных и информационно-телекоммуникационных систем (ИТС).

Постановка задачи

Развитие инфраструктуры ИТС позволяет сократить расстояния между взаимодействующими субъектами, уменьшить время на обмен информацией и, как следствие, позволяет ускорить процесс принятия управленческих решений.

Рассредоточенное расположение субъектов, связанных общими целями и задачами требует оптимального проектирования и эффективного управления информационной безопасностью в ИТС [3], [4].

Для решения задачи по защите информации в ИТС ее следует рассматривать как сложную систему, включающую значительное количество взаимосвязанных информационных и телекоммуникационных систем. При решении данной задачи возникает ряд проблем, наиболее сложными из которых являются:

- Координация действий между отдельными составляющими, которые принадлежат разным владельцам.

- Влияние внешних и внутренних деструктивных факторов.

- Ограниченные финансовые возможности.

В представленной работе на примере выбора программных и программно–аппаратных средств защиты информации с целью обеспечения безопасности ИТС организации от DoS/DDoS-атак предложен вариант принятия решения на организацию защиты исходя из критериев, установленных в техническом задании, а именно: достижение необходимого уровня защиты информации с ограниченным доступом при минимальных затратах и допустимом уровне ограничений видов информационной деятельности.

Пути решения задачи

Причины возникновения DDoS-атак можно подразделить на следующие:

- Конкуренция.

- Мошенничество.

- Развлечение либо забава.

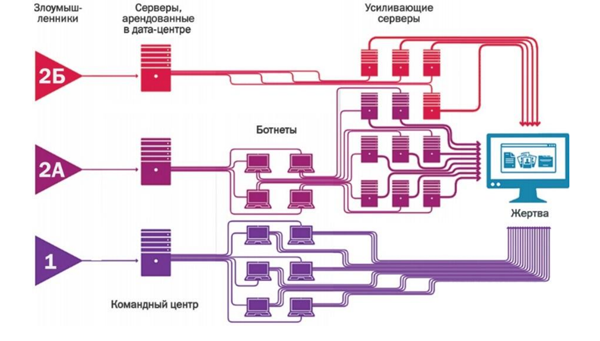

Наиболее распространенных сценариев DDoS-атак два: запросы от большого количества ботов напрямую к атакуемому ресурсу (сценарий 1 на рис. 1) или запросы от ботов, усиленные с использованием публично доступных серверов с уязвимым программным обеспечением (сценарий 2А на рис. 1). В первом случае злоумышленники превращают множество компьютеров в удаленно контролируемые «зомби» (боты), которые затем одновременно по команде хозяина ботнета отправляют на интернет–ресурс жертвы какие–либо запросы (осуществляют «распределенную атаку»). Иногда вместо ботнета используется завербованная хакерами группа пользователей, снабженная специальными программами для осуществления DDoS-атаки.

При втором сценарии, то есть при усиленной атаке, вместо ботов также могут быть использованы арендованные в дата- центре серверы (сценарий 2Б на рис. 1), а для усиления, как правило, применяются публичные серверы с уязвимым ПО. В данный момент распространены два варианта усиления — через серверы системы доменных имен (DNS) или серверы синхронизации времени (NTP). Усиление атаки производится за счет подмены обратных IP-адресов и отправки на сервер короткого запроса, который требует гораздо более объемного ответа. Полученный ответ отсылается на подменный IP-адрес, принадлежащий жертве. Сценарии проведения DDoS-атак изображены на рис. 1.

Рисунок 1 — Возможные сценарии DDoS-атак

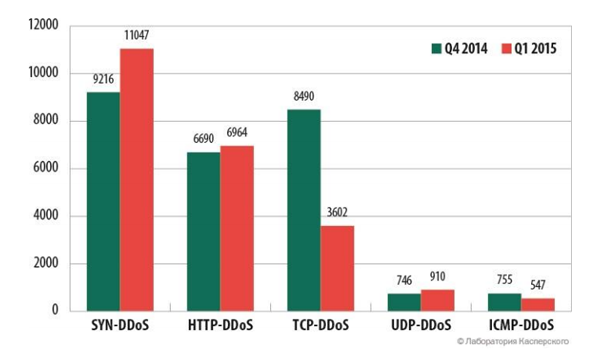

В первом квартале 2015 года, как и в четвертом квартале 2014, наиболее популярным методом DDoS-атаки стал SYN-DDoS. Атаки типа TCP-DDoS уступили второе место HTTP.

Рисунок 2 — Наиболее популярные типы DDoS-атак в 2014–2015 годах

Количество охваченных стран, число и мощность DDoS-атак растет с каждым годом. Традиционно больше всего атак приходится на ресурсы из США и Китая, так как в этих странах дешевый хостинг и в них расположены многие ресурсы.

Защита от DDoS-атак предусматривает 2 направления: (защита от DDoS-атак, направленных за пределы сети, защита от внешних DDoS-атак).

В данной работе были рассмотрены следующие программно и программно-аппаратные средства защиты:

- CDN-сервис

Сloud Flare

. - Программно-аппаратный продукт

Kaspersky DDoS Prevention

. - Программный продукт

Cisco Security Agent 4.5

. - Программно-аппаратный продукт

Периметр

.

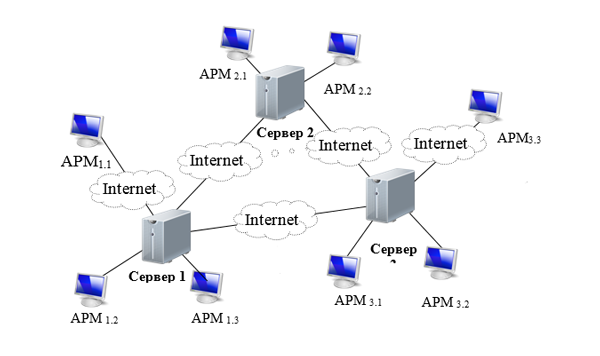

Выбор программных и программно-аппаратных средств защиты — это динамичный, циклический процесс, который должен учитывать задачи, возникающие в соответствии с этапами жизненного цикла ИТС. На рисунке 3 представлена исследуемая информационная система.

Рисунок 3 — Наиболее популярные типы DDoS-атак в 2014–2015 годах

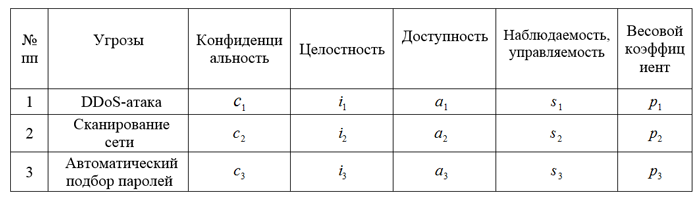

Угрозы для информационной безопасности ИТС, которые могут быть реализованы с использованием протоколов межсетевого взаимодействия и их влияние на свойства информации представлены в таблице 1 [1].

Таблиа 1 — Угрозы для информационной безопасности ИТС

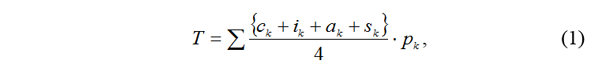

Определение уровня опасности угрозы необходимо проводить экспертным методом или эмпирическим путем, на основании опыта эксплуатации подобных систем, путем привлечения специалистов структурных подразделений в интересах которых будет эксплуатироваться ИТС. Оценка должна состоять из величин ожидаемых убытков от потери информации каждой из свойств (конфиденциальности, целостности или доступности) или от потери управляемости ИТС в результате реализации угрозы. Для оценки угрозы рекомендуется вводить несколько дискретных ступеней (градаций) [2]. Определения уровня опасности угрозы (threat) для свойств информации, циркулирующей в ИТС осуществляем по формуле.

Где, ck-угрозы, влияющие на конфиденциальность информации, ik-угрозы, влияющие на целостность, ak-на доступность, sk-угрозы, влияющие на наблюдательность информации, численно определяется по пяти бальной шкале, pk-весовой коэффициент, определяет стоимость конкретного средства защиты относительно всех возможных средств защиты, которые могут быть применены при построении комплексной системы защиты информации.

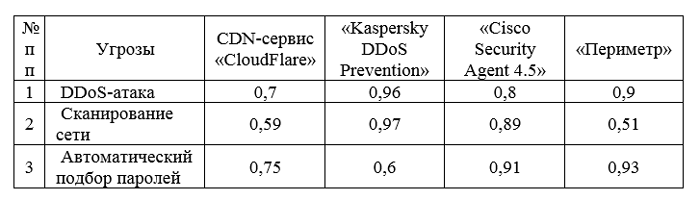

Данные, приведенные в таблице были взяты на основании полученных экспертных оценок и анализа документации выбранных продуктов. Вероятность отражения угрозы программными и программно-аппаратными средствами защиты приведена в таблице 2. Таким образом используя предложенный алгоритм для анализа ожидаемой защищенности ИТС от возможных угроз для рассматриваемых средств защиты для каждой точки соприкосновения ИТС с телекоммуникационной сетью, мы определяем программные и программно-аппаратные средства защиты, которые отвечают определенным требованиям: достижение необходимого уровня защиты информации с ограниченным доступом при минимальных затратах и допустимого уровня ограничений видов информационной деятельности (ИД) и будут использованы при построении комплексной системы защиты информации [6], [7].

Таблиа 2 — Вероятность отражения угрозы средствами защиты

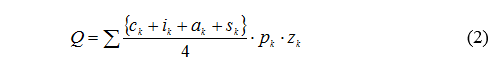

Исходя из функций, которые выполняют программные и программно- аппаратные средства защиты, а также из уровня опасности угрозы для свойств инфор мации, обрабатываемой на отдельном сервере (АРМ), мы можем вычислить ожидаемую защищенность ИТС от возможных угроз конкретным средством защиты:

Где zk — вероятный процент отражения k угрозы определенным средством защиты.

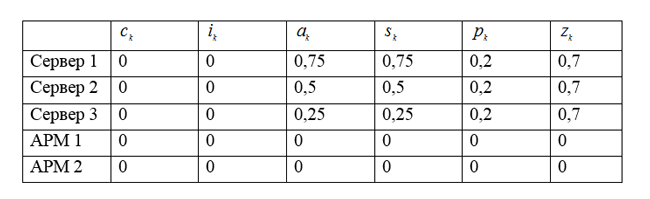

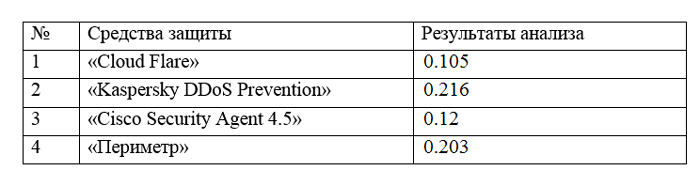

В следующей таблице представлены результаты, полученные в результате расчета эффективности использования для одного из средств защиты [5].

Таблиа 3 — Исходные данные для расчета эффективности использования CDN-сервиса «CloudFlare»

Таким образом используя предложенный алгоритм для анализа ожидаемой защищенности ИТС от возможных угроз для рассматриваемых средств защиты для каждой точки соприкосновения ИТС с телекоммуникационной сетью, мы определяем программные и программно-аппаратные средства защиты, которые отвечают определенным требованиям: достижение необходимого уровня защиты информации с ограниченным доступом при минимальных затратах и допустимого уровня ограничений видов информационной деятельности (ИД) и будут использованы при построении комплексной системы защиты информации.

Используя полученные экспертные оценки по определению уровня опасности угрозы для серверов и автоматизированных рабочих мест; имеющиеся статистические данные вероятности защиты рассмотренных программных и программно-аппаратных средств защиты от DDoS-атак, а также стоимость рассматриваемого средства защиты, получим относительную эффективность применения данного средства.

Таблиа 4 — Результаты анализа целесообразности применяемого средства защиты

Выводы

В ходе работы были проанализированы внешние угрозы для информационно-телекоммуникационной системы предприятия на примере DDoS-атак. Рассмотрены основные причины их возникновения, классификация и статистика зафиксированных случаев проведения. Рассмотрены методы и средства защиты ИТС предприятия от внешних воздействий.

Проведен анализ следующих программных и программно-аппаратных средств

защиты: CDN-сервис Cloud Flare

, Программно-аппаратный продукт «Kaspersky DDoS

Prevention», программный продукт Cisco Security Agent 4.5

и Программно-аппаратный

продукт «Периметр». Рассмотрены достоинства и недостатки данных средств защиты.

Предложен алгоритм принятия решения по выбору наиболее эффективных

средств защиты информационно-телекоммуникационной системы предприятия от

внешних угроз и проведен математический расчет.

Список использованной литературы

1. В. Я. Воропаева, Управление информационной безопасностью информационно–телекоммуникационных систем на основе модели «plan-do-checkact».

2. В. Я. Воропаева, И. Л. Щербов, Е. Д. Хаустова // Научные работы — Донецк: ДонНТУ. Серия: Вычислительная техника и автоматизация. Выпуск 25. — Донецк, ДонНТУ, 2013. С. 104–110.

3. Аноприенко, А. Я. Особенности моделирования и оценки эффективности работы сетевой инфраструктуры

4. А. Я. Аноприенко, С. Н. Джон, С. В. Рычка // Научные работы — Донецк: ДонНТУ, 2002. Серия: Вычислительная техника и автоматизация

. Выпуск

38 — c. 205–210. 5. ITU–T X.80.

5. Security architecture for systems providing end-to-end communications.

6. ISO/IEC 27005. Information technology — Security techniques — Information security risk management.

7. В. Я. Воропаева, Адаптирование информационно-телекоммуникационных систем к внешним воздействиям /, В. Я. Воропаева, И.Л. Щербов//

Научные работы Донецк: ДонНТУ. Серия: Вычислительная техника и автоматизация. Выпуск 23 (201). — Донецк, ДонНТУ, 2012. — С 83–88.