Реферат за темою випускної роботи

Зміст

- Вступ

- 1. Актуальність теми

- 2. Мета і задачі дослідження та заплановані результати

- 3. Огляд досліджень та розробок

- 3.1. Механізми захисту сімейства Windows.

- 3.2. Принципові недоліки захисних механізмів ОС сімейства Windows (NT / 2000 / XP).

- 3.3. Статистика методів лежать в основі атак на сучасні ОС.

- 4. Особливості Kali Linux

- Висновки

- Перелік посилань

Вступ

Стрімкий розвиток інформаційних технологій призвело до формування інформаційного середовища, що впливає на всі сфери людської діяльності. Однак з розвитком інформаційних технологій виникають і стрімко ростуть ризики, пов'язані з їх використанням, з'являються зовсім нові загрози, з наслідками, від реалізації яких людство раніше не стикалося.

Одним з головних інструментів для реалізації конкретних інформаційних технологій є інформаційні системи, завдання забезпечення безпеки яких є пріоритетною, так як від збереження конфіденційності, цілісності і доступності інформаційних ресурсів залежить результат діяльності інформаційних систем. Операційна система є найважливішим програмним компонентом будь-якої обчислювальної машини, тому від рівня реалізації політики безпеки в кожній конкретній операційній системі багато в чому залежить і загальна безпека інформаційної системи.

У зв'язку з цим знання в області сучасних методів і засобів забезпечення безпеки операційних систем є необхідною умовою для формування фахівця з інформаційної безпеки.

1 Актуальність теми

В даний час одним з найпоширеніших питань, яке задає собі кожен користувач Яку операційну систему вибрати, і надійна вона?

Для більшості ОС або повністю не реалізується основний для даних додатків мандатний механізм управління доступом до ресурсів, або не виконується його найважливіша вимога Повинно здійснюватися управління потоками інформації за допомогою міток конфіденційності. При цьому рівень конфіденційності накопичувача повинен бути не нижче рівня конфіденційності записуваної на нього інформації

. У зв'язку з цим далі будемо говорити лише про можливе відповідність засобів захисту сучасних ОС класу АС 1Г (захист конфіденційної інформації).

2 Мета і задачі дослідження та заплановані результати

Метою дослідження є моделювання ймовірності проходження атак на різні операційні системи. Перевірити чи відповідають вони тим технічним параметрам і характеристикам, які наводить нам виробник.

Основні задачі дослідження:

- Аналіз вимог до забезпечення інформаційної безпеки.

- Аналіз захищеності сучасних операційних систем.

- Моделювання атак на операційні системи та аналіз вразливих місць.

Об'єкт дослідження: операційні системи сімейств Windows.

Предмет дослідження: визначення вразливостей в захисті операційних систем від несанкціонованого доступу.

В рамках магістерської роботи планується отримання актуальних наукових результатів по наступним напрямкам:

- Унікальні особливості операційних систем, і їх відмінності.

- Статистика відомих хакерських атак на операційні системи, аналіз вразливостей.

- Моделювання атаки на операційні системи за допомогою Kali Linux.

3 Огляд досліджень та розробок

Як альтернативні реалізацій ОС розглянемо сімейства Unix і Windows.

Спочатку зупинимося на принциповому або концептуальному протиріччі між реалізованими в ОС механізмами захисту і прийнятими формалізованими вимогами. Концептуальному в тому сенсі, що це протиріччя характеризує не який-небудь один механізм захисту, а загальний підхід до побудови системи захисту.

Протиріччя полягає в принципову різницю підходів до побудови схеми адміністрування механізмів захисту і, як наслідок, це докорінно позначається на формуванні загальних принципів завдання і реалізації політики безпеки в організації, розподілу відповідальності за захист інформації, а також на визначенні того, кого відносити до потенційних зловмисникам.

Для ілюстрації із сукупності формалізованих вимог до системи захисту конфіденційної інформації розглянемо наступні дві вимоги:

- право змінювати правила розмежування доступу (ПРД) має надаватися виділеним суб'єктам (адміністрації, службі безпеки і т.д.);

- повинні бути передбачені кошти управління, що обмежують поширення прав на доступ.

Дані вимоги жорстко регламентують схему (або модель) адміністрування механізмів захисту. Це повинна бути централізована схема, єдиним елементом якої виступає виділений суб'єкт, зокрема, адміністратор. При цьому кінцевий користувач виключений в принципі зі схеми адміністрування механізмів захисту.

При реалізації концепції побудови системи захисту, яка регламентується розглянутими вимогами, користувач не наділяється елементом довіри, так як він може вважатися потенційним зловмисником, що і має місце на практиці.

Тепер в загальних рисах розглянемо концепцію, реалізовану в сучасних універсальних ОС. Користувач файлового об'єкта, тобто особою, які отримують право на завдання атрибутів доступу до файлового об'єкту, є особа, що створює файловий об'єкт. Так як файлові об'єкти створюють кінцеві користувачі, то саме вони і призначають ПРД до створюваним їм файловим об'єктам. Іншими словами, в ОС реалізується розподілена схема призначення ПРД, де елементами схеми адміністрування є власне кінцеві користувачі. У даній схемі користувач повинен наділятися практично такою ж довірою, як і адміністратор безпеки, при цьому нести поряд з ним відповідальність за забезпечення комп'ютерної безпеки. Відзначимо, що дана концепція реалізується і більшістю сучасних додатків, зокрема СУБД (Система управління базами даних), де користувач може поширювати свої права на доступ до ресурсів, що захищаються. Крім того, не маючи в повному обсязі механізмів захисту комп'ютерної інформації від кінцевого користувача, в рамках даної концепції неможливо розглядати користувача в якості потенційного зловмисника. А як ми побачимо далі, саме з несанкціонованими діями користувача на захищається комп'ютері (причому як свідомими, так і немає) пов'язана велика частина загроз комп'ютерної безпеки.

Відзначимо, що централізована і розподілена схеми адміністрування – це дві діаметрально протилежні точки зору на захист, що вимагають абсолютно різних підходів до побудови моделей і механізмів захисту. При цьому скільки-небудь гарантований захист інформації можна реалізувати тільки при прийнятті концепції повністю централізованої схеми адміністрування, що підтверджується відомими погрозами ОС.

Можливості моделей, методів і засобів захисту будемо розглядати стосовно реалізації саме концепції централізованого адміністрування. Одним з елементів цієї концепції є розгляд користувача в якості потенційного зловмисника, здатного здійснити НСД до інформації, що захищається.

3.1 Механізми захисту сімейства Windows.

Коротко зупинимося на основних механізмах захисту, реалізованих в ОС сімейства Windows, і проведемо аналіз захищеності ОС сімейства Windows (NT / 2000). Відзначимо, що тут ряд об'єктів доступу (зокрема, пристрою, реєстр ОС і т.д.) не є об'єктами файлової системи. Тому виникає питання, як слід трактувати вимога "Система захисту повинна контролювати доступ найменованих суб'єктів (користувачів) до найменувати об'єктів (файлів, програм, томів і т.д.)". Не ясно, чи є об'єктами доступу, до яких, слідуючи формальним вимогам, необхідно розмежовувати доступ користувачів, наприклад, реєстр ОС і т.д.

На відміну від інших сімейств ОС, де всі завдання розмежувальної політики доступу до ресурсів вирішуються засобами управління доступом до об'єктів файлової системи, доступ в даних ОС розмежовується власним механізмом для кожного ресурсу. Іншими словами, при розгляді механізмів захисту ОС Windows постає завдання визначення і завня вимог до повноти розмежувань (це залежить від того, що вважати об'єктом доступу).

Також, як і для багатьох родин ОС, тут основними механізмами захисту є:

- ідентифікація і аутентифікація користувача при вході в систему;

- розмежування прав доступу до ресурсів, в основі якого лежить реалізація дискреционной моделі доступу (окремо до об'єктів файлової системи, до пристроїв, до реєстру ОС, до принтерів та ін. );

- аудит, тобто реєстрація подій.

Тут явно виділяються (в кращу сторону) можливості розмежувань прав доступу до файлових об'єктів (для NTFS) – істотно розширені атрибути доступу, що встановлюються на різні ієрархічні об'єкти файлової системи (логічні диски, каталоги, файли). Зокрема, атрибут "виконання" може встановлюватися і на каталог, тоді він успадковується відповідними файлами.

При цьому істотно обмежені можливості управління доступом до інших ресурсів, що захищаються, зокрема, до пристроїв введення. Наприклад, тут відсутня атрибут виконання

, тобто неможливо заборонити запуск несанкціонованої програми з пристроїв введення.

3.2 Принципові недоліки захисних механізмів ОС сімейства Windows (NT / 2000 / XP).

Перш за все розглянемо принципові недоліки захисту ОС сімейства Windows, безпосередньо пов'язані з можливістю несанкціонованого доступу до інформації. При цьому в ОС Windows неможлива в загальному випадку реалізація централізованої схеми адміністрування механізмів захисту або відповідних формалізованих вимог. Згадаймо, що в ОС Unix це поширювалося лише на запуск процесів. Пов'язано це з тим, що в ОС Windows прийнята інша концепція реалізації розмежувальної політики доступу до ресурсів (для NTFS).

В рамках цієї концепції розмежування для файлу приоритетнее, ніж для каталогу, а в загальному випадку – розмежування для включається файлового об'єкта приоритетнее, ніж для включає. Це призводить до того, що користувач, створюючи файл і будучи його власником

, може призначити будь-які атрибути доступу до такого файлу (тобто дозволити до нього доступ будь-якому іншому користувачеві). Звернутися до цього файлу може користувач (якому призначив права доступу власник

) незалежно від встановлених адміністратором атрибутів доступу на каталог, в якому користувач створює файл. Дана проблема безпосередньо пов'язана з реалізованої в ОС Windows концепцією захисту інформації.

Далі, в ОС сімейства Windows (NT / 2000 / XP) не в повному обсязі реалізується дискреционная модель доступу, зокрема, не можуть розмежовуватися права доступу для користувача Система

. В ОС присутні не тільки призначені для користувача, але і системні процеси, які запускаються безпосередньо системою. При цьому доступ системних процесів не може бути розмежований. Відповідно, всі, що запускаються системні процеси мають необмежений доступ до ресурсів, що захищаються. З цим недоліком системи захисту пов'язано безліч атак, зокрема, несанкціонований запуск власного процесу з правами системного. До речі, це можливо і внаслідок некоректної реалізації механізму забезпечення замкнутості програмного середовища.

В ОС сімейства Windows (NT / 2000 / XP) неможливо в загальному випадку забезпечити замкнутість (або цілісність) програмного середовища. Для з'ясування складності даного питання розглянемо два способи, якими в загальному випадку можна реалізувати даний механізм, причому обидва способи неспроможні. Отже, механізм замкнутості програмної середовища в загальному випадку може бути забезпечений:

- завданням списку дозволених до запуску процесів з наданням можливості користувачам запускати процеси тільки з цього списку. При цьому процеси задаються повно колійними іменами, причому засобами розмежування доступу забезпечується неможливість їх модернізації користувачем. Даний підхід просто не реалізується вбудованими в ОС механізмами;

- дозволом запуску користувачами програм тільки з заданих каталогів при неможливості модернізації цих каталогів. Однією з умов коректної реалізації даного підходу є заборона користувачам запуску програм інакше, ніж з відповідних каталогів. Некоректність реалізації ОС Windows даного підходу пов'язана з невозможноcтью установки атрибута

виконання

на пристрої введення (дисковод або CD-ROM). У зв'язку з цим при розмежуванні доступу користувач може запустити несанкціоновану програму з дискети, або з диска CD-ROM (дуже поширена атака на ОС даного сімейства).

Тут же варто відзначити, що з точки зору забезпечення замкнутості програмного середовища [тобто реалізації механізму, що забезпечує можливість користувачам запускати тільки санкціоновані процеси (програми)] дії користувача по запуску процесу можуть бути як явними, так і прихованими.

Явні дії припускають запуск процесів (виконуваних файлів), які однозначно ідентифікуються своїм ім'ям. Приховані дії дозволяють здійснювати вбудовані в додатки інтерпретатори команд. Прикладом таких можуть служити офісні додатки. При цьому прихованими діями користувача буде запуск макросу.

В даному випадку ідентифікації підлягає лише власне додаток, наприклад, процес winword.exe. При цьому він може крім своїх регламентованих дій виконувати ті приховані дії, які задаються макросом (відповідно, ті, які допускаються інтерпретатором), що зберігаються в відкривається документі. Те саме можна сказати і до будь-якої віртуальної машині, що містить вбудований інтерпретатор команд. При цьому відзначимо, що при використанні додатків, що мають вбудовані інтерпретатори команд (в тому числі офісних додатків), не в повному обсязі забезпечується виконання вимоги щодо ідентифікації програм.

Повертаючись до обговорення недоліків, відзначимо, що в ОС сімейства Windows (NT / 2000 / XP) неможливо вбудованими засобами гарантовано видаляти залишкову інформацію. В системі просто відсутні відповідні механізми.

Крім того, ОС сімейства Windows (NT / 2000 / XP) не володіють в повному обсязі можливістю контролю цілісності файлової системи. Вбудовані механізми системи дозволяють контролювати тільки власні системні файли, не забезпечуючи контроль цілісності файлів користувача. Крім того, вони не вирішують найважливіше завдання даних механізмів контроль цілісності програм (додатків) перед їх запуском, контроль файлів даних користувача і ін.

Що стосується реєстрації (аудиту), то в ОС сімейства Windows (NT / 2000 / XP) не забезпечується реєстрація видачі документів на "тверду копію", а також деякі інші вимоги до реєстрації подій. Знову ж таки, якщо трактувати вимоги до управління доступом в загальному випадку, то при захисті комп'ютера в складі ЛВС необхідно управління доступом до вузлів мережі (розподілений пакетний фільтр). В ОС сімейства Windows (NT / 2000 / XP) механізм управління доступу до вузлів в повному обсязі не реалізується.

Що стосується мережевих ресурсів, то фільтрації піддається тільки входить доступ до поділюваного ресурсів, а запит доступу на комп'ютері, з якого він здійснюється, фільтрації не підлягає. Це принципово, тому що не можуть підлягати фільтрації додатки, якими користувач здійснює доступ до ресурсів, що розділяються. Завдяки цьому, дуже поширеними є атаки на протокол NETBIOS.

Крім того, в повному обсязі управляти доступом до ресурсів можливо тільки при встановленій на всіх комп'ютерах ЛВС файлової системи NTFS. В іншому випадку неможливо заборонити запуск несанкціонованої про- грами з віддаленого комп'ютера, тобто забезпечити замкнутість програмного середовища в цій частині.

З наведеного аналізу можна бачити, що багато механізмів, необхідні з точки зору виконання формалізованих вимог, ОС сімейства Windows не реалізують в принципі, або реалізують лише частково.

З урахуванням сказаного можемо зробити важливий висновок щодо того, що більшістю сучасних універсальних ОС не виконуються в повному обсязі вимоги до захисту АС по класу 1Г. Це означає, що, з огляду на вимоги нормативних документів, вони не можуть без використання додаткових засобів захисту застосовуватися для захисту навіть конфіденційної інформації. При цьому слід зазначити, що основні проблеми захисту тут викликані не неможливістю ОС вимог до окремих механізмів захисту, а принциповими причинами, зумовленими реалізованої в ОС концепцією захисту. Концепція ця заснована на реалізації розподіленої схеми адміністрування механізмів захисту, що само по собі є невиконанням формалізованих вимог до основних механізмів захисту.

3.3 Статистика методів лежать в основі атак на сучасні ОС.

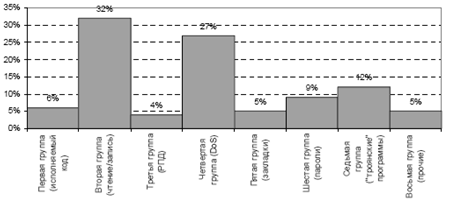

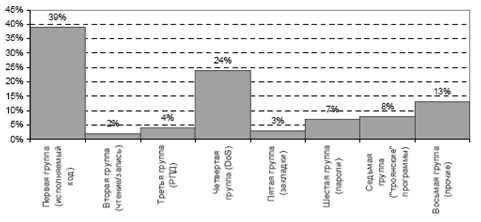

Аналізуючи розглянуті атаки, все методи, що дозволяють несанкціоновано втрутитися в роботу системи, можна розділити на наступні групи:

- дозволяють несанкціоновано запустити виконуваний код;

- дозволяють здійснити несанкціоновані операції читання / запису файлових або інших об'єктів;

- дозволяють обійти встановлені розмежування прав доступу;

- призводять до відмови (Denial of Service) в обслуговуванні (системний збій);

- використовують вбудовані недокументовані можливості (помилки і закладки);

- використовують недоліки системи зберігання або вибору (недостатня довжина) даних про аутентифікації (паролі) і дозволяють шляхом реверсування, підбору або повного перебору всіх варіантів отримати ці дані;

- троянські програми;

- інші.

Діаграма, що представляє собою співвідношення груп атак (для представленої вище їх класифікації) для ОС сімейства Windows, представлена на мал. 1, для ОС сімейства Unix - на мал. 2.

Малюнок 1 — Співвідношення груп атак для ОС сімейства Windows

Малюнок 2 — Співвідношення груп атак для ОС сімейства UNIX

Из приведенного анализа можно сделать следующий важный вывод: угрозы, описанные в большинстве групп, напрямую используют различные недостатки ОС и системных приложений и позволяют при полностью сконфигурированных и работающих встроенных в ОС механизмах защиты осуществлять НСД, что подтверждает необходимость усиления встроенных механизмов защиты.

З наведеного аналізу можна зробити наступний важливий висновок: загрози, описані в більшості груп, безпосередньо використовують різні недоліки ОС і системних додатків і дозволяють при повністю сконфігурованих і працюють вбудованих в ОС механізми захисту здійснювати НСД, що підтверджує необхідність посилення вбудованих механізмів захисту.

Аналізуючи представлену статистику загроз, можна зробити висновок, що більша їх частина пов'язана саме з недоліками засобів захисту ОС, зазначеними вище, тобто недоліками, пов'язаними з невиконанням (повним, або частковим) формалізованих вимог до захисту, серед яких, в першу чергу, можуть бути виділені:

- некоректна реалізація механізму управління доступом, перш за все, при розмежуванні доступу до захищених об'єктів системних процесів і користувачів, що мають права адміністратора;

- відсутність забезпечення замкнутості (цілісності) програмного середовища.

Як видно, більшість атак здійснювалося або з використанням деяких прикладних програм, або із застосуванням вбудованих в віртуальні машини засобів програмування, тобто можливість більшості атак безпосередньо пов'язана з можливістю запуску зловмисником відповідної програми. При цьому запуск може бути здійснений як явно, так і приховано, в рамках можливостей вбудованих в додатки інтерпретаторів команд.

Проведений аналіз відомих загроз сучасним універсальним ОС повністю підтверджує, що велика їх частина обумовлена саме реалізованим в ОС концептуальним підходом, що складається в реалізації схеми розподіленого адміністрування механізмів захисту. В рамках цієї схеми користувач розглядається як довірена особа, яка є елементом схеми адміністрування і має можливість призначати / змінювати ПРД. При цьому він не сприймається як потенційний зловмисник, який може свідомо чи несвідомо здійснити НСД до інформації, отже призначення механізмів додаткової захисту ОС полягає в реалізації централізованої схеми адміністрування механізмів захисту, в рамках якої буде здійснюватися протидія НСД користувача до інформації.

4 Особливості Kali Linux

Малюнок 3 — Логотип Kali Linux

Kali є повною повторної складанням BackTrack Linux, повністю дотримуючись стандартів розробки Debian. Вся нова інфраструктура була переглянута, всі інструменти були проаналізовані і упаковані, і ми перейшли на Git для наших VCS.

Більше 300 інструментів для проведення тестування на проникнення: Після розгляду кожного інструменту, який був включений в BackTrack, ми усунули велику кількість інструментів, які або не працюють або дублюють інші інструменти, зі схожою функціональністю.

Безкоштовний і завжди буде безкоштовним: Kali Linux, як і його попередник, є повністю безкоштовним і завжди буде таким. Вам ніколи, не доведеться платити за Kali Linux.

Git дерево з відкритим джерелом коду: Ми затяті прихильники програмного забезпечення з відкритим джерелом коду і наше дерево розробки є для всіх, і всі джерела доступні для тих, хто бажає налаштувати або перебудувати пакети.

FHS сумісний: Kali був розроблений, щоб дотримуватися Filesystem Hierarchy Standard, що дозволяє всім користувачам Linux легко знайти виконувані файли, файли підтримки, бібліотеки і т.д.

Велика підтримка бездротових пристроїв: Ми побудували Kali Linux для підтримки якомога більшої кількості бездротових пристроїв, що дозволяє йому правильно працювати з широким спектром апаратних пристроїв і робить його сумісним з численними USB і іншими бездротовими пристроями.

Спеціальне ядро пропатчено від ін'єкцій: Як пентестерам, розробникам часто необхідно проводити аудит бездротових мереж, тому в наше ядро ??включені останні патчі.

Безпечне середовище розробки: Команда розробників Kali Linux складається з невеликої групи довірених осіб, які можуть записати пакети і взаємодіяти з сховищами тільки при використанні декількох захищених протоколів.

GPG підписані пакети і репозиторії: Всі пакети Kali підписуються кожною окремою розробником, коли вони створюються і записуються і репозиторії згодом підписують пакети.

Багатомовність: Хоча інструменти для пентеста, як правило, написані англійською мовою, ми домоглися того, що у Kali є справжня багатомовна підтримка, що дозволяє більшості користувачів працювати на рідній мові і знаходити інструменти, необхідні для роботи.

Можливість налаштування: Ми повністю розуміємо, що не всі будуть згодні з нашими рішеннями дизайну, тому ми дали можливість нашим користувачам якомога простіше налаштовувати Kali Linux на свій смак, аж до ядра.

Підтримка ARMEL і ARMHF: ARM-системи стають все більш і більш поширеним і недорогими, і ми знали, що необхідно зробити підтримку Kali для ARM-систем в результаті чого створені робочі інсталяції для ARMEL і ARMHF систем. Kali Linux має ARM репозиторії інтегровані з основним дистрибутивом, так інструменти для ARM будуть оновлюватися разом з іншими збірками. Калі в даний час доступна для наступних ARM-пристроїв:

rk3306 mk / ss808

Raspberry Pi

ODROID U2 / X2

Samsung Chromebook

Kali спеціально створена для тестування на проникнення і, отже, вся документація на цьому сайті, передбачає попереднє знання операційної системи Linux.

Малюнок 4 — Робота програми

(9 кадрiв, нескінченне відтворення, 200 кБ)

Висновки

З урахуванням сказаного можемо зробити важливий висновок щодо того, що більшістю сучасних універсальних ОС не виконуються в повному обсязі вимоги до захисту АС по класу 1Г. Це означає, що, з огляду на вимоги нормативних документів, вони не можуть без використання додаткових засобів захисту застосовуватися для захисту навіть конфіденційної інформації. При цьому слід зазначити, що основні проблеми захисту тут викликані не неможливістю ОС вимог до окремих механізмів захисту, а принциповими причинами, зумовленими реалізованої в ОС концепцією захисту.

Перелік посилань

- Безбогов А.А., Яковлев А.В., Мартемьянов Ю.Ф. «Безопасность операционных систем : учебное пособие » – М. : "Издательство Машиностроение–1", 2007. – 220 с.

- Дейтел Х.М. Операционные системы. Ч. 1: Основы и принципы / Х.М. Дейтел, П.Дж. Дейтел, Д.Р. Чофнес. – М. : Бином, 2006.

- Дейтел Х.М. Операционные системы. Ч. 2: Распределенные системы, сети, безопасность / Х.М. Дейтел, П.Дж. Дейтел, Д.Р. Чофнес. – М. : Бином, 2006.

- Гордеев А.В. Операционные системы : учебник для вузов / А.В. Гордеев. – СПб. : Питер, 2004. – 416 с.

- Олифер В.Г. Сетевые операционные системы / В.Г. Олифер Н.А. Олифер. – СПб. : Питер, 2001. – 544 с.

- Танненбаум Э. Современные операционные системы. 2-е изд. / Э. Танненбаум. – СПб. : Питер, 2002. – 1040 с.

- Кастер Х. Основы Windows NT и NTFS. Русская редакция / Х. Кастер. – М., 1996.

- Проскурин В.Г. Защита в операционных системах / В.Г. Проскурин, С.В. Крутов, И.В. Мацкевич. – М. : Радио и связь, 2000.

- Белкин П.Ю. Защита программ и данных / П.Ю. Белкин О.О. Михальский А.С. Першаков [и др.]. – М. : Радио и связь, 1999.

- Дунаев С.Б. UNIX System V Release 4.2. Общее руководство / С.Б. Дунаев. – М. : Диалог–МИФИ, 1996.