Введение

Очевидная разница между проводной сетевой системой и системой беспроводной сети является то, что провода физически ограничивают доступ к среде передачи, тогда как беспроводная среда доступна для всех, кто может находиться в диапазоне сигнала. По этой причине важно обеспечить защиту беспроводной среды в достаточной степени, чтобы предоставить уверенность в том, что беспроводной Интернет является безопасным и достаточно частным для использования серьезно. Это вызов для безопасности Wireless Fidelity

Как и во всей сетевой безопасности, важно не только зашифровать (скрывать) данные, но и гарантировать, что в эти данные не вмешались (целостность) то, что пользователь имеет право получать данные. Ниже приводится описание механизмов, которые были введены для защиты Wi-Fi сети. Со временем эти методы подверглись повышению сложности и эффективности.

Для решения вопроса о безопасности, т.е. предотвращения несанкционированного доступа к данным, передаваемых с помощью радиоволн, появился ряд технологий, и они подробно изложены в порядке возрастания сложности.

Идентификатор набора служб (Service Set Identifier (SSID))

Первая из этих технологий называется Идентификатор набора служб (Service Set Identifier (SSID)). Идентификатор SSID представляет собой основную обработку имен и имени сети, состоящую из 32 символов ASCII для набора устройств в беспроводной подсистеме. Идентификатор SSID логические сегменты беспроводной сети и идентификатор SSID должны быть поделены между клиентом и точкой доступа. Идентификатор SSID не должен содержать пробелы или специальные символы. По умолчанию значение SSID передается точкой доступа, но его можно установить на «не доступно».

Проблема с SSID в том, что это не очень безопасно, даже если он не будет транслироваться точкой доступа (ТД). Это потому, что клиент имеет возможность видеть имя SSID в заголовке пакета, выданного ТД. Кроме того, если клиент не имеет идентификатора настроенного SSID, т.е. пустую строку, то он не будет ассоциироваться с точкой доступа, независимо от того, какой SSID использует ТД.

Еще одна проблема с методом ввода SSID в том, что аутентификация не является взаимной, т. е. клиент не проходит проверку подлинности точки доступа, так что несанкционированная точка доступа может транслировать тот же SSID, что и санкционированная, и клиент может подключиться к мошенникам.

Это возможно для ТД с фильтрацией клиентов на основе МАС-адресов сети Wi-Fi . Это ограничивает то, какие клиенты могут связываться с точкой доступа. Это, однако, обеспечивает только базовый уровень безопасности, поскольку находчивый хакер может анализировать трафик Wi-Fi и подменить приемлемый MAC-адрес для получения доступа. Кроме того, фильтрация MAC-адресов по-прежнему не обеспечивает взаимную аутентификацию.

Wired Equivalent Privacy (WEP)

Следующей из этих технологий является Wired Equivalent Privacy (Встроенный эквивалент конфиденциальности (WEP)), который был встроен в стандарте 802.11. WEP является необязательным и предназначен, чтобы дать уровень целостности линии, равный кабелю. Шифрование, которое используется для WEP, может быть либо 40-битный или 104-битное шифрование. Ключ, который используется в потоке шифрования называется Rivest Cipher 4 (RC4). Набор микросхем RSA на основе используется для выполнения шифрования и дешифрования. Алгоритм считается симметричным, так как один и тот же ключ и алгоритм используется для шифрования и дешифрования. Для того, чтобы Альянс совместимости беспроводного оборудования (Wireless Ethernet Compatibility Alliance (WECA)) выдала Wi-Fi сертификат в системе, по крайней мере, 40-битный уровень шифрования для WEP должен быть использован, и это было определено в пределах стандарта 802.11. WECA теперь стал Wi-Fi альянс. С помощью RC4 вектор инициализации (Initialisation Vector (IV)), добавляется в начале каждого ключа. Этот вектор составляет 24 бита в длину, следовательно, вы часто будете видеть длину ключей WEP в виде 64-бита и 128-бит. Вектор инициализации представляет собой блок битов, которым необходимо разрешить потоковый или блочный шифр, чтобы работать в различных режимах потоковой работы для получения уникального потока, который не зависит от других потоков, полученных одним и тем же ключом шифрования. Это происходит в случае, когда нет необходимости проходить через процесс повторного ввода.

Определение ключей может произойти одним из двух способов:

- Использование до четырех ключей по умолчанию. Эти ключи по умолчанию устанавливаются на всех устройствах в подсистеме, и они используют эти ключи, чтобы надежно соединиться друг с другом. Проблема здесь заключается в том, что чем больше устройств есть, тем более широко известными становятся ключи по умолчанию и, следовательно, сеть становится менее безопасной.

- Использование одноадресного отображения ключа таким образом, что ключ используется только между любыми двумя станциями. Это более безопасно, но является более проблематичным в распределении этих однонаправленных ключей.

Аутентификация клиента может произойти в одном из двух способов, по методу открытого ключа или методу общего ключа. Какой бы метод не использовался, он должен быть одинаковым для всей подсистемы, т.е. для устройств и точек доступа.

Открытая аутентификация

Этот механизм установлен по умолчанию, и позволяет весь процесс аутентификации производить открыто в текстовом формате, так что любой клиент может ассоциировать с точкой доступа, даже если ни один ключ не был настроен, или если клиент подает неправильный ключ. Последовательность событий показана ниже:

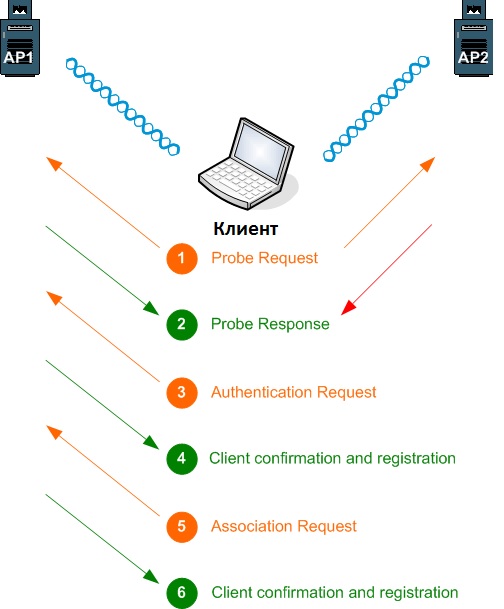

Рис.1 – Последовательность событий при получении ключа

Из ответа на запрос клиент выбирает точку доступа с наилучшим сигналом (в среде Cisco, учитывается также нагрузки на ТД). Поэтому эти данные полезные, и они шифруются с помощью ключа, неправильный ключ означает только то, что расшифровка не может иметь место. Клиент по-прежнему ассоциируется с точкой доступа, однако эти данные не будут читаться.

Общий ключ аутентификации

ТД посылает текстовый пакет – вызов клиенту. Клиент должен ответить текстом, который шифруется с правильным ключом WEP. Некоторые системы требуют МАС-адреса, которые будут использоваться с ответом, так что MAC-адрес клиента должен соответствовать тому, который был ранее введен в таблицу точек доступа соединений.

Лазейки безопасности WEP

Человек посередине

Основная проблема с Аутентификации с общим ключом является незашифрованный текст вызов. «Человек посередине» атаки мог наблюдать как незашифрованный, так и зашифрованный текст, и таким образом узнавал шифр.

Одним из примеров такой атаки является Fluhrer, Mantin and Shamir (FMS) атака со слабыми векторами инициализации, где из-за изменения вектора инициализации в каждом пакете с использованием алгоритма планирования ключа (Key scheduling Algorithm (KSA)) и из-за того, что RC4 иногда может генерировать легко взламываемый вектор инициализации (т.е. слабый) для RC4 потока шифрования, то статический ключ WEP может быть взломан в пределах миллиона пакетов с помощью статистического анализа. Это может быть сделано только путем захвата трафика Wi-Fi и анализа его в автономном режиме с помощью такого инструмента, как Aircrack или Airsnort . Такая атака называется пассивной атакой. Словарная атака также может быть выполнена в пассивном захвате с использованием предварительно вычисленных словарей и вероятных слов и ответов, и работает, используя каждую возможность, пока не будет найдено совпадение.

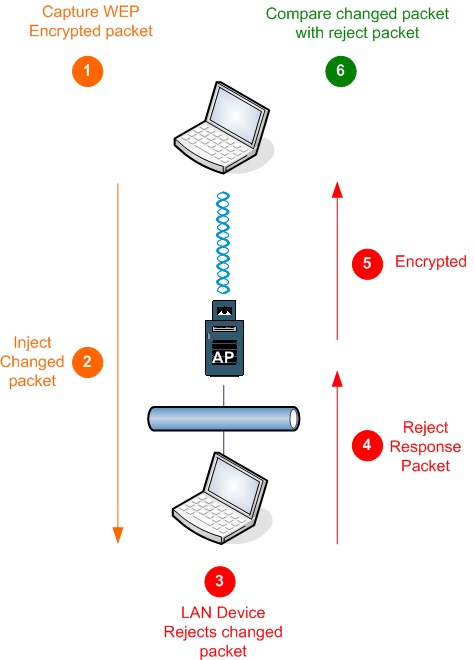

Активная атака может быть проведена, когда поток известных пакетов, таких как пинги, или повторная передача известного транспортного потока впрыскиваются в сеть к устройству Wi-Fi, где захват берется снова. Такие атаки могут быть векторно-инициализированными повторными атаками, словарными атаками (с активной попыткой регистрации) или Bit Flip атаками. Ниже топологии атаки.

Рис. 2 – Топология атаки

Эта топология может быть использована для выполнения Bit Flip атак. Целостность Wi-Fi сообщений использует значение проверки целостности (Integrity Check Value ICV), которое рассчитывается по CRC32: 32-разрядный циклический контроль избыточности, которая может быть скомпрометирован битом переключения. Хакер перехватывает пакет WEP-шифрования, изменяет пакет, а затем ретранслирует его. Пакет принимается сетью Wi-Fi на уровне 2, но он отвергается устройством LAN , который отправляет обратно ответ, который может быть предсказан. Ключ может быть получен из комбинации нескольких из этих ответов и измененных пакетов.

Односторонняя аутентификация

Другая проблема заключается в том, что аутентификация является лишь одним из способов, т.е. точка доступа выполняет аутентификацию клиента, клиент не имеет возможности узнать, связан ли с правильной точкой доступа.

Статические ключи WEP

Там нет никакого способа, чтобы динамически генерировать ключи, которые является серьезной проблемой, так как это основа WEP открытых или общих ключей аутентификации, ключи WEP легко взломать и / или легко подделать MAC-адрес, так как ключ привязан к устройству клиента, а не пользователь. Поскольку ключ находится в пределах клиентской машины, он может находиться в доступной части, такие как приложение, либо в памяти. Изменение ключей WEP вручную неуправляемо в большой сети, а также нет возможности учета или интеграция с существующими базами данных аутентификации, таких как LDAP или RADIUS.

Защищенный доступ Wi-Fi (Wi-Fi Protected Access (WPA))

Проблема с WEP заключается в том, что ключ является статическим и его разделяют. Мало того, что ключ стал известен числу пользователей, он также может быть относительно легко взломан в настоящее время с помощью Человек посередине

и программного средства, такого как AirSnort . Улучшения были введены для решения этих вопросов. Первым была Cisco со следующими улучшениями:

- Cisco протокол целостности временного ключа (CiscoTemporal Key Integrity Protocol (CKIP)) – ключ хеширования на основе каждого пакета для защиты от атак с помощью вектора инициализации (IV).

- Cisco для проверки целостности сообщения (Cisco Message Integrity Check (CMIC)) – для защиты от повторов или атак

человек посередине

. - Трансляция чередования ключей (Broadcast Key Rotation) для того, чтобы изменить широковещательную передачу ключей и уменьшаеть вероятность того, что это получается.

WPA был введен, чтобы обеспечить некоторую стандартизацию, в то время как комитет 802.11 спровоцировал более постоянное решение проблем безопасности. WPA был основан на проекте 3 802.11i. Дополнительные преимущества WPA заключаются в следующем:

- Парный Переходный ключ (Pairwise Transient Key (PTK)) – новый ключ для сеанса предоставляется пользователю каждый раз, когда пользователь подключается к сети, т.е. на основании каждой сессии.

- Проверенный ключ управления (Authenticated Key Management) – где сначала проходит проверка подлинности пользователя, а затем генерация парного главного ключа (Pairwise Master key (PMK)) у клиента и на сервере. PMK используется для генерации ключей, используемых для шифрования сеанса. Так же 802.1X либо Pre-Shared Key (PSK) может быть использован в качестве парного главного ключа.

- Управление ключами одноадресных и широковещательных ключей.

- Вектор инициализации (IV) увеличился с 24 до 48 бит, так что вероятность повторного использования вектора (столкновения) сведена к минимуму.

- Миграция – сосуществование пользователей WEP разрешено, хотя при использовании WPA механизма WEP Общий ключ выключен, используется только открытая аутентификация.

- Протокол целостности временного ключа (Temporal Key Integrity Protocol (TKIP)) – иерархия ключей и система управления, где ключи генерируются для каждого пакета, за один сеанс и для каждого пользователя, а также есть проверки целостности сообщения (Message Integrity Check (MIC)).

Оба решения Cisco и WPA обеспечивает существующее оборудование, чтобы быть использованными только с прошивки, в противном случае требуется обновление программного обеспечения. Это происходит потому, что существующий алгоритм шифрования RC4 WEP по-прежнему используется, новые возможности были предназначены для защиты ключей WEP, методы шифрования, используемые для генерации ключей, оставались неизменными.

Для аутентификации WPA с использованием EAP и RADIUS, общая последовательность событий работает следующим образом для клиента Wi-Fi для получения доступа к сети через точку доступа:

- Клиент связывается с ТД, однако в дополнение к обычным требованиям стандарта 802.11 связь, клиента и точки доступа должна согласовать возможность безопасности. SSID внутри запроса идентификатора указывает тип проверки подлинности, клиент выбирает необходимый SSID и Cypher пакет, который идет с идентификатором SSID.

- Клиент вводит свои учетные данные, например, имя пользователя и пароль.

- С помощью 802.1X и EAP методов существует следующая последовательность шагов, которая включает взаимную аутентификацию через ТД клиента и сервер RADIUS следующим образом:

- Сервер отправляет вызов к клиенту.

- Клиент переносит хэш пароля.

- Клиент отправляет этот хэш пароля в RADIUS в своем ответе.

- Сервер RADIUS выполняет хэш пароля для этого клиента в базе данных пользователя.

- Сервер RADIUS сравнивает два хэш-значения и выполняет аутентификацию клиента, если два значения совпадают.

- Затем процесс повторяется в обратном порядке, так что клиент может проверить подлинность сервера RADIUS, и предназначен ли он для использования.

- После проверки подлинности с помощью 802.1X сервер отправляет клиенту главный ключ (Master Key (MK)).

- Далее, каждый из них сервер RADIUS и клиент самостоятельно создают клиент-спецификацию: 256-битный PMK из главного ключа (МС). Если 802.1X не используется, то PMK происходит от 64 шестнадцатеричных вместо Pre-Shared Key (PSK). Это изменяется с помощью атрибута протокола RADIUS, к точке доступа с помощью сервера RADIUS и использует метод Диффи-Хеллмана.

- Теперь знаменитый WPA 4 – рукопожатия между клиентом и точкой доступа начинается:

- Точка доступа создает одноразовый номер (номер использовать только один раз) или случайное число и посылает это клиенту.

- Клиент генерирует случайное слово или случайное число и PTK генерируется из парного главного ключа. Случайные числа (одноразовые номера) клиента и ТД, а также их адреса MAC подаются к псевдослучайной функции для того, чтобы создать PTK. Он используется при аутентификации ключа шифрования и уникальный PTK является одноадресным для каждого клиента. Клиент посылает свой одноразовый номер, РТК и MIC информации ТД.

- ТД посылает случайное слово снова с PTK, что она создала, и MIC ключевой информации. Если этот PTK, совпадает с клиентским, то это подтверждает клиента.

- Клиент посылает для MIC ключевую информацию и PTK в точку доступа для проверки, 4-проверки (рукопожатия) будут завершены, потому что было доказано, что у клиента и ТД одни и те же PTK с ключевой информации и PMK, и они говорят, что они есть. Кроме того, клиент и ТД провели переговоры PTK, которые могут быть использованы для дальнейшей генерации ключа.

- Все беспроводные устройства, связанные с точкой доступа должны иметь возможность дешифровать широковещательный и многоадресный трафик. Они делают это с той же самой переходной группой ключей (Group Transient Key (GTK)) . Если точка доступа изменяет GTK, то он был скомпрометирован, например, точка доступа выдает ключ замены, используя двустороннюю проверку (двух стороннее рукопожатие) с KEK шифрования GTK. Группа ключей 2 - проверки (рукопожатия) работает следующим образом:

- ТД использует случайное число или парный переходный ключ, чтобы сгенерировать MKG. Группа случайных чисел генерируется и используется в сочетании с адресом ТД MAC для создания временной группы Kлючей (GTK). Затем GTK шифруется с EAPOL-ключ шифрования ключа (EAPOL-Key Encryption Key (KEK)) и транслируется (или используется многоадресная рассылка) вместе с проверкой целостности сообщений с ключом клиентам.

- Клиент расшифровывает GTK и отправляет сообщение обратной связи, что это было сделано, плюс сообщение проверки целостности.

Парный переходный ключ WPA2 состоит из трех основных типов. Эти ключевые типы следующие:

- Ключ подтверждения ключа (Key Confirmation Key (KCK)) – используется для проверки целостности в EAPOL-key кадра (используется в MIC).

- Ключ шифрования ключа (Key Encryption Key (KEK)) – шифрует GTK.

- Временные ключи (Temporal Keys (TK)) – безопасный трафик данных.

Все беспроводные устройства, связанные с точкой доступа должны иметь возможность дешифровать широковещательные и многоадресный трафик. Они делают это с тем же ключом из группы или GTK. Если точка доступа изменяет GTK, так как она была повреждена, например, точка доступа выдает замену ключа с помощью более простого двухстороннего квитирования с КЕК шифрования GTK.

Поскольку весь этот процесс аутентификации клиента на сервере RADIUS может занять до сотни миллисекунд (если не секунда), от одной точки доступа к другой, когда устройство находится в роуминге, это неприемлемо для Wi-Fi телефонов или потоковых приложений на ноутбуках. Таким образом, большинство беспроводных устройств предприятий имеют 802.11i функции, которые помогают свести к минимуму время ожидания роуминга - и выполнить предварительную проверку подлинности PMK кэширование.

Предварительная проверка подлинности позволяет мобильным клиентам пройти аутентификацию с другими точками доступа в его окрестностях, оставаясь при этом связным с его основной точкой доступа. С помощью PMK кэширования, перемещаемый клиент не должен полностью проходить повторную аутентификацию через 802.1X, когда он возвращается домой

.