Аннотация

В настоящее время с развитием разработки в компьютерном секторе, однофакторная аутентификация, например, пароли, более не рассматриваются как безопасные в World Wide Web. Простые, очевидные и легко проверяемые пароли, такие как имена и возраст, легко обнаруживаются через компьютеризированные программы подбора секретных ключей. Угрозы безопасности и конфиденциальности со стороны вредоносных программ постоянно растут как количественно, так и по качественно. Расширение доступности информации ослабляет устойчивость к взлому, подбору паролей и онлайн-мошенничеству. В этой связи традиционная аутентификация на основе логина/пароля недостаточно безопасна для нескольких критически важных приложений, таких как вход в учетные записи электронной почты, социальных сетей, мобильных устройств, финансовых счетов, официальных защищенных сетей, коммерческих веб-сайтов и т.д. Наличие более чем одного независимого фактора увеличивает сложность получения несанкционированного доступа. Двухфакторная аутентификация при использовании для проверки подлинности гарантирует более высокую защиту путем расширения единого параметра аутентификации. В настоящем документе основное внимание уделяется внедрению методов двухфакторной аутентификации, использующих как традиционный пользовательский буквенно-цифровой пароль, так и графический пароль. Было произведено эксперементальное внедрение двухфакторной аутентификации и в данном документе мы описываем спроектированною и разработанную реализацию системы двухфакторной аутентификации. Таким образом, предоставление дополнительного пароля добавляет дополнительный уровень безопасности.

Введение

На сегодняшний день проблемы безопасности актуальны во всех области. Большинство систем сегодня полагаются на статические пароли [6] при проверке личности пользователя. У пользователей есть склонность к использованию очевидных паролей, простых паролей, легко подбираемых паролей, одних и тех же паролей для нескольких учетных записей и даже записывают свои пароли, хранят их в своей системе или используют запоминание паролей [4, 5] и т. д. Использование статических паролей в данном случае облегчают доступ хакерам, ворам и мошенникам. Кроме того, хакеры используют многочисленные техники/атаки, такие как атака перебором, атаки с использование прослушивания сети, атака по словарю, атака прямого перебора, методы социальной инженерии и т. д., для получения доступа к учетным данным пользователя. Были предложены несколько методов и стратегий использования паролей, но некоторые из них сложны в использовании. Чтобы решить проблему с паролем в банковских секторах [11], а также для онлайн-транзакций была реализована двухфакторная аутентификация с использованием OTP и ATM pin / cards.

Компонент проверки - это бит данных и методология, используемая для проверки или проверки характеристики пользователя или другого субъекта, запрашивающего доступ.

Многофакторная проверка [1] это фреймворк безопасности, в котором для подтверждения подлинности выполняется более одной проверки. В двухфакторной аутентификации пользователь предоставляет два средства идентификации, один из которых обычно является физический токен, такой как карта, а другой - как правило, что-то, что запоминается, например, код безопасности. Целью MFA является создание многоуровневой защиты для усложнения несанкционированного доступа к физическому местоположению, вычислительному устройству, сети или базе данных. Если один из факторов скомпрометирован или взломан, у нападающего все еще есть как минимум один барьер для доступа в ситему. Многофакторная аутентификация - это система, в которой несколько разных факторов используются вместе для реализации аутентификации [8]. Использование более одного фактора иногда называют «надежной аутентификацией». Процесс, который запрашивает многократные ответы на задаваемые вопросы, а также получает «то, что у вас есть» или «то, что вы есть» считается многофакторным.

Двухкомпонентные или многокомпонентные проверки - это именно то, чем кажется. В отличие от использования одного и того же типа элемента подтверждения например, просто того, что пользователь знает (идентификаторы входа, пароли, тайные фотографии, данные факультета и т. д.), двухфакторный проверка требует расширения второго компонента, чемто, что у пользователя есть или чем-то таким, чем пользователь является [9]. Два подтверждения факторов имеют ограничения которые включают расходы на покупку, выпуск пользование жетонами или картами [10]. Учитывая это была предложена новая схема аутентификации с использованием двух известных факторов, таких как буквенно-цифровые и графические пароли [6, 15]. Статья организована таким образом что раздел 2 содержит краткие сведения о существующих методах аутентификации, разделы 3, 4 и 5 объясняют предлагаемый метод, проектирование и внедрение системы.

Существующие и перспективные методы аутентификации

Аутентификация для доступа к учетной записи системы, чтения онлайн новости, покупки онлайн-билетов осуществляются с помощью буквенно-цифрового пароля или графического пароля. Альтернативным способом аутентификации является биометрическая аутентификация на основе отпечатка пальца, распознавания радужной оболочки и сердечного ритма. Создание легко запоминаемых пароль приводит к ослаблению паролей [4, 5, 6]. Ограничения в графическом и биометрическом пароле приводят к разработке проверки подлинности процесса аутентификации. Альтернативой обычного режима аутентификации является использование буквенно-цифрового пароля и легко запоминающегося графического пароля [18, 19, 20, 21]. В этой статье основное внимание уделяется реализации обоих этих методов как двух факторов аутентификации для повышения безопасности. По определению аутентификация - это использование одного или больше механизмов для подтверждения того, что вы являетесь аутентифицированным пользователем. Как только человек или система проверяется, предоставляется доступ. Сегодня общепринятые общепризнанные три Факторы аутентификации: то, что вы знаете буквенно-цифровые пароли, графические пароли, то, что у вас есть карты или токены, и индивидуальные характеристики как отпечаток пальца, распознавание радужки, сердечный ритм, что называется биометрической аутентификацией [13]. В то время как биометрическая аутентификация является относительно дорогой и вызывает проблемы конфиденциальности, одноразовые пароли (OTP) предлагает многообещающую альтернативу для двухфакторной аутентификации.

Недостатки с генерации OTP - это дополнительные расходы для пользователя, в частности, каждый раз пользователю необходимопереключать внимание на устройство, в котором пользователь получает OTP [16, 17]. Двухфакторное решение для проверки подлинности предоставляет пользователю экономически эффективные средства обеспечения гибкой и надежной аутентификации в очень больших масштабах. Однако, поскольку до сих пор сообщается о мошенничестве с использованием двухфактор аутентификации, он показывает, что данный метод не является абсолютно безопасным, уровень угрозы безопасности просто меньше чем при однофакторной аутентификации. Двухвакторная аутентификация является удобными для пользователя подходом и требуют запоминание обоих паролей аутентификации. Цель компьютерной безопасности по обеспечению целостности, доступности, и конфиденциальности информации, переданной системе, может быть достигнута путем адаптации этой методики аутентификации [7]. Двухфакторная аутентификация может определенно уменьшить количество случаев онлайн-мошенничества и других онлайн-преступлений.

Двухфакторная аутентификация (2FA) известна довольно долгое время [12]. Двухфакторная аутентификация не является новой например для банковской сферы [11, 14]. Двухфакторная аутентификация не требует замены существующих систем аутентификации, а вместо этого служит дополнительным уровнем безопасности, который усиливает защиту и расширяет существующие системы аутентификации. Двухфакторная аутентификация – это процесс информационной безопасности, в котором два средства идентификации объединяются для увеличения вероятности того, что субъект, обычно пользователь, является действительным владельцем своей учетной записи. 2FA требует использования двух надежных параметров аутентификации: то, что пользователь знает, например, буквенно-цифровой пароль, то, что пользователь знает и вводит, например, графический пароль.

Разработка системы

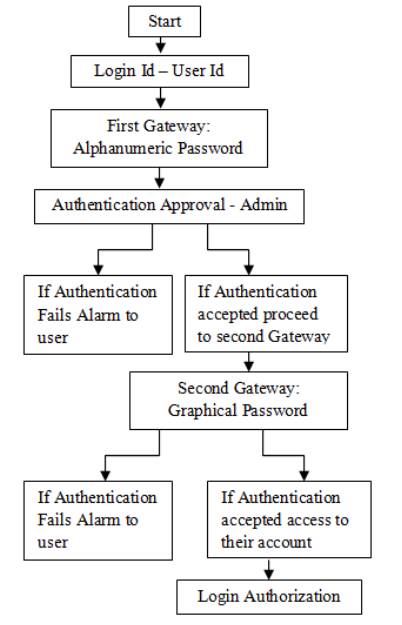

Схема предлагаемой системы двухфакторной аутентификации выглядит следующим образом:

Реализация системы

Пользователю доступны два режима. Первый — это автономный подход, который является простым в использовании и дешевым, традиционный режим аутентификации, известный как буквенно-цифровой пароль. Второй подход также прост в использовании и достаточно безопасен. Это графический пароль. После того, как пользователь предоставит свое имя пользователя для входа в систему, первым уровнем защиты будет буквенно-цифровой пароль, который пользователь выбрал во время регистрация для этой части сайта. Как только он аутентифицируется администратором, пользователь должен предоставить графический пароль для второго уровня защиты. Если аутентификация завершается с ошибкой на любом шаге пользователю будет выдана ошибка аутентификации. Особенности предлагаемой системы аутентификации: простая в использовании, защищенная и дешевая. Оба пароля выбираются пользователем и не предоставляются системой управления паролями, а также поддерживается поставщиком услуг не системой управления паролями.

Литература

- http://searchsecurity.techtarget.com/definition/multifactor-authentication-MFA.

- McAfee Case Study “Securing the Cloud with Strong Two-Factor Authentication through McAfee One Time Password” http://www.mcafee.com/in/case-studies/cs-cloudalize.aspx.

- http://www.oneid.com/wp-content/uploads/2014/05/OneID_WhitePaper_Adv-of-Integrated-2FA-final.pdf.

- Edward F. Gehringer “Choosing passwords: Security and Human factors” IEEE 2002 international symposium on Technology and Society, (ISTAS’02), ISBN 0-7803-7284-0, pp. 369 - 373, 2002.

- Jeff Yan, Alan Blackwell, Ross Anderson, Alasdair Grant “Password Memorability and Security: Empirical Results” IEEE security and privacy Vol. 2, Issue: 5, pp. 25 - 31, 2004.

- Dinei Florencio, Cormac Herley “ A Large-Scale Study of Web Password Habits” Proceedings of the 16th international conference on the World Wide Web, ACM Digital Library, pp 657-666, 2007.

- Andrew Kemshall, Phil Undewood “White paper - Options for Two Factor Authentication” SecurEnvoy July 2007.

- Alireza Pirayesh Sabzevar, Angelos Stavrou “Universal Multi-Factor Authentication Using Graphical Passwords”, Proceedings of the 2008 IEEE International Conference on Signal Image Technology and Internet Based Systems. pp. 625-632, 2008.

- Ziqing Mao, Dinei Florencio, and Cormac Herley “Painless Migration from Passwords to Two Factor Authentication” in 'WIFS' , IEEE, Brazil, pp. 1-6, Nov 29th-Dec 2nd, 2011.

- Manav Singhal and Shashikala Tapaswi “Software Tokens Based Two Factor Authentication Scheme” International Journal of Information and Electronics Engineering, Vol. 2, No. 3, pp. 383 - 386, May 2012.

- Olufemi Sunday Adeoye “Evaluating the Performance of two-factor authentication solution in the Banking Sector” IJCSI International Journal of Computer Science Issues, Vol. 9, Issue 4, No 2, July 2012.

- Goode intelligence “Two Factor Authentication Goes Mobile” www.goodeintelligence.com, September 2012.

- Sharifah Mumtazah Syed Ahmad, et al“Technical Issues and Challenges of Biometric Applications as access control tools of Information Security” International Journal of Innovative Computing,

- Information and Control Vol8, No. 11, pp 7983 - 7999 Nov 2012

- Sans Securing the Human “Two Factor Authentication” the monthly Security awareness news letter for computer users November 2012.

- Haichang Gao, Wei Jia, Fei Ye, Licheng Ma “A survey on the use of Graphical Passwords in Security”, Journal of software, Vol. 8, No. 7, July 2013.

- Rahul Kale, Neha Gore, Kavita, Nilesh Jadhav, Swapnil Shinde “ Review Paper on Two Factor Authentication Using Mobile Phone” International Journal of Innovative research and Studies, Vol. 2, Issue 5, pp. 164 - 170, May 2013.

- Alexandra Dmitrienko, Christopher Liebchen, Christian Rossow, and Ahmad-Reza Sadeghi “On the (In) Security of Mobile Two-Factor Authentication” Lecture Notes in Computer Science, pp. 365-383, Nov 2014.

- S. Vaithyasubramanian, A. Christy “A practice to create user friendly secured password using CFG” International Conference on Mathematics and Engineering Sciences, Chitkara University, Punjab, p. 39, March 2014.

- S. Vaithyasubramanian, A. Christy, D. Lalitha “Generation of Array Passwords Using Petri Net for Effective Network and Information Security” Advances in Intelligent Systems and Computing, Springer India, Vol.1, pp. 189 - 200, July 2014.

- S. Vaithyasubramanian, A. Christy “A Scheme to Create Secured Random Password Using Markov Chain” Advances in Intelligent Systems and Computing, Springer India, Vol. 325, pp. 809-814, 2015.

- S. Vaithyasubramanian, A. Christy, D. Lalitha “Two factor Authentication for Secured Login Using Array Password Engender by Petri net” Accepted for Procedia Computer Science, Elsevier 2015.