Аннотация

Рассмотрены основные области применения цифровых водяных знаков (ЦВЗ). Представлены классификация ЦВЗ, проблемы обеспечения их устойчивости, виды основных атак, которым подвергаются стегосистемы, приведена схема стандартной стегосистемы. Рассмотрены методы защиты от указанных атак и приведены примеры существующих систем оценки подобных методов.

Введение

Стеганография — это метод сокрытия определенного сообщения (информации) в файле мультимедийного формата. Разработки и исследования в данной области ведутся крупнейшими фирмами по всему миру, однако еще существует много проблем, требующих своего разрешения.

Как и большинство утилит безопасности, стеганография может использоваться для разных целей. Водяные знаки и цифровые подписи часто используются для соблюдения «Закона об авторском праве и смежных правах», так как содержатся в файлах, являясь их частью, и потому их сложно обнаружить, не применяя специальные средства. Также стеганография может быть использована для добавления заметок на изображения в режиме онлайн. И, наконец, стеганография может использоваться для сохранения ценной информации, в целях защиты данных от возможной порчи, кражи или несанкционированного просмотра.

Стеганографические алгоритмы позволяют встраивать дополнительную информацию в цифровой контейнер, не нарушая информационной целостности последнего. Одной из сфер практического применения алгоритмов является защита авторских прав или прав собственности для продуктов мультимедиаиндустрии с использованием цифровых водяных знаков (ЦВЗ). ЦВЗ должен обладать повышенной устойчивостью к внешним воздействиям или атакам на защищаемый контейнер.

При встраивании ЦВЗ необходимо учитывать следующие требования:

- Искажения, вызванные наличием встроенной информации, не должны быть заметны.

- Технология должна быть устойчивой (робастной), т.е. при изменении стегоконтейнера встроенная скрытая информация не должна исказиться.

- Характеристики пустого и заполненного контейнера должны быть тождественны (например, распределение шума должно быть статистически одинаковым).

- Алгоритм встраивания должен быть устойчив к внешним атакам.

Извлечение скрытой информации должно быть возможно при наличии ключа и алгоритма встраивания-извлечения без наличия исходного контейнера.

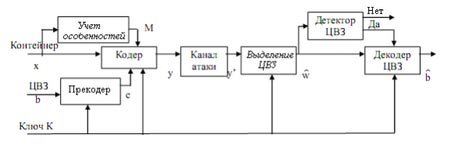

Задачу встраивания и выделения сообщений из другой информации выполняет стегосистема (рис. 1), состоящая из следующих основных элементов: прекодер, стегокодер, устройство выделения встроенного сообщения, стегодетектор, декодер [1].

Рисунок 1 – Структурная схема стегосистемы ЦВЗ

Перед вложением в контейнер ЦВЗ должен быть преобразован: например, если в качестве контейнера выступает изображение, то и последовательность ЦВЗ зачастую представляется как двумерный массив битов. Для того чтобы повысить устойчивость ЦВЗ к искажениям, нередко выполняют его помехоустойчивое кодирование либо применяют широкополосные сигналы. Первоначальную обработку скрытого сообщения выполняет прекодер. К важнейшему типу предварительной обработки ЦВЗ (а также и контейнера) относится вычисление его обобщенного преобразования Фурье. Это позволяет встраивать ЦВЗ в спектральной области, что значительно повышает его устойчивость к искажениям. В большинстве стегосистем для внедрения и выделения ЦВЗ используется ключ: общедоступный или известный только узкому кругу лиц. В первом случае достаточно сложно противостоять возможным атакам со стороны злоумышленников [1, 2].

Наиболее устойчивы к внешним воздействиям закрытые стегосистемы, в которых детектору для обнаружения ЦВЗ необходима информация об исходных сигнале и ЦВЗ, после анализа имеющейся информации можно прийти к выводу лишь о факте наличия ЦВЗ, но сам ЦВЗ не выделяется.

В зависимости от назначения используются различные типы ЦВЗ, их классификация в зависимости от свойств приведена на рис. 2 [2].

Рисунок 2 – Классификация ЦВЗ по их свойствам

Технология видимых ЦВЗ позволяет использовать маркированные документы, но при этом сам знак визуально воспринимаем. Обычно он присутствует на фоне изображения и неотделим от него, т.е. является частью самого маркированного документа. При использовании технологии прозрачных ЦВЗ сам знак визуально не воспринимается, но может быть извлечен из документа с помощью специальных программных средств. Устойчивые ЦВЗ сохраняются в маркированном документе после его преобразований (искажений). Технология хрупких ЦВЗ позволяет не только предотвратить искажения знака, но и сигнализировать о любых преднамеренных изменениях в защищаемом документе [2].

Прозрачные ЦВЗ чаще подвергаются атакам, в связи с тем что могут содержать секретную информацию. Известно большое количество типов атак и методов удаления ЦВЗ, их можно классифицировать по разным признакам, целям и методам достижения результата [3, 4]. Однако все атаки на системы встраивания ЦВЗ могут быть разделены на четыре основные группы [1]:

- Атаки, направленные на удаление ЦВЗ.

- Геометрические атаки, направленные на искажение контейнера.

- Криптографические атаки.

- Атаки против используемого протокола встраивания и проверки ЦВЗ.

На удаление ЦВЗ направлены такие действия, как очистка контейнера от шумов, сжатие с потерями, усреднение, коллизии или перемодуляция. Сжатие с потерями и очистка сигналов от шумов значительно снижают пропускную способность стегоканала. Очистка от шума заключается в фильтрации сигнала, медианным, усредняющим или адаптивным фильтром Винера или с помощью пороговых методов. В ходе перемодуляции используется «предсказание» ЦВЗ (путем вычитания фильтрованной версии изображения из защищенного изображения), ВЧ-фильтрация, усечение, умножение на некоторую маску. Для защиты от подобной атаки ЦВЗ встраиваются так, чтобы их спектр соответствовал спектру исходного изображения, т.к. перемодуляция эффективна только по отношению к высокочастотному ЦВЗ [1, 3].

Геометрические атаки предполагают не удаление ЦВЗ, но изменение его путем внесения пространственных или временных искажений, эти атаки математически моделируются как аффинные преобразования (масштабирование, изменение пропорций, повороты, сдвиг и усечение [[1, 3, 4]) с неизвестным декодеру параметром.

Современные методы встраивания ЦВЗ робастны к глобальным атакам, однако защита от локальных геометрических атак все еще актуальна, т.к. человеческий глаз малочувствителен к небольшим локальным изменениям картинки.

К криптографическим относятся атаки с использованием оракула, а также взлома при помощи «грубой силы». Атака с использованием оракула позволяет создать незащищенное ЦВЗ изображение при наличии у нарушителя детектора.

К группе атак против используемого протокола относятся инверсные, к которым чувствительны многие стегосистемы ЦВЗ. Инверсные атаки основаны на заявлении нарушителя о наличии в защищенном изображении его водяного знака.

Проверить устойчивость созданного ЦВЗ можно с помощью программ, доступных, в том числе, и в Интернете: UnZign или StirMark (Fabien A.P. Petitcolas and Markus G. Kuhn University of Cambridge, Computer Laboratory).

Таким образом, маркирование ЦВЗ является неотъемлемой мерой обеспечения безопасности для защиты авторского права. Объемы создаваемой и защищаемой информации растут, вместе с тем развиваются и методы атак со стороны злоумышленников. Поэтому актуальность исследований в этой области не пропадет еще долгое время, и рассмотрение уже существующих методов борьбы с известными атаками помогает выявлять наиболее уязвимые места при создании ЦВЗ и совершенствовать существующие методы их создания. Рассмотрение возможных атак помогает выявить те, к которым создаваемые ЦВЗ наиболее уязвимы, а также разрабатывать новые методы повышения устойчивости ЦВЗ.

Список использованной литературы

1. Грибунин В. Г., Оков И. Н., Туринцев В. И. Цифровая стеганография. М.: СОЛОН-Пресс, 2002. 272 с.

2. Ван Цзянь. Исследование методов маркирования изображений цифровыми водяными знаками // Сб. тр. конф. молодых ученых. СПб: СПбГУ ИТМО, 2010. Вып. 1. С. 211—217.

3. Конахович Г. Ф., Пузыренко А. Ю. Компьютерная стеганография: Теория и практика. М.: МК-Пресс, 2006. 283 с.

4. Оков И. Н., Ковалев P. M. Электронные водяные знаки как средство аутентификации передаваемых сообщений // Защита информации. Конфидент. 2001. № 3. С. 80—85.