Аннотация

В данной статье рассмотрены типы графических паролей, которые используются в настоящее время. Проведен анализ методов использования графических паролей, проведена оценка безопасности использования этих методов.

Общая постановка проблемы

Сегодня в среде информационных систем существует огромное количество самостоятельных систем авторизации. Даже самые обычные пользователи, которые работают со средним количеством ИС, могут взаимодействовать с более чем шестью отдельными системами авторизации в день. Банковские онлайн-системы, внутрикорпоративные веб-ресурсы и системы баз данных, системы электронной почты и сайты социальных сетей – это лишь малая часть из множества систем, для каждой из которых может использоваться собственный метод авторизации пользователя.

В связи с огромным количеством систем авторизации, многие конечные пользователи вынуждены иметь дело со множеством паролей, необходимых для авторизации в этих различных системах. Это ведет к возникновению большого количества небезопасных ситуаций, связанных с выбором и управлением паролями.

Задача защиты информации, хранимой в компьютерных системах, от несанкционированного доступа (НСД), является весьма актуальной. Для решения этой задач существует трехступенчатая система доступа со следующими шагами: 1. Идентификация 2. Аутентификация 3. Выдача разрешений. На этапе идентификации происходит присвоение пользователю идентификатора (уникального имени или метки) под которыми система "знает" пользователя. На этапи аутентификации выполняется установление подлинности, проверка принадлежности пользователю предъявленного им идентификатора. Например, в начале сеанса работы в ИС пользователь вводит имя и пароль. На основании этих данных система проводит идентификацию (по имени пользователя) и аутентификацию (сопоставляя имя пользователя и введенный пароль) [1]. На заключительном этапе система разграничивает права доступа для пользователя.

Наибольший интерес вызывает этап аутентификации. Учитывая исследования ученых, которые доказывают, что визуальная память человека более устойчивая, чем цифровая и текстовая, на этапе аутентификации целесообразно внедрить один из методов графического пароля и оценить его с точки зрения удобства и безопасности.

Методы использования графических паролей

Графический пароль — тип пароля, при котором пользователь сопоставляет некоторый рисунок с заранее выбранными жестами. При использовании такого пароля операционная система, в которую пытаются войти, оценивает введённые графические знаки с заранее заданными, и, таким образом, разрешает либо запрещает доступ к материалам [2].

Системы графических паролей делятся на три категории:

1. Метод отзыва. В этом методе пользователю необходимо точно запомнить изображения, которые были выбраны в качестве пароля для входа в систему. Наиболее известными примерами этого метода являются методы DAS и Passdoodle.

1.1. DAS. Технология, получившая название Daw a Secret (DAS), работает с так называемыми схемами графических паролей, которые предусматривают задание пользователем парольной графической комбинации в произвольной форме. DAS работает как связка сенсорного экрана, а также программного обеспечения для восприятия вводимых символов, их шифровки и последующей дешифровки.

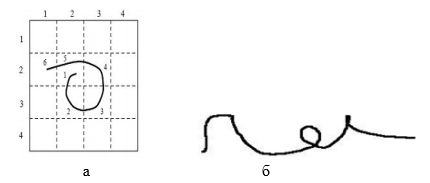

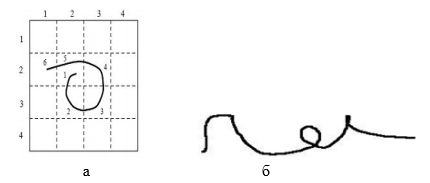

Используя этот метод, пользователь должен нарисовать свой пароль на двумерной сетке сенсорного экрана [3] (рис.1(а)).

1.2. Passdoodle

Эрик Голдберг провел исследование с пользователями, использующими технику под названием «Passdoodle». Это графический пароль, состоящий из рукописных конструкций или текста, нарисованный стилусом на сенсорном экране. Исследование показало, что пользователи смогли точно запомнить полный «doodle» как буквенно-цифровой пароль. Однако, так как пользовательское исследование проводилось с использованием бумажного прототипа вместо компьютерной программы, а проверки проводились человеком, точность этого исследования остается неопределенной [4]. Рисунок 1(б) иллюстрирует пример метода «Passdoodle».

Рисунок 1 – Метод DAS (а) и метод Passdoodle (б)

В каждом из указанных выше методов пользователю необходимо точно запомнить свой пароль.

2. Метод обнаружения

Метод основан на возможности человека, распознавать изображения в течении короткого периода времени [5].

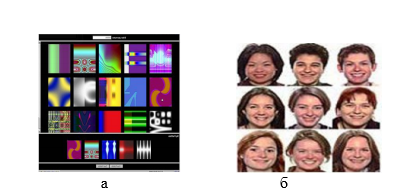

2.1. Déjà vu

В этом методе пользователь должен выбрать изображение из нескольких предложенных ему вариантов [6]. Пример этого метода показан на рисунке 2(а).

2.2. Pass Faces

Для реализации метода пользователю необходимо выбрать изображение лица из предложенных вариантов в четырех различных режимах (рис. 2(б)).

Рисунок 2 – Метод Déjà vu (а) и метод Pass Faces (б)

В методах, основанных на обнаружении, пользователям не нужно запоминать все детали изображения, которое было выбрано в качестве графического пароля, однако пользователю необходимо помнить свое изображение пароля для того, чтобы сделать правильный выбор среди показанных изображений [6].

3. Метод Cued Recall

Используя метод Cued Recall, система пытается помочь пользователю вспомнить его пароль, выводя подсказки. Рассмотрим два примера: метод Блондера и Pass Point.

3.1. Метод Блондера

Метод является одним из графических паролей, работающих на основе кликов. Система предоставляет пользователю изображение и предлагает щелкнуть в определенное место, которое уже было идентифицировано на картинке. Это действие и позволяет составить пароль.

3.2. Pass Point

Данный метод основан на методе Блондера. Пользователю необходимо выбрать указанную точку из отмеченных мест на изображении и сгенерировать свой графический пароль [7] (рис. 3(б)).

Рисунок 3 – Метод Блондера (а) и метод Pass Point (б)

Атаки на графические пароли

Интенсивное развитие глобальных компьютерных сетей, появление новых технологий поиска информации привлекают все больше внимания к сети Internet со стороны частных лиц и различных организаций. Многие организации принимают решение об интеграции своих локальных и корпоративных сетей в глобальную сеть. Использование глобальных сетей в коммерческих целях, а также при передаче информации, содержащей сведения конфиденциального характера, влечет за собой необходимость построения эффективной системы защиты информации [8]. В настоящее время глобальные сети применяются для передачи коммерческой информации различного уровня конфиденциальности, например для связи с удаленными офисами из головной штаб-квартиры организации или создания Web-страницы организации с размещенной на ней рекламой и деловыми предложениями. Развитие глобальных сетей привело к многократному увеличению количества пользователей и увеличению количества атак на компьютеры, подключенные к сети Internet. Ежегодные потери, обусловленные недостаточным уровнем защищенности компьютеров, оцениваются десятками миллионов долларов. При подключении к Internet локальной или корпоративной сети необходимо позаботиться об обеспечении информационной безопасности этой сети. По этой причине необходимо рассмотреть типы атак на системы графических паролей.

A. Атака по словарю

С помощью атаки по словарю злоумышленник пытается угадать пароли пользователей методом «проб и ошибок», используя словари, составленные на основе возможных паролей [8]. Из-за того, что симметричные изображения легче запоминают, а графический пароль, генерируемый в методе DAS, часто является симметричным, метод DAS более уязвим для атаки по словарю.

Учитывая, что в методах обнаружения и Cued Recall пользователи выбирают пароль по щелчкам или прикосновению, атаки по словарю в этих случаях сложнее, однако все равно имеют высокую вероятность успеха. Так исследования доказывают, что пользователи в методе Cued Recall часто выбирают центральную и блестящую точку.

B. Атака методом грубой силы (brute force)

До недавних пор атака на такие пароли считалась невозможной, т. е. осуществить атаку перебором (brute force) не представлялось возможным, поскольку пользователь, как правило, рисует пальцем или курсором мыши произвольную фигуру на произвольной фотографии.

Ученые из университетов Аризоны и Делавэра нашли способ взлома графических паролей. Для осуществления атаки brute force они применили систему распознавания образов и разработали специальное приложение, перебирающее варианты в порядке снижения их вероятности. Как правило, на изображениях людей пользователь чаще всего отмечает или обводит глаза и нос, далее в порядке убывания частоты использования следуют руки и пальцы, губы и лицо [10].

Данный способ взлома пароля срабатывает на фотографиях весьма успешно. Стоит отметить, что системы справляются с определением графического пароля даже на портретах, где кроме лица запечатлены и нестандартные объекты.

С. Подглядывание через плечо

Возможно, самый большой недостаток для графического пароля - проблема подглядывания через плечо. Хотя графические пароли трудно угадать, человек, который наблюдал несколько сеансов входа в систему, может, в конце концов, понять пароль [11]. При этом возможно, что графические пароли, основанные на методах обнаружения и Cued Recall, являются защищенными от этой атаки, а пароли, основанные на методе отзыва, достаточно уязвимы к этой атаке.

E. Социальная инженерия и вопросы для восстановления пароля

Атаки социальной инженерии осуществляются на основе того, что самым слабым звеном системы безопасности является сам пользователь. При атаке такого типа злоумышленник пытается получить пользовательские пароли, используя личные данные и интересы пользователя. Учитывая тот факт, что описание графических паролей сложнее, чем текстовых, можно сделать вывод, что графические пароли более надежны для социальных атак [12].

Выводы

Человек является важным элементом системы безопасности. От него напрямую зависит успех систем и их безопасность. При правильном использовании графические пароли могут обеспечить приемлемый для многих организаций уровень безопасности.

Проанализировав и сравнив типы графических паролей, можно сказать, что, авторизация, основанная на методе обнаружения, более устойчива к атакам, чем авторизация, основанная на методах отзыва и Cued Recall. Также целесообразно отметить, что графические пароли являются более устойчивыми к взломам и атакам злоумышленников, чем текстовые пароли.

Однако у систем графических паролей есть недостаток: для входа в систему требуется значительно больше времени, чем на традиционный набор пяти-шести букв в окошке пароля. Но при этом ввод пароля таким способом превращается для пользователя в некую игру.

Список использованной литературы

1. R. Dhamija, and A. Perrig. “Déjà Vu: A User Study Using Images for Authentication”. In 9th USENIX Security Symposium, 2000.

2. Real User Corporation: Passfaces. www.passfaces.com.

3. Jermyn, I., Mayer A., Monrose, F., Reiter, M., and Rubin., “The design and analysis of graphical passwords” in Proceedings of USENIX Security Symposium, August, 1999.

4. A. F. Syukri, E. Okamoto, and M. Mambo, "A User Identification System Using Signature Written with Mouse," in Third Australasian Conference on Information Security and Privacy (ACISP): Springer-Verlag Lecture Notes in Computer Science (1438), 1998, pp. 403-441.

5. Passlogix, site http://www.passlogix.com.

6. Haichang Gao, Zhongjie Ren, Xiuling Chang, Xiyang Liu Uwe Aickelin, “A New Graphical Password Scheme Resistant to Shoulder-Surfing.

7. YS. Wiedenbeck, J. Waters, J.C. Birget, A. Brodskiy, N. Memon, “Design and longitudinal evaluation of a graphical password system”. International J. of Human-Computer Studies 63 (2005) 102-127.

8. S Ramya and T Mercy Christial. Restoration of blurred images using blind deconvolution algorithm. In Emerging Trends in Electrical and Computer Technology (ICETECT), 2011 International Conference on, pages 496–499. IEEE, 2011.

9. W. Jansen, "Authenticating Mobile Device User through Image Selection," in Data Security, 2004.

10. W. Jansen, "Authenticating Users on Handheld Devices “in Proceedings of Canadian Information Technology Security Symposium, 2003.

11. D. Weinshall and S. Kirkpatrick, "Passwords You’ll Never Forget, but Can’t Recall," in Proceedings of Conference on Human Factors in Computing Systems (CHI). Vienna, Austria: ACM, 2004, pp. 1399-1402