Инфологическая модель защиты конфиденциальной информации дизайн-студии

Автор: Е.Ю. Потреба, Н.Е. Губенко

Источник: И73 Интеллектуальные информационные системы: Теория и практика: сб. науч.ст. по материалам III Всерос. конф. / отв. ред. А.А. Халин; Курск. гос. ун-т. – Курск, 2022. – 305 с.

Аннотация

В статье описывается проблематика возникновения инцидентов информационной безопасности. Актуализируется проблема утечки конфиденциальной информации. Приводится модель инфологической схемы для визуализации потоков обмена данными дизайн-студии. Рассматривается технологии Data Leak Prevention для внедрения в систему управления.

Ключевые слова: инфологическая модель, конфиденциальные данные, информационная безопасность, утечка данных, DLP-система, дизайн-студия.

Введение

Сложившаяся экономическая ситуация значительно усилила конкурентную борьбу компаний за позиции на рынке, а иногда и за выживание. Некоторые предприятия, разрабатывая антикризисные стратегии, значительно сократили расходную часть по некоторым статьям своего бизнеса. Нередко, под сокращение расходов попадает информационная безопасность. Однако, экономия чревата утечками персональных данных и конфиденциальной информации, что может навредить бизнесу в целом.

Аналитики компании Falcongaze, утверждают, что половину рисков, с которыми может столкнуться компания, составляют внутренние угрозы. В период кризиса, данные показатели могут и вовсе подниматься до 60%. Всё дело в том, что во времена экономической нестабильности происходят случаи ротации и даже увольнения кадров. По этой причине недовольные сотрудники пытаются либо перепродать важную информацию конкурентам, либо уничтожить базы данных, считая их своей собственной наработкой. [ 1 ]

Целью статьи является актуализация вопросов безопасности конфиденциальных данных в информационных системах и рассмотрение технологий минимизации соответствующих инцидентов, что позволит анализировать перемещение данных, как внутри корпоративной сети, так и за её пределы, предотвращая утечку информации, согласно установленным правилам и политикам.

Инфологическая модель компании

Дизайн-студия — это организация, занимающаяся созданием веб-сайтов и фирменных стилей, отличительными особенностями которой является одновременное ведение нескольких проектов и постоянный контакт с различными заказчиками для уточнения, согласования и расчетов по предоставляемым услугам.

В состав организационной структуры рассматриваемой дизайн-студии входят сотрудники следующих должностей: арт-директор, проджект-менеджер, маркетолог, программист, дизайнер, бухгалтер, юрист, системный администратор. В свою очередь пользователями информационной системы могут быть любые работники студии, однако некоторые группы лиц будут использовать ее намного активнее, чем другие.

Самой активной группой пользователей ИС, безусловно, являются разработчики: программисты и дизайнеры. Они производят большое количество электронных ресурсов и должны активно обмениваться ими для поддержания рабочего процесса. Вся данная группа пользователей активно использует множество программного обеспечения, которое должно быть установлено либо через файловый сервер сетевыми администраторами.

Еще одной активной группой лиц являются маркетологи, которые генерируют массу контента, необходимого для продвижения продукта. Обычно контент публикуется не только на «родных» сайтах студии, но и на сторонних источниках, поэтому это, возможно, самые активные пользователи Интернета на предприятии. Вся рекламная информация также подлежит сохранению и архивированию. Специалисты отдела маркетинга используют систему учета клиентов и контролируют статистику по рентабельности рекламных кампаний.

Юристы и бухгалтеры занимаются созданием юридической документации и отчетности, как и на любом другом предприятии.

Проджект-менеджеры взаимодействуют с наиболее секретными стратегическими сведениями и решениями, генерирует массу юридической внутрипроизводственной документации (приказы, решения).

Сетевые администраторы – единственная группа лиц, имеющая доступ к серверной части. Собственно, эти люди и должны заниматься обеспечением информационной безопасности предприятия.

Предприятие оперирует огромными объемами данных: как результатами работы сотрудников, так и отчетностью со статистикой.

Программным образом система реализуется языком разработки веб-приложений PHP, веб-фреймворком Laravel, реляционной системой управления базами данных MySQL и программным стеком WAMP.

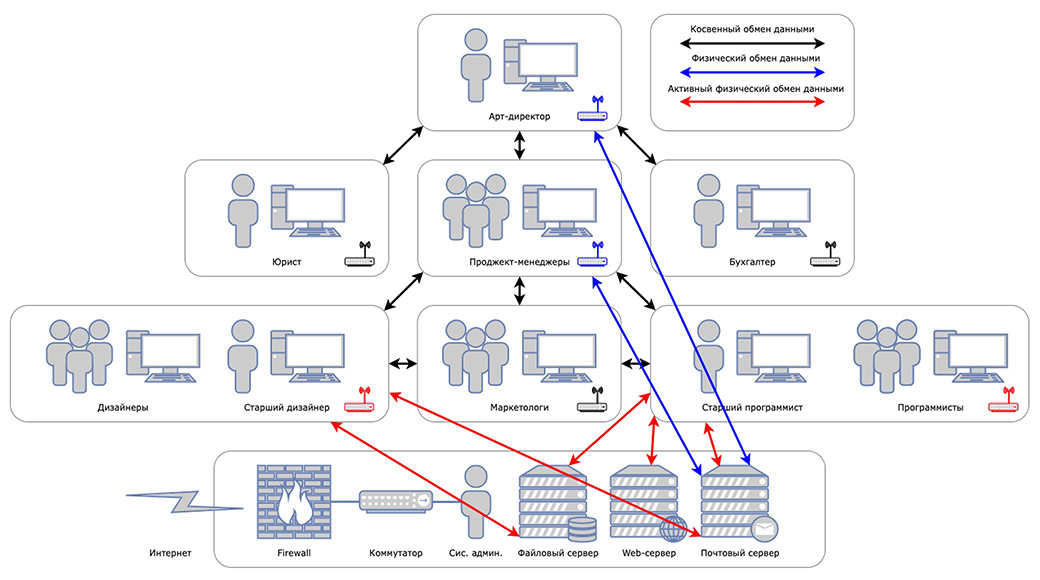

Для визуализации потоков обмена данными внутри системы спроектирована инфологическая модель. Она представляет собой ориентированную на человека и не зависимую от типа СУБД модель предметной области, определяющую совокупности информационных объектов, их атрибутов и отношений между объектами, динамику изменений, а также характер информационных потребностей. [ 2 ]

Инфологическая схема дизайн-студии приведена на рис. 1:

Рисунок 1 – Инфологическая схема дизайн-студии

На представленной инфологической схеме показаны потоки информации между участниками информационных процессов. На физическом уровне веб-сервер, файловый и почтовый сервер соединены с Интернетом через защищенный фаерволлом канал связи. Далее с помощью беспроводных точек доступа по локальной сети разные отделы обращаются к серверам.

Большое количество сотрудников и объем связей разных типов обмена данными повышают вероятность появления угроз конфиденциальности информационных ресурсов.

Угрозы конфиденциальности информационных ресурсов

Основными факторами угроз сохранения целостности конфиденциальных данных дизайн-студии могут являться как конкурирующие организации и злоумышленники, так и сами работники вместе с органами управления компанией. Главной задачей нанесения угроз является влияние на целостность, полноту и доступность конфиденциальных данных.

Существуют внешние и внутренние угрозы информационной безопасности. Внешние представляют собой попытки получения доступа к данным извне и сопровождаются попытками взлома сетей, серверов, персональных аккаунтов сотрудников и считыванием сведений из технических каналов (при помощи специализированных жучков, скрытых камер; получением виброакустической информации из окон и архитектурных конструкций).

В свою очередь, внутренние угрозы подразумевают неправомерную деятельность персонала, рабочего отдела или управления фирмы.

На практике такая угроза встречается чаще остальных. Сотрудник может годами предоставлять конкурентам секретные данные. Это легко реализуется, ведь действия авторизованного пользователя администратор безопасности не квалифицирует как угрозу.

Поскольку внутренние риски информационной безопасности в большинстве случаев связаны с человеческим фактором, отслеживать их и управлять ими сложнее. Предупреждать данные инциденты можно с помощью деления работников на группы риска.

Стоит отметить, что попытка несанкционированного доступа может происходить несколькими путями:

- через работников, которые могут передавать конфиденциальную информацию посторонним лицам, изымать физические носители или получать доступ к охраняемым данным через печатные документы;

- с помощью программного обеспечения злоумышленники производят атаки, которые направлены на кражу пар «логин-пароль», перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации.

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны). [ 3 ]

Для предотвращения кражи, изменения и распространения конфиденциальной информации настоятельно рекомендуется использование соответствующих комплексных программных решений.

Технологии предотвращения утечки данных

Технологии защиты от утечек информации базируются на выявлении, предотвращении, регистрации и устранении последствий инцидентов информационной безопасности или событий, нарушающих регламентированные процедуры защиты ИБ.

В рамках обеспечения информационной безопасности дизайн-студии особое внимание должно обращаться на защиту конфиденциальных данных от внутренних угроз. Таким, образом вокруг системы управления компанией должен быть создан защищенный цифровой «периметр», который будет анализировать всю исходящую, а в ряде случаев и входящую информацию.

Контролируемой информацией должен быть не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности. [ 4 ]

Поскольку система Data Leak Prevention должна препятствовать утечкам конфиденциальной информации, то она в обязательном порядке имеет встроенные механизмы определения степени конфиденциальности документа, обнаруженного в перехваченном трафике. Как правило, наиболее распространены два способа: путём анализа специальных маркеров документа и путём анализа содержимого документа.

В настоящее время более распространен второй вариант, поскольку он устойчив перед модификациями, вносимыми в документ перед его отправкой, а также позволяет легко расширять число конфиденциальных документов, с которыми может работать система.

Контроль за соблюдением правил работы с конфиденциальной информацией не должен нарушать личные права пользователей, поэтому стоит отказаться от действий, которые могут быть расценены как слежка. Дополнительно стоит предусмотреть механизмы контроля администраторов системы, у которых есть доступ ко всем типам данных. [ 5 ]

Для создания экономически выгодного, рабочего защищенного контура дизайн-студии, где безопасность данных входит в число бизнес-приоритетов, внедрение DLP – оптимальный выбор. Успешная интеграция DLP позволит контролировать все потоки информации, а также вовремя выявлять и устранять угрозы безопасности.

Выводы

В статье описана проблематика возникновения инцидентов информационной безопасности. Актуализирована проблема утечки конфиденциальной информации. Приведена модель инфологической схемы для визуализации потоков обмена данными дизайн-студии. Рассмотрены технологии Data Leak Prevention для внедрения в систему управления.

Список источников

- DLP-системы — элемент информационной безопасности [Электронный ресурс]. Режим доступа: https://www.azone-it.ru/... – Загл. с экрана.

- Инфологическая модель предметной области [Электронный ресурс]. Режим доступа: https://studbooks.net/... – Загл. с экрана.

- Основы информационной безопсности [Электронный ресурс]. Режим доступа: https://цбис.рф/... – Загл. с экрана.

- Информационная безопасность. Защита данных с помощью DLP-системы [Электронный ресурс]. Режим доступа: https://searchinform.ru/... – Загл. с экрана.

- Внедрение DLP-системы на предприятии [Электронный ресурс]. Режим доступа: https://spravochnick.ru/... – Загл. с экрана.