Cхема подавления помех с поддержкой беспилотных летательных аппаратов для обеспечения безопасности промышленного Интернета-вещей

Авторы:Губейджиан Ван, Хонг-Нин Дай, Хао Ван, Гуанцюань Сюй и Арун Кумар Сангайя

Источник: ЖУРНАЛ КОММУНИКАЦИЙ И СЕТЕЙ, изд. 21, № 5

Перевод выполнил: Чурсин С.В.

Губейджиан Ван, Хонг-Нин Дай, Хао Ван, Гуанцюань Сюй и Арун Кумар Сангайя - Cхема подавления помех с поддержкой беспилотных летательных аппаратов для обеспечения безопасности промышленного Интернета-вещей.Подслушивание является критической угрозой безопасности промышленного Интернета-вещей, поскольку многие вредоносные атаки часто следуют за действиями по прослушиванию. В этой статье мы представляем схему защиты от подслушивания, основанную на нескольких беспилотных летательных аппаратах (БПЛА), которые излучают сигналы помех, чтобы помешать прослушиванию. Мы называем такую схему подавления помех с поддержкой БПЛА схемой Fri-UJ. В частности, глушители с поддержкой беспилотных летательных аппаратов (UJS) излучают искусственный шум для снижения отношения сигнал/помеха добавляя шум(SINR) у подслушивающих устройств, что, следовательно, снижает вероятность подслушивания. Чтобы оценить эффективность предложенной схемы Fri-UJ, мы создаем теоретическую основу для анализа как локальной вероятности прослушивания, так и общей вероятности прослушивания. Наши аналитические результаты показывают, что схема Fri-UJ может значительно снизить риск подслушивания, практически не оказывая влияния на законные коммуникации. Между тем, результаты моделирования также согласуются с результатами анализа, подтверждая точность предложенной модели. Достоинства схемы Fri-UJ включают гибкость развертывания и отсутствие влияния на законные коммуникации.

Ключевые слова: подслушивание, Интернет-вещи, глушение, безопасность, беспилотные летательные аппараты.

ВВЕДЕНИЕ

Современная промышленность переживает смену парадигмы от индустрии, основанной на компьютерах, к «умной индустрии» [1]. Во время революции промышленный интернет вещей (Iot) играет решающую роль в подключении физических объектов в промышленной среде к Интернету с предоставлением пользователям различных услуг по принятию интеллектуальных решений [2, 3]. Различные устройства в IIoT, включая датчики, исполнительные механизмы, шлюзы Интернета-вещей, RFID-метки, точки доступа (APs), соединяются друг с другом по беспроводным или проводным каналам связи.

Широковещательный характер беспроводной связи в IIoT приводит к уязвимости утечки информации. Обычные беспроводные сети, такие как беспроводная локальная сеть, обычно используют протоколы шифрования для защиты конфиденциальной информации. Однако, недавние исследования [4-8] показывают, что протоколы беспроводной безопасности в It по-прежнему содержат ряд уязвимостей. Недавно работа [9] показала, что методы, основанные на машинном обучении (ML), могут извлекать конфиденциальную информацию путем изучения большого количества зашифрованных передаваемых сообщений. С другой стороны, схемы шифрования могут быть неприменимы к сценариям IIoT, где устройства Интернета вещей имеют ограниченные вычислительные возможности и аккумуляторную батарею.

Помимо уязвимостей в системе безопасности, IIoT также страдает от воздействия на частную жизнь. Например, распознаванию поведения человека на основе радиочастотного (RF) зондирования в последнее время уделяется большое внимание [10, 11]. Действия человека могут быть зафиксированы путем анализа отраженных RF сигналов от человеческого тела. Однако в недавней работе [12] показано, что информация о поведении человека может легко просочиться к злоумышленникам. В этом сценарии обычные схемы шифрования не могут предотвратить раскрытие конфиденциальности.

Актуальность темы

В отличие от традиционных подходов к шифрованию, схемы дружественного подавления помех являются многообещающим решением для обеспечения безопасности IIoT, не вызывая при этом значительных затрат на выполнение сложных вычислительных задач, обычно требуемых подходами к шифрованию. Целью схемы дружественного подавления помех является снижение вероятности прослушивания конфиденциальной информации подслушивающими устройствами за счет снижения отношения сигнал/помеха плюс шум (SINR) у подслушивающих устройств.

Недавно беспилотные летательные аппараты (БПЛА) также стали применяться в беспроводной связи для замены некоторых нарушенных стационарные передающие узлы. Например, в исследованиях [13, 14] изучается использование беспилотных летательных аппаратов для построения сетей экстренной связи. Между тем, беспилотные малые ячейки (DSCS), состоящие из нескольких беспилотных летательных аппаратов, называемых воздушными базовыми станциями, используются для поддержки воздушной связи [15]. Более того, DSCS также могут использоваться для поддержки связи между устройствами (D2D) в [16]. Ссылка [17] показывает, что базовые станции с поддержкой беспилотных летательных аппаратов могут быть развернуты в сотовых сетях следующего поколения. Кроме того, в [18] показано, что беспилотный летательный аппарат может использоваться в качестве ретранслятора для поддержки связи в горной местности.

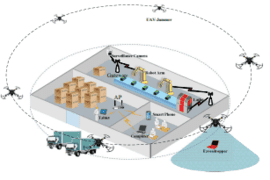

В этой статье мы используем беспилотные летательные аппараты в качестве дружественных глушилок, которые издают искусственный шум, чтобы помешать подслушивающим лицам прослушивать конфиденциальную информацию. Мы называем такие глушилки с поддержкой беспилотных летательных аппаратов UJS. В каждом UJ установлена направленная антенна. Схема защиты от подслушивания, основанная на глушителях с поддержкой беспилотных летательных аппаратов, называется схемой Fri-UJ. На рис. 1 показан пример приложения Fri-UJ, развернутого на заводе. На заводе промышленные данные собираются различными узлами Интернета-вещей через шлюзы интернета вещей или точки доступа. Тем временем подслушивающий, которому не разрешено enter the factory может прослушивать конфиденциальные промышленные данные беспроводным способом. При развертывании схемы Fri-UJ ряд пролетающие над ними UJ могут создавать искусственный шум, мешающий прослушиванию и, следовательно, защищающий связь на заводе.

Рисунок 1 Сценарий применения

Цели и задачи

По сравнению с предыдущими схемами дружественного подавления помех схема Fri-UJ имеет много преимуществ. Во-первых, Fri-UJ не влияет на законную связь из-за направленной передачи искусственного шума UJs. Поскольку направление передачи искусственного шума направлен к земле, помех для законных пользователей практически нет. Во-вторых, схема Fri-UJ является гибкой для создания зоны защиты благодаря мобильности беспилотных летательных аппаратов. После выполнения одной задачи защиты UJS может переместиться на другой объект для защиты конфиденциальных сообщений. Гибкое развертывание UJs также может снизить стоимость строительства по сравнению с фиксированным размещением глушилок в предыдущих схемах дружественного подавления помех.

Основной исследовательский вклад этой статьи можно резюмировать следующим образом.

- Мы предлагаем схему Fri-UJ для защиты конфиденциальных сообщений в IIoT и предотвращения прослушки злоумышленниками.

- Мы создаем аналитическую структуру для оценки эффективности схемы Fri-UJ. Мы учитываем как локальную вероятность прослушивания, так и общую вероятность прослушивания.

- Мы проводим обширное моделирование, чтобы подтвердить эффективность предложенной нами модели. Результаты моделирования совпадают с результатами анализа, что указывает на точность предложенной нами модели. Более того, наши результаты также показывают, что схема Fri-UJ может значительно снизить риск подслушивания по сравнению со схемой без помех, в которой не используются UJS.

Остальная часть статьи организована следующим образом: Мы обобщаем соответствующие работы в разделе II. Затем в разделе III представлена модель системы, а в разделе IV приведен анализ производительности схемы FriUJ. Далее мы представляем результаты моделирования в разделе V. Наконец, статья завершается в разделе VI.

2. Связанная работа

Безопасность является критической проблемой в IIoT. Технология IIoT обеспечивает «умную индустрию» с коммуникациями, обменом информацией и сбором данных. Во время этой процедуры обеспечение безопасности и надежности данных имеет большое значение. В IIoT существуют различные виды проблем безопасности. Мы условно разделяем проблемы безопасности IIoT на внутренние и внешние.

Внутренние проблемы безопасности в IIoT обычно включают аутентификацию и авторизацию, облегченные криптосистемы и протоколы безопасности, а также анализ уязвимостей программного обеспечения и бэкдоров [19-21]. Эффективная аутентификация и авторизация могут обеспечить законным пользователям доступ к сетям. Однак, общие соглашения или стандарты для аутентификации и авторизации по-прежнему отсутствуют. Постоянно предлагаются новые механизмы аутентификации и авторизации (например, облегченный механизм аутентификации был предложен в [22]. Между тем, в ограниченные вычислительные возможности ограничивают возможности устройств IIoT по внедрению сложных криптосистем и протоколов безопасности. Таким образом, IIoT обычно выбирают облегченные криптосистемы и протоколы безопасности, такие как облегченная схема подписи без сертификатов в [23]. Более того, анализ уязвимостей программного обеспечения и бэкдоров также может привести к вредоносным атакам систем IIoT.

Внешние проблемы безопасности в IIoT возникают из-за внешних угрозы, например, атаки с перехватом, которые часто являются предпосылкой для других вредоносных атак. В IIoT трудно обнаружить атаки с перехватом, поскольку злоумышленники пассивно прослушивают конфиденциальные сообщения, скрывая свое присутствие. Распространенным методом защиты конфиденциальных сообщений является шифрование. Однако, криптосистемы могут помочь только скрыть значение информации во время передачи, но не существование самой информации. Кроме того, даже несмотря на то, что криптосистемы увеличивают сложность понимания истинной значение информации для подслушивающих устройств, у подслушивающих устройств все еще есть возможность получить доступ ко всей информации, как указано в [24]. Причина, возможно, кроется в облегченных криптосистемах которые использовались только в IIoT из-за недостаточных вычислительных возможностей устройств IIoT.

Недавно были рассмотрены контрмеры физического уровня для противодействия перехвату в IIoT. Основная идея контрмер физического уровня заключается в ухудшении качества принимаемого сигнала на подслушивающих устройствах. Существует два типа контрмер физического уровня: контроль мощности и дружественное подавление помех. Был предложен один метод управления мощностью, позволяющий уменьшить мощность приема злоумышленников путем надлежащего управления мощностью передачи [25]. Однако, в [26] показано, что схема управления мощностью может также влиять на законные коммуникации. Схемы дружественного глушения в последнее время привлекают большое внимание [27-32]. Схемы дружественного глушения направлены на усиление помех для злоумышленников [27, 33]. Большинство схем дружественного глушения предполагают размещение одного или нескольких глушители, которые издают искусственный шум, чтобы помешать прослушиванию телефонных разговоров злоумышленниками. Однако, у них есть следующие ограничения: 1) Фиксированное размещение глушилок приводит к высокой стоимости строительства; 2) подавляющий сигнал также может повлиять на законную связь (если глушилки установлены неправильно); 3) большинство из них могут быть использованы только для конкретного сценария применения (например, на складе).

В этой статье мы предлагаем схему Fri-UJ для решения вышеуказанных проблем, связанных с существующими схемами защиты от помех.

3. Модель системы

В этом разделе мы представляем направленную антенну в разделе III.A, модель сети в разделе III.Б, модель канала в Разделе III.В и развертывание UJs в разделе III.Г.

А. Направленная антенна

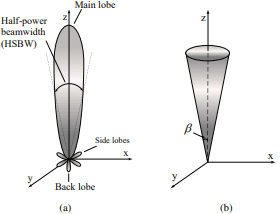

Реалистичная направленная антенна включает в себя один основной лепесток с наибольшим коэффициентом усиления антенны и несколько боковых лепестков, а также задние лепестки с чрезвычайно низким коэффициентом усиления антенны, как показано на Рис. 2(а). Однако сложно провести анализ, основанный на реалистичных моделях антенн, как указано в [34]. Обычно используется модель секторной антенны является одной из типичных упрощенных моделей антенн [35]. На рис. 2(б) показан пример моделей секторных антенн, в которых в секторной модели имеется только один основной луч с коэффициентом усиления антенны g . Как правило, g = 29000/β2 , а β - это половина ширины луча антенны.

Рисунок 2 Модель антенны: а) реальная; б) секторная

Б. Сетевая модель

Мы предполагаем, что подслушивающие устройства могут появляться только за пределами зоны защиты из-за контроля доступа (например, запирания двери, возведения забора вокруг зоны защиты). Кольцевая область, окружающая область защиты, называется областью видимости подслушивающего устройства, где у подслушивающего устройства есть шанс перехватить законные сообщения. Расстояние между подслушивающим устройством и границей области защиты равно l.

В нашей схеме Fri-UJ ряд UJ, летящих в воздухе, испускают искусственный шум, передаваемый с воздуха на землю, чтобы помешать прослушиванию. Область, на которую воздействует искусственный шум , излучаемый UJs, называется областью помех, которая, по сути, представляет собой круги, спроецированные на землю. С точки зрения подслушивающего устройства, существует область обнаружения, в которой законное общение может быть прослушано. Однако, поскольку законные пользователи отображаются только в области защиты, только законные пользователи в пределах пересечения области обнаружения подслушивающего устройства и области защиты должны быть проанализированы. Мы называем такое пересечение области обнаружения подслушивающего устройства и области защиты областью перехвата.

В. Модель канала

В этой статье мы рассматриваем две модели канала: 1)Модель наземной связи; 2) модель связи "воздух-земля" [35-37], которые вводятся следующим образом.

Мы моделируем передачу между законными пользователями и подслушивающим устройством как наземную связь. Мы предполагаем, что на радиоканал наземной связи в основном влияют затухание Рэлея и потеря пути. Мощность передачи законного пользователя равна Pt. Таким образом, принимаемая мощность равна Pthd−α, когда расстояние от законного пользователя до подслушивающего устройства равно равно d. Случайная величина h следует экспоненциальному распределению со средним значением 1/µ, а α - коэффициент потерь на тракте.

Помехи между UJs и подслушивающим устройством моделируются как связь "воздух-земля". Связь "воздух-земля" обычно делится на канал прямой видимости (LoS) и канал без прямой видимости (NLoS). Мы предполагаем, что канал LoS испытывает потерю траектории, а канал NLoS испытывает потерю траектории и затухание Рэлея [37]. Мощность передачи UJs равна Pj. Расстояние от ближайшего UJ до подслушивающего устройства равно D. Случайная величина hj следует экспоненциальному распределению со средним значением 1/мкдж, а aj является коэффициентом потерь на тракте.

Мы используем отношение сигнал/помеха/шум (SINR) для оценки качества принимаемого сигнала. В частности, значение SINR у подслушивающего устройства должно быть больше порогового значения SINR Te, чтобы гарантировать, что подслушивающее устройство может успешно прослушивать конфиденциальную информацию.

Г. Развертывание UJs

В нашей схеме Fri-UJ, UJ равномерно размещены вокруг границы зоны защиты, а общее количество UJ равно N. Эти UJ летают по воздуху с одинаковыми высота полета H. Развертывание UJs тесно связано с областью появления перехватчика. В нашей схеме Fri-UJ UJS должны максимально охватывать область видимости подслушивающего устройства, чтобы снизить риск подслушивания.

Количество развернутых UJS в значительной степени зависит от радиуса области защиты R и ширины области видимости подслушивающего устройства dmax. Высота полета UJs, обозначаемая H, связана с шириной области видимости перехватчика dmax и половиной ширины луча направленной антенны β на UJ.

Выводы

В этой статье мы представляем схему защиты от подслушивания, основаннуюна глушителях беспилотных летательных аппаратов, которые излучают искусственный шум, чтобы помешать подслушивающим лицам прослушивать конфиденциальную информацию. Мы оцениваем эффективность схемы Fri-UJ, анализируя вероятность локального прослушивания и общую вероятность прослушивания. Мы проводим обширное моделирование для проверки предложенной модели. Результаты моделирования согласуются с результатами анализа, подразумевающими точность предложенной модели. Наши результаты также показывают, что схема Fri-UJ может эффективно снизить вероятность подслушивания. По сравнению с предыдущей схемой дружественного подавления помех, схема Fri-UJ обладает большей гибкостью развертывания и практически не влияет на законную связь.

5. Перечень литературы

1. Т. Цю и др., «Sigmm: новый алгоритм машинного обучения для идентификации спамеров в промышленных мобильных облачных вычислениях», IEEE Trans. Ind. Информация, том 15, № 4, стр. 2349-2359, апрель 2019.2. Т. Цю, Х. Ван, С. Чен, М. Атикуззаман и Л. Лю, «Tmed: подобный паутине механизм передачи экстренных данных в автомобильных сетях ad hoc», IEEE Trans. Veh. Сообщество, том 67, № 9, стр. 8682-8694, сентябрь 2018.

3. Т. Цю, Р. Цяо и Д. О. Ву, «Eabs:схема планирования обратного давления с учетом событий для экстренного Интернета вещей», IEEE Trans. Мобильный Вычисл., том 17, № 1, стр. 72-84, январь 2018 г.

4. М. Ванхеф и Ф. Пиессенс, «Атаки на переустановку ключей: принудительное повторное использование одноразового использования в wpa2», в Proc. ACM SIGSAC, октябрь 2017 г., стр. 1313-1328.

5. Ю. Цзоу, Дж. Чжу, Х. Ван и Л. Ханзо, «Исследование по безопасности беспроводной связи:Технические проблемы, последние достижения и будущие тенденции», Proc. IEEE, том.104, № 9, стр. 1727-1765, 2016.

6. С. Алблви и К. Шуджаи, «Обзор протокола беспроводной безопасности wpa2», в Proc. SAM, октябрь 2017 г., стр. 12-17.

7. Г. Сюй и др., «CSP-E2: Протокол подписания контрактов без злоупотреблений с использованием TTP с низким объемом хранилища для энергоэффективных экосистем электронных транзакций», Information Sciences, том 476, стр. 505-515, 2019.

8. X. Цзэн, Г. Сюй, X. Чжэн, Ю. Сян и В. Чжоу, «E-aua: эффективный протокол анонимной аутентификации пользователей для мобильного интернета вещей», IEEE Internet Things J., том 6, № 2, стр. 1506-1519, апрель 2019.

9. Т. Гейбл, А. Тарват и Э. Годехардт, «Подслушивание коммуникаций агентов противника с использованием глубокого обучения», в Proc. MATES, Springer, 2017, стр. 205–222.

10. Ф. Адиб, К.-Ю. Хсу, Х. Мао, Д. Катаби и Ф. Дюран, «Изображение человеческой фигуры сквозь стену», ACM Trans. Графика, том 34, № 6, стр. 219, 2015.

11. С. Юсефи, Х. Наруи, С. Даял, С. Эрмон и С. Валаи, «Исследование по распознаванию поведения с использованием информации о состоянии канала Wi-Fi», IEEE Commun. Журнал., том 55, № 10, стр. 98-104, 2017.

12. И. Яо и др., «Aegis: Радиочастотный чувствительный экран, не вызывающий помех», в Proc. IEEE INFOCOM, июнь 2018 г., стр. 1718-1726.

13. Г. Туна, Т. В. Мумку и К. Гулез, «Стратегии проектирования беспилотныхавтоматизированная связь с летательных аппаратов для аварийного восстановления», в Proc. IEEE HONET, декабрь 2012, стр. 115-119.

14. Г. Туна, Б. Нефзи и Г. Конте, «Система связи с беспилотными летательными аппаратами для аварийного восстановления», J. Netw. Вычисл. Приложение,том 41, стр. 27-36, 2014.

15. М. Мозаффари, У. Саад, М. Беннис и М. Дебба, «Небольшие ячейки беспилотных летательных аппаратов в облаках: проектирование, развертывание и анализ производительности», в Proc. IEEE GLOBECOM, декабрь 2015 г., стр. 1-6.

16. М. Мозаффари, У. Саад, М. Беннис и М. Дебба, «Беспилотный летательный аппарат со встроенной связью между устройствами: производительность икомпромиссы», IEEE Trans. Беспроводная связь, том 15, № 6, стр. 3949-3963, 2016.

17. Р. И. Бор-Ялиниз, А. Эль-Кейи и Х. Яникомероглу, «Эффективное трехмерное размещение воздушной базовой станции в сотовых сетях следующего поколения», Proc. IEEE ICC, май 2016 г., стр. 1-5.

18. Ю. Цзэн, Р. Чжан и Т. Дж. Лим, «Беспроводная связь с беспилотными летательными аппаратами: возможности и вызовы», IEEE Communications.Журнал, том 54, № 5, стр. 36-42, май 2016 г.

19. Ж. К. Жан и др., «Безопасность интернета вещей: текущие вызовы и возможности для исследований», в Proc. IEEE SOCA, ноябрь 2014, стр. 230-234.

20. Р. Махмуд, Т. Юсуф, Ф. Алул и И. Зуалкернан, «Безопасность Интернета вещей (IoT): текущее состояние, вызовы и перспективные меры», в Proc. IEEE ICITST, декабрь 2015 г., стр. 336-341.

21. М. А. Хан и К. Салах, «Безопасность интернета вещей: обзор, блокчейн-решения иоткрытые вызовы», Компьютер будущего поколения. Система., том 82, стр. 395-411,2018.

22. А. Эсфахани и др., «Облегченный механизм аутентификации для M2M коммуникации в промышленной среде Интернета вещей», IEEE Internet Things J., 2017.

23. А. Карати, С. Х. Ислам и М. Каруппия, «Доказуемо безопасная и облегченная схема подписи без сертификатов для сред IIoT», IEEE Транс. Инд. Информация, том 14, № 8, с. 3701-3711, 2018.

24. X. Ли, Х.-Н. Дай, Х. Ван и Х. Сяо, «Об анализе производительности схем защиты от помех в беспроводных сенсорных сетях», Датчики, том 16,№ 12, стр. 1987, 2016.

25. Дж.-С. Као и Р. Маркулеску, «Минимизация риска подслушивания путем управления мощностью передачи в беспроводных сетях с несколькими узлами», IEEE Trans. Comput., том 56, № 8, стр. 1009-1023, 2007.

26. С. Башар и З. Дин, «Оптимальное распределение мощности для защиты от утечки информации в беспроводной сети», в Proc. IEEE GLOBECOM, декабрь 2009, стр. 1–6.

27. Дж. П. Вилела, М. Блох, Дж. Баррос и С. В. Маклафлин, «Области секретности беспроводной связи с дружественными помехами», IEEE Trans. Inf. Forensics Security, том 6, № 2, стр. 256-266, 2011.

28. С. Санкарараман и др., «Схемы оптимизации для защитного подавления помех»,Мобильная сеть. Приложение, том 19, № 1, стр. 45-60, 2014.

29. Ю. С. Ким, П. Таге, Х. Ли и Х. Ким, «Подход к подавлению помех для повышения секретности корпоративного Wi-Fi посредством контроля пространственного доступа», Wireless Netw., том 21, № 8, стр. 2631-2647, 2015.

30. Дж. П . Вилела, М. Блох, Дж. Баррос и С. В. Маклафлин, «Дружественное подавление помех для обеспечения секретности беспроводной связи», в Proc. IEEE ICC, май 2010 г., стр. 1-6.

31. X. Ли, Х.-Н. Дай, К. Ванг и А. В. Василакос, «Ae-shelter: новая схема защиты от подслушивания в беспроводных сетях», в Proc. IEEE ICC, Май 2017 г., стр. 1-6.

32. Дж. Янг, И.-М. Ким и Д. И. Ким, «Оптимальное совместное подавление помех длямногопользовательского широковещательного канала с несколькими перехватчиками», IEEE Trans. Беспроводная связь, том 12, № 6, стр. 2840-2852, 2013.

33. С. Гоэл и Р. Неги, «Обеспечение секретности с использованием искусственного шума», IEEE Транс. Беспроводная связь, том 7, № 6, стр. 2180-2189, 2008.

34. Ю. Ван, Х.-Н. Дай, О. Георгиу, З. Ши и В. Чжан, «Подключениебазовых когнитивных радиосетей с направленными антеннами», IEEE Trans. Veh. Commun., том 67, № 8, стр. 7003-7017, 2018.

35. М. Мозаффари, У. Саад, М. Беннис и М. Дебба, «Эффективное развертывание нескольких беспилотных летательных аппаратов для оптимального покрытия беспроводной сети», IEEE Commun. Латынь, том 20, № 8, стр. 1647-1650, 2016.

36. А. Аль-Хурани, С. Кандипан и А. Джамалипур, «Моделирование потери траектории воздух-земля для низковысотных платформ в городских условиях», в Proc. IEEE GLOBECOM, декабрь 2014 г., стр. 2898-2904.

37. Дж. Холис и П. Печак, «Модель затенения, зависящая от высоты, для мобильнойсвязи через высотные платформы в населенных пунктах», IEEE Trans. Распространение антенн, том 56, № 4, стр. 1078-1084, 2008.