Реферат по теме выпускной работы

Содержание

- Введение

- 1. Виды удаленного доступа в сети

- 2. Способы организации удаленного доступа для бизнеса

- 2.1 Стандартные протоколы удаленного подключения

- 2.2 Обеспечение безопасности удаленного доступа

- 3. Особенности программного обеспечения для удаленного доступа

- Выводы

- Список источников

Введение

Сетевой протокол – это комплекс установок, благодаря которым определяется и регулируется процесс информационного обмена между компьютерами, подключенными к Интернету.

Функционирование сети основывается на работе сразу нескольких протоколов, располагаемых на разных уровнях [1]. В настоящее время распространены две сетевых модели передачи данных.

TCP/IP – сетевая модель передачи данных, которая описывает способ передачи данных от источника информации к получателю. Модель предусматривает прохождение информации через четыре уровня, каждый из которых описывается протоколом передачи данных, на которых базируется Интернет.

OSI/ISO – сетевая модель стека сетевых протоколов, с помощью которой различные сетевые устройства взаимодействуют между собой. Модель предусматривает семь уровней взаимодействия систем. Каждый уровень выполняет определённые функции при таком взаимодействии.

Наиболее часто используемыми криптографическими протоколами, обеспечивающими защищённую передачу данных между узлами в сети Интернет, являются: TLS/SSL, IPSec и SSH-соединения. Каждый из перечисленных протоколов имеет свои особенности использования, достоинства и недостатки, но все они были приняты как Интернет-стандарт [2].

Целью данной работы является выполнение краткого анализа наиболее распространённых современных криптографических протоколов удаленного доступа к ПК, выбор и углубленное изучение которых должны помочь будущим специалистам в области прикладной математики стать востребованными на рынке труда.

1. Виды удаленного доступа в сети

Под удаленным доступом понимается совокупность различных типов и способов взаимодействия программ, компьютеров и сетей, которые используют для этого глобальные каналы или сети. В большинстве случаев удаленный доступ характеризуется несимметричностью взаимодействия, при котором на одной стороне расположены крупные центральная сеть или компьютер, а на другой – отдельный удаленный компьютер или сеть, получающие доступ к информационным ресурсам центральной сети. Рост количества удаленных от центральной сети узлов и сетей, которым необходим такой доступ, постоянно стимулирует развитие современных средств удаленного доступа для обеспечения качественного и безопасного подключения все большого количества удаленных клиентов [3].

Наибольший интерес среди всех видов удаленного доступа к компьютеру вызывает способ, при котором пользователь получает возможность удаленно работать с компьютером так же, как если бы он управлял им с помощью локально подключенного терминала. В таком режиме пользователь имеет возможность запускать на выполнение на удаленном компьютере установленные приложения и использовать их. Такой способ удаленного доступа принято подразделять на терминальный доступ и удаленное управление. Несмотря на близость этих режимов работы, в описании продуктов удаленного доступа их не принято объединять в один класс. Обычно под терминальным доступом понимают символьный режим работы пользователя с удаленными многопользовательскими ОС (Unix и т.п.). В класс удаленного управления включают программы эмуляции графического экрана ОС персональных компьютеров (Windows).

В отличие от систем терминального доступа, превращающих компьютер пользователя в эмулятор экрана центрального компьютера, средства поддержки режима удаленного узла (remotenode) делают вызывающую машину полноправным членом локальной сети. Это достигается за счет того, что на удаленном компьютере работает тот же стек протоколов, что и в компьютерах центральной локальной сети, за исключением протоколов канального и физического уровня. Таким образом, осуществляется полноценная связь удаленного узла с остальными узлами сети [4].

Сервис удаленного узла обеспечивает этому узлу транспортное соединение с локальной сетью, поэтому на удаленном узле могут использоваться все те сервисы, которые доступны локальным клиентам сети.

2. Способы организации удаленного доступа для бизнеса

Для успешного использования удаленного подключения необходимо, чтобы соответствующее программное обеспечение было развернуто по сети на сервере удаленного доступа или установлено на локальной рабочей станции – «клиенте». При этом рабочая станция, к которой выполняется удаленный доступ, является «сервером» во взаимоотношениях клиент – сервер [5].

Рассмотрим наиболее распространенные способы удаленного подключения [6]:

- VPN (Virtual Private Network) позволяют удаленно работающим сотрудникам подключаться через защищенный сервер, шифрующий данные напрямую к сети компании. Это обеспечивает довольно высокую защиту конфиденциальной информации;

- VNC (Virtual Network Computing) – это форма совместного использования графического экрана, используемая для просмотра и управления рабочим столом другого компьютера. Достигается с помощью протокола удаленного буфера кадра через сетевое соединение. Программа просмотра устанавливается на клиенте и подключается к серверу (удаленной рабочей станции). VNC обычно осуществляется через VPN;

- RDP (Remote Desktop Protocol) – это проприетарный протокол Microsoft, используемый для удаленного подключения, но существуют также версии для MacOS, Linux и других операционных систем. В некоторых случаях компании-разработчики программного обеспечения могут даже иметь свои собственные проприетарные протоколы. RDP позволяет серверу прослушивать TCP-порт 3389 и UDP-порт 3389 и утверждает соединение после отправки запроса;

- Internet прокси-серверы используются для облегчения подключения за пределами корпоративной сети или межсетевого экрана. Хотя этот вариант играет важную роль при создании внешних подключений, подключение удаленного доступа обычно осуществляется через безопасную сеть VPN.

Рассмотрим более подробно стандартные протоколы подключения к удаленному ПК.

2.1 Стандартные протоколы удаленного подключения

Основными способами подключения к удаленному компьютеру являются стандартные протоколы VPN, RDP и VNC.

1. Протоколы VPN (виртуальная частная сеть). VPN технология объединяет несколько устройств, туннелируя их трафик поверх другого сетевого соединения, что позволяет анонимизировать и обезопасить деятельность в Интернете или другой сети [7.

VPN-подключение создаётся за счёт использования архитектуры клиент – сервер. При этом сервер – устройство, на котором расположено основное ПО, прослушивающее определённые порты в ожидании установления соединения с клиентом. Клиент – устройство пользователя, с которого совершается подключение к удалённому серверу. Между сервером и клиентом постоянно перемещается зашифрованная информация через VPN-туннель, а все процессы криптографической обработки данных (шифрование/дешифрование) выполняются на самих устройствах. Поэтому в условиях туннелирования, никто не сможет перехватить данные пользователя.

VPN широко используется как в частной, так и в корпоративной сферах [8].

Технология VPN не только защищает проходящий через сеть трафик от злоумышленников, но и скрывает действия в Интернете от сетевых-провайдеров, которые могут передавать данные третьим лицам. При использовании VPN частным пользователем, провайдер фиксирует только факт подключения к VPN-серверу, объем передаваемых данных и длительность подключения.

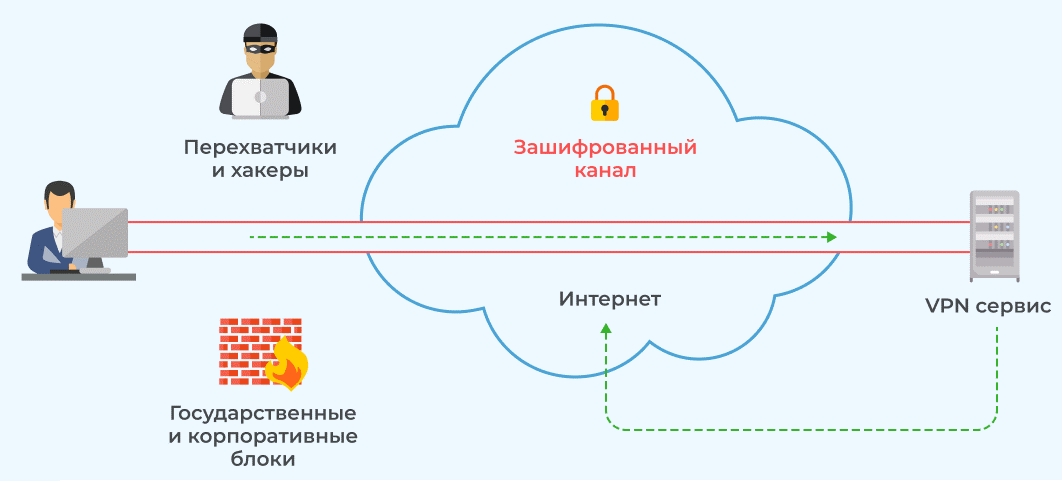

В частном порядке VPN в большинстве случаев используется для обхода сетевых запретов, наложенных администратором или интернет-провайдером. Например, ограничение доступа к заблокированным ресурсам или урезание скорости для файлообменников. Это возможности доступны благодаря маршрутизации трафика через VPN-сервер. Отправленные пользователем запросы передаются через туннель от клиента к серверу, а затем в Интернет к необходимому web-ресурсу (рис. 2.1).

Рисунок 2.1 – Маршрутизация потока через VPN-сервис

В корпоративной сфере VPN используется для объединения или обособления сетей различных отделов, что позволяет обойти локальные ограничения между подключёнными устройствами. Так же VPN используется для объединения корпоративных сетей через Интернет между отдалёнными объектами компании, что гораздо выгоднее, чем использование физического локального подключения.

Архитектура VPN-сетей строится на базе VPN-протоколов, которые применяются для реализации туннелирования между устройствами. К основным протоколам VPN относятся:

- OpenVPN. Протокол, шифрование которого реализуется за счёт использования библиотеки OpenSSL. Программное обеспечение доступно для большинства операционных систем: Windows, macOS, Linux, Android, iOS;

- SSTP (Secure Socket Tunneling Protocol). Протокол с высоким уровнем безопасности удобен, если предполагается использовать VPN на компьютере под управлением OC Windows или Linux. Поддержка на системах Android и IOS отсутствует;

- L2TP (Layer 2 Tunneling Protocol) / IPSec. Протокол использует защитные алгоритмы IPSec (Internet Protocol Security), что обеспечивает большую надежность при снижении общей производительности. Это происходит из-за двойного инкапсулирования данных. Поддерживается всеми распространёнными операционными системами;

- IKEv2 (Internet Key Exchange version 2) /IPsec. Безопасность находится на том же уровне, что и у L2TP/IPSec. Протокол производителен и работает быстрее OpenVPN. Поддерживается на большинстве операционных систем. Кроме того, подключение к серверу автоматически восстанавливается в случае обрыва сети. Это делает удобным использование VPN такого типа на мобильных устройствах.

Доступны два способа организации VPN: использование собственного сервера или VPN-провайдер.

Первый способ (выбор VPN-протокола, самостоятельная аренда VPS/VDS сервера и установка необходимого ПО) является наиболее надёжным, безопасным и гибким в настройке, поскольку пользователь сам выстраивает архитектуру и уверен в том, что его данные не попадут в чужие руки.

При втором способе для установки соединения используются расширения для туннелирования трафика только в браузере или отдельные программные клиенты, обеспечивающие перенаправление всех системных данных. Подобный вариант создания VPN-подключения не всегда безопасен, так как провайдеры обычно обещают анонимность в сети, но могут собирать данные пользователей. А в худшем случае продают информацию третьим лицам.

2. Протокол VNC (виртуальные сетевые вычисления). Протокол широко распространен для использования как в Windows, так и в Linux-системах. Протокол подразумевает, что есть клиент и сервер. Сервер располагается на удаленном компьютере. Также, как и RDP протокол VNC требует прямой видимости либо необходимости использовать перенаправление портов на брандмауэре сервера. В Windows реализация данного протокола требует установки стороннего программного обеспечения. Обмен паролями между клиентом и сервером VNC всегда шифруется, однако, все, что передается после пароля – нешифрованное. Однако, это не имеет большого значения [9].

Система VNC платформонезависима: VNC-клиент, называемый VNC viewer, запущенный на одной операционной системе, может подключаться к VNC-серверу, работающему на любой другой ОС. Существуют реализации клиентской и серверной части практически для всех операционных систем, в том числе и для Java. К одному VNC-серверу одновременно могут подключаться множественные клиенты. Наиболее популярные способы использования VNC – удалённая техническая поддержка и доступ к рабочему компьютеру из дома.

Система VNC использует протокол RFB (Remote FrameBuffer – удалённый кадровый буфер). Управление осуществляется путём передачи нажатий клавиш на клавиатуре и движений мыши с одного компьютера на другой и ретрансляции содержимого экрана через компьютерную сеть.

Протокол RFB – простой клиент-серверный сетевой протокол прикладного уровня для удалённого доступа к графическому рабочему столу компьютера. Так как он работает на уровне кадрового буфера, то его можно применять для графических оконных систем.

В начале своего развития RFB был относительно простым протоколом, основанным на графических примитивах: «положить прямоугольник пиксельных данных на заданную координатами позицию». Сервер посылает небольшие прямоугольники клиенту. Такая схема в своей примитивной форме потребляет значительный трафик. Для снижения нагрузки на канал используются различные методы. Существуют различные кодировки – методы определения наиболее эффективного способа передачи этих прямоугольников. Протокол RFB позволяет клиенту и серверу «договориться» о том, какая кодировка будет использована. Самый простой метод кодирования, поддерживаемый всеми клиентами и серверами – «raw encoding» (сырое кодирование), при котором пиксели передаются в порядке слева направо, сверху вниз, и после передачи первоначального состояния экрана передаются только изменившиеся пиксели. Этот метод работает очень хорошо при незначительных изменениях изображения на экране (движения указателя мыши по рабочему столу, набор текста под курсором), но загрузка канала становится очень высокой при одновременном изменении большого количества пикселей, например, при просмотре видео в полноэкранном режиме. За время своего развития протокол оброс различными дополнительными функциями и опциями, такими как передача файлов, сжатие, безопасность.

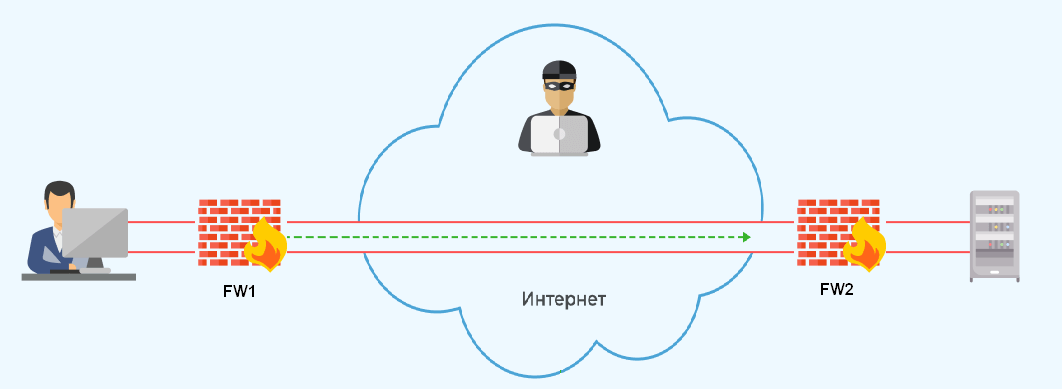

3. Протокол RDP (протокол удаленного рабочего стола). В основном используется в Windows-системах, и позволяет контролировать удаленный рабочий стол. Для его работы должно быть обеспечено условие прямого соединения. И клиент, и удаленный компьютер должны видеть друг-друга по протоколу TCP/IP. Удаленный компьютер и клиент могут находиться и за брандмауэрами (FW), в таком случае на брандмауэре удаленного компьютера должно быть настроено перенаправление портов.

Протокол RDP разработан корпорацией Microsoft для обеспечения надёжной передачи данных между пакетно-ориентированными приложениями. Изначально он был разработан для приложений, реализующих удалённую загрузку данных и удалённое устранение неполадок, однако его можно использовать и в других приложениях, требующих надёжной передачи сообщений. Существуют две версии RDP, описанные в спецификациях RFC 908 и RFC 1151 соответственно.

Протокол поддерживают следующие функции: подтверждение доставки пакетов; повторная отправка потерянных пакетов; управление потоками передачи данных.

Клиенты доступа к удаленному рабочему столу имеют гораздо более широкие возможности, чем просмотр сессии удаленной машины с локальной. Через RDP клиент осуществляется доступ к удаленному рабочему столу с полноценной поддержкой клавиатуры, мыши, а также с поддержкой аудио и возможностью передачи файлов. В некоторых случаях RDP клиент может быть уже установлен в системе.

Рисунок 2.2 – Схема удаленного доступа через Интернет

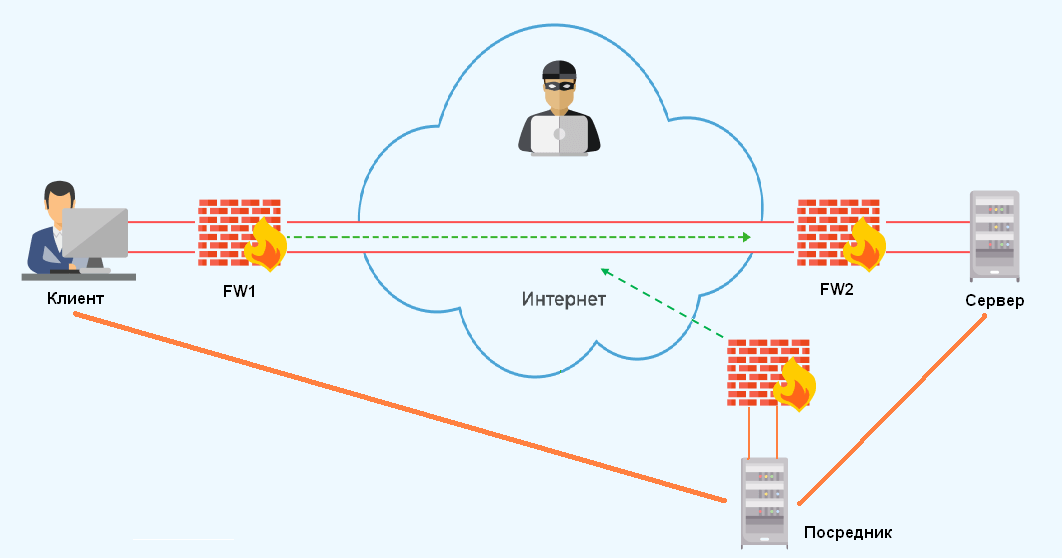

4. Проприетарные протоколы, технология через посредника, для которых не имеет значение наличие закрытых портов на брандмауэрах. Для их функционирования достаточно, чтобы и клиент, и сервер имели выход в интернет по стандартному порту 80 или 443. Клиент и сервер договариваются друг с другом через посредника. Посредник это, как правило, тоже сервер, который устанавливает соединение через себя.

Самая известная система, работающая на таком принципе – это TeamViewer. Соединение обычно шифруется, и оно защищено. Однако сервер-посредник видит все передаваемые данные и может фиксировать их.

Все описанные выше протоколы поддерживаются большинством операционных систем, включая различные дистрибутивы Linux, а иногда и мобильные ОС.

Рисунок 2.3 – Схема удаленного доступа через посредника

2.2 Обеспечение безопасности удаленного доступа

Использование удаленного доступа не только удобно и эффективно, но и небезопасно. Поэтому основные рекомендации, связанные с программным обеспечением для удаленного доступа связаны с его безопасностью.

Рост киберпреступности вынуждает сегодня IT-администраторов быть более осторожными, чем когда-либо прежде, чтобы защититься от нападений хакеров и защитить незащищенные удаленные соединения. При обучении сотрудников удаленному доступу для работы или обучении технического персонала для обеспечения удаленного доступа всегда необходимо придерживаться следующих рекомендаций по безопасности [10]:

- обеспечение своевременного и бесперебойного транспортного обслуживания основных и вспомогательных цехов, а также складских служб;

- обеспечение защиты конечных точек. Безопасность конечных точек включает в себя защиту серверов, рабочих станций и устройств, которые используются для подключения к сетям. Основную роль в этом играет обновление патч-файлов, использование антивирусного программного обеспечения и брандмауэров;

- выбор безопасного соединения. Использование общедоступного Wi-Fi несет в себе множество рисков для кибербезопасности. Злоумышленники в общедоступной сети Wi-Fi могут перехватывать проходящий трафик для того, чтобы захватить пароли или другие конфиденциальные данные. Поэтому необходимо предупреждать сотрудников о рисках, связанных с защитой конфиденциальных рабочих документов при использовании общедоступного Wi-Fi;

- ограничение использования персональных устройств для работы. Персональные ноутбуки, планшеты и мобильные устройства часто не оснащены теми же обновлениями патч-файлов и антивирусным программным обеспечением, что и устройства, принадлежащие компании. Сотрудники, которые используют свои личные устройства для удаленной работы, могут поставить под угрозу сети компании, поскольку они с большей вероятностью подвергают свои системы вредоносному ПО и другим угрозам кибербезопасности. Если сотрудникам приходится использовать свои собственные устройства, IT-специалисты должны разработать политику BYOD (Bring Your Own Device – принеси свое собственное устройство), в которой должны быть изложены строгие меры безопасности;

- использование сложных паролей. Пароли для входа в сеть всегда должны состоять не менее чем из восьми символов (желательно ближе к 15), содержать правильную комбинацию символов (числа, буквы, различные регистры и т. д.) и никогда не должны содержать части имени пользователя (логин) или личную информацию. IT-специалисты должны не только придерживаться этих рекомендаций, но и применять их ко всем сотрудникам;

- использование многофакторной аутентификации. Однофакторная аутентификация больше не является надежным способом защиты от взломов. Теперь обязательна многофакторная аутентификация. Неважно, какие методы аутентификации применяются; если это двухэтапный процесс, ваша защита от хакеров будет значительно лучше. Сложное программное обеспечение удаленного доступа часто полагается на вход со смарт-картой, при котором пользователь должен иметь физическую смарт-карту, а также личный PIN-код. Этот простой шаг имеет большое значение для защиты всей сети;

- использование системы защиты паролей. Сетевые пароли должны храниться в надежном месте. Решения для управления паролями, защищенными хранилищем, являются одним из примеров инструмента хранения, к которому многие IT-специалисты обращаются для обеспечения безопасности на должном уровне.

Таким образом, классическое решение для организации защищённого удалённого доступа – это использование VPN и мультифакторная аутентификация. Кроме того, популярность набирают системы контроля действий привилегированных пользователей. В крупных компаниях пользуются спросом системы защиты от утечек информации (DLP). Традиционные средства защиты, связанные с идентификацией и аутентификацией, будут работать эффективнее, если в качестве второго фактора подключить биометрические инструменты. Это даст возможность контролировать личность человека, получающего доступ к корпоративной сети. Для пользователей, которые работают с использованием собственных устройств, рекомендуется использовать Live USB – специальный носитель, с которого производится загрузка доверенной ОС и доверенного VPN. Кроме того, одним из решений может быть SASE (Secure Access Service Edge) – сервис периферийной безопасности, который предоставляет все средства защиты периметра из облака. В облако также можно перенести часть корпоративной инфраструктуры, организовав доступ сотрудников из дома только к нужным приложениям, без предоставления доступа ко всей сети организации [11].

При переводе компании в режим удалённой работы в первую очередь необходимо определить, кого и в каких условиях необходимо защищать. Конкретные инструменты удалённого доступа зависят от режима работы сотрудника – какие функции он должен выполнять и насколько значима та информация, с которой он работает. На это накладывается ограниченность по срокам и ресурсам, имеющимся в организации – например, количество IT-специалистов по отношению к поставленным задачам.

3. Особенности программного обеспечения для удаленного доступа

Программы удаленного доступа по типу подключения можно условно разделить на две группы: использующие ID; использующие IP-адреса и доменные имена.

Программы удаленного доступа, использующие ID (уникальный идентификатор) работают следующим образом. Когда на компьютере, к которому планируется подключение, запускается программа удаленного доступа, она отправляет запрос на свой сервер, через который будет происходить подключение. В запросе содержатся данные, позволяющие идентифицировать компьютер, например серийный номер жесткого диска, MAC-адрес, и тому подобное. Получив эти данные, сервер генерирует для компьютера уникальный идентификационный номер – ID. Этот номер и присваивается компьютеру.

Зная идентификационный номер и пароль можно из любой точки мира подключиться к компьютеру с этим ID, который остается неизменным до тех пор, пока не будет заменено оборудование или переустановлена ОС. При смене провайдера, города, и даже страны у компьютера ID не изменится.

Программам удаленного доступа, которые используют IP-адрес или доменное имя необходим статический IP-адрес или доменное имя. Подключение по IP-адресу, это классический тип подключения. Он не дает такой гибкости в местонахождении компьютера и чаще всего используется в «офисном пространстве».

В настоящее время имеется большое количество доступного программного обеспечения для удаленного доступа, что усложняет поиск и выбор подходящего программного продукта. Рекомендуется искать программное обеспечение, соответствующее следующим критериям [3]:

- безопасное соединение. Безопасное удаленное соединение имеет решающее значение, когда речь идет о защите IT-инфраструктуры предприятия. Надежное программное обеспечение удаленного доступа должно использовать двухфакторную аутентификацию (например, вход с использованием смарт-карт) и методы шифрования, такие как RSA и RC4, для обеспечения безопасности данных;

- комплексное устранение неполадок. Для удаленного решения проблем конечных пользователей, требуется программное обеспечение, способное запускать локальные пакетные сценарии в настройках системной оболочки, делать снимки экрана и делать записи во время активных сеансов, а также легко перезагружать и выключать ПК;

- последовательная коммуникация. Устранение неполадок часто включает общение с конечным пользователем, чтобы выяснить, что именно пошло не так, когда это произошло, и как возникла проблема. Такое решение имеют инструменты, предлагающие чат, видеоконференцсвязь и совместное использование экрана технического специалиста, чтобы облегчить общение с конечными пользователями;

- интеграция службы поддержки. Независимо от размера организации, служба поддержки неизбежно получает заявки. Программное обеспечение удаленного доступа должно обеспечивать процесс оформления заявок для службы поддержки. Это упрощает запуск удаленной помощи непосредственно из заявки, сохранение метаданных удаленного сеанса и информирование конечных пользователей о состоянии их заявок;

- интеграция с Active Directory. В некоторых случаях инструменты удаленного доступа могут даже интегрироваться с Active Directory. Это помогает централизовать вход в систему и управлять ею. Интеграция с Active Directory упрощает процесс сброса паролей для конечных пользователей; добавление, удаление и обновление пользователей, групп и подразделений Active Directory; а также управление несколькими доменами Active Directory с единой консоли;

- масштабируемость. Локальное программное обеспечение для удаленного управления позволяет IT-администраторам выполнять массовые развертывания и интегрироваться с неограниченным числом конечных пользователей. Правильный инструмент будет расти вместе с бизнесом и помогать команде оказывать всестороннюю поддержку десяткам, сотням и тысячам сотрудников.

Выводы

Удаленным доступом к компьютеру через Интернет, называются средства операционной системы, либо сторонняя программа, позволяющие получить визуальный или файловый доступ к компьютеру, находящемуся на удаленном расстоянии, но при этом подключенному к сети Интернет.

Все утилиты удаленного доступа можно условно разделить на две группы: утилиты, не имеющие специальных вспомогательных средств для организации удаленного доступа через Интернет, и утилиты, обладающие такими средствами.

Утилиты удаленного администрирования, имеющие дополнительные средства для организации взаимодействия компьютеров через Интернет, предполагают использование сервера-посредника, расположенного в Интернете. В этом случае вероятность получения удаленного доступа к компьютеру через Интернет возрастает, однако не является стопроцентной. Утилит удаленного администрирования через Интернет, которые гарантировали бы, что при любых сценариях можно получить удаленный доступ к ПК, просто не существует.

На сегодняшний день лучшим решением для получения удаленного доступа через Интернет является комбинация виртуальной сети (VPN) и любой утилиты удаленного администрирования. Виртуальную сеть можно легко создать с помощью любой бесплатной программы, причем если она не сможет реализовать прямой VPN-туннель через Интернет между двумя компьютерами, то можно не сомневаться, что никакая платная программа удаленного администрирования этого тоже не сделает.

Список источников

- Олифер В.Г. Компьютерные сети. Принципы, технологии, протоколы: Юбилейное издание / В.Г. Олифер, Н.А. Олифер. – Санкт-Петербург: Питер, 2020. – 1008 с.

- Куроуз Дж. Компьютерные сети [Электронный ресурс]: нисходящий подход / Куроуз Дж., К. Росс ; Дж. Куроуз, К. Росс ; [пер. с англ. Р. Райтман]. – 6-е изд. – 9 Мб. – Москва: Изд-во "Э", 2016. – 1 файл. – Систем. требования: Acrobat Reader.

- Компания ИБИК [Электронный ресурс], – Режим доступа: https://www.ibik.ru/ru/what-is-remote-access-definition

- Портал компании Смартсистемс (Eternalhost) [Электронный ресурс], – Режим доступа: https://eternalhost.net/blog/virtualnyj-server/chto-takoe-vpn

- IT для бизнеса [Электронный ресурс], – Режим доступа: http://globaladmin.ru/texnologii/udalennyj-dostup

- Аnti-malware – информационная безопасность для профессионалов [Электронный ресурс], – Режим доступа: https://www.anti-malware.ru/practice/methods/How-to-organize-secure-remote-access.

- Баймакова И.А. Обеспечение защиты персональных данных [Текст]: методическое пособие / И.А. Баймакова, А. В.Новиков, А. И. Рогачев. – М: 1С-Паблишинг, 2010. – 214 с.: ил. – 1000 экз. – ISBN 978-5-9677-1417-7.

- Бернет С. Криптография [Текст]: официальное руководство RSA Security / С. Бернет, С. Пэйн. – М: БИНОМ, 2002. – 384 с.: ил. – 3000 экз. – ISBN 5-9518-0003-Х.

- Биячуев Т.А. Безопасность корпоративных сетей [Текст]: учебное пособие / Т.А. Биячуев. – СПб: СПб ГУ ИТМО, 2004. – 161 с.: ил. – 100 экз. – ISBN 5-469-00394-9.

- Шнайер Брюс. Прикладная криптография [Текст]: протоколы, алгоритмы, исходные тексты на языке Си / Брюс Шнайер. – М: Триумф, 2002. – 816 с.: ил. – 3000 экз. – ISBN 5-89392-055-40-471-11709-9.

- Венбо, Мао. Современная криптография [Текст]: Теория и практика / Мао Венбо. – М.: Вильямс, 2005. – 786 с.: ил. – 2000 экз. – ISBN 5-8459-0847-7, 0-13-066943-1.