Реферат по теме выпускной работы

Содержание

- Введение

- 1. Роль и место функциональной системы управления информационной безопасностью

- 1.1 Роль системы управления информационной безопасностью

- 1.2 Система технико-экономических показателей

- 2. Задачи и функции управления отдела информационной безопасности

- 2.1 Задачи отдела информационной безопасности

- 2.2 Функции отдела информационной безопасности

- 2.3 Процедуры управления информационной безопасностью

- Выводы

- Список источников

Введение

Технологический процесс – это структурированная совокупность действий и операций, направленных на достижение конкретной цели или результата. Эти процессы включают в себя этапы планирования, организации, выполнения и контроля операций, которые выполняются в определенной последовательности и требуют четко определенных ресурсов, инструментов и методов. В зависимости от сферы применения технологические процессы могут быть связаны с производством продукции, обработкой информации, предоставлением услуг и многими другими видами деятельности [1].

Эффективное управление технологическим процессом требует комплексного подхода и использования специализированных систем, которые обеспечивают мониторинг, контроль и оптимизацию всех этапов выполнения операций. Такие системы позволяют не только повысить производительность и снизить затраты, но и обеспечивают стабильное качество конечного продукта или услуги. Важнейшей частью этих систем управления является защита информации, что особенно актуально в условиях повышенной угрозы информационных атак и киберпреступлений. Ведь утечка или искажение данных в рамках технологического процесса может привести к серьезным последствиям, включая финансовые убытки, репутационные риски и даже угрозу безопасности.

Одной из наиболее значимых областей для построения эффективной системы управления технологическим процессом является информационная безопасность (ИБ). В условиях стремительного роста объемов, обрабатываемых данных и все большей зависимости бизнеса и общества от информационных технологий вопросы защиты информации становятся критически важными [2]. Информационная безопасность охватывает широкий спектр мероприятий и технологий, направленных на защиту данных от несанкционированного доступа, кражи, потери, изменения и уничтожения. Сегодня ИБ не ограничивается традиционными методами, такими как пароли и антивирусы; это комплексный подход, включающий в себя управление доступом, анализ уязвимостей, мониторинг аномалий, реагирование на инциденты и многие другие процессы.

Выбор в данной работе именно информационной безопасности как примера технологического процесса обусловлен тем, что эта область требует применения передовых и высокоэффективных подходов к управлению [3]. На фоне роста киберугроз и постоянно усложняющейся ландшафтной среды в области кибербезопасности управление информационной безопасностью становится необходимостью для большинства организаций, стремящихся защитить свои данные, инфраструктуру и бизнес-операции. Кроме того, эффективное управление ИБ способствует соблюдению нормативных требований и стандартов, таких как GDPR, ISO/IEC 27001 и других, что является важным аспектом для международных компаний и организаций, работающих с персональными и корпоративными данными.

Целью данной работы является разработка системы управления технологическим процессом, ориентированной на обеспечение информационной безопасности.

Для достижения поставленной цели необходимо решить следующие задачи:

- Провести анализ характеристик объекта управления.

- Разработать математическую модель информационной безопасности производства.

- Осуществить постановку и формализовать задачи управления ИБ.

- Работать алгоритмы системы управления ИБ.

Объектом исследования являются политики информационной безопасности предприятия.

Предметом исследования являются методы и алгоритмы управления информационной безопасностью предприятия.

1. Роль и место функциональной системы управления информационной безопасностью

1.1 Роль системы управления информационной безопасностью

Система управления информационной безопасностью (СУИБ) на предприятии выполняет не только функцию защиты данных, но и становится критически важным элементом бизнес-стратегии, определяющим стабильность, устойчивость и перспективы компании в цифровом мире [4]. Современные предприятия оказываются в условиях, когда они неизбежно вовлечены в информационное пространство, где взаимодействие с клиентами, партнёрами и сотрудниками опосредовано цифровыми каналами, а объёмы обрабатываемых данных стремительно растут. Каждая трансакция, внутренняя коммуникация или взаимодействие с внешними системами подразумевает определённые риски, связанные с угрозами утечки, несанкционированного доступа или злонамеренных действий. В этой ситуации роль СУИБ становится стратегически значимой, поскольку она обеспечивает защиту самого фундамента цифрового взаимодействия.

На высоком уровне управления СУИБ интегрирована в корпоративную культуру и стратегическое видение компании, так как от неё зависит конкурентоспособность и репутация предприятия. Современные клиенты и партнёры всё чаще оценивают компании не только по качеству предоставляемых услуг и продуктов, но и по уровню защиты данных, которая способна предотвратить угрозы утечек, взломов и других видов атак. Надёжная система управления ИБ укрепляет доверие клиентов и создаёт основу для устойчивых деловых отношений. В условиях глобализации и международных требований, таких как GDPR и CCPA, соблюдение норм по защите данных становится обязательным для сохранения и расширения международного присутствия компании. Иными словами, СУИБ превращается в элемент корпоративного имиджа, формируя положительный образ компании как ответственного и надёжного партнёра, что также способствует увеличению её рыночной стоимости.

Внутри компании СУИБ также оказывает глубокое влияние на внутреннюю организацию и корпоративную культуру. Система безопасности обеспечивает надёжную защиту личной информации сотрудников, их коммуникаций и других данных, что способствует укреплению доверия и формированию культуры безопасности на всех уровнях организации. Сотрудники осознают важность безопасности не как внешнее ограничение, а как неотъемлемую часть их работы, что способствует повышению осведомлённости о рисках и поддержанию высокого уровня защищённости. СУИБ помогает формировать ответственные привычки и стандарты, которые приводят к сокращению человеческого фактора – одной из основных причин инцидентов, связанных с ИБ. Программы обучения и повышения осведомленности, организуемые в рамках СУИБ, помогают сотрудникам вовремя распознавать потенциальные угрозы и следовать установленным процедурам безопасности.

СУИБ также выполняет важную функцию в планировании и обеспечении непрерывности бизнеса. Непредвиденные события, такие как кибератаки, отказ инфраструктуры или природные катаклизмы, могут остановить деятельность компании и вызвать значительные финансовые и репутационные потери. СУИБ не только защищает данные, но и обеспечивает разработку планов реагирования на инциденты, что позволяет минимизировать время простоя и быстро восстановить критически важные операции. Планирование таких сценариев и тестирование готовности компании к различным кризисным ситуациям делает СУИБ важной частью стратегического менеджмента. Она помогает компании справляться с кризисами и поддерживать функциональность даже в самых непредсказуемых условиях.

Кроме того, СУИБ способствует развитию и внедрению инноваций, поскольку цифровизация и автоматизация бизнес-процессов требуют надёжной основы в области безопасности. Технологии, такие как интернет вещей (IoT), облачные вычисления и искусственный интеллект, предоставляют бизнесу новые возможности, но одновременно с этим порождают новые риски. СУИБ позволяет безопасно интегрировать эти технологии в деятельность компании, обеспечивая защиту и соблюдение всех требований безопасности. Инновации, которые компания реализует на фоне надёжной системы безопасности, повышают её гибкость и способность адаптироваться к меняющимся рыночным условиям.

Современные СУИБ также используют анализ данных и предиктивные технологии для обнаружения аномалий и потенциальных угроз [5]. Это позволяет системе безопасности опережать потенциальных злоумышленников, выявляя признаки аномального поведения на ранних этапах и принимая меры до возникновения инцидентов. Использование машинного обучения и технологий искусственного интеллекта в анализе данных даёт возможность СУИБ работать проактивно, выявляя и реагируя на угрозы до того, как они станут проблемой. Такой подход повышает скорость и эффективность управления безопасностью и позволяет минимизировать риски, повышая общую устойчивость компании к кибератакам.

В итоге, СУИБ не только защищает компанию от внешних и внутренних угроз, но и становится катализатором её устойчивого развития. Она помогает эффективно управлять рисками, соблюдает требования законодательства, формирует доверие и укрепляет имидж компании. СУИБ создаёт прочную основу для внедрения инноваций и позволяет организации строить будущее в условиях высокой степени защищённости и стабильности. В условиях цифровой трансформации предприятия, когда информационные активы становятся одной из главных ценностей бизнеса, система управления информационной безопасностью является неотъемлемым условием для успешного ведения бизнеса и конкурентоспособности на современном рынке.

1.2 Система технико-экономических показателей

Для характеристики использования работы информационной безопасности и оценки работы данного отдела применяется система технико-экономических показателей, основными из которых является [6]:

- Показатели эффективности защиты информации.

- Показатели затрат на информационную безопасность.

- Показатели производительности системы безопасности.

- Показатели удовлетворенности пользователей и уровня осведомленности.

- Показатели управления рисками.

- Общие показатели для мониторинга всех аспектов безопасности.

В таблицах 1.1-1.6 представлены показатели, их описание и методы расчета.

Таблица 1.1 – Показатели эффективности защиты информации

| Показатель | Описание | Метод расчета/оценки |

| Частота инцидентов безопасности | Количество случаев нарушения безопасности за определенный период времени. | Подсчет количества инцидентов в отчетный период. |

| Время восстановления (MTTR) | Время, которое требуется для восстановления после инцидента. | Среднее время на восстановление системы после инцидента. |

| Процент предотвращенных угроз | Доля угроз, успешно нейтрализованных до того, как они нанесли ущерб. | Количество предотвращенных угроз / Общее количество угроз *100% |

Таблица 1.2 – Показатели затрат на информационную безопасность

| Показатель | Описание | Метод расчета/оценки |

| Капитальные затраты на безопасность | Разовые расходы на приобретение оборудования, ПО и установку. | Суммарные расходы на оборудование, ПО и инсталляцию. |

| Операционные затраты на безопасность | Постоянные расходы на эксплуатацию системы безопасности. | Суммарные затраты на техническую поддержку, обучение, обновления. |

| Снижение затрат на устранение инцидентов | Снижение затрат на восстановление и компенсации при инциденте благодаря мерам безопасности. | Оценка экономии от предотвращения инцидентов. |

Таблица 1.3 – Показатели производительности системы безопасности

| Показатель | Описание | Метод расчета/оценки |

| Производительность системы мониторинга | Количество событий, которые система может обработать за единицу времени. | Количество обработанных событий в час или сутки. |

| Производительность системы шифрования | Скорость шифрования и дешифрования данных. | Время, необходимое для шифрования/дешифрования единицы данных. |

| Влияние на производительность бизнеса | Степень влияния на скорость работы бизнеса при внедрении мер безопасности. | Время простоя системы или снижение производительности. |

Таблица 1.4 – Показатели удовлетворенности пользователей и уровня осведомленности

| Показатель | Описание | Метод расчета/оценки |

| Процент сотрудников, прошедших обучение | Доля сотрудников, обученных основам информационной безопасности. | Количество обученных сотрудников / Общее количество сотрудников *100% |

| Уровень удовлетворенности мерами безопасности | Оценка степени удовлетворенности сотрудников мерами безопасности. | Опросы, анкеты, отзывы пользователей. |

Таблица 1.5 – Показатели производительности системы безопасности

| Показатель | Описание | Метод расчета/оценки |

| Риск-менеджмент (Risk Management Index) | Оценка уровня оставшихся рисков после внедрения мер безопасности. | Оценка вероятности и воздействия угроз с учетом принятых мер защиты. |

| Коэффициент компенсации риска | Эффективность выбранных мер безопасности в компенсировании рисков. | Эффективность выбранных мер безопасности в компенсировании рисков. Оценка соотношения затрат на безопасность и экономии от предотвращения инцидентов. |

| Время до устранения уязвимости | Среднее время, необходимое для устранения уязвимости после ее обнаружения. | Время с момента обнаружения уязвимости до ее устранения. |

Таблица 1.6 – Показатели производительности системы безопасности

| Показатель | Описание | Метод расчета/оценки |

| Процент завершенных планов безопасности | Доля завершенных мероприятий по безопасности в установленные сроки. | Количество завершенных мероприятий / Общее количество запланированных *100% |

| Стоимость инцидента | Средняя стоимость инцидента безопасности для организации. | Средняя сумма затрат на устранение одного инцидента. |

| Возврат на инвестиции в безопасность (ROI) | Оценка того, насколько инвестиции в безопасность окупаются за счет предотвращения инцидентов. | (Снижение убытков от инцидентов / Затраты на безопасность) *100% |

В таблице 1.7 приведены основные этапы расчета технико-экономических показателей.

Таблица 1.7 – Основные этапы расчета технико-экономических показателей

| Показатель | Описание | Метод расчета/оценки |

| Оценка угроз и рисков | Анализ существующих угроз и возможных рисков для информации. | Определение наиболее вероятных угроз и рисков. |

| Разработка и внедрение защитных мер | Внедрение технологий и мер защиты на основе оцененных рисков. | Реализация защитных механизмов, политик и процедур. |

| Оценка эффективности мер безопасности | Проверка работы системы защиты, анализ инцидентов. | Оценка успешности мер, основанная на результатах. |

| Оценка экономической целесообразности | Оценка затрат на меры безопасности относительно потерь от инцидентов. | Определение рациональности затрат на безопасность. |

| Мониторинг и пересмотр показателей | Постоянный анализ и корректировка показателей безопасности. | Обновленные данные о текущем уровне безопасности. |

2. Задачи и функции управления отдела информационной безопасности

Система информационной безопасности включает в себя различные методы и средства защиты, такие как программные решения, сетевое оборудование, антивирусные системы, системы предотвращения вторжений, криптографию и физическую защиту. Каждый из этих компонентов играет ключевую роль в обеспечении безопасности информации и защите активов организации [7].

Органическими частями системы безопасности являются аппаратные и программные компоненты защиты, инфраструктура для контроля доступа, системы мониторинга сетей и конечных устройств, а также системы резервного копирования и восстановления данных. В дополнение к этим средствам, система информационной безопасности располагает ресурсами для защиты информации: это серверы, сетевые устройства, системы контроля доступа и другой защищающий IT-инфраструктуру подвижной состав. К техническим устройствам и элементам защиты относятся: защитные шлюзы, межсетевые экраны, системы управления идентификацией и доступом, серверы для обработки логов, а также центры управления инцидентами и технические службы для реагирования на инциденты.

В зависимости от стратегии и задач, организация выбирает подходы и инструменты для защиты данных. При этом учитывается структура информационных активов, специфика и масштабы деятельности компании, а также технико-экономические особенности различных решений по информационной безопасности, которые определяют их рациональное применение.

Система управления информационной безопасностью является не только средством защиты данных, но и инструментом управления рисками, обеспечивающим ритмичную и безопасную работу предприятия в соответствии с установленными требованиями. Операции по обеспечению информационной безопасности составляют значительную часть технологического процесса защиты информации в организации. Это связано с необходимостью постоянного мониторинга и анализа угроз, регулярного обновления систем защиты и многократного применения процедур контроля и отчетности.

2.1 Задачи отдела информационной безопасности

Отдел информационной безопасности (ОИБ) выполняет комплекс задач, которые включают как профилактические, так и быстрые меры для обеспечения защиты информации [8]:

- Разработка и внедрение политики информационной безопасности. ОИБ разрабатывает политику безопасности, которая устанавливает стандарты и процедуры для защиты данных и систем. Это ключевой документ, охватывающий доступ к информации, порядок использования ресурсов, правила создания паролей, контроль физического и удаленного доступа и другие аспекты безопасности.

- Анализ и управление рисками. ОИБ оценивает потенциальные риски для информационных активов компании, используя методики оценки вероятности инцидентов и их возможного воздействия. Риск-менеджмент включает анализ уязвимостей, мониторинг новых угроз и реализацию мер по минимизации воздействия на критически важные ресурсы.

- Защита информационной инфраструктуры. Ключевая задача ОИБ – поддержание безопасности IT-инфраструктуры, включая серверы, сети и базы данных. Это предполагает настройку межсетевых экранов, применение систем обнаружения вторжений, регулярное обновление антивирусных программ, резервное копирование данных и мониторинг аномальной активности.

- Мониторинг и реагирование на инциденты. Отдел безопасности отслеживает события и активности, чтобы оперативно выявлять попытки взлома, утечки данных и прочие инциденты. Когда инцидент выявлен, команда ОИБ проводит оперативные меры, включая анализ, устранение угрозы и документирование инцидента для последующего анализа и предотвращения повторных атак.

- Соблюдение нормативных и правовых требований. ОИБ отвечает за выполнение требований международных стандартов и нормативных актов, таких как ISO 27001, GDPR или национальных законодательств. Эти стандарты обеспечивают наличие организационных и технических мер для защиты конфиденциальной информации.

- Повышение осведомленности и обучение персонала. Отдел информационной безопасности проводит регулярные тренировки и обучающие программы для сотрудников, чтобы повысить уровень их осведомленности об угрозах. Обучение охватывает темы, связанные с предотвращением фишинг-атак, безопасностью паролей и другими аспектами, что помогает снизить влияние человеческого фактора на безопасность.

- Аудит и анализ эффективности мер безопасности. ОИБ регулярно проводит внутренние и внешние аудиты для оценки эффективности существующих мер безопасности. Это может включать тестирование системы на проникновение, анализ инцидентов и постоянный мониторинг внедренных решений. Такой подход позволяет выявить слабые места и внедрить улучшения.

- Интеграция новых технологий и инновационных решений. Постоянное внедрение передовых технологий – ключевая задача отдела ИБ. Это включает применение технологий анализа больших данных, искусственного интеллекта и машинного обучения для проактивного выявления угроз, улучшения защиты и минимизации рисков до того, как они станут проблемой.

2.2 Функции отдела информационной безопасности

Отдел информационной безопасности (ОИБ) выполняет множество функций, каждая из которых направлена на защиту данных и предотвращение угроз, способных нанести вред репутации, доходам или даже существованию компании. Составляющие работы отдела многообразны и включают как технические, так и административные аспекты, требующие взаимодействия специалистов разных направлений [9].

Одна из ключевых функций отдела ИБ – это разработка и внедрение политики информационной безопасности. Данная политика включает свод правил и требований, которые устанавливают стандарты защиты данных и их управления в компании. Такие правила помогают организации поддерживать стандарты безопасности и управлять рисками. Политики безопасности содержат конкретные положения и стандарты, например, определяющие уровни доступа к информации для сотрудников в зависимости от их должностных обязанностей, а также устанавливающие требования к созданию и использованию паролей. Политика ИБ также может включать регламенты действий при инцидентах, то есть заранее определенные процедуры, которые необходимо выполнить при обнаружении инцидентов, чтобы минимизировать ущерб и максимально быстро восстановить безопасное функционирование систем. Разработка подобных инструкций и стандартов требует учета множества факторов и подробного анализа бизнес-процессов компании, чтобы защитить данные, сохраняя удобство для пользователей.

Кроме того, одна из обязанностей отдела ИБ – это мониторинг и контроль за соблюдением политики безопасности. После разработки политики необходимо следить за ее соблюдением всеми сотрудниками и системами, для чего применяются регулярные проверки и аудиты. Проверки могут быть как автоматическими, так и ручными, причем автоматические проверки позволяют системам самостоятельно контролировать соблюдение установленных стандартов. Одновременно, периодические аудиты помогают выявить и устранить отклонения от стандартов безопасности. Важной частью этой функции является анализ отчетов и логов. Специалисты отдела ИБ собирают и анализируют логи действий пользователей и систем на предмет аномальных действий, таких как большое количество неудачных попыток входа в систему, что может свидетельствовать о попытке взлома или другой подозрительной активности. При обнаружении нарушений политики безопасности отдел ИБ проводит расследования для выяснения причин инцидентов, определяя, было ли это намеренное нарушение, например, со стороны инсайдера, или же это произошло по случайности, например, когда сотрудник забыл закрыть доступ к своему компьютеру.

Не менее важной функцией является управление доступом и аутентификация пользователей. Управление доступом позволяет предотвратить несанкционированный доступ к информации и ресурсам компании, и для этого отдел ИБ разрабатывает и внедряет эффективные меры доступа, включая ролевое управление доступом. При этом пользователи получают доступ только к тем данным, которые необходимы им для выполнения должностных обязанностей, что предотвращает возможность случайного или намеренного вмешательства в чужие задачи. Также отдел ИБ внедряет многофакторную аутентификацию, требующую два или более подтверждений для получения доступа к системам и данным, что значительно усложняет процесс несанкционированного входа для злоумышленников. Многофакторная аутентификация, например, может включать комбинацию пароля и биометрии, или же пароля и одноразового кода, полученного на мобильное устройство. Кроме того, специалисты отдела регулярно проверяют и при необходимости отзывают права доступа сотрудников, покинувших компанию или перешедших на другую должность, чтобы предотвратить возможность угроз от бывших сотрудников или нарушения прав доступа в рамках текущих обязанностей.

Для снижения человеческого фактора, являющегося одним из наиболее уязвимых элементов информационной безопасности, отдел ИБ также проводит регулярные тренинги и обучения сотрудников, повышая осведомленность о правилах безопасности и возможных угрозах. Сотрудники проходят обязательные вводные курсы по безопасности, где их знакомят с основами работы с данными и правилами использования корпоративных ресурсов, включая требования к паролям и инструкции по работе с корпоративной почтой. Также отдел ИБ проводит симуляции фишинговых атак и других потенциальных угроз, чтобы оценить уровень осведомленности сотрудников и их готовность реагировать на угрозы. Важным аспектом является создание культуры безопасности в организации: отдел ИБ проводит вебинары, семинары и рассылает материалы, чтобы у сотрудников формировалось понимание важности соблюдения правил безопасности.

Следующей важной функцией является управление рисками информационной безопасности. Эта функция предполагает выявление и анализ потенциальных угроз для информационных активов компании и разработку мер по их минимизации. Идентификация и оценка рисков предполагает выявление внешних и внутренних угроз, которые могут повлиять на бизнес, а также оценку возможных последствий от них. После этого создается и реализуется план управления рисками, направленный на снижение вероятности возникновения инцидентов и их возможных последствий. Например, внедрение резервного копирования данных позволяет снизить ущерб от возможной потери информации. Управление рисками требует регулярного мониторинга и пересмотра, поскольку появление новых угроз или технологий может потребовать дополнительных мер защиты, таких как использование новых антивирусных программ или обновление стандартов доступа.

При возникновении инцидентов отдел ИБ должен уметь быстро и эффективно реагировать на них. Функция реагирования на инциденты и управления инцидентами безопасности включает обнаружение и оценку инцидента, определение его критичности и возможных последствий для компании. После обнаружения инцидента специалисты отдела ИБ оповещают ответственных лиц и мобилизуют необходимые ресурсы и инструменты для устранения проблемы. Реакция на инцидент предполагает меры по его ликвидации и предотвращению дальнейшего распространения, например, временную изоляцию системы от сети. После разрешения инцидента отдел ИБ проводит анализ ситуации для выявления уязвимостей, подготовку отчета, который поможет улучшить защиту и избежать подобных случаев в будущем.

Отдел ИБ также отвечает за защиту сетей и инфраструктуры компании, включая сервера, базы данных, рабочие станции и сетевые устройства. Важной задачей является предотвращение внешних атак на сеть, для чего применяются брандмауэры, системы обнаружения и предотвращения вторжений, антивирусное ПО и другие средства. Вдобавок специалисты отдела контролируют трафик и фильтруют его с помощью брандмауэров и прокси-серверов для предотвращения утечек данных. Постоянный мониторинг событий в сети позволяет отслеживать потенциальные угрозы в реальном времени и сохранять логи для последующего анализа.

Еще одной функцией является управление уязвимостями и их устранение. В процессе работы отдела ИБ используются инструменты для регулярного тестирования систем и программ на предмет уязвимостей. После выявления уязвимостей применяются патчи и обновления, которые устраняют обнаруженные проблемы. Для обеспечения комплексной безопасности периодически проводятся внутренние и внешние тестирования, в том числе привлекаются сторонние компании для проведения аудита и тестирования на проникновение.

Для компаний, работающих с конфиденциальными данными, важным аспектом является защита конфиденциальной информации. Отдел ИБ обеспечивает шифрование данных как при их передаче, так и при хранении, что помогает защитить информацию от утечек и вмешательства третьих лиц. Важным аспектом также является контроль за правами доступа к конфиденциальной информации, чтобы доступ к данным имели только те сотрудники, для которых они необходимы. Логирование всех попыток доступа к таким данным и регулярный анализ логов помогают своевременно обнаруживать и предотвращать несанкционированный доступ.

Важной задачей отдела ИБ также является управление изменениями в инфраструктуре безопасности [10]. Внедрение новых технологий или изменение существующих систем может повлиять на уровень безопасности компании, поэтому такие изменения должны проходить проверку на безопасность. На этапе проектирования изменений специалисты отдела ИБ проводят оценку рисков и тестирование возможных угроз, а после реализации фиксируют все изменения в документации, чтобы при необходимости иметь возможность проанализировать их влияние.

Транспортное обеспечение представляет собой важный элемент предпринимательской деятельности. Выбор схемы и технологии перевозки оказывает значительное влияние на различные аспекты бизнеса, такие как конкурентоспособность, стоимость и качество товара, его доступность и привлекательность, что, в свою очередь, отражается на прибыли коммерческой организации.

Таким образом, функции отдела информационной безопасности охватывают все аспекты защиты данных и информационных систем компании. Специалисты отдела ИБ создают и реализуют стандарты и политики безопасности, обеспечивают контроль за соблюдением установленных норм, управляют рисками и доступом к данным, обучают сотрудников, реагируют на инциденты, проводят тестирование на уязвимости и поддерживают высокий уровень безопасности инфраструктуры.

2.3 Процедуры управления информационной безопасностью

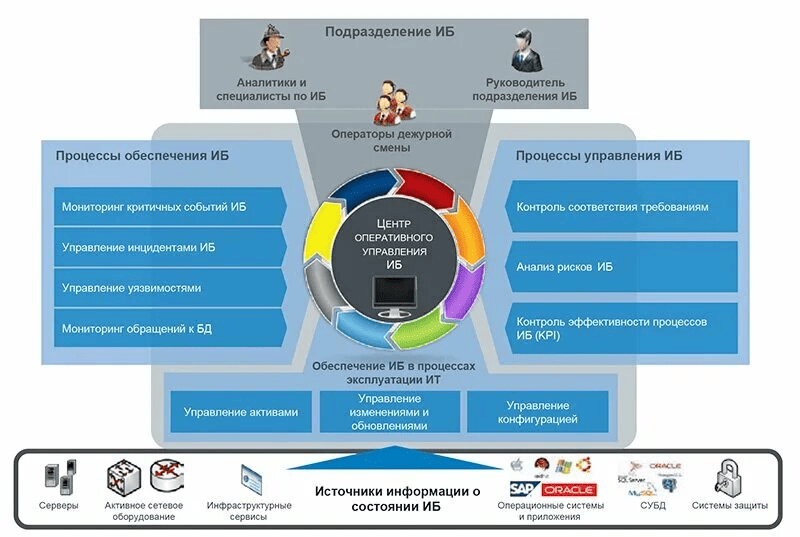

Управление информационной безопасностью предусматривает выполнение следующих процедур (см. рис. 2.1):

- определение методов защиты информации;

- выбор инструментов и технологий для защиты данных;

- разработка политики безопасности и установление уровней доступа;

- выбор поставщиков и подрядчиков для обеспечения защиты информации;

- оптимизация параметров системы безопасности.

Разработка стратегии информационной безопасности включает:

- Анализ рисков: оценка потребностей в защите информации и возможных угроз может выявить эффективные и экономичные подходы к безопасности.

- Анализ затрат: оценка стоимости мер безопасности помогает принимать решения с учетом бюджета, путем анализа альтернативных решений и получения конкурентоспособных предложений.

- Консолидацию процессов безопасности, где это возможно: например, объединение ресурсов для защиты различных систем может снизить затраты. Системные контракты и централизованные меры защиты часто оказываются выгодными. Если применяется стратегия защиты данных в режиме реального времени, то выгодно, может быть, объединение усилий нескольких поставщиков, работающих по единой системе.

- Оценку и выбор поставщиков: системы оценки поставщиков позволяют собрать данные для оптимального выбора. Оценка включает четыре области: финансовую устойчивость, управленческий потенциал, технические возможности и корпоративные связи между поставщиком услуг безопасности и организацией.

- Пересмотр использования различных методов защиты: включает оценку как индивидуальных, так и комбинированных методов (например, объединение сетевой и физической защиты), что часто позволяет значительно снизить затраты.

- Налаживание тесных отношений с поставщиками услуг безопасности: обмен данными для улучшения планирования и повышения защищенности позволяет использовать сильные стороны как заказчика, так и поставщика. Возможно также сокращение количества поставщиков и создание партнерских отношений для повышения эффективности.

Повышение эффективности управления информационной безопасностью в современных условиях включает совершенствование процессов защиты данных, создание эффективной системы управления информационной безопасностью, трудовых и управленческих процессов. Ключевым элементом проектирования системы информационной безопасности является разработка соответствующего организационного проекта.

Организационное проектирование в области информационной безопасности – это процесс создания проектов системы защиты информации и управления. Оно позволяет формировать системы с заданными характеристиками, описанными в проектной документации.

Рисунок 2.1 – Схема управления информационной безопасностью

Выводы

В заключение можно отметить, что эффективное управление технологическим процессом в области информационной безопасности является важнейшим элементом для поддержания устойчивости и безопасности бизнеса в условиях современных киберугроз. Комплексный подход к информационной безопасности, включающий анализ, моделирование и разработку специализированных алгоритмов и методов, позволяет обеспечить защиту данных, инфраструктуры и операций предприятия. Разработка системы управления информационной безопасностью не только минимизирует риски и финансовые потери, но и способствует повышению доверия со стороны клиентов и партнеров, а также соблюдению международных стандартов и нормативных требований. Таким образом, внедрение системного подхода к управлению технологическим процессом в области ИБ становится неотъемлемой частью стратегического развития и успешного функционирования организаций в цифровом мире.

Список источников

- Аверченков В.И. Аудит информационной безопасности органов исполнительной власти. Учебное пособие / В.И. Аверченков. – М.: Флинта, 2020. – 297 c.

- Аверченков, В.И. Аудит информационной безопасности. Учебное пособие / В.И. Аверченков. – М.: Флинта, 2021. – 679 c.

- Шилов А. Информационная безопасность финансового учреждения / А. Шилов, В. Мищенко. – М.: LAP Lambert Academic Publishing, 2021. – 164 c.

- Артемов А. Информационная безопасность. Курс лекций / А. Артемов. - Москва: РГГУ, 2018. – 788 c.

- Астахова Л. Герменевтика в информационной безопасности / Л. Астахова. – М.: LAP Lambert Academic Publishing, 2020. – 296 c.

- Аутентификация. Теория и практика обеспечения безопасного доступа к информационным ресурсам: моногр. – Москва: Мир, 2020. – 552 c.

- Афанасьев А.А. Аутентификация. Теория и практика обеспечения безопасного доступа к информационным ресурсам. Учебное пособие для вузов. Гриф УМО МО РФ / А.А. Алексеевич. – М.: Горячая линия - Телеком, 2020. – 438 c.

- Бабаш А.В. Информационная безопасность (+ CD-ROM) / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. – М.: КноРус, 2021. – 136 c.

- Бабаш А.В. Информационная безопасность. Лабораторный практикум. Учебное пособие (+ CD) / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. – М.: КноРус, 2019. – 132 c.

- Бабаш А.В. Информационная безопасность. История защиты информации в России / А.В. Бабаш. – М.: Книжный дом "Университет" (КДУ), 2018. – 172 c.