Реферат по теме выпускной работы

Содержание

- Введение

- 1. Актуальность темы

- 2. Цель и задачи исследования, планируемые результаты

- 3. Апробация

- 4. Обзор исследований и разработок

- 4.1. Обзор международных источников

- 4.2. Обзор национальных источников

- 4.3. Обзор локальных источников

- 5. Проблема обеспечения подлинности изображений

- 6. Основные растровые форматы цифровых изображений

- 7. Анализ стеганографических систем на основе цифровых водяных знаков

- Выводы

- Список источников

Введение

Быстрое развитие глобальной сети Интернет в последнее время обеспечило наличие единой среды передачи информации, доступной практически в любой точке мира. На базе Интернет можно организовать эффективный поиск и доставку электронных документов пользователям, объединять разнородные удаленные информационные ресурсы. Однако, учитывая высокую степень анонимности, простоту распространения информации, значительную аудиторию, при этом остро встает проблема защиты авторского права на электронные документы.

Авторское право на произведение возникает по факту его создания. Автор или другой обладатель авторских прав оповещает о них, используя знак охраны авторских нрав, имя правообладателя и год первого опубликования. В случае нанесения па цифровое изображение видимого логотипа держателя прав, его, как правило, располагают в таком месте, где он не сможет быть помехой для зрительного восприятия иллюстрации. Следовательно, и его умышленное удаление не повлечет за собой особых нарушений ее структурной целостности. В связи с этим в настоящее время для защиты авторских прав па цифровые изображения все чаще используется технология цифровых водяных знаков, заключающаяся во внедрении в защищаемые графические произведения специальных идентифицирующих правообладателей меток, которые остаются незаметными для человека, но распознаются специализированным программным обеспечением [1].

1. Актуальность темы

В настоящее время выросла потребность в приватизации данных и защите авторского права уделяется большое внимание, так как всевозможные мультимедийные данные могут быть использованы в коммерческих целях. Множество пользователей порталов и социальных сетей могут стать жертвами злоумышленников. Всё чаще появляются случаи незаконного использования чужих графических материалов и их владельцам приходится доказывать свое преимущественное право на них.

В связи с этим в настоящее время для защиты авторских прав на цифровые изображения все чаще используется технология цифровых водяных знаков, заключающаяся во внедрении в защищаемые графические произведения специальных идентифицирующих правообладателей меток, которые остаются незаметными для человека, но распознаются специализированным программным обеспечением.

2. Цель и задачи исследования, планируемые результаты

Цель работы: защита авторских прав на графические изображения в условиях атак на стегодекодер с помощью методов нанесения цифровых водяных знаков.

Для достижения поставленной цели планируется решить следующие задачи:

- Проанализировать различные методов нанесения цифровых водяных знаков.

- Исследовать возможности применения стеганографических методов в графических изображениях в условиях атак на стегодекодер.

- Разработать модель на базе метода внедрения цифровых водяных знаков с целью защиты авторских прав на графические изображения.

- На основе разработанной модели реализовать алгоритмы и программные модули системы для нанесения цифровых водяных знаков.

Таким образом, в результате выполнения работы, планируется получить модель защиты графических изображений на базе метода внедрения цифровых водяных знаков (ЦВЗ). Разработанная модель позволит усовершенствовать защиту авторских прав на графические изображения в условиях атак на стегодекодер.

Апробация

Выступления по данной работе проходили на конференциях:

- Информатика, управляющие системы, математическое и компьютерное моделирование в рамках III форума

Инновационные перспективы Донбасса (ИУСМКМ – 2016)

; - Программная инженерия: методы и технологии разработки информационно-вычислительных систем (ПИИВС-2018).

4. Обзор исследований и разработок

4.1. Обзор международных источников

Проблемой разработки методов встраивания и декодирования цифровых водяных знаков в графические занимались многие зарубежные ученые: E. Koch [10], J. Zhao [10], D. Benham [11], N. Memon [11], B.-L. Yeo [11], C. Podilchuk [12], W. Zeng [12], C.-T. Hsu [13], J.-L. Wu [13], I. Cox [14, 15], J. Kilian [14], M.L. Miller [14, 15], J.A. Bloom [14, 15], J. Fridrich [15], T. Kalker [15], S. Katzenbeisser [16], J. Fridrich [17], H. Nyeem [18], W. Boles [18], C. Boyd [18] и другие. Однако, их реализация не позволяет достичь абсолютной незаметности внедренных ЦВЗ, особенно в условиях необходимости обеспечения высокой степени их стойкости к различным преобразованиям изображения.

4.2. Обзор национальных источников

В Российской Федерации проблема рассматривается многими учеными, такими как: В.Г. Грибунин [1, 19], А.В. Балакин [19], В.А. Митекин [22], И.В. Туринцев [1] и А.Н. Фионов [21].

Большую заинтересованность вызвали А.Г. Коробейников, С.С. Кувшинов, С.Ю. Блинов, А.В. Лейман, И.М. Кутузов, которые посвятили большое количество статей данном вопросу [2].

В своих работах А.Г. Коробейников, С.С. Кувшинов, С.Ю. Блинов, А.В. Лейман, И.М. Кутузов предлагают алгоритм внедрения сообщений и стеганоалгоритм для решения задачи проверки авторского права на конкретный файл мультимедиа [2].

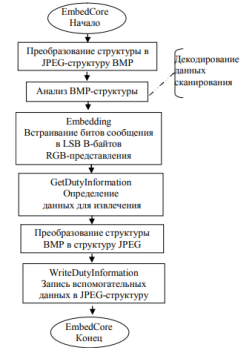

Процесс внедрения сообщения включает ряд превентивных мер. Непосредственно внедрение происходит по алгоритму, представленному на рис. 1 [2]

Рисунок 1 – Блок-схема алгоритма внедрения сообщения

На первом этапе производится преобразование потока данных JPEG в поток данных BMP. При этом увеличивается размер потока за счет изменения принципа кодирования информации об цветовых свойствах участков изображения. За счет того, что в формате BMP каждая точка изображения кодируется тремя байтами, отвечающими за вклад основных цветов (R – красного, G – зеленого и B – синего) в целевой цвет точки, изменение размера потока в большую сторону значительно и позволяет встроить необходимый объем информации.

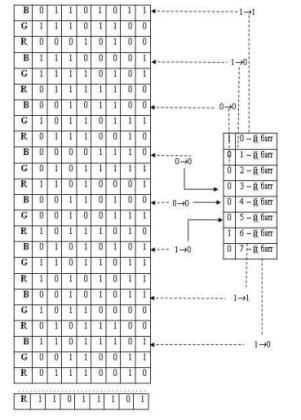

Для минимизации объема изменения пространственной области в режиме работы по умолчанию используется только младший бит такого байта, что до минимума снижает вероятность обнаружения изменения даже на изображениях с большой площадью заливки синего цвета. Простейший способ замены битов – последовательная замена в каждом b-байте – представлен на рис. 2. [2]

Рисунок 2 – Последовательная замена битов

4.3. Обзор локальных источников

В Донецком национальном техническом университете вопросами внедрения цвз в графические файлы занималась Ларионова К.Е. Она занималась разработкой системы внедрения ЦВЗ в графические файлы на основе метода Картера [3].

5. Проблема обеспечения подлинности изображений

Для цифровых изображений, которые находятся в свободном доступе, необходима некая цифровая подпись, с помощью которой автор смог бы контролировать публикации своих работ. В качестве такой информации может выступать текст или цифровое изображение, размещаемое в произвольной области изображения. Цель данного знака – однозначно идентифицировать личность автора. «Встраивание в цифровые фотографии невидимых меток, в качестве которых могут выступать последовательности символов или графические изображения, является одним из распространённых способов защиты информационного содержания фотографий.

Такие метки были названы цифровыми водяными знаками (ЦВЗ) по аналогии с широко известным способом защиты ценных бумаг от подделок. Метод защиты графической информации с помощью ЦВЗ является составной частью цифровой стеганографии, науки о незаметном сокрытии одних данных в других.

Внедряемый в защищаемую фотографию ЦВЗ должен отвечать двум противоречащим друг другу критериям: робастности (устойчивости к различным внешним воздействиям) и скрытности (обеспечения наименьших искажений изображения по сравнению с оригиналом) [4].

6. Основные растровые форматы цифровых изображений

Под цифровым изображением следует понимать представление информации в графическом виде, которое предназначено для зрительного восприятия [5]. При этом цифровое изображение может изначально создаваться в цифровом виде с использованием компьютерной программы или быть преобразованным из естественного или аналогового видов в цифровой с помощью устройств ввода. Форматы графических файлов достаточно сильно отличаются друг от друга в зависимости от типа сохраняемой в них информации [6].

Растровое изображение рассматривается человеческим мозгом как двумерная матрица, основным элементом которой является точка или пиксель, характеризующийся цветом и координатами в горизонтальном и вертикальном рядах изображения. Для записи соответствующего каждому пикселю оптического сигнала используют различные способы, наиболее распространенным из которых является разложение сигнала по его спектральным составляющим. Средствами такого разложения являются цветовые модели, описывающие сигнал не только концептуально, но и количественно.

Из существующих растровых форматов графических файлов в настоящее время наиболее востребованы форматы BMP, GIF, PNG, JPEG и TIFF [7], которые поддерживаются практически любыми средствами работы с растровой графикой.

Рассмотрим их особенности с учетом используемых в них цветовых моделей, максимального числа отображаемых цветов, типа сжатия (без потерь и с потерями, вносящими искажения в исходную матрицу изображения при ее обратном преобразовании), а также субъективной оценки качества цифрового изображения.

Графический формат BMP использует цветовую модель RGB и содержит в себе только непосредственную информацию о пикселях, поэтому его можно назвать одним из самых простых форматов изображений. Диапазон значений цвета по каждому из цветовых каналов лежит в интервале от 0 до 256, то есть сохраненное изображение фактически является полноцветным. Изображение сохраняется без потерь качества, так как базовая версия формата не предусматривает схемы сжатия, а расширенная может использовать малоэффективное сжатие по алгоритму RLE (кодирование повторяющихся серий). С учетом вышесказанного цифровые изображения, сохраненные в формате BMP, имеют высокие показатели качества, но при этом данный формат является низкоэффективным.

Графический формат GIF так же, как и формат BMP, использует цветовую модель RGB, но в отличие от BMP, цветовая схема формата GIF неполноцветная (256 цветов). Также допустимо сохранять изображение в оттенках серого цвета, при этом общее число оттенков будет равно.

Графический формат PNG сочетает в себе плюсы форматов BMP и GIF. Он использует цветовую модель RGB, но при этом дает возможность сохранять изображение в оттенках серого цвета.

Графический формат TIFF может использовать не только цветовую модель RGB, но и модели Grayscale, YCbCr, CMYK, а также некоторые другие цветовые пространства. Сжатие изображений, сохраненных в формате TIFF, производится по различным алгоритмам, осуществляющим как сжатие без потерь, так и с потерями (например, JPEG). Качество изображений, сохраненных в этом формате, высокое. В отличие от изображений, сохраненных в форматах BMP, GIF и PNG, TIFF-изображения лучше всего подходят для использования в полиграфии [6].

Графический формат JPEG может использовать цветовые модели Grayscale, CMYK и модель RGB. Данные сохраняются в полноцветном режиме, с диапазоном цветов на канал от 0 до 256. Для JPEG-изображений возможно сжатие без потерь, но чаще всего такие изображения сжимаются с потерями. При сжатии изображение преобразуется в промежуточную модель YCbCr, к нему применяется квантование с дискретным косинусным преобразованием (ДКП). Формат хорошо подходит для сохранения полноцветных фотографий с целью их дальнейшего использования в глобальных сетях или электронных изданиях, но неприменим для сжатия изображений, содержащих текстовую информацию, чертежей, а также цифровых изображений (например, медицинских), в которых недопустимы даже малейшие потери данных 8].

7. Анализ стеганографических систем на основе цифровых водяных знаков

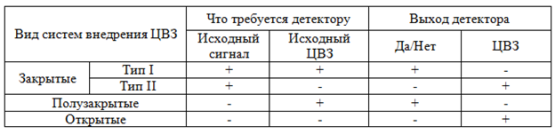

В зависимости от того, какая информация требуется детектору для обнаружения ЦВЗ, стегосистемы ЦВЗ делятся на три класса: открытые, полузакрытые и закрытые системы. Эта классификация приведена на рисунке 3.

Наибольшее применение могут иметь открытые стегосистемы ЦВЗ, которые аналогичны системам скрытой передачи данных. Наибольшую устойчивость по к внешним воздействиям имеют закрытые стегосистемы I типа.

Системы использующие ЦВЗ, обычно делят на три класса: 1) робастные; 2) хрупкие; полухрупкие.

Под робастностью понимается устойчивость ЦВЗ к различного рода воздействиям на стего. Робастным ЦВЗ на сегодняшний день посвящено большинство исследований.

Рисунок 3 – Классификация стеганографических систем [7]

Стеганографические системы подразделяются на открытые, полузакрытые и закрытые [7]. Для создания программного обеспечения, позволяющего исследовать зависимость влияния параметров внедрения ЦВЗ на степень скрытности информации в изображении было решено остановиться на открытых стегосистемах, не требующих устойчивости к внешним искажениям. Одним из методов таких систем является метод наименее значащих бит (LSB).

Данный метод достаточно популярен, это обусловлено его простотой и тем, что он позволяет скрывать в относительно небольших файлах большие объемы информации (пропускная способность создаваемого скрытого канала связи составляет при этом от 12,5 до 30%). Метод зачастую работает с растровыми изображениями, представленными в формате без компрессии (например, BMP и GIF).

Принцип работы стеганографического метода заключается в следующем.

Имеется 24-х битное изображение в градациях серого. Пиксел кодируется 3 байтами, и в них расположены значения каналов RGB. Изменяя наименее значащий бит меняется значение байта на единицу. Такие градации, мало того что незаметны для человека, могут вообще не отобразиться при использовании низкокачественных устройств вывода [9].

Рисунок 4 – Сокрытие информации в изображении на основе метода наименее значащих бит (LSB)

(анимация: 8 кадров, 5 циклов повторения, 31 килобайт)

Достоинством метода LSB является:

- высокая пропускная способность (до 1/8 от объема контейнера);

- быстрота встраивания и извлечения сообщения и простота реализации стеганографической системы;

- метод наименее значащих бит может быть расширен использованием двух, трех и более незначимых бит. Пропускная способность может быть соответственно увеличена до 2/8 или 3/8 соответственно.

Недостатки метода LSB:

- отсутствие секретных данных допускает возможность прочтения скрытого сообщения всеми пользователями;

- возможность распознания наличия сообщения простейшими методами, например, с помощью статистики.

Выводы

В результате научно-исследовательской работы были собраны и изучены материалы по вопросам, связанным с темой магистерской работы.

Проведенный анализ позволил сделать вывод о том, что для графических изображений с точки зрения защиты авторского права на их файлы принципиально необходимо реализовывать автоматическое подписывание файлов с целью опубликования информации об авторе. Благодаря внедрению ЦВЗ в изображения становиться возможным подтверждения и проверка прав разработчика на конкретный мультимедийный файл. Цифровые водяные знаки также являются эффективной защитной мерой для соблюдения прав интеллектуальной собственности, их использование позволяет защитить автора от таких неправомерных деяний, например, как подмена авторства и отказ от авторства.

Замечания

На момент написания данного реферата магистерская работа еще не завершена. Предполагаемая дата завершения: май 2019 г. Полный текст работы, а также материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Список источников

- В.Г. Грибунин, И.И. Оков, И.В. Туринцев. Цифровая стеганография. М.: Солон-1 Пpecc. –2002. – 272 c. URL: http://ua.bookfi.net/book/506421.

- Лейман A.B., Коробейников А.Г., Кувшинов С.С., Блинов С.Ю., Кутузов И.М. Цифровые водяные знаки в графических файлах//Научно-технический вестник информационных технологий, механики и оптики – СПб: СПБНИУ ИТМО, 2013, 1(83) – С. 152– 157. URL: http://ntv.ifmo.ru/file/article/4074.pdf.

- Ларионова К.Е. СИСТЕМА ВНЕДРЕНИЯ ЦВЗ В ГРАФИЧЕСКИЕ ФАЙЛЫ НА ОСНОВЕ МЕТОДА КАРТЕРА – Режим доступа: http://masters.donntu.ru/2009/fvti/larionova/library/article1.htm.

- Белобокова Ю.А. Метод встраивания цифровых водяных знаков для доказательства подлинности фотоизображений. /Белобокова Ю.А. //Известия Тульского государственного университета. / Тула: «Известия ТулГУ» Технические науки, выпуск 3 – 2013. С. 110-116.

- Компьютерная графика: методы, модели и средства преобразования графической информации. В 2 т. Т. 1. Введение в компьютерную графику и теоретические основы изображений : монография - Орел : Изд-во ОрелГТУ , 2010. – 363 c

- Айриг С., Айриг Э. Подготовка цифровых изображений для печати / Пер. с англ.; Мн.: ООО "Попурри", 1997. – 192 с. URL: https://www.twirpx.com/file/77958/.

- Аграновский А.В., Балакин А.В., Грибунин В.Г., Сапожников С.А. Стеганография, цифровые водяные знаки и стеганоанализ. М.: Вузовская книга, 2009. – 288 с. URL: https://www.twirpx.com/file/777580/.

- Nikolaidis N., Pitas I. Robust image watermarking in the spatial domain // Signal Processing, Special Issue on Copyright Protection and Control. 1998. Vol. 66. № P. 385-403. URL: http://poseidon.csd.auth.gr...

- Замена наименее значащего бита или LSB – Режим доступа: http://www.nestego.ru/2012/07/lsb.html.

- Zhao, J. A generic digital watermarking model / J. Zhao, E. Koch // Computers and Graphics. – 1998. – Vol. 22(4). – P. 397–403.

- Benham D. Fast watermarking of DCT-based compressed images / D. Benham, N. Memon, B.-L. Yeo, M. Yeung // Proc. of the International Conference on Image Science, Systems and Technology. – 1997.

- Podilchuk C. I., Zeng W. Digital image watermarking using visual models // IEEE J. on Selected Areas in Communications. 1998. Vol. 16. P. 525–539.

- C.-T. Hsu, J.-L. Wu. Hidden signatures in images. In Proceedings of the IFLH International Conference on Image Processing, ICIP'96, volume 3, 1996.

- Cox, I.J. Digital watermarking / I.J. Cox, M.L. Miller, J.A. Bloom. – Morgan Kaufmann Publishers, 2002. – 568 p.

- Cox, I.J. Digital watermarking and steganography / I.J. Cox, M.L. Miller, J.A. Bloom, J. Fridrich, T. Kalker. – 2nd ed. – Elsevier, 2008. – 587 p.

- Katzenbeisser, S. Information hiding techniques for steganography and digital watermarking / S. Katzenbeisser, F.A.P. Pe-titcolas. – Boston, London: Artech House, 2000. – 237 p.

- Fridrich, J. Steganography in digital media: principles, algorithms, and applications / J. Fridrich. – Cambridge University Press, 2010. – 450 p.

- Nyeem, H. Developing a digital image watermarking model / H. Nyeem, W. Boles, C. Boyd // 2011 International Conference on Digital Image Computing Techniques and Applications. – 2011. – P. 468–473.

- Аграновский А. В., Балакин А. В., Грибунин В. Г. Сапожников С. А. Стеганография, цифровые водяные знаки и стегоанализ. Монография. – М.: Вузовская книга, 2009. – 220 с.

- Митекин В. А. Модели стеганографической системы и обобщенного алгоритма встраивания ЦВЗ в полиграфические изделия / В. А. Митекин, А. В. Сергеев, В. А. Федосеев, Д. М. Богомолов // Компьютерная оптика. – 2007. – т. 31. – № 4.

- Рябко Б.Я., Фионов А.Н. Основы современной криптографии для специалистов в информационных технологиях. М.: Научный мир, 2004. – 173 с.

- Митекин, В.А. Алгоритм генерации стойкого цифрового водяного знака для защиты гиперспектральных изображений дистанционного зондирования Земли // Компьютерная оптика. – 2015. – т. 39, № 5. – С. 808–817.