Реферат за темою випускної роботи

Зміст

- Вступ

- 1. Актуальність теми

- 2. Мета і завдання дослідження, плановані результати

- 3. Апробація

- 4. Огляд досліджень і розробок

- 4.1. Огляд міжнародних джерел

- 4.2. Огляд національних джерел

- 4.3. Огляд локальних джерел

- 5. Проблема забезпечення достовірності зображень

- 6. Основні растрові формати цифрових зображень

- 7. Аналіз стеганографических систем на основі цифрових водяних знаків

- Висновки

- Список джерел

Введення

Швидкий розвиток глобальної мережі Інтернет останнім часом забезпечил наявність єдиного середовища передачі інформації, доступної практично у будь-якій точці світу. На базі Інтернет можна організувати ефективний пошук і доставку електронних документів користувачам, об'єднувати різнорідні видалені інформаційні ресурси. Проте, враховуючи високу міру анонімності, простоту поширення інформації, значну аудиторію, при цьому гостро встає проблема захисту авторського права на електронні документи.

Авторське право на твір виникає за фактом його створення. Автор або інший володар авторських прав оповіщає про них, використовуючи знак охорони авторських вдача, ім'я правовласника і рік першої публікації. У разі нанесення на цифрове зображення видимого логотипу утримувача прав, його, як правило, розташовують в такому місці, де він не зможе стояти на заваді для зорового сприйняття ілюстрації. Отже, і його умисне видалення не спричинить особливих порушень її структурної цілісності. У зв'язку з цим нині для захисту авторських прав па цифрові зображення все частіше використовується технологія цифрових водяних знаків, що полягає у впровадженні в графічні твори спеціальних ідентифікуючих правовласників, що захищаються, міток, які залишаються непомітними для людини, але розпізнаються спеціалізованим програмним забезпеченням [1].

1. Актуальність теми

Нині виросла потреба в приватизації даних і захисті авторського права приділяється велика увага, оскільки мультимедійні дані можуть бути використані в комерційних цілях. Безліч користувачів порталів і соціальних мереж можуть стати жертвами зловмисників. Все частіше з'являються випадки незаконного використання чужих графічних матеріалів і їх власникам доводиться доводити своє переважне право на них.

У зв'язку з цим нині для захисту авторських прав на цифрові зображення все частіше використовується технологія цифрових водяних знаків, що полягає у впровадженні в графічні твори спеціальних ідентифікуючих правовласників, що захищаються, міток, які залишаються непомітними для людини, але розпізнаються спеціалізованим програмним забезпеченням.

2. Мета і завдання дослідження, плановані результати

Мета роботи : захист авторських прав на графічні зображення в умовах атак на стегодекодер за допомогою методів нанесення цифрових водяних знаків.

Для досягнення поставленої мети планується вирішити наступні завдання:

- Проаналізувати різні методів нанесення цифрових водяних знаків.

- Досліджувати можливості застосування стеганографических методів в графічних зображеннях в умовах атак на стегодекодер.

- Розробити модель на базі методу впровадження цифрових водяних знаків з метою захисту авторських прав на графічні зображення.

- На основі розробленої моделі реалізувати алгоритми і програмні модулі системи для нанесення цифрових водяних знаків.

Таким чином, в результаті виконання роботи, планується отримати модель захисту графічних зображень на базі методу впровадження цифрових водяних знаків (ЦВЗ). Розроблена модель дозволить удосконалити захист авторських прав на графічні зображення в умовах атак на стегодекодер.

Апробація

Виступи по цій роботі проходили на конференціях:

- Інформатика, системи, що управляють, математичне і комп'ютерне моделювання у рамках III форуму

Інноваційні перспективи Донбасу (ИУСМКМ - 2016)

; - Програмна інженерія: методи і технології розробки інформаційно-обчислювальних систем (ПИИВС- 2018).

4. Огляд досліджень і розробок

Проблемою розробки методів вбудовування і декодування цифрових водяних знаків в графічні займалися багато зарубіжних вчених: E. Koch [10], J. Zhao [10], D. Benham [11], N. Memon [11], B.-L. Yeo [11], C. Podilchuk [12], W. Zeng [12], C.-T. Hsu [13], J.-L. Wu [13], I. Cox [14, 15], J. Kilian [14], M.L. Miller [14, 15], J.A. Bloom [14, 15], J. Fridrich [15], T. Kalker [15], S. Katzenbeisser [16], J. Fridrich [17], H. Nyeem [18], W. Boles [18], C. Boyd [18] і інші. Проте, їх реалізація не дозволяє досягти абсолютної непомітності впроваджених ЦВЗ, особливо в умовах необхідності забезпечення високої міри їх стійкості до різних перетворень зображення.

4.2. Огляд національних джерел

У Російській Федерації проблема розглядається багатьма вченими, такими як: В.Г. Грибунин [1, 19], А.В. Балакин [19], В.А. Митекин [22], И.В. Турінцев [1] і А.Н. Фионов [21].

Велику зацікавленість викликали А.Г. Коробейників, С.С. Кувшинов, С.Ю. Блинов, А.В. Лейман, И.М. Кутузов, які присвятили велику кількість статей даному питанню [2].

У своїх роботах вони пропонують алгоритм впровадження повідомлень і стеганоалгоритм для вирішення завдання перевірки авторського права на конкретний файл мультимедіа [2].

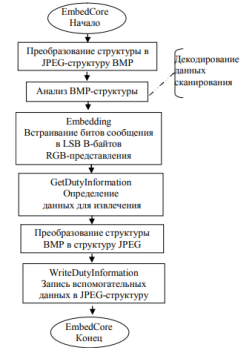

Процес впровадження повідомлення включає ряд превентивних заходів. Безпосередньо впровадження відбувається по алгоритму, представленому на мал. 1 [2].

Малюнок 1 - Блок-схема алгоритму впровадження повідомлення

На першому етапі виконується перетворення потоку даних JPEG у поток даних BMP. При цьому збільшується розмір потоку за рахунок зміни принципу кодування інформації про колірні властивості ділянок зображення. За рахунок того, що у форматі BMP кожна точка зображення кодується трьома байтами, що відповідають за вклад основних кольорів (R - червоного, G - зеленого і B - синього) в цільовий колір точки, зміна розміру потоку у велику сторону значно і дозволяє вбудувати необхідний об'єм інформації.

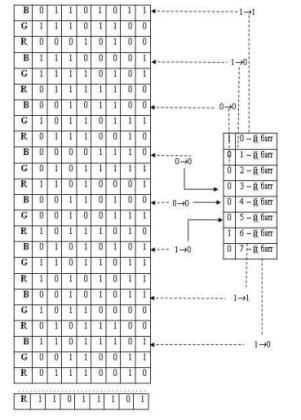

Для мінімізації об'єму зміни просторової області в режимі роботи за умовчанням використовується тільки молодший біт такого байта, що до мінімуму знижує вірогідність виявлення зміни навіть на зображеннях з великою площею заливки синього кольору. Простий спосіб заміни бітів - послідовна заміна в кожному b-байті - представлений на мал. 2 [2]

Малюнок 2 - Послідовна заміна бітів

4.3. Огляд локальних джерел

У Донецькому національному технічному університеті питаннями впровадження ЦВЗ у графічні файли займалася Ларіонова К.Е. Вона займалася розробкою системи впровадження ЦВЗ в графічні файли на основі методу Картера [3].

5. Проблема забезпечення достовірності зображень

Для цифрових зображень, які знаходяться у вільному доступі, потрібний деякий цифровий підпис, за допомогою якого автор зміг би контролювати публікації своїх робіт. Такою інформацією може виступати текст або цифрове зображення, що розміщується в довільній області зображення. Мета цього знаку - однозначно ідентифікувати особу автора. "Вбудовування в цифрові фотографії невидимих міток, якими можуть виступати послідовності символів або графічні зображення, є одним з поширених способів захисту інформаційного змісту фотографій.

Такі мітки були названі цифровими водяними знаками (ЦВЗ) по аналогії з широко відомим способом захисту цінних паперів від підробок. Метод захисту графічної інформації за допомогою ЦВЗ є складовою частиною цифрової стеганографии, науки про непомітне приховання одних даних в інших.

Впроваджуваний у фотографію ЦВЗ, що захищається, повинен відповідати двом, які суперечать один одному, критеріям: робастности (стійкості до різних зовнішніх дій) і скритності (забезпечення найменших спотворень зображення в порівнянні з оригіналом) [4].

6. Основні растрові формати цифрових зображень

Під цифровим зображенням слід розуміти представлення інформації в графічному виді, яке призначене для зорового сприйняття [5]. При цьому цифрове зображення може спочатку створюватися в цифровому виді з використанням комп'ютерної програми або бути перетвореним з природного або аналогового видів в цифровій за допомогою облаштувань введення. Формати графічних файлів досить сильно відрізняються один від одного залежно від типу інформації, що зберігається в них [6].

Растрове зображення розглядається людським мозком як двовимірна матриця, основним елементом якої є точка або піксель, що характеризується кольором і координатами в горизонтальному і вертикальному рядах зображення. Для запису того, що відповідає кожному пікселю оптичного сигналу використовують різні способи, найбільш поширеним з яких є розкладання сигналу по його спектральних складових. Засобами такого розкладання є колірні моделі, що описують сигнал не лише концептуально, але і кількісно.

З існуючих растрових форматів графічних файлів нині найбільш затребувані формати BMP, GIF, PNG, JPEG і TIFF [7], які підтримуються практично будь-якими засобами роботи з растровою графікою.

Розглянемо їх особливості з урахуванням використовуваних в них колірних моделей, максимального числа кольорів, що відображаються, типу стискування (без втрат і з втратами, що вносять спотворення в початкову матрицю зображення при її зворотному перетворенні), а також суб'єктивної оцінки якості цифрового зображення.

Графічний формат BMP використовує колірну модель RGB і містить в собі тільки безпосередню інформацію про пікселі, тому його можна назвати одним з найпростіших форматів зображень. Діапазон значень кольору по кожному з колірних каналів лежить в інтервалі від 0 до 256, тобто збережене зображення фактично є повнокольоровим. Зображення зберігається без втрат якості, оскільки базова версія формату не передбачає схеми стискування, а розширена може використати малоефективне стискування по алгоритму RLE (кодування серій, що повторюються). З урахуванням вищесказаного цифрові зображення, збережені у форматі BMP, мають високі показники якості, але при цьому цей формат є низькоефективним.

Графічний формат GIF так само, як і формат BMP, використовує колірну модель RGB, але на відміну від BMP, колірна схема формату GIF неполноцветная (256 кольорів). Також допустимо зберігати зображення у відтінках сірого кольору, при цьому загальне число відтінків буде рівне.

Графічний формат PNG поєднує в собі плюси форматів BMP і GIF. Він використовує колірну модель RGB, але при цьому дає можливість зберігати зображення у відтінках сірого кольору.

Графічний формат TIFF може використати не лише колірну модель RGB, але і моделі Grayscale, YCbCr, CMYK, а також деякі інші колірні простори. Стискування зображень, збережених у форматі TIFF, робиться по різних алгоритмах, що здійснюють як стискування без втрат, так і з втратами (наприклад, JPEG). Якість зображень, збережених в цьому форматі, високе. На відміну від зображень, збережених у форматах BMP, GIF і PNG, TIFF- зображення краще всього підходять для використання в поліграфії [6].

Графічний формат JPEG може використати колірні моделі Grayscale, CMYK і модель RGB. Дані зберігаються в повнокольоровому режимі, з діапазоном кольорів на канал від 0 до 256. Для JPEG- зображень можливе стискування без втрат, але найчастіше такі зображення стискаються з втратами. При стискуванні зображення перетвориться в проміжну модель YCbCr, до нього застосовується квантування з дискретним косинусним перетворенням (ДКП). Формат добре підходить для збереження повнокольорових фотографій з метою їх подальшого використання в глобальних мережах або електронних виданнях, але непридатний для стискування зображень, що містять текстову інформацію, креслень, а також цифрових зображень (наприклад, медичних), в яких недопустимі навіть щонайменші втрати даних 8].

7. Аналіз стеганографических систем на основі цифрових водяних знаків

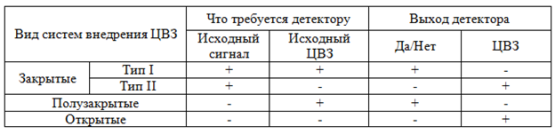

Залежно від того, яку інформацію потрібно детектору для виявлення ЦВЗ, стегосистемы ЦВЗ діляться на три класи: відкриті, напівзакриті і закриті системи. Ця класифікація приведена на малюнку 3.

Найбільше застосування можуть мати відкриті стегосистемы ЦВЗ, які аналогічні системам прихованої передачі даних. Найбільшу стійкість по до зовнішніх дій мають закриті стегосистемы I типу.

Системи використовуючі ЦВЗ, зазвичай ділять на три класи: 1) робастные; 2) крихкі; напівкрихкі.

Під робастностью розуміється стійкість ЦВЗ до різного роду діям на стего. Робастным ЦВЗ на сьогодні присвячена більшість досліджень.

Малюнок 3 - Класифікація стеганографических систем [7]

Стеганографические системи підрозділяються на відкриті, напівзакриті і закриті [7]. Для створення програмного забезпечення, що дозволяє досліджувати залежність впливу параметрів впровадження ЦВЗ на міру скритності інформації в зображенні було вирішено зупинитися на відкритих стегосистемах, що не вимагають стійкості до зовнішніх спотворень. Одним з методів таких систем є метод найменш значущих біт (LSB).

Цей метод досить популярний, це обумовлено його простотою і тим, що він дозволяє приховувати у відносно невеликих файлах великі об'єми інформації (пропускна спроможність створюваного прихованого каналу зв'язку складає при цьому від 12,5 до 30 Метод частенько працює з растровими зображеннями, представленими у форматі без компресії (наприклад, BMP і GIF).

Принцип роботи стеганографического методу полягає в наступному.

Є 24-х бітове зображення в градаціях сірого. Піксел кодується 3 байтами, і в них розташовані значення каналів RGB. Змінюючи найменш значущий біт міняється значення байта на одиницю. Такі градації, мало того що непомітні для людини, можуть взагалі не відобразитися при використанні низькоякісних облаштувань виведення [9].

Малюнок 4 - Приховання інформації в зображенні на основі методу найменш значущих біт (LSB)

(анімація: 8 кадрів, 5 циклів повторення, 40 кілобайт)

Гідністю методу LSB є:

- висока пропускна спроможність (до 1/8 від об'єму контейнера);

- швидкість вбудовування і витягання повідомлення і простота реалізації стеганографической системи;

- метод найменш значущих біт може бути розширений використанням двох, трьох і більше незначимих біт. Пропускна спроможність може бути відповідно збільшена до 2/8 або 3/8 відповідно.

Недоліки методу LSB:

- відсутність секретних даних допускає можливість прочитання прихованого повідомлення усіма користувачами;

- можливість розпізнавання наявності повідомлення простими методами, наприклад, за допомогою статистики.

Висновки

В результаті науково-дослідної роботи були зібрані і вивчені матеріали з питань, пов'язаних з темою магістерської роботи.

Проведений аналіз дозволив зробити висновок про те, що для графічних зображень з точки зору захисту авторського права на їх файли принципово необхідно реалізовувати автоматичну підписку файлів з метою публікації інформації про автора. Завдяки впровадженню ЦВЗ в зображення ставати можливим підтвердження і перевірка прав розробника на конкретний мультимедійний файл. Цифрові водяні знаки також є ефективною захисною мірою для дотримання прав інтелектуальної власності, їх використання дозволяє захистити автора від таких неправомірних діянь, наприклад, як підміна авторства і відмова від авторства.

Зауваження

На момент написання цього реферату магістерська робота ще не завершена. Передбачувана дата завершення : травень 2019 р. Повний текст роботи, а також матеріали по темі можуть бути отримані у автора або його керівника після вказаної дати.

Список джерел

- В.Г. Грибупип, И.И. Оков, И.В. Туринцев. Цифровая стеганография. М.: Солон-1 Пpecc. –2002. – 272 c. URL: http://ua.bookfi.net/book/506421.

- Лейман A.B., Коробейников А.Г., Кувшинов С.С., Блинов С.Ю., Кутузов И.М. Цифровые водяные знаки в графических файлах//Научно-технический вестник информационных технологий, механики и оптики – СПб: СПБНИУ ИТМО, 2013, 1(83) – С. 152– 157. URL: http://ntv.ifmo.ru/file/article/4074.pdf.

- Ларионова К.Е. СИСТЕМА ВНЕДРЕНИЯ ЦВЗ В ГРАФИЧЕСКИЕ ФАЙЛЫ НА ОСНОВЕ МЕТОДА КАРТЕРА – Режим доступа: http://masters.donntu.ru/2009/fvti/larionova/library/article1.htm.

- Белобокова Ю.А. Метод встраивания цифровых водяных знаков для доказательства подлинности фотоизображений. /Белобокова Ю.А. //Известия Тульского государственного университета. / Тула: «Известия ТулГУ» Технические науки, выпуск 3 – 2013. С. 110-116.

- Компьютерная графика: методы, модели и средства преобразования графической информации. В 2 т. Т. 1. Введение в компьютерную графику и теоретические основы изображений : монография - Орел : Изд-во ОрелГТУ , 2010. – 363 c

- Айриг С., Айриг Э. Подготовка цифровых изображений для печати / Пер. с англ.; Мн.: ООО "Попурри", 1997. – 192 с. URL: https://www.twirpx.com/file/77958/.

- Аграновский А.В., Балакин А.В., Грибунин В.Г., Сапожников С.А. Стеганография, цифровые водяные знаки и стеганоанализ. М.: Вузовская книга, 2009. – 288 с. URL: https://www.twirpx.com/file/777580/.

- Nikolaidis N., Pitas I. Robust image watermarking in the spatial domain // Signal Processing, Special Issue on Copyright Protection and Control. 1998. Vol. 66. № P. 385-403. URL: http://poseidon.csd.auth.gr...

- Замена наименее значащего бита или LSB – Режим доступа: http://www.nestego.ru/2012/07/lsb.html.

- Zhao, J. A generic digital watermarking model / J. Zhao, E. Koch // Computers and Graphics. – 1998. – Vol. 22(4). – P. 397–403.

- Benham D. Fast watermarking of DCT-based compressed images / D. Benham, N. Memon, B.-L. Yeo, M. Yeung // Proc. of the International Conference on Image Science, Systems and Technology. – 1997.

- Podilchuk C. I., Zeng W. Digital image watermarking using visual models // IEEE J. on Selected Areas in Communications. 1998. Vol. 16. P. 525–539.

- C.-T. Hsu, J.-L. Wu. Hidden signatures in images. In Proceedings of the IFLH International Conference on Image Processing, ICIP'96, volume 3, 1996.

- Cox, I.J. Digital watermarking / I.J. Cox, M.L. Miller, J.A. Bloom. – Morgan Kaufmann Publishers, 2002. – 568 p.

- Cox, I.J. Digital watermarking and steganography / I.J. Cox, M.L. Miller, J.A. Bloom, J. Fridrich, T. Kalker. – 2nd ed. – Elsevier, 2008. – 587 p.

- Katzenbeisser, S. Information hiding techniques for steganography and digital watermarking / S. Katzenbeisser, F.A.P. Pe-titcolas. – Boston, London: Artech House, 2000. – 237 p.

- Fridrich, J. Steganography in digital media: principles, algorithms, and applications / J. Fridrich. – Cambridge University Press, 2010. – 450 p.

- Nyeem, H. Developing a digital image watermarking model / H. Nyeem, W. Boles, C. Boyd // 2011 International Conference on Digital Image Computing Techniques and Applications. – 2011. – P. 468–473.

- Аграновский А. В., Балакин А. В., Грибунин В. Г. Сапожников С. А. Стеганография, цифровые водяные знаки и стегоанализ. Монография. – М.: Вузовская книга, 2009. – 220 с.

- Митекин В. А. Модели стеганографической системы и обобщенного алгоритма встраивания ЦВЗ в полиграфические изделия / В. А. Митекин, А. В. Сергеев, В. А. Федосеев, Д. М. Богомолов // Компьютерная оптика. – 2007. – т. 31. – № 4.

- Рябко Б.Я., Фионов А.Н. Основы современной криптографии для специалистов в информационных технологиях. М.: Научный мир, 2004. – 173 с.

- Митекин, В.А. Алгоритм генерации стойкого цифрового водяного знака для защиты гиперспектральных изображений дистанционного зондирования Земли // Компьютерная оптика. – 2015. – т. 39, № 5. – С. 808–817.