Реферат по теме выпускной работы

Содержание

- Введение

- 1. Актуальность темы

- 2. Цель и задачи исследования, планируемые результаты

- 3. Апробация

- 4. Обзор исследований и разработок

- 4.1 Обзор международных источников

- 4.2 Обзор национальных источников

- 4.3 Обзор локальных источников

- Выводы

- Список источников

Введение

Ежедневно в мире создаются сотни различных песен, записываются радиоэфиры и телепередачи. Когда они приобретают форму аудиофайла, возникает вопрос защиты авторских прав на эти объекты.

1. Актуальность темы

Поскольку с юридической точки зрения механизм защиты авторских прав не совершенен, их необходимо защищать и с технической точки зрения путем проставления цифровых водяных знаков и сокрытия информации непосредственно внутри аудиофайла.

Данный подход позволяет указать автора или правообладателя непосредственно на мультимедийном продукте, что однозначно фиксирует исключительные права на него.

2. Цель и задачи исследования, планируемые результаты

Цель работы заключается в разработке авторского метода встраивания информации в аудиофайлы с целью защиты авторских прав.

Выделяются следующие задачи исследования:

- Анализ существующих методов защиты авторских прав на аудиофайлы.

- Обоснование целесообразности разработки авторской модели встраивания информации в аудиофайлы.

- Определение ключевых требований, которым должна соответствовать авторская модель защиты авторских прав на аудиофайлы.

- Разработка авторской модели встраивания информации в аудиофайлы с целью защиты авторских прав.

Объект исследования: модели и методы защиты авторских прав на аудиофайлы.

Предмет исследования: разработка авторской модели защиты авторских прав на аудиофайлы.

В ходе исследования предполагается получить следующие результаты:

- Сравнительный анализ наиболее распространенных методов защиты авторских прав на аудиофайлы.

- Уникальная модель встраивания информации в аудиофайлы с целью защиты авторских прав.

3. Апробация

Апробация исследований по данной работе проходила на следующих конференциях:

- Young scientists’ researches and achievements in science (aprile 16, 2020)

- Программная инженерия: методы и технологии разработки информационно-вычислительных систем (ПИИВС-2020)

4. Обзор исследований и разработок

Защита авторских прав на аудиофайлы является актуальной проблемой в нынешнее время, потому специалисты со всего мира проводят исследования, связанные с разработкой новых методов встраивания информации в аудиофайлы.

4.1 Обзор международных источников

Исследования в области разработки методов стеганографического сокрытия информации в аудиофайлах ведутся на протяжении длительного времени как в России, так и за рубежом. Среди иностранных авторов хотелось бы выделить следующих: Пуйа Балгури, Сонал Жагтап [1]; Ахмед Хуссаин Али, Мохд Росмади Мохтар [2], Чен Гонг, Джингонг Жанг, Юнжао Янг, Шаовей Ю, Шанфенг Жао, Юи Ма [3], Пенгфеи Ксуе, Ханлин Лью, Джингсон Хью, Ронггуи Хью [4].

4.2 Обзор национальных источников

Среди отечественных ученых, которые занимались вопросами компьютерной стеганографии, наиболее известными являются работы А.В. Аграновского, А.В. Балакина, В.Г. Грибунина, С.А. Сапожникова [5]; В.С. Барсукова, А.В. Шувалова [6]; И.Н. Окова, В.Г. Грибунина, И.В. Туринцева [6]; Г.В. Конаховича, А.Ю. Пузыренко [7]; Е.Ю. Митрофановой, А.А. Сироты, М.А. Дрюченко [8]

4.3 Обзор локальных источников

Студенты Донецкого Национального Технического университета также занимались вопросами защиты авторских права на аудиофайлы и разработкой моделей и методов простановки цифровых водяных знаков. Среди выпускников факультета компьютерных наук и технологий можно отметить работы О.С. Андриановой [9], которая рассматривала вопросы скрытия информации в файлах звуковых форматов. Схожими исследования занимались И.А. Ефремченко [10], В.И. Сидорчук [11], однако в работах указанных авторов за основу контейнерного объекта были взяты изображения и тексты, соответственно.

5. Анализ основных методов встраивания информации для простановки цифрового водяного знака с целью защиты авторских прав на аудиофайлы

Стеганография - это метод передачи сообщений, который собственно скрывает само наличие связи. В отличие от криптографии, где заинтересованное лицо точно может определить, является ли передаваемое сообщение зашифрованным текстом, методы стеганографии позволяют встраивать секретные сообщения в безобидные послания так, чтобы невозможно было заподозрить существование встроенного тайного послания. Схема стеганографического процесса представлена на рисунке 1.

Рисунок 1 – Схема стеганографического процесса

(анимация: 6 кадров, 7 циклов повторения, 71,8 килобайт)

(1 - контейнер

2 - встраиваемое сообщение

3 - встраивание

4 - контейнер со встроенным сообщением

5 - извлечение

6 - пустой контейнер

7 - сообщение)

Главной задачей стеганографического сокрытия информации внутри аудиофайла является встраивание данных таким образом, чтобы минимально исказить объект-контейнер. В связи с этим постоянно возникают новые алгоритмы и методы внедрения информации в аудиофайлы.

В настоящее время в связи с бурным развитием компьютерных технологий появилось новое направление стеганографии – компьютерная (или цифровая) стеганография, которая направлена на встраивание сообщений в различные типы файлов (текстовых, графических, аудио, видео и др.). В связи с возрастанием роли глобальных компьютерных сетей цифровая стеганография приобретает большую значимость. Анализ источников сети Internet позволяет сделать вывод, что в настоящий момент цифровая стеганография используется для следующего:

- Скрытая передача сообщений, используемая для различных целей;

- Защита конфиденциальной информации от несанкционированного доступа;

- Преодоление систем мониторинга и управления сетевыми ресурсами;

- Камуфлирование ПО;

- Защита авторского права на определенные виды интеллектуальной собственности

В настоящее время разрабатываются новые методы компьютерной стеганографии, основанные на особенностях представления информации в цифровом виде. Часть этих методов использует модификацию палитры, неточность устройств оцифровки, избыточность аудио и видео файлов и другие подходы.

Несмотря на бурное развитие стеганографических методов, в свободном доступе имеется недостаточно ПО для стеганографии в аудиофайлах. Проблема связана с тем, что методы вложения информации в аудио файлы разных битностей несколько различны. В настоящее время не существует универсальных программных решений для работы с аудиофайлами разных битностей.

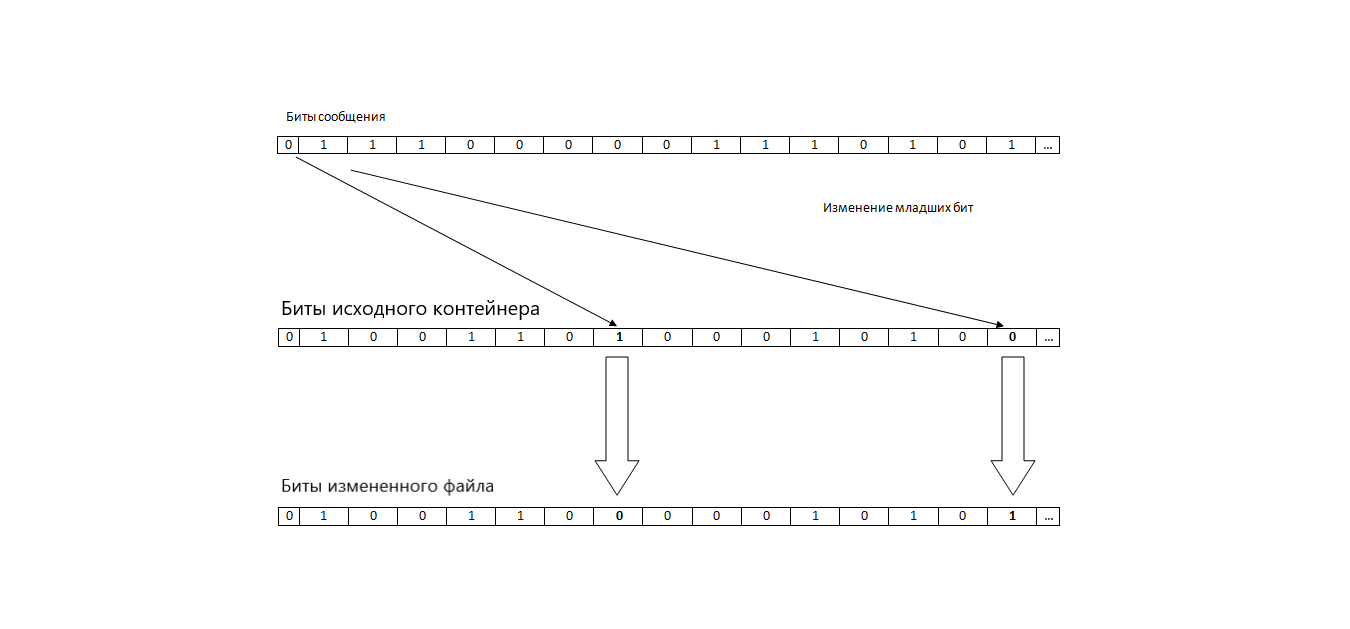

Простейшим стеганографическим методом является метод замены наименее значащих битов (НЗБ, LSB). Идея его заключается в следующем: наименее значащие биты амплитуды звукового сигнала заменяются двоичной последовательностью, в которой можно зашифровать значительный объем информации. Метод НЗБ является методом, использующим избыточность звуковых файлов. Схема работы алгоритма LSB представлена на рисунке 2.

Рисунок 2 - схема работы алгоритма LSB (НЗБ)

У данной группы методов имеется ряд отличительных особенностей. Среди негативных можно выделить следующие: с изменением информации искажаются статистические характеристики цифровых потоков. Ввиду этого для снижения компрометирующих признаков требуется коррекция статистических характеристик. К достоинствам можно отнести: возможность скрытой передачи большого объема информации, возможность защиты авторского права, скрытого изображения, товарной марки, регистрационных номеров и т.п. [12]

Более продвинутым и устойчивым к шумам является метод кодирования с расширением спектра. Алгоритм, предложенный в работе [13], удовлетворяет большинству из предъявляемых требований, изложенных выше. ЦВЗ внедряется в аудиосигналы (последовательность 8- или 16-битных отсчетов) путем незначительного изменения амплитуды каждого отсчета. Для обнаружения ЦВЗ не требуется исходного аудиосигнала.

Пусть аудиосигнал состоит из N отсчетов x(i), i =1, …, N, где значение N не меньше 88200 (соответственно 1 секунда для стереоаудиосигнала, дискретизированного на частоте 44,1 кГц). Для того чтобы встроить ЦВЗ, используется функция f(x(i), w(i)), где w(i) — отсчет ЦВЗ, изменяющийся в пределах [-?; ?], ? — некоторая константа. Функция f должна принимать во внимание особенности системы слуха человека во избежание ощутимых искажений исходного сигнала. Отсчет результирующего сигнала получается по формуле 1:

y(i) = x(i) + f(x(i),w(i)) (1)

Метод, предлагающий использовать слабую чувствительность системы слуха человека к незначительным изменениям фазы сигнала, был предложен В. Бендером, Н. Моримото и др. [14]

Внедрение информации модификацией фазы аудиосигнала — это метод, при котором фаза начального сегмента аудиосигнала модифицируется в зависимости от внедряемых данных. Фаза последующих сегментов согласовывается с ним для сохранения разности фаз. Это необходимо потому, что к разности фаз человеческое ухо более чувствительно. Фазовое кодирование, когда оно может быть применено, является одним из наиболее эффективных способов кодирования по критерию отношения сигнал-шум.

Процедура фазового кодирования состоит в следующем:

- Звуковой сигнал разбивается на серию N коротких сегментов

- К n-му сегменту сигнала применяется k-точечное дискретное преобразование Фурье, где К = I/N, и создаются матрицы фаз и амплитуд.

- Запоминается разность фаз между каждыми двумя соседними сегментами

- Бинарная последовательность данных представляется, как новая фаза

- С учетом разности фаз создается новая матрица фаз для n > 0

- Стегокодированный сигнал получается путем применения обратного дискретного преобразования Фурье, к исходной матрице амлитуд и модифицированной матрице фаз

Получателю должны быть известны длина сегмента и точки ДПФ. Перед декодированием последовательность должна быть синхронизирована.

Недостатком этой схемы является ее низкая пропускная способность. В экспериментах В. Бендера и Н. Моримото пропускная способность канала варьировалась от 8 до 32 бит в секунду.

Существует также метод встраивания информации за счет изменения времени задержки эхо-сигнала. Он был предложен теми же авторами, что и предыдущий алгоритм.

Этот метод позволяет внедрять данные в сигнал прикрытия, изменяя параметры эхо-сигнала. К параметрам эхо, несущим внедряемую информацию, относятся: начальная амплитуда, время спада и сдвиг (время задержки между исходным сигналом и его эхо). При уменьшении сдвига два сигнала смешиваются. В определенной точке человеческое ухо перестает различать два сигнала, и эхо воспринимается, как добавочный резонанс. Эту точку трудно определить точно, так как она зависит от исходной записи, типа звука и слушателя. В общем случае, по исследованиям В. Бендера и Н. Моримото, для большинства типов сигналов и для большинства слушателей слияние двух сигналов происходит при расстоянии между ними около 0,001 секунды

Кодер использует два времени задержки: одно для кодирования нуля, другое для кодирования единицы. И то, и другое время задержки меньше того, на котором человеческое ухо может распознать эхо. Кроме уменьшения времени задержки необходимо добиться установлением начальной амплитуды и времени спада того, чтобы внедренная информация не могла быть воспринята системой слуха человека.

Для того, чтобы закодировать более одного бита, исходный сигнал разделяется на маленькие участки. Каждый участок рассматривается как отдельный сигнал, и в него внедряется один бит информации. Результирующий закодированный сигнал (содержащий несколько бит внедренной информации) представляет собой комбинацию отдельных участков.

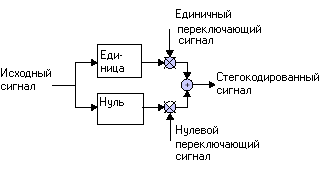

Для достижения минимума заметности сначала создаются два сигнала: один, содержащий только «единицы», и другой — содержащий только нули. Затем создаются два переключающих сигнала — нулевой и единичный. Каждый из них представляет собой бинарную последовательность, состояние которой зависит от того, какой бит должен быть внедрен в данный участок звукового сигнала.

Далее вычисляется сумма произведений нулевого смешивающего сигнала и аудиосигнала с задержкой «нуль», а также единичного смешивающего сигнала и аудиосигнала с задержкой «единица». Другими словами, когда в аудиосигнал необходимо внедрить «единицу», на выход подается сигнал с задержкой «единица», в противном случае — сигнал с задержкой «нуль». Так как сумма двух смешивающих сигналов всегда равна единице, то обеспечивается гладкий переход между участками аудиосигнала, в которые внедрены различные биты. Блок-схема стегокодера представлена на рисунке 3.

Рисунок 3 - блок-схема работы стегокодера

Декодирование внедренной информации представляет собой определение промежутка времени между сигналом и эхо. Для этого необходимо рассмотреть амплитуду (в двух точках) автокорреляционной функции дискретного косинусного преобразования логарифма спектра мощности (кепстра). В результате вычисления кепстра получится последовательность импульсов (эхо, дублированное каждые секунд).

Не менее популярными являются методы, основанные на использовании особенностей формата. Например, пользуются широким спросом алгоритмы добавления информации в служебные поля, такие, как теги ID3 в МР3-файлах, куда помещается информация об исполнителях, альбоме и комментариях. В это же поле можно встроить информацию, но это нежелательно, поскольку поле ID3 считывается каждым проигрывателем перед воспроизведением аудиофайла.

В то же время, помимо тэгов в аудиофайлах могут присутствовать поля Info, которые уже не декодируются аудио-проигрывателями, а, значит, потенциально подходят для внедрения полезной информации.

В области данных аудиофайлов формата WAVE хранятся несжатые и никоем образом не измененные данные, полученные напрямую с аналоговоцифрового преобразователя, поэтому реализовывать стеганографические алгоритмы на файлах данного типа несколько проще и понятнее.

Поскольку WAVE файлы имеют достаточно большой размер, они не используются для обмена в сети интернет и для хранения музыки на портативных устройствах (плееры, мобильные телефоны). WAVE файлы используются там, где необходимо сохранить первозданный вид файла высокого качества там, где нет ограничения на размер свободного дискового пространства. К примеру, они используются на студиях звукозаписи в программах для редактирования аудио, где экономят время на сжатии и распаковке данных. За счет своего большого размера эти файлы могут хранить в себе лишнюю или повторяемую информацию. Таким образом, в них тоже можно провести стеганографическое сокрытие данных. Однако располагать его следует не случайным образом, а псевдослучайным. Такая последовательность называется стегопуть [15].

Выбор оптимального метода стеганографического сокрытия информации зависит от объекта-контейнера, необходимого уровня устойчивости шумам и каким-либо воздействиям. Наиболее распространенным из вышеупомянутых алгоритмов является алгоритм LSB, однако он плох тем, что уже существуют программы для разрушения стегосообщения, потому нельзя быть уверенным в том, что информация не будет уничтожена или искажена.

С точки зрения сложности реализации системы наибольшие затруднения вызывает метод расширения спектра, поскольку он имеет под собой наиболее серьезный математический аппарат среди рассматриваемых методов. К его достоинствам также можно отнести то, что только этот алгоритм устойчив к разрушению информации при использовании фильтра средних и низких частот.

Методы, основанные на использовании особенностей формата, имеют наибольшую устойчивость к воздействию на файл увеличением размера, так как данные не искажаются, размещаясь в фиксированной области памяти.

Среди основных требований, предъявляемых к методам встраивания информации можно выделить следующие:

- Сохранность целостности контейнера

- Неотличимость на слух файлов с сообщением и без него

- Файл не должен вызывать подозрений

- Возможность работы с файлами любой битности

- Возможность определять объем контейнера

- Многотомность контейнера

Выводы

Из вышеперечисленных особенностей можно сделать вывод, что выбор наиболее оптимального метода сокрытия информации в аудиофайлах зависит от формата выбранного контейнерного аудиофайла, необходимого уровня стойкости к определенного рода шумам и воздействиям, а также необходимой стойкостью к сжатию (поскольку формат МР3, в отличии от WAV, используется как раз для хранения сжатого звука). Наиболее эффективно стеганографические методы работают в файлах формата WAV.

При написании данного реферата магистерская работа еще не завершена. Окончательное завершение: май 2021 года. Полный текст работы и материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Список источников

- Pooja P. Balgurgi, Prof. Sonal K. Jagtap. “Intelligent Processing: An Approach of AudioSteganography”International Conference on Communication, Information & ComputingTechnology (ICCICT), 2012, IEEE

- Ahmed Hussain Ali, Mohd Rosmadi Mokhtar, “A Review on AudioSteganography Techniques”Research Journal of Applied Sciences, Engineering andTechnology 12(2): 154–162, 2016

- Chen Gong, Jinghong Zhang, Yunzhao Yang, Xiaowei Yi, Xianfeng Zhao, Yi Mа. Detecting fingerprints of audio steganography software. [Электронный ресурс]. – Режим доступа: https://www.sciencedirect.com/science/article/pii/S2665910720300219

- Pengfei Xue, Hanlin Liu, Jingsong Hu, Ronggui Hu. A Multi-Layer Steganographic method Based on Audio Time Domain Segmented and Network Steganography

- Аграновский, А.В. Стеганография, цифровые водяные знаки и стеганоанализ / А.В. Аграновский, А.В. Балакин, В.Г. Грибунин, С.А.Сапожников - М.: Вузовская книга,2009. – 220 с.

- Барсуков, В.С. Еще раз о стенографии – самой современной из древнейших наук / В.С. Барсуков, А.В. Шувалов // Специальная техника. – 2004. - №2. - С. 51-65

- Конахович, Г.Ф. Компьютерная стеганография. Теория и практика / Г.Ф. Конахович, А.Ю. Пузыренко. – М.:МК-Пресс, 2006. – 288 с.

- Митрофанова, Е.Ю. Нейросетевые технологии создания цифровых водяных знаков в аудио-файлах / Е.Ю. Митрофанова, А.А. Сирота, М.А. Дрюченко // Сборник трудов XII Международной научно-технической конференции «Информатика: проблемы, методология, технологии». – Воронеж, 2012. –Т.1. – С. 361-362.

- Андрианова О.С. Исследования и разработка методов и алгоритмов скрытия информации в файлах звуковых форматов. - Донецк, ДонНТУ, 2009. - 91 с.

- Ефремченко И.А. Анализ, исследование и разработка модели разграничения доступа к информации на базе метода графического пароля на основе ЦВЗ. - Донецк, ДонНТУ, 2017.

- Сидорчук В.И. Анализ и разработка методов и алгоритмов лингвистической стеганографии на основе методов жаргонов для сокрытия информации в текстах. - Донецк, ДонНТУ, 2019.

- Дрюченко М.А. Алгоритмы выявления стеганографического скрытия информации в jpeg файлах. – Воронежский государственный университет, 2007. – 7 с.

- Грибунин В.Г. Цифровая стеганография. / В.Г. Грибунин, И.Н. Оков, И.В. Туринцев – М.: СОЛОН-ПРЕСС, 2009 – 272 с.

- Bender W., Gruhl B., Morimoto N., Lu A. Techniques for data hiding // IBM Syst. J., 1996. Vol. 35. № 3.

- Калинцев, Ю.К. Разборчивость речи в цифровых вококодерах / Ю.К. Калинцев – М.: Радио и связь, 1991. – 320 с.