УДК 681.3.01 ПОСТАНОВКА ЗАДАЧИ СИНТЕЗА ОПТИМАЛЬНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ДЛЯ КОМПЛКСА ПО РАБОТЕ С ПРИВЛЕЧЕННЫМИ ДРЦОКО

С.С. Химка

Донецкий национальный технический университет

Источник: Информатика и компьютерные технологии 2008 / Материалы IV научно-технической конференции молодых ученых и студентов. — Донецк, ДонНТУ — 2008, с.221 - 222.

При создании сложной информационной системы всегда необходимо заботиться о создании эффективной подсистемы, отвечающей за защиту информации. До сих пор не существует универсальных рецептов для решения этой задачи, так как в каждом отдельном случае необходимо учитывать особенности защищаемой информационной системы. Поэтому требуется синтезировать оптимальную систему защиты информации исходя из структуры информационной системы, ее задач, а также многих других факторов[3].

Рассмотрим постановку задачи синтеза оптимальной системы защиты информации для Комплекса по работе с привлеченными ДРЦОКО.

Рассмотрим два исходных положения, которые необходимо выполнить для осуществления задачи синтеза:

- выбор математически продуктивного критерия оптимальности в соответствии с архитектурой системы защиты и технологией обработки информации на объекте;

- математическая формулировка задачи.

В соответствии с современной теорией оценки эффективности систем [2], качество любого объекта, в том числе и СЗИ, проявляется лишь в процессе его использования по назначению (целевое функционирование), поэтому наиболее объективным является оценивание по эффективности применения. Поэтому в качестве показателя оптимальности возьмем величину предотвращенного ущерба. Также учтем стоимость создания СЗИ.

Итогом решения задачи синтеза оптимальной системы защиты и его конечной целью должны быть четыре результата:

- архитектура системы защиты;

- количественная оценка качества ее функционирования;

- оценка практической чувствительности разработанных моделей к отклонениям от априорных данных;

- физическая реализуемость синтезируемых систем защиты в современных системах обмена данными (соответствие технологии обработки информации уровню ее защиты).

Под эффективностью систем защиты информации будем понимать эффективность ее использования в качестве активного средства в операции обеспечения конфиденциальности обработки, хранения и передачи информации.

При этом, оценка эффективности операции заключается в выработке оценочного суждения относительно пригодности заданного способа действий специалистов по защите информации или приспособленности средств защиты к решению задач.

Оптимальным будет считаться решение, которое в предполагаемых условиях наилучшим образом удовлетворит условиям рассматриваемой задачи. Оптимальность решения достигается за счет наиболее рационального распределения ресурсов, затрачиваемых на решение проблемы защиты. [1]

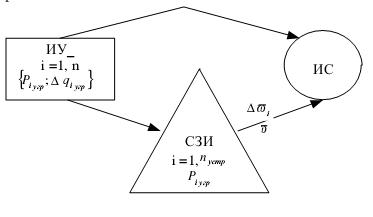

В общем виде модель процесса защиты информации в ИС может быть представлена так, как это показано на рисунке 1

Рисунок 1 - Общая модель системы защиты информации

Злоумышленник с помощью некоторого источника угроз (ИУ) генерирует совокупность угроз ИС (путь она будет конечной и счетной (i=1,n). Каждая i-я угроза характеризуется вероятностью появления Pi угр и ущербом Δqi угр, наносимым информационной системе.

Система защиты информации выполняют функцию полной или частичной компенсации угроз для ИС. Основной характеристикой средств защиты являются вероятности устранения каждой i-й угрозы Pi угр устр

Введем в систему наши критерии оптимальности. Общий предотвращенный ущерб ИС обозначим через W а предотвращенный ущерб за счет ликвидации воздействия i -и угрозы через Wi. При условии независимости угроз

W=Σi=1n(Pi угр•Δqi угр•Pi угр)

Теперь можем сформулировать в общем виде задачу синтеза средств защиты информации в информационной системе. Она имеет следующий вид: необходимо выбрать вариант реализации системы защиты информации, обеспечивающий максимум предотвращенного ущерба от воздействия угроз при допустимых затратах на средства защиты информации. Формальная постановка задачи имеет вид: Найти

T0=arg max W(T), T0∈T+, C(T0) ≤ Cдоп

Здесь Т -некоторый вектор, характеризующий вариант технической реализации СЗИ; T+ T0 - допустимое и оптимальное значение вектора Т; Cдоп - допустимые затраты на СЗИ;

Далее, производя анализ составляющих, входящих в критерий W, получаем, что задача синтеза сводится к оптимальному обоснованию количественных и качественных требований к СЗИ при допустимых затратах и принимает вид:

Найти

max (W(xij,i=1,n,j=1,m))

при ограничении C(xij,i=1,n,j=1,m) ≤ Cдоп

где xij - степень выполнения текущего требование j-го требования к СЗИ для устранения i-ой угрозы.

Сформулировав задачу можно выделить следующие этапы ее решения:

- сбор информации о частоте появления i-й угрозы и о ущербе Δqi угр;

- выделение всех качественных и количественных требований к СЗИ;

- оценка стоимости СЗИ для конкретного варианта ее реализации;

- разработка алгоритма выбора рационального варианта построения СЗИ.

Литература

- В.В. Домарев Безопасность информационных технологий. Методология создания систем защиты. – К.: ООО «ТИД ДС», 2001. – 688 с

- Г. Петухов, Основы теории эффективности целенаправленных процессов. Часть 1. Методология, методы, модели. МО СССР, 1989.

- 3. Зегжда Д.П., Ивашко А.М. Основы безопасности информационных систем. – М.: Горячая линия – Телеком, 2000.