Актуальность и мотивация темы работы

Во время жесткой конкуренции и глобализации, вопрос политики безопасности уже не вызывает сомнения – вложение денег в обеспечение безопасного и бесперебойного функционирования информационной системы полностью оправдано и не подвергается сомнению.

В связи с постоянным появлением угроз и уязвимостей, в большей части преднамеренно создаваемых для разных систем, проблемы информационной безопасности (ИБ) не могут решиться единоразово. Защита информации – это процесс, требующий постоянного внимания как со стороны специалистов по информационной безопасности, так и со стороны руководства предприятия.

Разработка модели оценки потерь является актуальной задачей потому, что она соединяет воедино цели руководства по увеличению прибыли предприятия с задачей отдела ИБ по уменьшению потерь, связанных с проблемами защиты главных свойств информации (доступности, целостности, конфиденциальности).

Зачастую многие склонны думать, что основная проблема заключается в том, что специалисты по ИБ и руководители разговаривают на разных языках — техническом и финансовом. Но и самим специалистам часто трудно оценить на что потратить деньги, сколько их требуется для обеспечения большей защищенности системы компании, чтобы эти расходы не оказались напрасными или чрезмерными.

Если специалист по ИБ четко представляет, сколько компания

может потерять денег в случае реализации угроз, какие места в системе наиболее уязвимы, какие меры можно предпринять для повышения уровня

защищенности и при этом не потратить лишних денег, и все это подтверждено документально, то решение задачи — убедить руководство обратить

внимание и выделить средства на обеспечение информационной безопасности становится значительно более реальным [1].

Цели и задачи

Магистерская работа посвящена проблеме информационной безопасности и ее ключевым понятием выступает «информация», а именно – ценность этой информации с финансовой точки зрения.

Целью работы является анализ существующих методов и создание модели для оценки потерь.

Главной задачей данной работы является оценка финансовых потерь от реализованных угроз на

предприятии (несмотря на то, что предприятие еще не выбрано, можно сказать, что модель является универсальной, потому что информационные

системы имеют преимущественно одинаковое функционирование в различных отраслях бизнеса). Задача решается путем создания программного продукта,

в котором производятся вычисления математических расчетов и анализ полученных результатов.

Предполагаемая научная новизна

Научная новизна магистерской работы заключается в систематизации существующих научных

методов расчета потерь и выборе метода математической модели, который будет положен в основу разработки алгоритмов и программы для использования

данной модели.

Планируемые практические результаты

Результатом работы является выявление уязвимостей в информационной системе и

создание программного продукта для расчета потерь, что включает:

– построение модели оценки потерь;

– анализ реализованных угроз;

– сбор данных о простоях, времени устранения неполадок, количествах сбоев,

зарплатах сотрудников и других факторов, влияющих на формирование потерь;

– создание отчета о финансовых потерях на основе предложенной модели.

Обзор существующих методик по теме

На сегодняшний день существует несколько методик оценки потерь, которые являются составными частями общей системы защиты информации; некоторые из них уделяют внимание предполагаемым потерям, другие – реальным.

Одна из простейших методик оценки ценности потерь состоит в использовании качественного ранжирования на высокие, средние и низкие потери [2].

«Total Cost of Ownership» (ТСО) – методика, которая опирается на количественную оценку рисков ущерба для информационных ресурсов и оценку уменьшения этих рисков. Базовыми понятиями метода являются: оценочная величина единовременных потерь, количество нарушений информационной безопасности за год и оценочная величина среднегодовых потерь [3, 4].

«Cost Benefit Analysis» (CBA) — методика опирается на анализ оценки выгод и потерь для выбора оптимального варианта действия [5].

Семантическая модель угроз – методика, в которой строится семантическая иерархическая сеть на основании строго определенных связей между ресурсами, вычисляется потенциальный и реальный ущерб от реализованных угроз заданному ресурсу [6].

Аналитический метод оценки угроз и ущерба заключается в том, что для расчета ущерба следует иметь не только статистику нарушений, но и финансовые показатели от каждого нарушения. В результате оценки появляется сложность, связанная с трудностью объективной оценки целесообразности мер по защите информации.

Методики экспертного оценивания величины ущерба основываются на приблизительной оценки ущерба, главной характеристикой методики расчета является субъективный коэффициент важности информации [2].

Модель оценки потерь для угроз доступности, целостности и конфиденциальности информации, предложенная Грездовым Г.Г., является подмоделью модели

общей системы защиты информации и вычисляет потери, как со стороны недополученного дохода, так и потери от простоев и восстановления работоспособности в

атакованных узлах системы.

Понятия «угрозы» и «уязвимости» в информационных системах

Одним из ключевых моментов составления модели потерь являются причины, которые эти потери предполагают.

Причинами потерь являются внешние угрозы и уязвимости самой системы. Модель реализации угрозы проходит по пути представленному на рисунке 1 [7].

Рис. 1 — Модель реализации угрозы

Угроза безопасности в информационных системах (ИС) — это потенциально возможное событие, процесс или явление, которые могут привести к уничтожению, утрате целостности, конфиденциальности или доступности информации, то есть нанести ущерб (материальный, моральный или иной) ресурсам системы. Все множество потенциальных угроз безопасности можно разделить на преднамеренные и непреднамеренные [8].

Уязвимость компьютерной системы (сети) – это любая ее характеристика, использование которой нарушителем может привести к реализации угрозы, то есть к нарушениям политики безопасности [9].

Ценная информация и ее защита

Защищенность информации в ИС – состояние информации, обрабатываемой в ИС, в котором обеспечивается сохранение (в требуемом установленными правилами объеме) таких ее свойств, как конфиденциальность, целостность и доступность.

Оценка ценностей подразумевает вычисление стоимости ресурсов ИС, классификацию информации по степени ее важности для предприятия и создание мер для сохранения защищенности информации [10].

Одним из методов оценки ценностей – определение последствий после их утраты или модификации.

В основе оценки потерь лежит понятие «потерянного дохода», который имеет компания при несанкционированном доступе, изменении, разрушении или утрате информационных и технических ресурсов ИС [2].

В данной работе за математическую основу расчета оценок потерь от угроз доступности, целостности и конфиденциальности положен подход, предложенный Грездовым Г. Г. [11].

Выбор методики основывался на следующих преимуществах данной модели:

— методика еще не проходила апробации на конкретном предприятии;

— все математические данные, используемые в формулах не являются конфиденциальными;

— возможность расчета не потенциальных, а реальных потерь.

Реальные показатели финансовых потерь целесообразно вычислять для того, чтобы сравнить эти показатели с прибылью, с целью определения необходимого выделения средств на дополнительную защиту информационных систем.

Подход к оценке потерь от угроз доступности

Угроза доступности – это ограниченность доступа к ресурсу или полное его отсутствие, которое может произойти как в случаи преднамеренного, так и случайного действия.

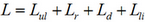

Если доступ к ресурсу имеется, но при этом происходит с затратой большого промежутка времени, говорят что ресурс исчерпан. Формула для расчета потерь от угроз доступности:

(1)

(1)где Lul – потери от несвоевременного оказания услуг по доступу к информации;

Lr – потери, связанные с восстановлением работоспособности;

Ld – потери, связанные с простоем узла системы;

Lli – потери, связанные с потерей дохода [11].

Потери от несвоевременного оказания услуг по доступу могут быть зафиксированы в договоре по эксплуатации и представлять неустойку и возмещение ущерба.

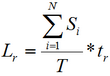

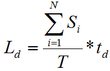

Потери, связанные с восстановлением работоспособности рассчитываются:

(2)

(2)где Si — зарплата в месяц сотрудника, восстанавливающего работоспособность атакованного узла системы;

N — количество сотрудников,

восстанавливающих работоспособность атакованного узла системы;

tr — время восстановления работоспособности;

Т — количество рабочих часов узла системы в месяц [11].

Потери, связанные с простоем атакованного узла:

(3)

(3)где Si — зарплата в месяц сотрудника атакованного узла системы;

N — количество сотрудников на атакованном узле системы;

td — время простоя узла системы;

Т — количество рабочих часов узла системы в месяц [11].

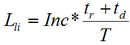

Потери, связанные с потерей дохода определяются по такой формуле:

(4)

(4)где Inc – годовой доход от использования атакованного узла системы;

tr — время восстановления атакованного узла;

td — время простоя

атакованного узла системы; Т — период работы системы в течении года [11].

К категории наиболее небезопасных угроз следует отнести непреднамеренные ошибки лиц, которые имеют неограниченный доступ к информационной системе.

Подход к оценке потерь от угроз целостности

Понятие «целостность» говорит, что данные полны и неизменны. Данные могут быть подвержены изменениям преднамеренно и непреднамеренно.

Непреднамеренное изменение включает в себя сбои, отказы системы, ошибки ввода и другие. Преднамеренное – несанкционированный доступ, который происходит из-за умышленного изменения информации с целью получения выгоды, может быть реализовано как посторонними, так и уполномоченными лицами.

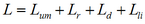

Для угроз целостности потери могут быть подсчитаны по формуле:

(5)

(5)где Lum — потери от несанкционированной модификации информации, размер потерь будет зависеть от значимости информации, целостность которой нарушена;

Lr — потери, связанные с восстановлением работоспособности;

Ld — потери, связанные с простоем узла системы;

Lli — потери, связанные с утратой возможного дохода [11].

Сумма потерь, связанных с восстановлением работоспособности рассчитывается по следующей формуле:

(6)

(6)где Lri — потери, связанные с восстановлением информации; Lrc — потери, связанные с заменой поврежденных компонентов, являются фиксированными материальными затратами [11].

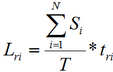

Потери, связанные с восстановлением информации, могут быть рассчитаны следующим образом:

(7)

(7)где Si — зарплата в месяц сотрудника атакованного узла системы;

N — количество сотрудников на атакованном узле системы;

tri — время, необходимое для восстановления информации на атакованном узле системы;

Т — количество рабочих часов узла системы в месяц [11].

Потери, связанные с простоем атакованного узла системы расчитываются по формуле 2.

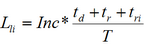

Потери, связанные с утратой возможного дохода, определяются по формуле:

(8)

(8)где Inc — годовой доход атакованного узла системы; td

— время простоя атакованного узла системы;

tr — время восстановления атакованного узла системы;

tri— время восстановления информации на

атакованном узле системы; Т — период работы системы в течение года [11].

Подход к оценке потерь от угроз конфиденциальности

Конфиденциальность информации — это необходимость предотвращения утечки (разглашения) какой-либо информации. При разглашении информации ее владелец будет иметь потери, которые могут быть связаны с финансовой стороной вопроса, потерей репутации, конкурентоспособности и т.д. Поэтому конфиденциальная информация подразумевает право пользования ею только ограниченного числа лиц, для остальных она остается тайной [12].

Главной задачей при оценке потерь для конфиденциальности информации является присвоение ей статуса «конфиденциальной».

Поэтому для расчета потерь наиболее удобным является метод экспертных оценок. Сущность метода заключается в том, что группа специалистов в данной области анализирует потери, исходя из значимости самой информации.

Оценка потерь, из-за нарушения нескольких категорий информации, может быть различной от свойств, которые были подвергнуты угрозе. Формулы показаны на рисунке 2.

Рис. 2 — Оценка потерь, нарушающих несколько свойств информации

(анимация: объем — 30,3 КБ; размер — 450x450; количество кадров — 5; бесконечное число циклов повторения; задержка между кадрами — 1,2 мс)

Выводы и перечень основных результатов и перспектив исследования

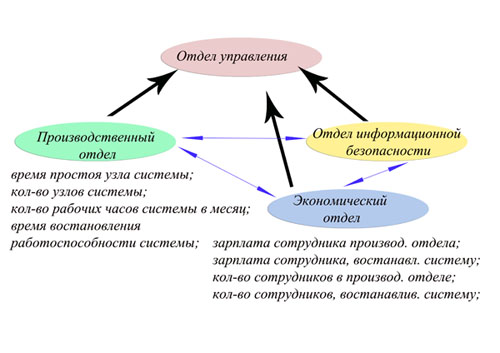

Модель расчета потерь строится на приведенных выше формулах, но для каждого отдельно взятого предприятия формулы могут быть усовершенствованы, ввиду специфики конкретного направления бизнеса. Минимальные финансовые показатели, необходимые для расчетов представлены на рисунке 3.

Рис. 3 — Сбор финансовых показателей по отделам предприятия

Модель оценки потерь помогает вычислить реальные затраты на обновление и покупку нового программного обеспечения

(ПО), что дает возможность избежать большинства угроз, которые могут быть характерны для сегодняшнего ПО системы.

Дополнительно следует учесть, что модель оценки потерь показывает, какие потери компания может понести, в какой срок,

чтобы не разориться полностью и не выпасть из своего сегмента рынка. То есть, подвести расчеты, показывающие максимально возможные потери, после которых

компания может продолжать работу, а которые являются критичными, и следует идти на крайние меры, чтобы не войти в дополнительные убытки.

Анализ полученных результатов

Как показывает анализ, для оптимизации затрат на защиту, минимизацию финансирования и получения наилучшего результата целесообразно разработать модель оценки потерь.

Предполагается усовершенствование модели с использованием страхования информационных рисков предприятия.

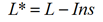

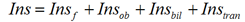

Итоговые потери (L*) рассчитываются:

(9)

(9)где L — суммарные потери из-за нарушения нескольких категорий информации;

Ins — суммарная прибыль от страхования рисков, которая рассчитывается по формуле:

(10)

(10)где Insf — доход от страхования средств защиты информации;

Insob — доход от страхования объектов защиты информации; Insbil — доход от страхования сооружений и зданий, где могут находиться объекты защиты;

Instran — доход от страхования носителей и средств передачи информации [13].

К преимуществам использования данной модели оценки потерь стоит отнести следующее:

• простота расчета, все показатели, используемые в формулах, являются открытыми данными;

• наглядность, то есть конкретные показатели потерь дают возможность реальной оценки понятия «потерянный доход»;

• легкое обучение пользователей методике работы с моделью;

• возможность использования на любом, даже малом, предприятии;

• мониторинг системы защиты от изменений жизненно важной информации и создание плана максимально быстрого ее восстановления.

К недостаткам модели стоит отнести следующее:

• отсутствие возможности прогнозирования новых потенциальных угроз;

• отсутствие учета возможной инфляции;

• субъективность оценки значимости конфиденциальной информации.

Перспективы исследования

В ходе выполнения работы был cоздан пошаговый процесс разработки модели оценки потерь для предприятия с учетом стандарта ISO/IEC 17799 [14, 15]. Он представлен на рисунке 4, где данная модель будет проходить апробацию.

Рис. 4 — Этапы реализации работы

Список литературы

1. IT-портал Ixbt. [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: http://www.ixbt.com/cm/informationsystem-risks012004.shtml – Современные методы и средства анализа и контроля рисков информационных систем компаний. И. Медведовский.

2. Домарев, В. В. Защита информации и безопасность компьютерных систем, К.: Издательство «ДиаСофт», 1999. – 480с.

3. TRN.com.ua: Тренинговый портал Украины. [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: http://www.trn.com.ua/articles/2081/ – Экономика информационной безопасности. С. В. Карпенко.

4. Low Cost Online Data Recovery Service [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: Information Risk Management – Information Risk Management.

5. Michael E. Whitman, Herbert J. Mattord, Herbert J. Mattord. Management of Information Security. First edition ISBN-10: 0619216271 ISBN-13: 9780619216276. 272 pages, 2006.

6. ProGrammer: Сайт о программировании, математике и моделировании. [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: http://progrm.ru/?p=300 – Семантическая модель угроз.

7. IT-портал CITForum. [Electronic resourse] / Интернет-ресурс. – Режим доступа: http://citforum.ru/security/articles/threats/ – Как определить источники угроз? С. Вихорев, Р. Кобцев. Открытые системы No.7-8/2002.

8. DLtens. [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: http://www.dltens.ru/audit-it-infrastructury.html – Аудит IT-инфраструктуры предприятия: цели, задачи, реализация. Р. И. Мамонтов.

9. Компьютерная документация от А до Я. [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: http://www.compdoc.ru/secur/xacer/netcrit/ – Аудит IT-инфраструктуры предприятия: цели, задачи, реализация. А. В. Лукацкий.

10. Тимошенко, А. А. Защита информации в специализированных информационно-телекоммуникационных системах – Текст лекции, Киев, 2010.

11. Грездов, Г. Г. Способ решения задачи формирования комплексной системы защиты информации для автоматизированных систем 1 и 2 класса [Текст] / Г. Г. Грездов // (Препринт/ НАН Украины. Отделение гибридных управляющих систем в энергетике ИПМЭ им. Г. П. Пухова НАН Украины; № 01/2005 ) – Киев : ЧП Нестреровой, 2005. – С. 66.

12. Защита информации и Информационная безопасность [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: www/ URL: http://www.zashita-informacii.ru/ – Угроза доступности. Угроза конфиденциальности.

13. «Амулет» [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: http://www.amulet-group.ru/page.htm?id=30 – Страхование информационных рисков как метод защиты информации. Д. Дьяконов.

14. Information Security Management [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: http://www.netbotz.com/library/ISO_17799.pdf – Information Security Management: Understanding ISO 17799. Tom Carlson.

15. Privacy / Data Protection Project [Electronic resourse] / Интернет-ресурс. – Режим доступа к статье: http://privacy.med.miami.edu/glossary/xd_iso_27002_index.htm – ISO Code of Practice for Information Security Management (ISO 17799, 27002).

Замечание

При написании данного автореферата магистерская работа еще не завершена. Окончательное завершение работы – декабрь 2011 года. Полный текст работы и материалы могут быть получены у автора или научного руководителя после указанной даты.