Реферат за темою випускної роботи

Зміст

- Введення

- 1 Актуальність теми

- 2 Мета і завдання дослідження, плановані результати

- 3 Метод роботи існуючих систем для захисту від несанкціонованого мовного доступу

- 3.1 Завдання системи обмеження доступу

- 3.2 Технічні засоби формування аудіоданих

- 3.3 Основи біометричної ідентифікації

- 3.4 Можливість використання нейромереж для побудови системи розпізнавання мови

- 3.5 Система розпізнавання мови як система, що сама навчається

- Висновки

- Список джерел

Введення

У теперішній час, у зв'язку з широким розповсюдженням комп'ютерної техніки та використання їх в різних галузях життя, особливо гостро постає питання обмеження доступу користувача. При цьому все частіше стандартні парольні системи захисту замінюються або доповнюються біометричними системами ідентифікації користувачів. Термін біометрія

позначає вимір деяких анатомічних або фізіологічних параметрів людини. Якщо звичайний пароль можна вкрасти або підібрати, то обдурити біометричну систему практично неможливо. На поточний момент в якості вимірюваних параметрів використовують різні людські риси, такі як голос, відбитки пальців, райдужна оболонка очей, почерк і стиль натискань на клавіші, а також зовнішній вигляд. Кожна з цих характеристик дозволяє виділити конкретну людину з десятків, сотень і більше людей. Також можливе комплексне використання де-кількох параметрів.

1 Актуальність теми

Актуальними проблемами для сучасного суспільства на сьогоднішній день, стали питання невербальної комунікації, даний факт свідчить про те, що велике значення набувають знання про голос з допомогою, якого можна ідентифікувати особу.

2 Мета і завдання дослідження, плановані результати

Метою наших досліджень є: за допомогою програмного продукту VoiceSec 1.0.1.149 системи захисту персонального комп'ютера від несанкціонованого доступу на основі спектрального аналізу голосу користувача розробити структурну схему підсистеми САПР, що відображає склад технічних засобів, програмного, математичного, інформаційного і методичного забезпечень, які застосовуються при реалізації захисту від несанкціонованого доступу на основі спектрального аналізу голосу користувача.

Основні завдання дослідження:

- Досліджувати різні голоси користувачів чоловічі і жіночі.

- Зробити класифікацію, порядок і закодувати необхідну для проектування інформацію.

- Розробити програмне забезпечення для захисту від несанкціонованого доступу на основі аналізу голосу користувача та вибрати оптимальний метод захисту комп'ютера

3 Метод роботи існуючих систем для захисту від несанкціонованого мовного доступу

Більшість біометричних систем безпеки функціонують наступним чином: в базі даних системи зберігається цифровий відбиток пальця, райдужної оболонки ока або голосу. Людина, що збирається отримати доступ до комп'ютерної мережі, з допомогою мікрофона, сканера відбитків пальців або інших пристроїв вводить інформацію про себе в систему. Надійшли дані порівнюються з зразком, зберігаються в базі даних. При розпізнаванні зразка проводиться процес, першим кроком якого є первинне трансформування інформації, що вводиться для скорочення об'єму оброблюваного так, щоб її можна було б піддати аналізу. Наступним етапом є спектральне представлення мови, отримане шляхом перетворення Фур'є. Спектральне подання досягнуто шляхом використання широкочастотного аналізу запису. Хоча спектральне представлення мови дуже корисно, необхідно пам'ятати, що досліджуваний сигнал досить різноманітний. Різноманітність виникає з багатьох причин, включаючи:

– відмінності людських голосів;

– рівень мови мовця;

– варіації у вимові;

– нормальне варіювання руху артикуляторів (язика, губ, щелепи).

3.1 Завдання системи обмеження доступу

Системи контролю і управління доступом, в залежності від свого класу, вирішують цілий ряд завдань.

Перша задача, яку вирішує система контролю доступу будь-якого класу — недопущення допуску сторонніх в певні приміщення і організація безперешкодного проходу в приміщення осіб, що мають право доступу. У цьому сенсі система доступу здійснює функції звичайного дверного замка, розширюючи

його функціональність. Наприклад є деякий виробниче приміщення, в якому працює досить велика кількість співробітників.

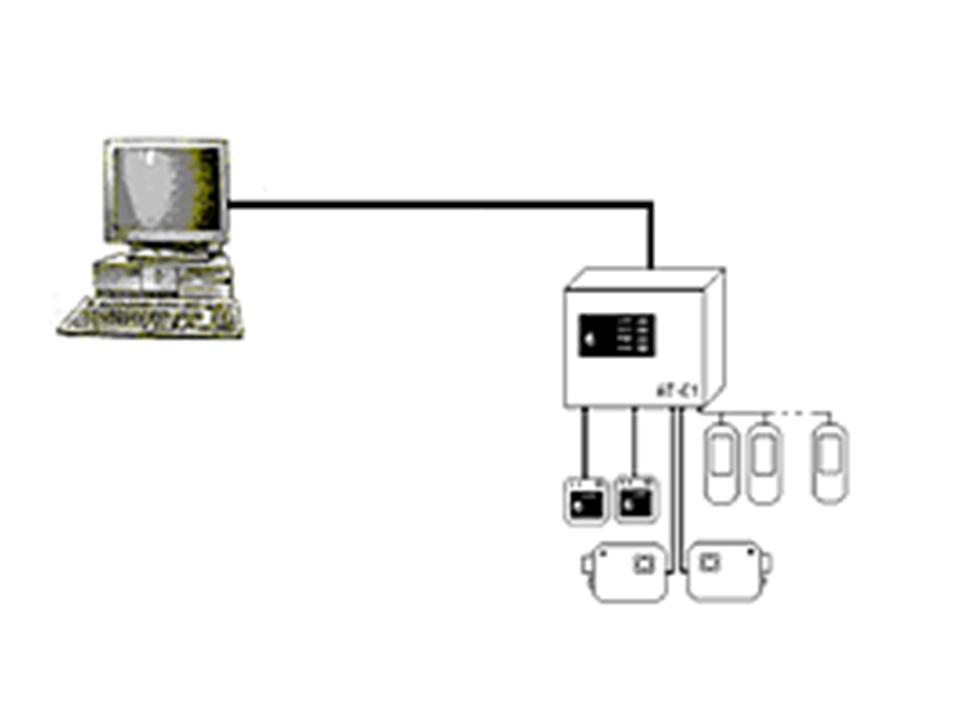

Як показано на малюнку 1 — Схема простої

системи безпеки являє собою контролер (мікропроцесорний пристрій управління), вміє керувати електронним (електромеханічним або електромагнітним) замком, і зберігає у своїй пам'яті будь-яку кількість користувачів, і мікрофон, приєднаний до сервера, здатною розпізнавати голос людини і, прийнявши рішення, передати в контролер сигнал відкриття дверей. Мікрофон і контролер об'єднується в одному корпусі; або інше рішення — контролер одному корпусі, який розташовують усередині приміщення, зовні розташовується частина пристрою з мікрофоном.

Малюнок 1 — Схема простої

системи безпеки

Характеристики кожного користувача системи зберігається в базі даних сервера; для проходу в приміщення користувач вимовляє свій код доступу; сказане слово передається на сервер; якщо сервер розпізнає як голос користувача, контролер розблокує електронний замок, дозволяючи прохід. Якщо хто-небудь із співробітників втрачає право доступу, запис його характеристик голосу просто вилучається з пам'яті сервера — прохід по ньому буде заборонений. Якщо зламався замок, немає потреби змінювати всі ключі

— досить просто поміняти замок. Трохи складніше з забороною доступу у позаробочий час, однак, і це розв'язувана проблема. Можна додати спеціальний режим функціонування, який забороняє доступ в певний час. В цей стан система переводиться адміністратора. Виведення системи з режиму Закрито

у звичайний режим також здійснюється за допомогою адміністратора. Таким чином, Вам достатньо призначити відповідальних за дане приміщення осіб і дати їм права адміністратора. По закінченні робочого дня відповідальна особа оглядає приміщення і закриває його на сервері, крім відповідальних осіб, у приміщення увійти ніхто не може. На початку наступного дня той же або інший відповідальний працівник скасовує режим Закрито

, і система функціонує у звичайному режимі.

3.2 Технічні засоби формування аудіоданих

Для обробки голосу необхідно попередньо записати його в оперативну пам'ять комп'ютера або на машинний носій. Як було сказано вище, більшість персональних комп'ютерів вже оснащені устаткуванням, необхідним для введення і виведення звуку. Це мікрофон і звукова плата.

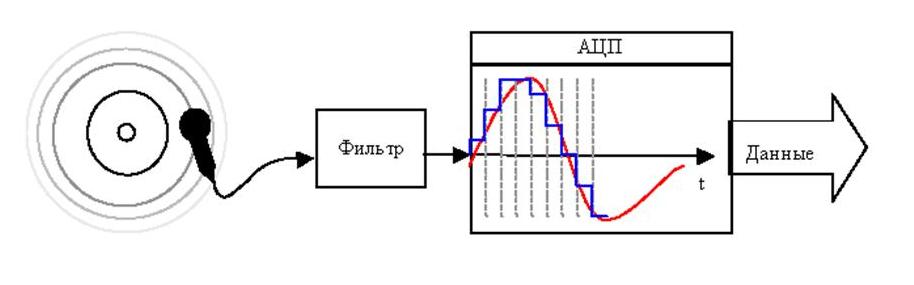

У загальному вигляді процес введення мовних повідомлень наведено на малюнку 2.

Малюнок 2 — Схема введення мовних повідомлень в ЕОМ

Мовний сигнал формується і передається у просторі у вигляді звукових хвиль. Джерелом мовного сигналу служить речеобразующий тракт, який збуджує звукові хвилі в пружному повітряному середовищі. Приймачем сигналу є датчик звукових коливань, мікрофон — пристрій для перетворення звукових коливань в електричні. Існує велика кількість типів мікрофонів (вугільні, електродинамічні, електростатичні, п'єзоелектричні і ін) описаних у спеціальній літературі. Чутливим елементом мікрофона будь-якого типу є пружна мембрана, яка залучається у коливальний процес під впливом звукових хвиль. Мембрана пов'язана з перетвореннямзующим елементом, який перетворює коливання мембрани в електрический сигнал. З виходу мікрофона сигнал подається на вхід звукової карти персонального комп'ютера. При запису звукова карта являє собою аналого-цифровий перетворювач з широкими можливостями налаштування параметрів оцифрування. Основними параметрами є частота дискретизації та розрядність кодування. Ці параметри визначають якість і розмір вибірки одержуваної в результаті запису. Причому розмір і якість прямо пропорційні, тобто чим вища якість запису, тим більше її розмір.

3.3 Основи біометричної ідентифікації

Головна мета біометричної ідентифікації полягає у створенні такої системи реєстрації, яка вкрай рідко відмовляла б у доступі легітимним користувачам і в той же час повністю виключала несанкціонований вхід в комп'ютерні сховища інформації. Порівняно з паролями і картками така система забезпечує набагато більш надійний захист: адже власне тіло не можна ні забути, ні втратити. Біометричне розпізнавання об'єкта засноване на порівнянні фізіологічних або психологічних особливостей цього об'єкта з його характеристиками, що зберігаються в базі даних системи.

Подібний процес постійно відбувається в мозку людини, дозволяючи дізнаватися, наприклад, своїх близьких і відрізняти їх від незнайомих людей. Біометричні технології можна розділити на дві великі категорії — фізіологічні і психологічні (поведінкові). У першому випадку аналізуються такі ознаки, як риси обличчя, структура ока (сітківки або райдужної оболонки), параметри пальців (папілярні лінії, рельєф, довжина суглобів і т. д.), долоня (її відбиток або топографія), форма руки, малюнок вен на зап'ясті або теплова картина. Психологічні характеристики — це голос людини, особливості його підписи, динамічні параметри листи та особливості введення тексту з клавіатури.

Важливо відзначити, що всі біометричні засоби аутентифікації в тій чи іншій формі використовують статистичні властивості деяких якостей індивіда. Це означає, що результати їх застосування носять імовірнісний характер і будуть змінюватися від разу до разу. Крім того, всі подібні засоби не застраховані від помилок аутентифікації. Існує два види помилок: помилковий відмова (не визнали свого) і помилковий допуск (пропустили чужого). Треба сказати, що тема ця в теорії ймовірностей добре вивчена ще з часів розвитку радіолокації. Вплив помилок на процес аутентифікації оцінюється за допомогою порівняння середніх ймовірностей відповідно помилкового відмови і помилкового допуску. Як показує практика, ці дві ймовірності пов'язані зворотною залежністю, тобто при спробі посилити контроль підвищується ймовірність не пустити в систему свого, і навпаки. Таким чином, у кожному випадку необхідно шукати якийсь компроміс. Тим не менш, навіть за найбільш песимістичними оцінками експертів, біометрія виграє при всіх порівняннях, оскільки вона значно надійніша, ніж інші існуючі методи аутентифікації.

3.4 Можливість використання нейромереж для побудови системи розпізнавання мови

Класифікація — це одна з основних для нейромереж завдань. Причому нейромережа може виконувати класифікацію навіть при навчанні без учителя (правда, при цьому утворюються класи не мають сенсу, але ніщо не заважає в подальшому асоціювати їх з іншими класами, що представляють інший тип інформації — фактично наділити їх змістом). Будь мовний сигнал можна представити як вектор у якому-небудь параметричному просторі, потім цей вектор може бути запомнен в нейромережі. Одна з моделей нейромережі, що навчається без вчителя — це самоорганізована карта ознак Кохонена. В ній для множини вхідних сигналів формується нейронні ансамблі, які представляють ці сигнали. Цей алгоритм має здатність до статистичного усереднення, тобто вирішується проблема з варіативністю мови. Як і багато інших нейромережеві алгоритми, він здійснює паралельну обробку інформації, тобто одночасно працюють всі нейрони. Тим самим вирішується проблема зі швидкістю розпізнавання — зазвичай час роботи нейромережі становить кілька ітерацій.

Далі, на основі нейромереж легко будуються ієрархічні багаторівневі структури, при цьому зберігається їх прозорість (можливість їх роздільного аналізу). Так як фактично мова є складовою, тобто розбивається на фрази, слова, букви, звуки, то і систему розпізнавання мови логічно будувати ієрархічну.

Рисунок 3 — Різні схеми систем розпізнавання мови

(анимація: 6 кадрів, 10 циклів повторення, 150 килобайт)

3.5 Система розпізнавання мови як система, що сама навчається

З метою вивчення особливостей самонавчаючих систем моделі розпізнавання і синтезу мови були об'єднані в одну систему, що дозволило наділити її деякими властивостями самонавчаючих систем. Це об'єднання є одним з ключових властивостей створюваної моделі. Що послужило причиною цього об'єднання? По-перше, у системи є можливість вчиняти дії (синтез) і аналізувати їх (розпізнавання), тобто властивість (2). По-друге, є властивість (1), так як при розробці в систему не закладається ніяка інформація, і можливість розпізнавання і синтезу звуків промови — це результат навчання.

Ще однією дуже важливою особливістю є можливість перекладу запам'ятовуються образів у нове параметричний простір з набагато меншою розмірністю. Ця особливість на даний момент у розроблювальній системі реалізована і перевірена на практиці.

Вхідний сигнал задається вектором первинних ознак в N-мірному просторі. Для зберігання такого сигналу необхідно N елементів. При цьому на етапі розробки ми не знаємо специфіки сигналу або вона настільки складна, що врахувати її важко. Це призводить до того, що подання сигналу, яке ми використовуємо, є надлишковою. Далі припустимо, що у нас є можливість синтезувати такі ж сигнали (т. е. синтезувати мова), але при цьому синтезується сигнал є функцією вектора параметрів в M-мірному просторі.

Висновки

В даному рефераті ми отримали в результаті проведених досліджень позитивний економічний ефект, який доводить обґрунтованість розробки підсистеми САПР захисту персонального комп'ютера від несанкціонованого доступу на основі спектрального аналізу голосу користувача.

Останнім часом були досягнуті значні успіхи в ідентифікації особи за голосом та інших модальностей. Однак далеко не вичерпані всі резерви по підвищенню надійності біометричної ідентифікації особистості. Так, перспективними напрямками розвитку ідентифікації особистості є підвищення якості попередніх вихідних біометричних зразків; витяг більше робастних ідентифікаційних ознак і їх комбінацій; реалізація мультимодального змішування не на рівні оцінок, а на рівні ознак різної модальності. В даний час на кафедрі радіотехніки та захисту інформації ведуться роботи по дослідженню та модернізації існуючих систем ідентифікації голосу людини.

При написанні даного реферату магістерська робота ще не завершена. Остаточне завершення: травень 2017 року. Повний текст роботи і матеріали по темі можуть бути отримані у автора або його керівника після зазначеної дати.

Перелік посилань

- Сапожков М. А. Захист трактів радіо та проводового зв'язку від перешкод і шумів. – М.: Зв'язокіздат. 1959. – 254 с.

- ГОСТ 21655–87. Канали і тракти магістральної первинної мережі Єдиної автоматизованої системи зв'язку. Електричні параметри та методи вимірювань.

- Спесивцев A. B. и др. Защита информации в персональных ЭВМ. – М.: Радиосвязь, 1992, 378 с.

- Способи захисту об'єктів інформатизації від витоку інформації по технічним каналам: екранування [Електронний ресурс]. – Режим доступу: bnti.ru/showart...

- Справжній інженер повинен вміти відрізняти кабель від кабелю [Електронний ресурс]. – Режим доступу: rts.ua/rus...

- Електростатичне поле [Електронний ресурс]. – Режим доступу: megabook.ru/

- Найтлі Ф, Ким Филби Супершпигун КГБ. – М.:Республіка Білорусь, 1992, 127 с.