Реферат за темою випускної роботи

Зміст

- Введення

- 1. Апробація

- 2. Система управління дизайн-студією

- 3. Загрози конфіденційності інформаційних ресурсів

- 4. Технології запобігання витоку даних

- 5. Впровадження DLP-технологій в систему управління дизайн-студією

- Висновок

- Список джерел

Введення

Сформована економічна ситуація значно посилило конкурентну боротьбу компаній за позиції на ринку, а іноді і за виживання. Деякі компанії, розробляючи антикризові стратегії, значно скоротили видаткову частину за деякими статтями свого бізнесу. Нерідко, під скорочення витрат потрапляє інформаційна безпека. Однак, економія загрожує витоками персональних даних і конфіденційної інформації, що може нашкодити бізнесу в цілому.

Аналітики компанії Falcongaze, стверджують, що половину ризиків, з якими може зіткнутися компанія, складають внутрішні загрози. У період кризи, показники внутрішніх загроз можуть підніматися до 60%. Вся справа в тому, що за часів економічної нестабільності відбуваються випадки ротації і навіть звільнення кадрів. З цієї причини незадоволені співробітники намагаються або перепродати важливу інформацію конкурентам, або знищити бази даних, вважаючи їх своїм власним напрацюванням. [ 1 ]

Варто відзначити, що діяльність дизайн-студії завжди була пов'язана з обробкою і зберіганням великої кількості конфіденційних даних. Робочий процес дизайн-студії здійснюється за допомогою системи, в якій обробляється і зберігається інформація про поточні та реалізовані проекти, про співробітників і їх зайнятості, про персональні дані замовників.

Для запобігання інцидентів інформаційної безпеки критично важливо впровадити в систему управління дизайн-студією DLP-технології (Data Leak Prevention), які дозволять аналізувати переміщення даних, як всередині корпоративної мережі, так і за її межі, запобігаючи витоку важливої інформації, згідно з встановленими Правилами і політикам.

Метою роботи є актуалізація питань безпеки конфіденційних даних в інформаційних системах та впровадження технологій для мінімізації відповідних інцидентів.

1. Апробація

Виступи з даної роботи проходили на конференціях:

- Сучасні інформаційні технології в освіті та наукових дослідженнях (СІТОНД-2021).

- Програмна інженерія: методи і технології розробки інформаційно-обчислювальних систем (ПІІВС-2022).

- Інтелектуальні інформаційні системи. Теорія та практика (IIC-2022).

2. Система управління дизайн-студією

Дизайн-студія-це організація, що займається створенням веб-сайтів і фірмових стилів, відмінними рисами якої є одночасне ведення декількох проектів і постійний контакт з різними замовниками для уточнення, узгодження і розрахунків за замовленими послуг.

До складу організаційної структури розглянутої дизайн-студії входять співробітники наступних посад: арт-директор, проджект-менеждер, маркетолог, програміст, дизайнер, бухгалтер, юрист, Системний адміністратор. Підприємство оперує величезними обсягами даних: як результатами роботи співробітників, так і звітністю і статистикою.

Програмним чином система реалізується скриптовою мовою загального призначення, інтенсивно застосовується для розробки веб-додатків PHP, безкоштовним веб-фреймворком з відкритим кодом Laravel, вільної реляційної системою управління базами даних MySQL і програмним стеком WAMP.

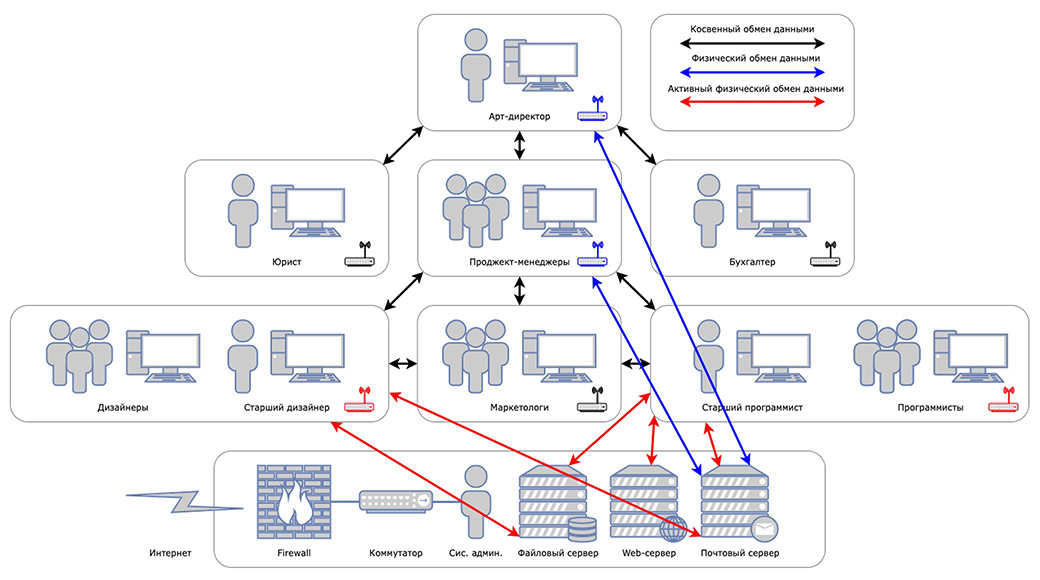

Для візуалізації потоків обміну даними всередині системи спроектована інфологічна модель. Вона являє собою орієнтовану на людину і незалежну від типу СУБД модель предметної області, що визначає сукупності інформаційних об'єктів, їх атрибутів і відносин між об'єктами, динаміку змін, а також характер інформаційних потреб. [ 2 ]

Інфологічна схема дизайн-студії наведена на мал. 1:

Малюнок 1-Інфологічна схема дизайн-студії

На представленій інфологічній схемі показані потоки інформації між учасниками інформаційних процесів. На фізичному рівні веб-сервер, файловий і поштовий сервер з'єднані з Інтернетом через захищений фаєрволом канал зв'язку. Далі за допомогою бездротових точок доступу по локальній мережі різні відділи звертаються до серверів.

Велика кількість співробітників і обсяг зв'язків різних типів обміну даних підвищують ймовірність появи загроз конфіденційності інформаційних ресурсів.

3. Загрози конфіденційності інформаційних ресурсів

Джерелами загрози збереження конфіденційних даних можуть бути як компанії-конкуренти і зловмисники, так і співробітники разом з органами управління компанією. Мета будь-якої загрози полягає в тому, щоб вплинути на цілісність, повноту і доступність даних.

Загрози бувають зовнішніми і внутрішніми. Зовнішні загрози являють собою спроби отримати доступ до даних ззовні і супроводжуються зломом серверів, мереж, акаунтів працівників і зчитуванням інформації з технічних каналів витоку (акустичне зчитування за допомогою жучків, камер, наведення на апаратні засоби, отримання віброакустичної інформації з вікон і архітектурних конструкцій).

У свою чергу, внутрішні загрози мають на увазі неправомірні дії персоналу, робочого відділу або управління фірми. В результаті користувач системи, який працює з конфіденційною інформацією, може видати інформацію стороннім. На практиці така загроза зустрічається частіше за інших. Працівник може роками надавати конкурентам секретні дані. Це легко реалізується, адже дії авторизованого користувача адміністратор безпеки не кваліфікує як загрозу.

Оскільки внутрішні ІБ-загрози пов'язані з людським фактором, відстежувати їх і управляти ними складніше. Попереджати інциденти можна за допомогою поділу співробітників на групи ризику.

Спроба несанкціонованого доступу може відбуватися декількома шляхами:

- Через співробітників, які можуть передавати конфіденційні дані стороннім, забирати фізичні носії або отримувати доступ до інформації, що охороняється через друковані документи.

- За допомогою програмного забезпечення зловмисники здійснюють атаки, які спрямовані на крадіжку пар «логін-пароль», перехоплення криптографічних ключів для розшифровки даних, несанкціонованого копіювання інформації.

- Використовуючи апаратні компоненти автоматизованої системи. Наприклад, впровадження прослуховуючих пристроїв або застосування апаратних технологій зчитування інформації на відстані (поза контрольованою зоною). [ 3 ]

Для запобігання крадіжки, зміни і поширення конфіденційної інформації настійно рекомендується використання відповідних комплексних програмних рішень.

4. Технології запобігання витоку даних

Технології захисту від витоків інформації базуються на виявленні, запобіганні, реєстрації та усунення наслідків інцидентів інформаційної безпеки або подій, що порушують регламентовані процедури захисту ІБ.

В рамках забезпечення інформаційної безпеки дизайн-студії особлива увага повинна звертатися на захист конфіденційних даних від внутрішніх загроз. Таким, чином навколо системи управління компанією повинен бути створений захищений цифровий "периметр", який буде аналізувати всю вихідну, а в ряді випадків і вхідну інформацію.

Контрольованою інформацією повинен бути не тільки інтернет-трафік, але і ряд інших інформаційних потоків: документи, які виносяться за межі захищається контуру безпеки на зовнішніх носіях, надруковані на принтері, надіслані на мобільні носії через Bluetooth і т. д.

Оскільки система Data Leak Prevention повинна перешкоджати витокам конфіденційної інформації, то вона в обов'язковому порядку має вбудовані механізми визначення ступеня конфіденційності документа, виявленого в перехопленому трафіку. Як правило, найбільш поширені два способи: шляхом аналізу спеціальних маркерів документа і шляхом аналізу вмісту документа. В даний час більш поширений другий варіант, оскільки він стійкий перед модифікаціями, що вносяться в документ перед його відправкою, а також дозволяє легко розширювати число конфіденційних документів, з якими може працювати система.

Принцип роботи DLP-систем полягає в аналізі всього трафіку, який знаходиться в межах захищається корпоративної мережі. Впровадження DLP-системи допомагає контролювати вхідні та вихідні потоки даних і блокувати спроби несанкціонованої передачі важливих корпоративних даних.

DLP працює за принципом data-centric security. Він має на увазі не захист серверів, програмного забезпечення або мереж, а контроль безпеки даних, які обробляються в системі. Згідно з цим принципом, Всі потоки інформації поділяють на три категорії:

- Data-in-use – вся інформація, з якою працюють користувачі (створення і редагування документів, медіа-контенту).

- Data-at-rest – інформація, яка статично зберігається на кінцевих пристроях користувачів і в місцях загального доступу.

- Data-in-motion – дані в процесі руху, що передаються інформаційні потоки (транзакції, інформація про авторизацію, запити «сервер-клієнт» та інші).

Крім свого основного завдання, пов'язаної із запобіганням витоків інформації, DLP-системи також добре підходять для вирішення ряду інших завдань, пов'язаних з контролем дій персоналу.

Найбільш часто DLP-системи застосовуються для вирішення наступних неосновних для себе завдань:

- Контроль використання робочого часу і робочих ресурсів співробітниками.

- Моніторинг спілкування співробітників з метою виявлення» підкилимної " боротьби, яка може нашкодити організації.

- Контроль правомірності дій співробітників (друк підроблених документів та ін.).

- Виявлення співробітників, що розсилають резюме, для оперативного пошуку фахівців на звільнену посаду. [ 4 ]

При впровадженні DLP-системи важливо дотримуватися не тільки принципів захисту інформації, а й норм законодавства. Контроль за дотриманням правил роботи з конфіденційною інформацією не повинен порушувати особисті права користувачів, тому варто відмовитися від дії, які можуть бути розцінені як стеження. Додатково варто передбачити механізми контролю адміністраторів системи, у яких є доступ до всіх типів даних. Щоб уникнути невдоволення і обурення в колективі, в Загальні відомості про роботу системи рекомендується включити пункти, де чітко позначити цілі впровадження DLP-контролю і описати, як використання системи захисту інформації сприяє фінансовому благополуччю компанії. Окремо варто підкреслити, що керівник дизайн-студії має право на захист комерційної таємниці організації, а комп'ютери та інша техніка, яку надає працівникові, є власністю компанії, і для захисту власності може застосовуватися будь-яка система захисту. [ 5 ]

Для забезпечення максимально можливого захисту інформації в процесі впровадження DLP слід виконувати всі рекомендації і використовувати відразу кілька блоків захисту. Це дозволить створити економічно вигідний, робочий захисний контур. Впровадження DLP-системи повинно виконуватися поетапно від підготовки до проектування і настройки компонентів для роботи під навантаженням в компанії.

5. Впровадження DLP-технологій в систему управління дизайн-студією

Перед процесом впровадження DLP важливо провести підготовчі процедури. Процес підготовки компанії до встановлення системи захисту складається з аудиту захищеності інформації, оцінки ризиків та врегулювання юридичних питань. Аудит передбачає оцінку реального ступеня захисту інформації. На цьому підготовчому відрізку йде пошук можливих каналів вразливостей в даній екосистемі.

Крім цього, в рамках впровадження DLP-технологій в систему управління дизайн-студією необхідно провести обстеження інформаційних потоків, яке включає:

- Оцінку рівня безпеки при роботі з внутрішніми документами компанії.

- Детальне вивчення всіх технічних ресурсів компанії, від серверів до мережевих потоків.

- Створення переліку даних, які відносяться до групи інформації з обмеженим доступом.

- Розробка правил розмежування доступу.

- Вивчення процесів обробки, створення, передачі і зберігання інформації в рамках компанії.

Оцінка ризику і створення правил розмежування доступу – обов'язкові кроки на етапі впровадження економічно ефективної DLP-системи. Ризики оцінюються поряд з обстеженням потенційних каналів витоку. Залежно від ймовірного збитку приймається рішення про необхідність захисту каналу витоку. [ 6 ]

Таким чином, опишемо функціонування системи управління дизайн студією для створення правил розмежування доступу – набору прав, які отримує користувач системи в залежності від займаної посади. На мал. 2 зображена діаграма варіантів використання розроблюваної системи, яка включає в себе функції доступні адміністратору, співробітникам і клієнтам дизайн-студії:

- Функції, доступні адміністратору: додавання співробітників, призначення співробітників, зміна даних про співробітника, зміна етапу розробки, перегляд даних про замовлення, заповнення брифу, додавання проекту, зміна даних про клієнта.

- Функції, доступні клієнту: зміна даних про клієнта, заповнення брифу, перегляд даних про замовлення.

- Функції, доступні співробітнику: зміна даних про співробітника, зміна етапу розробки, перегляд даних про замовлення.

Малюнок 2 – Діаграма варіантів використання

(анімація: 4 кадри, 1 цикл відтворення, 139 кілобайт)

Щоб запобігти можливості несанкціонованого доступу до конфіденційної інформації, вирішено використовувати окремі особисті кабінети для реалізації поділу прав користувачів системи.

У свою чергу, для забезпечення безпеки всієї системи, особливу увагу необхідно приділити питанню надійного зберігання і шифрування аутентифікаційних даних від створених Особистих кабінетів користувачів. Для запобігання ризиків, пов'язаних з витоком даних і забезпечення інформаційної безпеки суспільства, перш за все, застосовуються методи криптографічного захисту за допомогою шифрування даних.

В рамках захисту конфіденційної інформації дизайн-студії повинен використовуватися криптостійкий алгоритм з високою швидкістю шифрування і дешифрування (за рахунок генерації таблиць заміни).

Варто відзначити, що для дизайн-студії, де безпека даних входить в число бізнес-пріоритетів, впровадження DLP – оптимальний вибір. Успішна інтеграція DLP дозволить контролювати всі потоки інформації, а також вчасно виявляти і усувати загрози безпеці.

Висновок

У рефераті описана проблематика виникнення інцидентів інформаційної безпеки. Актуалізована проблема витоку конфіденційної інформації. Наведено розроблену інфологічну схему для візуалізації потоків обміну даними дизайн-студії. Розглядається процес впровадження технологій Data Leak Prevention в систему управління компанією. Проаналізовано функціонування системи для розмежування доступу в залежності від займаних посад співробітників дизайн-студії. Порушено питання необхідності використання криптографічного захисту персональних даних в системі управління. Підкреслено важливість проведення подальших робіт для комплексного забезпечення інформаційної безпеки дизайн-студії.

На момент написання реферату магістерська робота ще не завершена. Остаточне завершення: травень 2023 року. Повний текст роботи і матеріали по темі можуть бути отримані у автора або його керівника після зазначеної дати.

Список джерел

- Azone-IT – DLP-системы — элемент информационной безопасности [Электронный ресурс]. Режим доступа: https://www.azone-it.ru/... – Загл. с экрана.

- Studbooks – Инфологическая модель предметной области [Электронный ресурс]. Режим доступа: https://studbooks.net/... – Загл. с экрана.

- ЦБИС – Основы информационной безопсности [Электронный ресурс]. Режим доступа: https://цбис.рф/... – Загл. с экрана.

- Searchinform – Информационная безопасность. Защита данных с помощью DLP-системы [Электронный ресурс]. Режим доступа: https://searchinform.ru/... – Загл. с экрана.

- Spravochnick – Внедрение DLP-системы на предприятии [Электронный ресурс]. Режим доступа: https://spravochnick.ru/... – Загл. с экрана.

- Searchinform – Информационная безопасность. Внедрение DLP-систем [Электронный ресурс]. Режим доступа: https://searchinform.ru/... – Загл. с экрана.

- Герасименко В. Основы защиты информации Текст. // В. А. Герасименко, А. А. Малюк. — М.: МИФИ, 1997, — 539 с.

- DisserCat – Совершенствование инструментальных средств выявления утечек инсайдерской информации в финансово-кредитных организациях [Электронный ресурс]. Режим доступа: https://www.dissercat.com/... – Загл. с экрана.

- Sethuraman H. Master Thesis – Data Loss/Leakage Prevention // H. Sethuraman, M. Abdul Haseeb – Lulea University of Technology, 2012.

- Sallot D. R. Implementing a (DLP) Data Loss Prevention Management Solution // D. R. Sallot – ASIN: B01MSWJYN5, 2016.