Реферат по теме выпускной работы

Содержание

- Введение

- 1. Актуальность темы

- 2. Цель и задачи исследования, планируемые результаты

- 3. Обзор существующих систем управления данным классом объектов. Классификация систем управления.

- 4. Моделирование системы управления автоматическим распознаванием реального пользователя и компьютерной программы.

- Выводы

- Список источников

Введение

Ботнет представляет собой целую армию зараженных вирусом компьютеров, находящихся под

удаленным контролем злоумышленника. Широкое распространение технологий широкополосного доступа

привело к значительному расширению возможностей ботнетов по запуску атак типа отказ в

обслуживании

, заражению миллионов компьютеров шпионскими программами и другим вредоносным

кодом, хищению конфиденциальных данных, широкомасштабной рассылке спама, накручиванию

кликов,

шантажу и вымогательству. На сегодняшний день ботнеты являются основной угрозой безопасности в

Интернете. Атаку с использованием ботнета легко заказать, и хакеры с небывалой скоростью

находят и используют новые уязвимости. Как правило, один ботнет состоит из десятков тысяч

компьютеров. Ботнеты сложно обнаруживать, поскольку их топология динамична по своей природе,

что позволяет обходить наиболее распространенные средства защиты. Подразделениям обеспечения

информационной безопасности необходимо принимать меры по предотвращению заражения корпоративных

компьютеров и защите корпоративных ресурсов от атак с использованием ботнетов.

Бот-сеть (англ. botnet от robot и network) – это компьютерная сеть, состоящая из некоторого количества хостов, с запущенными ботами – автономным программным обеспечением. Чаще всего бот в составе ботнета является программой, скрытно устанавливаемой на компьютере жертвы и позволяющей злоумышленнику выполнять некие действия с использованием ресурсов заражённого компьютера. Обычно используются для рассылки спама, перебора паролей на удалённой системе, атак на отказ в обслуживании [6].

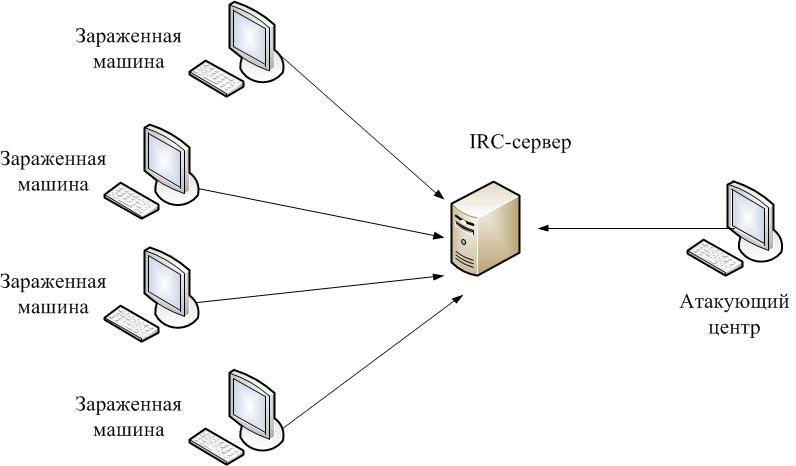

Бот-сеть является одним из прекрасных вариантов кибероружия с большими вычислительными возможностями, а также является замечательным способом анонимно заработать деньги [3]. Организатор данной сети может управлять зараженными компьютерами в сети из любой точки планеты, при этом фактически не рискуя быть обнаруженным. Владельцы своих компьютеров зачастую не подозревают о том, что они заражены и используются злоумышленниками, находятся под контролем третьих лиц. Такие зомби-машины входят в многомиллионные бот-сети. Простейшая структура ботнета представлена на рисунке 1.

Рисунок 1 – Простая структура бот-сети

Ботнет может использоваться для самых разнообразных целей [2]: от обычной рассылки спама до атак на государственные сети. Коротко рассмотрим варианты использования бот-сетей:

- Рассылка спама. По подсчетам экспертов приблизительно 80% спама рассылается как раз при помощи бот-сетей. Среднестатистический спамер зарабатывает приблизительно 50-100 тысяч долларов в год на таких сетях. Бот-сети, предназначенные для рассылки спама, так же могут собирать адреса электронной почты на зараженных машинах.

- Кибершантаж. Один из самых широко применяемых способов использования ботнета – проведение

широкомасштабных DDoS-атак (от англ. Distributed Denial of Service, распределённая атака типа

отказ в обслуживании

). В ходе такой атаки с зомби-компьютеров на сервер посылается большой поток ложных запросов до тех пор, пока сервер не будет перегружен и станет не доступен пользователям, после чего владельцы бот-сети требуют выкуп за остановку атаки на сервер. Так как удачное ведение современного бизнеса не возможно без работы в интернете, владельцы сайта быстрее согласятся выплатить выкуп, чем обратятся в правоохранительные органы. - Анонимный доступ в Сеть. Данный вариант использования бот-сети позволяет злоумышленникам от имени зараженных компьютеров осуществлять взлом сайтов, кражу денег с банковских счетов и т.д.

- Продажа и аренда бот-сетей. При помощи такого варианта владельцы бот-сетей также нелегально могут зарабатывать деньги.

- Фишинг (англ. phishing, от fishing – рыбная ловля, выуживание – вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям). Бот-сеть позволяет фишерам быстро менять адрес фишинговой страницы используя зараженные машины в качестве прокси-серверов, и при этом скрывать реальный адрес страницы.

- Кража конфиденциальных данных. Данный вид использования бот-сети позволяет красть всевозможные данные пользователей, которые потом перепродаются или используются для массового заражения веб-страниц с целью расширения бот-сети.

Сегодняшняя классификация ботнетов очень проста. По существу, в её основу положены всего два важных параметра – архитектура ботнетов и протоколы, используемые для их управления. Поскольку важнейшим его параметром является архитектура, рассмотрим этот аспект подробнее.

Архитектуру ботнетов обычно подразделяют на два основных типа – с централизованной и с децентрализованной топологией. Иногда добавляют ещё один, смешанный тип, объединяющий в себе черты двух первых, однако ничего принципиально нового в нём нет. [4]

Относительно используемого протокола различают IRC-ориентированные, IM-ориентированные, Веб-ориентированные и многие другие.

Классификация ботнетов, основанная на архитектуре ботнетов и протоколов, используемых для управления ботами [1]:

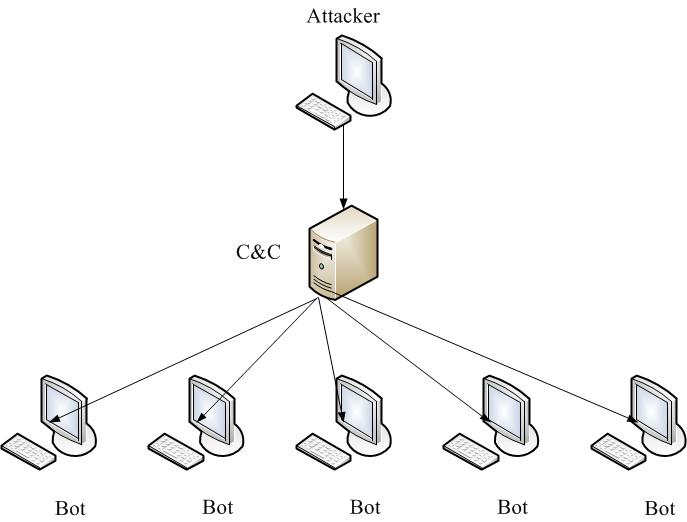

- Централизованная топология (единый центр управления, C&C – Command & Control Centre). Все зомбикомпьютеры подсоединяются строго к одному главному узлу. Центр управления следит за состоянием подключенных ботов, накапливает собираемые ими данные и выдает команды, а также постоянно ожидает подключения новых ботов, регистрируя их в своей базе. Для управления сетью хозяину необходим доступ к C&C, откуда видны все подключенные компьютеры-боты. Такой тип зомбисетей является на сегодня самым распространенным, поскольку их легче создавать и ими удобнее эффективно управлять. Структура централизованного ботнета рассмотрена на рисунке 2. Ликвидация узла C&C означает блокирование всего ботнета, а для угона достаточно перехватить управление центром.

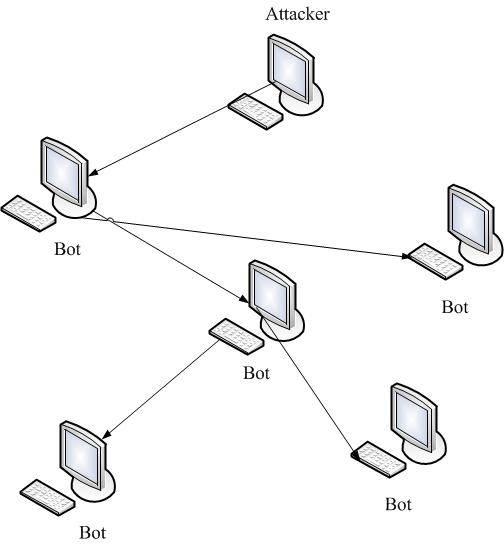

- Децентрализованная топология (P2P-ботнеты). Здесь боты соединяются не с единым центром

управления, а с несколькими соседними, также зараженными машинами по известному принципу

peer-to-peer, то есть

точка-точка

. Структура децентрализованного ботнета рассмотрена на рисунке 3. Ликвидировать или угнать такую сеть гораздо труднее, поскольку хозяину для управления всем ботнетом достаточно иметь доступ хотя бы к одной из машин зомбисети. С другой стороны, управлять P2P-ботнетом не так удобно, как сетью с C&C.

Рисунок 2 – Централизованная топология бот-сети

Рисунок 3 – Децентрализованная топология бот-сети

Классификация ботнетов относительно используемых сетевых протоколов [7]:

- IRC-ориентированные. Это один из самых первых видов ботнетов, где управление ботами осуществлялось на основе IRC (Internet Relay Chat). Каждый зараженный компьютер соединялся с указанным в теле программы-бота IRC-сервером, заходил на определенный канал и ждал команды от своего хозяина.

- IM-ориентированные. Для передачи данных используются каналы IM-служб (Instant Messaging), например AOL, MSN, ICQ и др. Проблемы возникают при создании отдельного аккаунта IM-службы для каждого бота, поэтому невысока популярность у таких ботнетов. Дело в том, что боты должны выходить в Сеть и постоянно присутствовать онлайн. Поскольку большинство IM-служб не позволяют входить в систему с разных компьютеров, используя один и тот же аккаунт, у каждого бота должен быть свой номер IM-службы. При этом владельцы IM-служб всячески препятствуют любой автоматической регистрации аккаунтов. В результате хозяева IM-ориентированных ботнетов сильно ограничены в числе имеющихся зарегистрированных аккаунтов, а значит и в числе ботов, одновременно присутствующих в Сети. Конечно, боты могут использовать один и тот же аккаунт, выходить в онлайн один раз в определенный промежуток времени, отсылать данные на номер хозяина и в течение короткого промежутка времени ожидать ответа, но это все весьма проблематично: такая сеть реагирует на команды очень медленно.

- Веб-ориентированные. Бот соединяется с определенным веб-сервером, получает с него команды и передает в ответ данные. Такие ботнеты популярны в силу относительной легкости их разработки, большого числа веб-серверов в Интернете и простоты управления через веб-интерфейс.

- Другие. Кроме перечисленных выше существуют и другие виды ботнетов, которые соединяются на основе своего собственного протокола, базируясь лишь на стеке протоколов TCP/IP: используют лишь общие протоколы TCP, ICMP, UDP.

1. Актуальность темы

Актуальность темы обусловлена немаловажной проблемой, которая возникла около пятнадцати лет назад – бот-сети (ботнеты, зомби-сети), и ее до сих пор очень сильно недооценивают до тех пор, пока не происходит утечка ценной информации с фирмы, не пропадают деньги с банковских карточек и прочие неприятности.

2. Цель и задачи исследования, планируемые результаты

Целью исследования является разработка системы управления автоматического распознавания реального пользователя и компьютерной программы, моделирование работы ботнета с последующим применением алгоритмов и способов перехвата и уничтожения ботов.

Основные задачи исследования:

- Анализ характеристик объекта управления:

- рассмотреть структуру объекта управления;

- рассмотреть порядок функционирования объекта управления;

- рассмотреть существующий уровень организации управления.

- Обзор существующих систем управления данным классом объектов:

- классификация систем управления;

- оценка характеристик объекта управления.

- Постановка задачи.

- Синтез алгоритма системы.

- Моделирование работы ботнета.

- Анализ полученных результатов.

В результате исследования планируется получить алгоритм работы системы управления автоматическим распознаванием реального пользователя и компьютерной программы, модель работы системы и оценку смоделированной работы.

3. Обзор существующих систем управления данным классом объектов. Классификация систем управления.

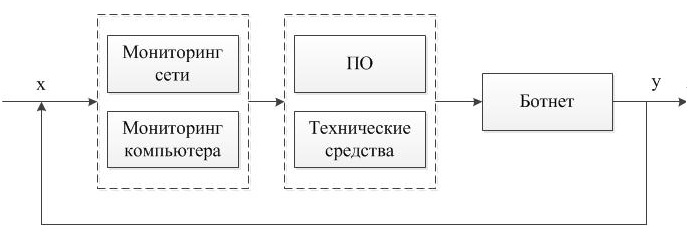

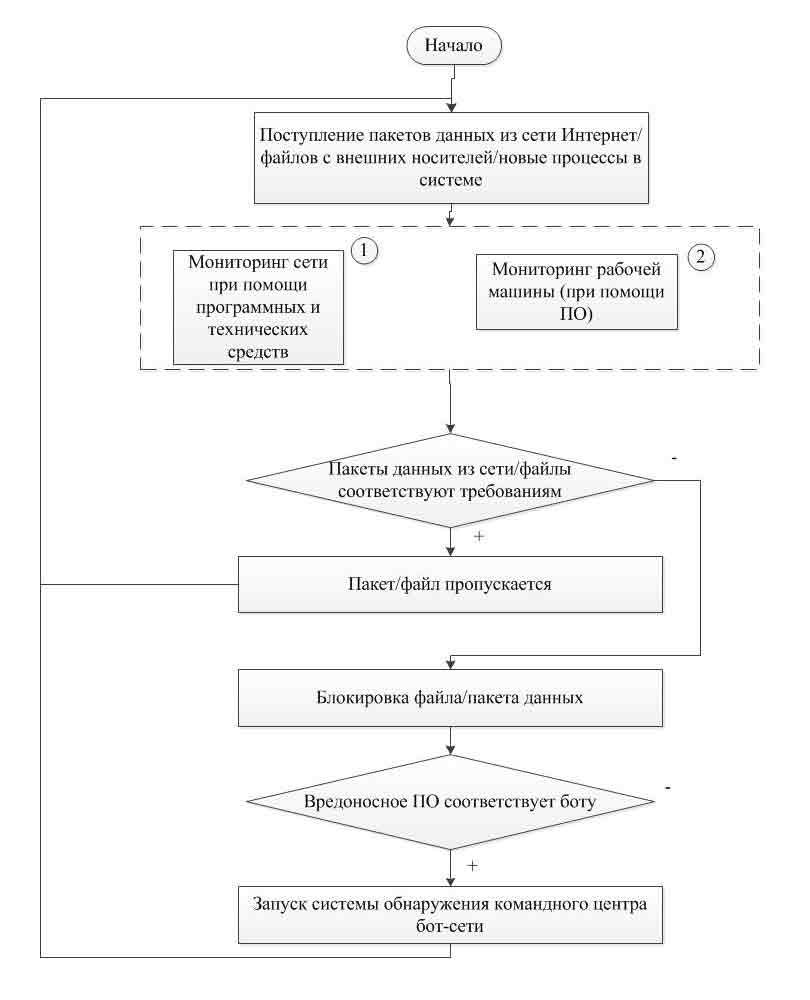

Система управления автоматическим распознавания реального пользователя и компьютерной программы предназначена для того, чтобы избежать кражи, потери информации, потери финансов и имиджа фирмы, а так же многих других неприятных факторов. Структура данной системы представлена на рисунке 4.

Рисунок 4 – Система управления автоматического распознавания реального пользователя и компьютерной программы

На рисунке 4 рассматривается вариант атаки ботнета. При входе сигнала х в систему управления происходит одновременный мониторинг сети Internet и компьютера при помощи программного обеспечения и технических средств контроля, которые анализируют входной сигнал. Обнаружение атаки ботнета этими системами влечет за собой сигнализирование программными и техническими средствами, блокировку ботов, а затем поиск и блокировку центра ботнета.

Ярким примером работы бот-сети является наглядное представление DDoS-атаки на сервер(рисунок 5).

Рисунок 5 – DDoS-атака на сервер, (анимация: 4 кадра, 4 цикла повторений, 72 килобайт).

При DDoS-атаке на сервер боты на зараженных компьютерах ожидают команду от кукловода

.

При получении необходимой команды об атаке определенного сервера, каждый компьютер начинает

отправлять огромное число пакетов небольшого размера. При перегрузке сервера большим числом

пакетов сервер прекращает свое функционирование на долгое время [5].

Можно выделить 2 основных вида управления данным классом объектов:

- Программные средства защиты.

- Технические средства защиты.

К программным средствам защиты можно отнести:

- Norton AntiBot. Защита от ботов, активный поведенческий анализ.

- Check Point. Сбор данных из уникальной глобальной сети сенсоров обнаружения угроз и распространение этой информации по шлюзам безопасности во всем мире.

Технические средства защиты от бот-сетей:

- Устройства обнаружения и подавления DDoS-атак Cisco Guard и Cisco Anomaly Detector. Устройства являются самыми функциональными и мощными из существующих решений для подавления наиболее опасных на сегодняшний день угроз, исходящих от ботнетов, а именно DDoS-атак.

- Решение Cisco Service Control Engine (Cisco SCE) обладает возможностью контроля трафика абонентов широкополосного доступа в сеть.

- Устройство IronPort S-series имеет возможность мониторинга трафика на 4 уровне со скоростью 1Гбит/с, обнаруживая и блокируя попытки соединений с вредоносными ресурсами в сети Интернет.

- Cisco Security Agent защищает серверы, персональные компьютеры и POS-терминалы от наиболее распространенных атак с использованием ботнета: установки ПО бота, шпионских программ, ПО для скрытого удаленного управления, а также целенаправленных и совершенно новых атак.

- Системы Cisco IPS используют алгоритмы обнаружения аномалий для обнаружения и блокирования атак с использованием ботнетов.

- Cisco NetFlow – это лучшая из представленных в отрасли реализация Flow-протоколов с функцией телеметрии, позволяющей получать данные о работе маршрутизаторов под управлением Cisco IOS®. Благодаря своей масштабируемости и возможности предоставления отчетов о трафике в сетях любых размеров технология Cisco NetFlow стала стандартным методом получения полезной информации для управления трафиком и обеспечения безопасности в сетях как предприятий, так и операторов связи.

- Cisco Global Site Selector – это устройство глобального распределения нагрузки, которое может также использоваться в качестве DNS-сервера, предоставляющего масштабируемые службы имен и адресации для сетей предприятий и операторов связи.

Система управления автоматическим распознаванием реального пользователя и компьютерной программы осуществляет двухуровневую защиту: с одной стороны на программном и техническом уровне, а с другой – мониторинг сети Интернет и рабочих машин с целью дальнейшего обнаружения и частичной или полной ликвидации бот-сети.

На рисунке 6 представлен алгоритм работы предложенной системы.

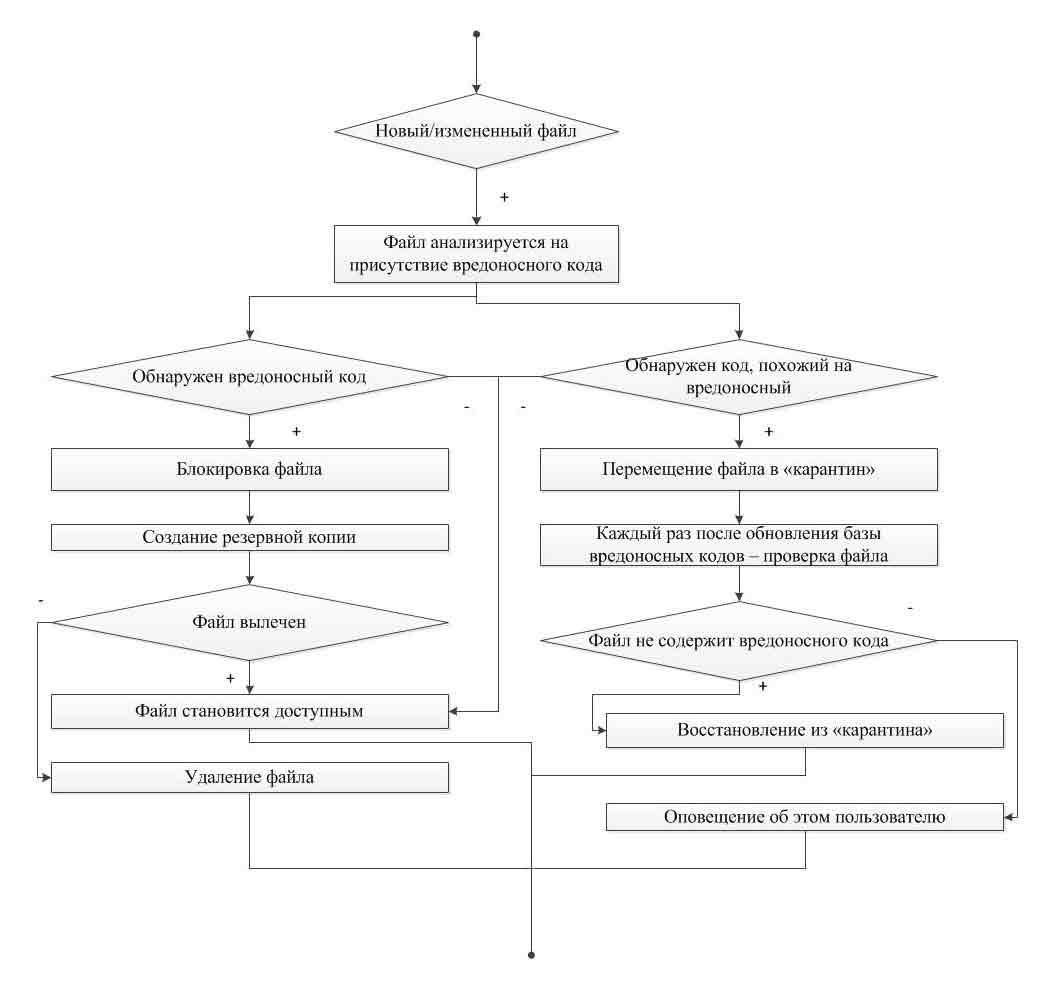

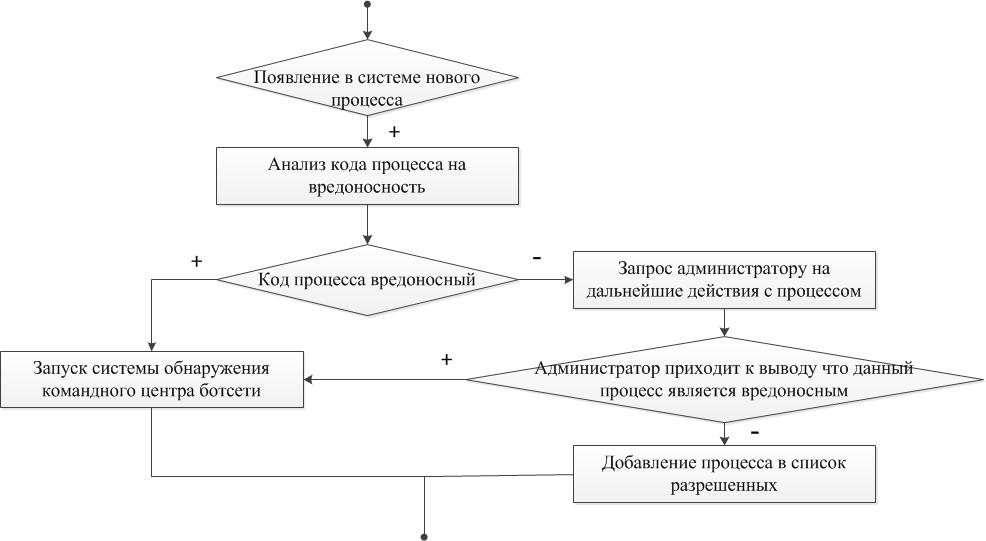

Рассмотрим более подробно данный алгоритм, начиная с алгоритма мониторинга рабочей машины (блок 2 на рисунке 6) в двух случаях:

- Появление нового или измененного файла (рисунок 7).

- Начало работы нового процесса (и этот процесс не был включен администратором системы в список разрешенных), (рисунок 8).

Кроме существующих составляющих для этой системы предлагаются алгоритмы работы вспомогательных подсистем, которые позволят не только максимально возможно защитить работы организации (сайта), но и обнаружить источник негативного воздействия, а именно:

- Алгоритм для программного обеспечения, которое будет взаимодействовать с аппаратными средствами для сбора и анализа статистики входного траффика.

- Алгоритм для системы обнаружения командного центра бот-сети.

Обнаружение бот-сетей в первую очередь основано на анализе сетевого трафика. Совокупная информация об аномальных изменениях объемов входящего и выходящего трафика дает четкую картину о попытках нарушить работу, осуществить кражу информации и прочих воздействий на систему. Следовательно, алгоритм для сбора и анализа статистки входного трафика является важной составляющей всей системы.

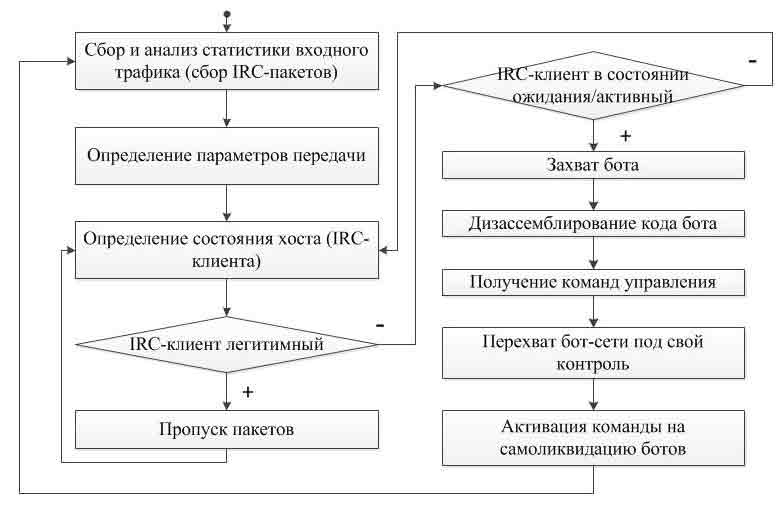

Нейтрализация источника негативного воздействия на работу организации так же является немаловажной задачей, потому что попытки нарушения работы могут быть неоднократными, а на борьбу с действием бот-сети требуются много ресурсов и времени. Алгоритм системы обнаружения командного центра бот-сети представлен на рисунке 8.

Данный метод обнаружения основан на том, что хост может находиться в одном из трёх состояний – либо легитимный IRC-клиент, либо бот, находящийся в состоянии ожидания команды, либо бот в состоянии атаки. Каждому из этих состояний соответствуют специфические значения средней длины пакета и частоты пересылки пакетов.

Рисунок 6 – Алгоритм работы системы управления автоматическим распознаванием реального пользователя и компьютерной программы

Рисунок 7 – Алгоритм мониторинга рабочей машины (в случае появления нового или измененного файла)

Рисунок 8 – Алгоритм работы мониторинга рабочей машины (в случае появления нового процесса)

Рисунок 9 – Алгоритм обнаружения командного центра бот-сети

4. Моделирование системы управления автоматическим распознаванием реального пользователя и компьютерной программы.

При моделировании системы управления автоматическим распознаванием реального пользования и компьютерной программы планируется разработать модель работы бот-сети на примере модели небольшой локальной сети компьютеров и удаленного сервера, на который будет производиться атака. Будут проанализирована работа бот-сети, а затем применена модель системы защиты и произведено дальнейший анализ полученных результатов.

Выводы

Анализируя сегодняшнюю ситуацию развития кибер-преступности, можно прийти к выводам, что бот-сети являются одной из самых доходных сфер, а так же, что злоумышленники вряд ли сами откажутся от подобного вида заработков, и, в свою очередь, вряд ли исчезнет конкуренция в сфере бизнеса, где сохранность информации и стабильность работы веб-сайтов является залогом успешного функционирования предприятий и фирм, а так же государственных сетей. Хотя эксперты и предупреждают об опасности, которую несут развитие бот-сетей, большинство владельцев бизнеса, государство отказываются предпринимать какие-либо меры по защите от них до тех пор, пока не сталкиваются с подобной проблемой, а зомби-сети все продолжают и продолжают развиваться.

В результате проведенной работы было:

- Проанализированы характеристики объекта управления (рассмотрена структура объекта управления, рассмотрен порядок функционирования, рассмотрен существующий уровень организации управления).

- Проведен обзор существующих систем управления данным классом объектов (проведена классификация систем управления).

- Разработан алгоритм системы управления автоматическим распознаванием реального пользователя и компьютерной программы.

- Смоделирована и проанализирована работа бот-сети и системы управления автоматическим распознаванием реального пользователя и компьютерной программы.

Примечание

При написании данного реферата магистерская работа еще не завершена. Окончательное завершение: декабрь 2013 года. Полный текст работы и материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Список источников

- Официальный документ Cisco, Ботнет: новый характер угроз, Cisco Systems, Inc, 2008, 9 с. – URL: http://www.cisco.com/web/RU/downloads/Botnets.pdf.

- Богданова, И.Ф. Информационная безопасность: классификация компьютерных угроз / И.Ф. Богданова // Интернет и современное общество: Труды ХI Всероссийской объединенной конференции(28-30 октября 2008 г., Санкт-Петербург). - СПб.: Факультет филологии и искусств СПбГУ, 2008. - С. 27-29. - URL: http://conf.infosoc.ru/2008/pdf_HI/BogdanovaN.pdf

- К.Л. Берлизева, Ю.М. Монахов, «Подготовка экспериментов по проверке работоспособности метода обнаружения ботнетов на основе кластерного анализа и метода обнаружния ботнетов на основе скрытой марковской гибридной модели», url: http://izi.vlsu.ru/HTC/1.pdf.

- И.В. Котенко, А.М. Коновалов, А.В. Шоров, «Исследование бот-сетей и механизмов противодействия им на основе имитационного моделирования», url: http://simulation.su/uploads/files/default/2012-kotenko-shorov-1.pdf

- Pub. No.: US2011/0004936 A1. Pub. Date: Jan. 6, 2011. Botnet early detection using hybrid hidden Markov model algorithm, Hahn-Ming Lee, Ching-Hao Mao, Yu-Jie Chen, Yi-Hsun Wang, Jerome Yeh, Tsu-Han Chen (TW).

- В.Д. Погребенник, П.Т. Хромчак, Національний університет

Львівська політехніка

,кафедра захисту інформації, «Розроблення моделі системи виявлення центрів управління ботнетами»,url: http://archive.nbuv.gov.ua/portal/natural/Vnulp/Avtomatyka/2009_639/16.pdf - Wernhuar Tarng, Cheng-Kang Chou and Kuo-Liang Ou, A P2P botnet virus detection system based on data-mining algorithms, International Journal of Computer Science & Information Technology (IJCSIT) Vol 4, No 5, October 2012.