Реферат за темою випускної роботи

Зміст

- Вступ

- 1. Актуальність теми

- 2. Мета і задачі дослідження та заплановані результати

- 3. Огляд існуючих систем управління даним класом об'єктів. Класифікація систем управління.

- 4. Моделювання системи управління автоматичним розпізнаванням реального користувача і комп'ютерної програми.

- Висновки

- Перелік посилань

Вступ

Ботнет являє собою цілу армію заражених вірусом комп'ютерів, що знаходяться під дистанційним

контролем зловмисника. Широке поширення технологій широкосмугового доступу призвело до значного

розширення можливостей ботнетів по запуску атак відмова в обслуговуванні

, зараженню мільйонів

комп'ютерів шпигунськими програмами та іншим шкідливим кодом, розкраданню конфіденційних даних,

широкомасштабній розсилці спаму, накручуванню

кліків, шантажу і здирництву. На сьогоднішній

день ботнети є основною загрозою безпеці в Інтернеті. Атаку з використанням ботнету легко

замовити, і хакери з небувалою швидкістю знаходять і використовують нові уразливості.

Як правило, один ботнет складається з десятків тисяч комп'ютерів. Ботнети складно виявляти,

оскільки їх топологія динамічна за своєю природою, що дозволяє обходити найбільш поширені

засоби захисту. Підрозділам забезпечення інформаційної безпеки необхідно вживати заходів щодо

запобігання зараження корпоративних комп'ютерів і захисту корпоративних ресурсів від атак з

використанням ботнетів.

Бот-мережа (англ. botnet від robot і network) – це комп'ютерна мережа, що складається з деякої кількості хостів, з запущеними ботами – автономним програмним забезпеченням. Найчастіше бот у складі ботнета є програмою, яка таємно встановлюється на комп'ютері жертви і дозволяє зловмиснику виконувати якісь дії з використанням ресурсів зараженого комп'ютера. Зазвичай використовуються для розсилки спаму, перебору паролів на віддаленій системі, атак на відмову в обслуговуванні [6].

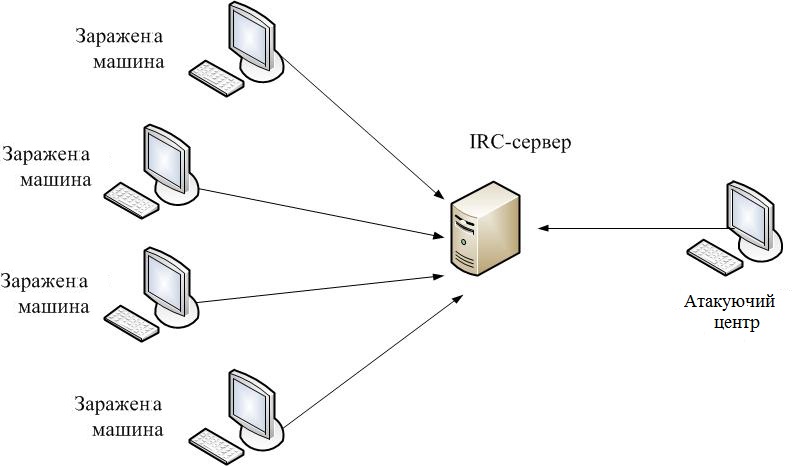

Бот-мережа є одним з прекрасних варіантів кіберзброї з великими обчислювальними можливостями, а також є чудовим способом анонімно заробити гроші [3]. Організатор даної мережі може управляти зараженими комп'ютерами в мережі з будь-якої точки планети, при цьому фактично не ризикуючи бути виявленим. Власники своїх комп'ютерів часто не підозрюють про те, що вони заражені і використовуються зловмисниками, знаходяться під контролем третіх осіб. Такі зомбі-машини входять в багатомільйонні бот-мережі. Найпростіша структура ботнету представлена на рисунку 1.

Рисунок 1 – Проста структура бот-мережі

Ботнет може використовуватися для найрізноманітніших цілей [2]: від звичайної розсилки спаму до атак на державні мережі. Коротко розглянемо варіанти використання бот-мереж:

- Розсилка спаму. За підрахунками експертів приблизно 80% спаму розсилається саме за допомогою бот-мереж. Середньостатистичний спамер заробляє приблизно 50-100 тисяч доларів на рік на таких мережах. Бот-мережі, призначені для розсилки спаму, так само можуть збирати адреси електронної пошти на заражених машинах.

- Кібершантаж. Один з найбільш широко застосовуваних способів використання ботнету –

проведення широкомасштабних DDoS-атак (від англ. Distributed Denial of Service, розподілена

атака типу

відмова в обслуговуванні

). У ході такої атаки з зомбі-комп'ютерів на сервер надсилається великий потік помилкових запитів до тих пір, поки сервер не буде перевантажений і стане не доступний користувачам, після чого власники бот-мережі вимагають викуп за зупинку атаки на сервер. Оскільки вдале ведення сучасного бізнесу не можливе без роботи в інтернеті, власники сайту швидше погодяться виплатити викуп, ніж звернуться до правоохоронних органів. - Анонімний доступ в Мережу. Даний варіант використання бот-мережі дозволяє зловмисникам від імені заражених комп'ютерів здійснювати злом сайтів, крадіжку грошей з банківських рахунків і т.д.

- Продаж і оренда бот-мереж. За допомогою такого варіанту власники бот-мереж також нелегально можуть заробляти гроші.

- Фішинг (англ. phishing, від fishing – риболовля, вивуджування – вид інтернет-шахрайства, метою якого є отримання доступу до конфіденційних даних користувачів – логінів і паролів). Бот-мережа дозволяє фішерам швидко змінювати адресу фішингової сторінки використовуючи заражені машини в якості проксі-серверів, і при цьому приховувати реальну адресу сторінки.

- Крадіжка конфіденційних даних. Даний вид використання бот-мережі дозволяє красти всілякі дані користувачів, які потім перепродаються або використовуються для масового зараження веб-сторінок з метою розширення бот-мережі.

Сьогоднішня класифікація ботнетів дуже проста. По суті, в її основу покладені всього два важливі параметри – архітектура ботнетів і протоколи, використовувані для їх управління. Оскільки найважливішим його параметром є архітектура, розглянемо цей аспект докладніше.

Архітектуру ботнетів зазвичай поділяють на два основних типи – з централізованою і з децентралізованою топологією. Іноді додають ще один, змішаний тип, який об'єднує в собі риси двох перших, проте нічого принципово нового в ньому немає [4].

Щодо використовуваного протоколу розрізняють IRC-орієнтовані, IM-орієнтовані, Веб-орієнтовані та багато інших.

Класифікація ботнетів, заснована на архітектурі ботнетів і протоколів, що використовуються для управління ботами [1]:

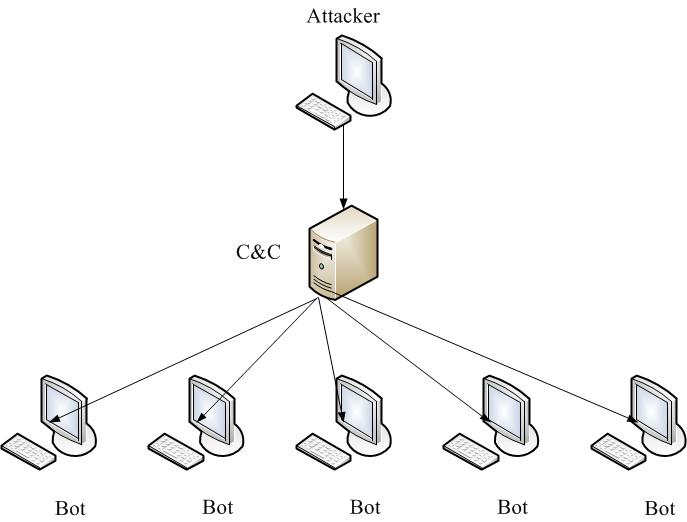

- Централізована топологія (єдиний центр управління, C&C – Command & Control Centre). Всі зомбікомпьютери під'єднуються суворо до одного головного вузла. Центр управління стежить за станом підключених ботів, накопичує дані, що збираються ними, і видає команди, а також постійно очікує підключення нових ботів, реєструючи їх у своїй базі. Для управління мережею господареві необхідний доступ до C&C, звідки видно всі підключені комп'ютери-боти. Такий тип зомбі-мереж є на сьогодні найпоширенішим, оскільки їх легше створювати і ними зручніше ефективно управляти. Структура централізованого ботнету розглянута на рисунку 2. Ліквідація вузла C&C означає блокування всього ботнету, а для викрадення досить перехопити управління центром.

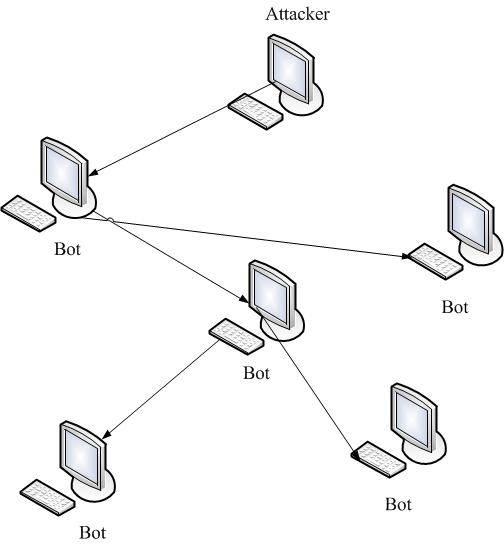

- Децентралізована топологія (P2P-ботнети). Тут боти з'єднуються не з єдиним центром

управління, а з кількома сусідніми, також зараженими машинами за відомим принципом

peer-to-peer, тобто

точка-точка

. Структура децентралізованого ботнету розглянута на рисунку 3. Ліквідувати або викрасти таку мережу набагато важче, оскільки господареві для управління всім ботнетом достатньо мати доступ хоча б до однієї з машин зомбімережі. З іншого боку, керувати P2P-ботнетом не так зручно, як мережею з C&C.

Рисунок 2 – Централізована топологія бот-мережі

Рисунок 3 – Децентралізована топологія бот-мережі

Класифікація ботнетів щодо використовуваних мережевих протоколів [7]:

- IRC-орієнтовані. Це один з найперших видів ботнетів, де управління ботами здійснювалося на основі IRC (Internet Relay Chat). Кожен заражений комп'ютер з'єднувався з вказаним в тілі програми-бота IRC-сервером, заходив на певний канал і чекав команди від свого господаря.

- IM-орієнтовані. Для передачі даних використовуються канали IM-служб (Instant Messaging), наприклад AOL, MSN, ICQ і ін Проблеми виникають при створенні окремого аккаунта IM-служби для кожного бота, тому невисока популярність у таких ботнетів. Справа в тому, що боти повинні виходити в Мережу і постійно бути присутнім онлайн. Оскільки більшість IM-служб не дозволяють входити в систему з різних комп'ютерів, використовуючи один і той же користувачем, у кожного бота має бути свій номер IM-служби. При цьому власники IM-служб всіляко перешкоджають будь-якої автоматичної реєстрації акаунтів. У результаті господарі IM-орієнтованих ботнетів сильно обмежені в числі наявних зареєстрованих акаунтів, а значить і в числі ботів, одночасно присутніх в Мережі. Звичайно, боти можуть використовувати одним і тим же користувачем, виходити в онлайн один раз на певний проміжок часу, відсилати дані на номер господаря і протягом короткого проміжку часу чекати відповіді, але це все дуже проблематично: така мережа реагує на команди дуже повільно.

- Веб-орієнтовані. Бот з'єднується з певним веб-сервером, отримує з нього команди і передає у відповідь дані. Такі ботнети популярні в силу відносної легкості їх розробки, великого числа веб-серверів в Інтернеті і простоти управління через веб-інтерфейс.

- Інші. Крім перерахованих вище існують і інші види ботнетів, які з'єднуються на основі свого власного протоколу, базуючись лише на стеку протоколів TCP/IP: використовують лише загальні протоколи TCP, ICMP, UDP.

1. Актуальність теми

Актуальність теми обумовлена важливою проблемою, яка виникла близько п'ятнадцяти років тому – бот-мережі (ботнети, зомбі-мережі), і її досі дуже сильно недооцінюють до тих пір, поки не відбувається витік цінної інформації з фірми, не пропадають гроші з банківських карток та інші неприємності.

2. Мета і задачі дослідження та заплановані результати

Метою дослідження є розробка системи управління автоматичного розпізнавання реального користувача і комп'ютерної програми, моделювання роботи ботнету з подальшим застосуванням алгоритмів і способів перехоплення і знищення ботів.

- Аналіз характеристик об'єкта управління:

- розглянути структуру об'єкта управління;

- розглянути порядок функціонування об'єкта управління;

- розглянути існуючий рівень організації управління;

- Огляд існуючих систем управління даним класом об'єктів:

- класифікація систем управління;

- оцінка характеристик об'єкта управління;

- Постановка завдання.

- Синтез алгоритму системи.

- Моделювання роботи ботнету.

- Аналіз отриманих результатів.

У результаті дослідження планується отримати алгоритм роботи системи управління автоматичним розпізнаванням реального користувача і комп'ютерної програми, модель роботи системи та оцінку змодельованої роботи.

3. Огляд існуючих систем управління даним класом об'єктів. Класифікація систем управління.

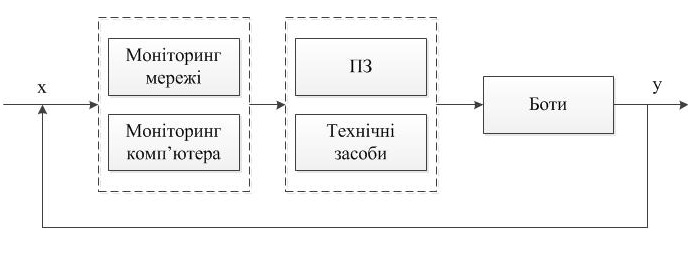

Система управління автоматичним розпізнавання реального користувача і комп'ютерної програми призначена для того, щоб уникнути крадіжки, втрати інформації, втрати фінансів та іміджу фірми, а так само багатьох інших неприємних факторів. Структура даної системи представлена на рисунку 4.

Рисунок 4 – Система управління автоматичного розпізнавання реального користувача і комп'ютерної програми

На рисунку 4 розглядається варіант атаки ботнету. При вході сигналу х в систему управління відбувається одночасний моніторинг мережі Internet і комп'ютера за допомогою програмного забезпечення і технічних засобів контролю, які аналізують вхідний сигнал. Виявлення атаки ботнету цими системами тягне за собою сигналізування програмними і технічними засобами, блокування ботів, а потім пошук і блокування центру ботнету.

Яскравим прикладом роботи бот-мережі є наочне представлення DDoS-атаки на сервер (рисунку 5).

Рисунок 5 – DDoS-атака на сервер, (анімація: 4 кадри, 4 циклу повторень, 72 кілобайт).

При DDoS-атаці на сервер боти на заражених комп'ютерах очікують команду від господаря. При отриманні необхідної команди про атаку певного сервера, кожен комп'ютер починає відправляти величезне число пакетів невеликого розміру. При перевантаженні сервера великим числом пакетів сервер припиняє своє функціонування на довгий час [5].

Можна виділити 2 основних види управління даним класом об'єктів:

- Програмні засоби захисту.

- Технічні засоби захисту.

До програмних засобів захисту можна віднести:

- Norton AntiBot. Захист від ботів, активний поведінковий аналіз.

- Check Point. Збір даних з унікальної глобальної мережі сенсорів виявлення загроз і розповсюдження цієї інформації по шлюзах безпеки в усьому світі.

Технічні засоби захисту від бот-мереж:

- Пристрої виявлення і пригнічення DDoS-атак Cisco Guard і Cisco Anomaly Detector. Пристрої є самими функціональними і потужними з існуючих рішень для пригнічення найбільш небезпечних на сьогоднішній день загроз, що походять від ботнетів, а саме DDoS-атак.

- Рішення Cisco Service Control Engine (Cisco SCE) володіє можливістю контролю трафіку абонентів широкосмугового доступу в мережу.

- Пристрій IronPort S-series має можливість моніторингу трафіку на 4 рівні зі швидкістю 1Гбіт/с, виявляючи і блокуючи спроби з'єднань з шкідливими ресурсами в мережі Інтернет.

- Cisco Security Agent захищає сервери, персональні комп'ютери і POS-термінали від найбільш поширених атак з використанням ботнету: встановлення ПЗ бота, шпигунських програм, ПЗ для прихованого віддаленого управління, а також цілеспрямованих і зовсім нових атак.

- Системи Cisco IPS використовують алгоритми виявлення аномалій для виявлення і блокування атак з використанням ботнетів.

- Cisco NetFlow – це найкраща з представлених в галузі реалізація Flow-протоколів з функцією телеметрії, що дозволяє отримувати дані про роботу маршрутизаторів під управлінням Cisco IOS ®. Завдяки своїй масштабованості і можливості надання звітів про трафік в мережах будь-яких розмірів технологія Cisco NetFlow стала стандартним методом отримання корисної інформації для управління трафіком і забезпечення безпеки в мережах як підприємств, так і операторів зв'язку.

- Cisco Global Site Selector – це пристрій глобального розподілу навантаження, яке може також використовуватися як DNS-сервер, що надає масштабовані служби імен та адресації для мереж підприємств та операторів зв'язку.

Система управління автоматичним розпізнаванням реального користувача і комп'ютерної програми здійснює дворівневий захист: з одного боку на програмному і технічному рівні, а з іншого – моніторинг мережі Інтернет та робочих машин з метою подальшого виявлення і часткової або повної ліквідації бот-мережі.

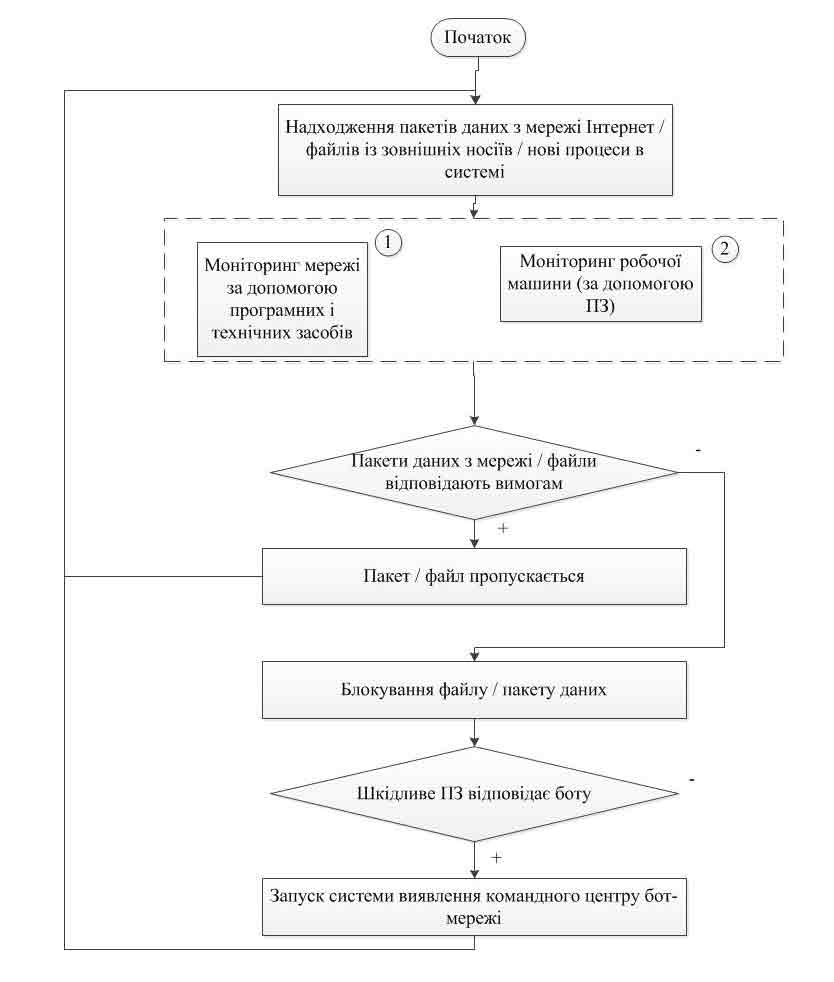

На рисунку 6 представлений алгоритм роботи запропонованої системи.

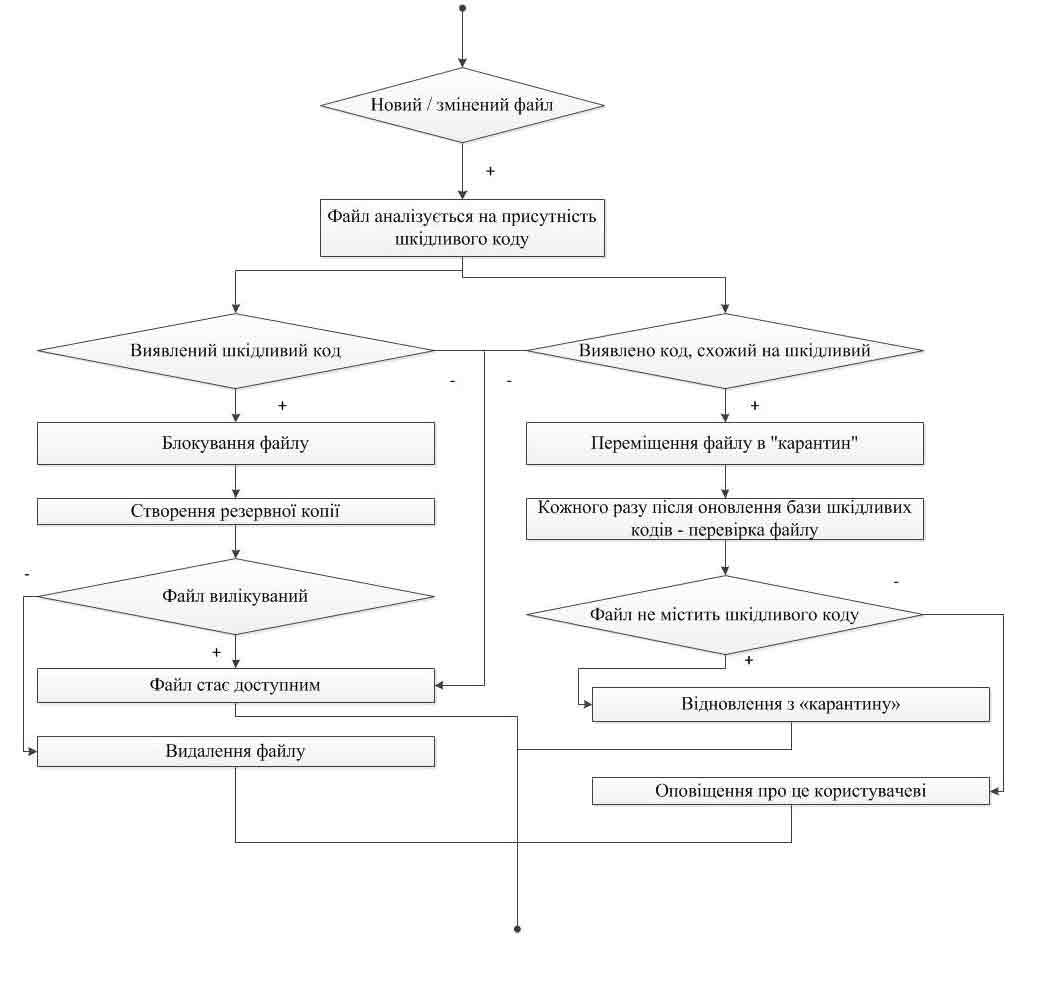

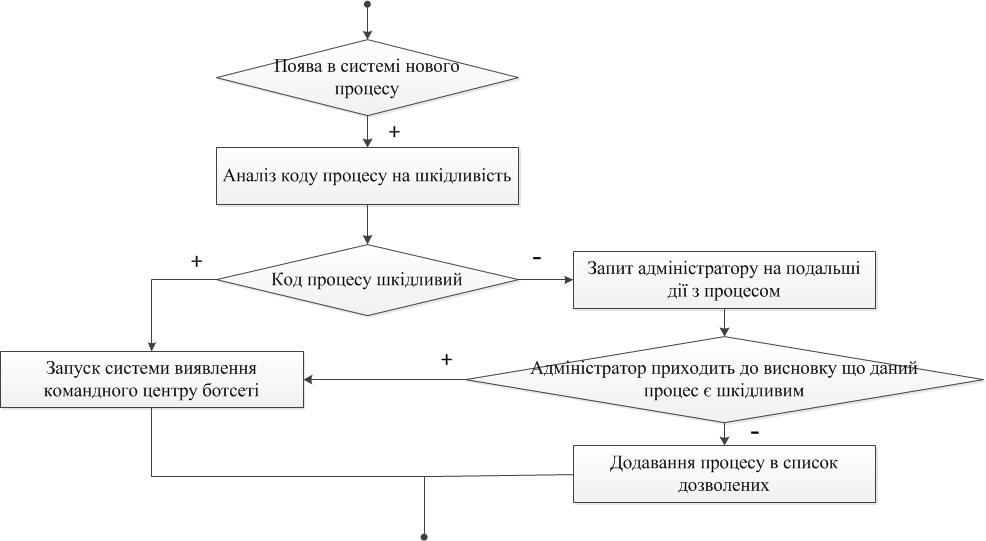

Розглянемо більш детально даний алгоритм, починаючи з алгоритму моніторингу робочої машини (блок 2 на рисунку 6) у двох випадках:

- Поява нового або зміненого файлу (рисунок 7).

- Початок роботи нового процесу (і цей процес не був включений адміністратором системи в список дозволених) (рисунок 8).

Крім існуючих складових для цієї системи пропонуються алгоритми роботи допоміжних підсистем, які дозволять не тільки максимально можливо захистити роботу організації (сайту), але і виявити джерело негативного впливу, а саме:

- Алгоритм для програмного забезпечення, яке буде взаємодіяти з апаратними засобами для збору та аналізу статистики вхідного трафіку.

- Алгоритм для системи виявлення командного центру бот-мережі.

Виявлення бот-мереж в першу чергу грунтується на аналізі мережевого трафіку. Сукупна інформація про аномальні зміни обсягів вхідного і вихідного трафіку дає чітку картину про спроби порушити роботу, здійснити крадіжку інформації та інших впливів на систему. Отже, алгоритм для збору та аналізу статистки вхідного трафіку є важливою складовою всієї системи.

Нейтралізація джерела негативного впливу на роботу організації так само є важливою задачею, тому що спроби порушення роботи можуть бути неодноразовими, а на боротьбу з дією бот-мережі потрібні багато ресурсів і часу. Алгоритм системи виявлення командного центру бот-мережі представлений на рисунку 8.

Даний метод виявлення грунтується на тому, що хост може знаходитися в одному з трьох станів - або легітимний IRC-клієнт, або бот, що знаходиться в стані очікування команди, або бот в стані атаки. Кожному з цих станів відповідають специфічні значення середньої довжини пакету і частоти пересилання пакетів.

Рисунок 6 – Алгоритм роботи системи управління автоматичним розпізнаванням реального користувача і комп'ютерної програми

Рисунок 7 – Алгоритм моніторингу робочої машини (у разі появи нового або зміненого файлу)

Рисунок 8 – Алгоритм роботи моніторингу робочої машини (у разі появи нового процесу)

Рисунок 9 – Алгоритм виявлення командного центру бот-мережі

4. Моделювання системи управління автоматичним розпізнаванням реального користувача і комп'ютерної програми.

При моделюванні системи управління автоматичним розпізнаванням реального користування та комп'ютерної програми планується розробити модель роботи бот-мережі на прикладі моделі невеликої локальної мережі комп'ютерів і віддаленого сервера, на який проводитиметься атака. Будуть проаналізовано роботу бот-мережі, а потім застосована модель системи захисту та проведений подальший аналіз отриманих результатів.

Висновки

Аналізуючи сьогоднішню ситуацію розвитку кібер-злочинності, можна прийти до висновків, що бот-мережі є однією з найбільш прибуткових сфер, а так само, що зловмисники навряд чи самі відмовляться від подібного виду заробітків, і, у свою чергу, навряд чи зникне конкуренція в сфері бізнесу, де збереження інформації і стабільність роботи веб-сайтів є запорукою успішного функціонування підприємств і фірм, а так само державних мереж. Хоча експерти і попереджають про небезпеку, яку несуть розвиток бот-мереж, більшість власників бізнесу, держава відмовляються робити які-небудь заходи по захисту від них до тих пір, поки не стикаються з подібною проблемою, а зомбі-мережі всі продовжують і продовжують розвиватися.

У результаті проведеної роботи було:

- Проаналізовано характеристики об'єкта управління (розглянута структура об'єкта управління, розглянуто порядок функціонування, розглянуто існуючий рівень організації управління).

- Проведено огляд існуючих систем управління даним класом об'єктів (проведена класифікація систем управління).

- Розроблено алгоритм системи управління автоматичним розпізнаванням реального користувача і комп'ютерної програми.

- Змодельована і проаналізована робота бот-мережі і системи управління автоматичним розпізнаванням реального користувача і комп'ютерної програми.

Примітка

При написанні даного реферату магістерська робота ще не завершена. Остаточне завершення: грудень 2013 року. Повний текст роботи та матеріали по темі можуть бути отримані у автора або його керівника після вказаної дати.

Перелік посилань

- Официальный документ Cisco, Ботнет: новый характер угроз, Cisco Systems, Inc, 2008, 9 с. – URL: http://www.cisco.com/web/RU/downloads/Botnets.pdf.

- Богданова, И.Ф. Информационная безопасность: классификация компьютерных угроз / И.Ф. Богданова // Интернет и современное общество: Труды ХI Всероссийской объединенной конференции(28-30 октября 2008 г., Санкт-Петербург). - СПб.: Факультет филологии и искусств СПбГУ, 2008. - С. 27-29. - URL: http://conf.infosoc.ru/2008/pdf_HI/BogdanovaN.pdf

- К.Л. Берлизева, Ю.М. Монахов, «Подготовка экспериментов по проверке работоспособности метода обнаружения ботнетов на основе кластерного анализа и метода обнаружния ботнетов на основе скрытой марковской гибридной модели», url: http://izi.vlsu.ru/HTC/1.pdf.

- И.В. Котенко, А.М. Коновалов, А.В. Шоров, «Исследование бот-сетей и механизмов противодействия им на основе имитационного моделирования», url: http://simulation.su/uploads/files/default/2012-kotenko-shorov-1.pdf

- Pub. No.: US2011/0004936 A1. Pub. Date: Jan. 6, 2011. Botnet early detection using hybrid hidden Markov model algorithm, Hahn-Ming Lee, Ching-Hao Mao, Yu-Jie Chen, Yi-Hsun Wang, Jerome Yeh, Tsu-Han Chen (TW).

- В.Д. Погребенник, П.Т. Хромчак, Національний університет

Львівська політехніка

,кафедра захисту інформації, «Розроблення моделі системи виявлення центрів управління ботнетами»,url: http://archive.nbuv.gov.ua/portal/natural/Vnulp/Avtomatyka/2009_639/16.pdf - Wernhuar Tarng, Cheng-Kang Chou and Kuo-Liang Ou, A P2P botnet virus detection system based on data-mining algorithms, International Journal of Computer Science & Information Technology (IJCSIT) Vol 4, No 5, October 2012.