Хамидулліна Катерина Дмитріївна

Факультет комп'ютерних наук та технологій

Кафедра комп'ютерних систем моніторінга

Спеціальність «Комп'ютерний еколого-економічний моніторинг»

Розробка політики інформаційної безпеки підприємства з урахуванням втрат, пов'язанних з загрозами інформаційних систем

Науковий керівник: к.т.н., доц. Губенко Наталія Євгенівна

Реферат за темою магістерської роботи

Реферат

по темі випускної роботи магістра

«Розробка політики інформаційної безпеки підприємства з урахуванням оцінки втрат, пов'язаних з погрозами інформаційних систем»

Мета і завдання

Магістерська робота присвячена проблемі інформаційної безпеки (ІБ) на підприємстві. Розглядаються основні властивості інформації (цілісність, доступність, конфіденційність), а також загрози інформаційних систем.

Мета роботи: розробити політику інформаційної безпеки підприємства, яка буде враховувати втрати при реалізації загроз.

Основними завданнями даної роботи є:

- аналіз фінансових втрат через реалізацію загроз інформаційної безпеки;

- прогнозування небезпечних подій (пов'язаних з інформаційною безпекою) на підприємстві.

Актуальність теми роботи

Будь–яка підприємницька діяльність пов'язана з отриманням, зберіганням та обробкою будь–якої інформації. Далеко не кожен підприємець готовий вести чесну конкурентну боротьбу, тому втрати від реалізації загроз інформаційної безпеки можуть призвести до серйозних проблем у сфері ведення бізнесу.

Враховувати і прогнозувати ці загрози ІБ без використання спеціальних засобів на підприємстві стає все складніше, тому очевидним є той факт, що створення політики безпеки, заснованої на оцінці втрат, а також прогнозуванні загроз ІБ стає першочерговою проблемою в сфері ведення бізнесу.

Крім того, прогнозування інформаційних загроз може значно мінімізувати втрати на підприємстві, які ґрунтуються на загрозах доступності, цілісності і конфіденційності інформації, а належно організована політика інформаційної безпеки, у свою чергу, знижує ризик виникнення і швидке усунення загроз, у разі їх реалізації.

Передбачувана наукова новизна

Передбачувана наукова новизна полягає у систематизації методів прогнозування та їх впровадження в політику інформаційної безпеки підприємства, а також облік оцінки втрат при реалізації загроз інформаційної безпеки.

Плановані практичні результати

В результаті виконання даної магістерської роботи планується виконання наступних пунктів:

- аналіз методів прогнозування та вибір найбільш придатних;

- створення бази даних для реалізації прогнозування методом експертних оцінок;

- розробка політики інформаційної безпеки підприємства з урахуванням оцінки втрат, пов'язаних з реалізацією загроз інформаційної безпеки;

- аналіз результатів прогнозування і порівняння їх з реальними даними;

- створення звіту про роботу запропонованої моделі політики інформаційної безпеки.

Огляд досліджень і розробок по темі

Дослідження і розробки в цій області тільки починають набувати глобальний характер, проте кількість рішень даного питання все ще мала.

Оцінка втрат фінансової інформації [1]. Ця оцінка визначає кількість конфіденційної інформації, яка втрачається за певний час. Крім того, система сама визначає який інформації представити статус конфіденційної, а також які програми або співробітники здійснюють протиправні дії. Така оцінка здійснюється за допомогою спеціального обладнання в мережі, яке реєструє конфіденційну інформацію і здійснює пасивний моніторинг трафіку, що виходить з мережі. Якщо конфіденційна інформація ідентифікується пристроями, то вони починають збирати інформацію про IP–адреси відправника і одержувача, а також про протокол передачі та типі переданої інформації.

Кількісна оцінка втрат [2]. До даного типу оцінки втрат відносяться точні методи сучасної математики, а також експертні методи оцінки втрат. Тут дуже важливо враховувати не лише прямі втрати, пов'язані з купівлею або відновленням нового обладнання та оплати праці на відновлення система, а й непрямі втрати, такі як втрата репутації, клієнтів, довіри і т.д.

Оцінка втрат вимагає глибоких системних знань і аналітичного мислення.

Крім оцінки втрат важливо аналізувати і загрози інформаційної безпеки.

При аналізі загроз інформаційної безпеки найчастіше використовують три основні методи [3]:

- Пряма експертна оцінка. Даний метод заснований на знаннях експертів в області ІБ. Вони мають визначити список параметрів, які характеризують загрози ІБ, а також призначити цими параметрами коефіцієнти важливості.

- Статистичний аналіз. Цей аналіз ґрунтується на накопиченої інформації про інциденти ІБ, таких як частота виникнення загроз, їх причини та джерела. Для цього необхідно побудова досить великої бази даних.

- Факторний аналіз. Цей вид аналізу заснований на виявленні факторів, які з певною ймовірністю ведуть до реалізації загроз. Такими факторами можуть бути наявність привабливих для кіберзлочинців інформаційних активів, уразливості інформаційної системи, високий рівень вірусної активності в зовнішньому середовищі і тощо Оскільки на сучасні інформаційні системи впливають безліч факторів, зазвичай використовується багатофакторний аналіз.

Грездов Г.Г. запропонував модель оцінки втрат для погроз доступності, цілісності і конфіденційності інформації. За допомогою даної моделі можна обчислити втрати, які враховуватимуть недоотриманий дохід, простій системи і відновлення працездатності вузла [4].

Розробками, пов'язаними з оцінкою втрат і загроз інформаційної безпеки, займалася Нікуленко О.Д. (магістр ДонНТУ) під керівництвом Губенко Н.Е [5].

Статистичні відомості про погрози

У сучасному світі спостерігається щорічне збільшення швидкості росту кількості загроз інформаційної безпеки.

З кожним роком кількість існуючих загроз збільшується, однак найбільш популярними з них залишаються наступні [6]:

- шкідливі програми;

- зловмисні співробітники;

- використання вразливостей;

- неуважні працівники;

- мобільні пристрої;

- соціальні мережі;

- соціальна інженерія;

- атаки нульового дня;

- загроза безпеки хмарних обчислень;

- кібер– шпигунство.

Так, за даними компанії Sophos в 2009– 2010 рр. відбулося значне зростання кількості спаму, фішингу та шкідливих програм [7].

Рис. 1 – Діаграма зростання кількості спаму, фішингу та шкідливих програм

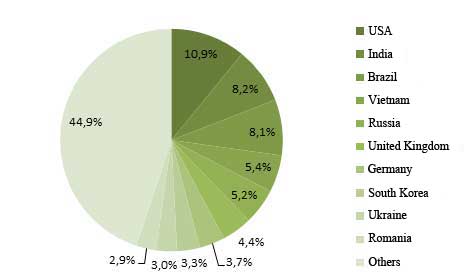

Крім того, за даними компанії Symantec Україна входить до десятки країн за кількістю відправників спаму [7].

Рис. 2 – Діаграма процентного співвідношення кількості відправників спаму за країною

По фішингу Україна займає 5 місце. Її випереджають такі країни як Індія, Росія, Бразилія і США [7].

Інше дослідження компанії Symantec показує, що фінансові установи піддаються фішинг– атакам в 50,1% випадків, що ще раз підтверджує важливість створення політики інформаційної безпеки для підприємств [7].

Разом із зростанням кількості загроз, збільшується також кількість вразливостей систем. Так в 2010 року компанія Symantec виявила 8562 уразливості, що на 27% більше, ніж у 2009 році [7].

Вищевказані статистичні дані показують, що з кожним роком все складніше стежити за появою нових загроз, а також відстежувати уразливості систем щодо запобігання атак на системи. Всі ці атаки так чи інакше призводять до втрат у сфері ведення бізнесу.

Крім того, існує ще величезна кількість загроз, які не вказані в даній статистиці, але які так само мають бути враховані при створенні політики інформаційної безпеки підприємства. Всі загрози, які описані вище, можуть призводити до втрати доступності, цілісності і конфіденційності інформації, що в свою чергу може призвести до простоїв системи, витратам на її відновлення і тощо. Тому дуже важливо оцінювати втрати, до яких можуть призвести дані атаки.

Аналіз моделі оцінки втрат

Метою кожного підприємства є максимізація прибутку і мінімізація витрат. Якщо перше завдання залежить від керівництва, то друга в певній мірі залежить від відділу інформаційної безпеки (ІБ), тому що відділ ІБ працює з проблемами захисту головних властивостей інформації (доступності, цілісності, конфіденційності).

Нижче представлена модель оцінки втрат Грездова Г.Г. [4].

Загроза доступності – це обмеженість доступу до ресурсу або повна його відсутність. Ресурс вичерпаний за наявності доступу до ресурсу з витратою великого проміжку часу.

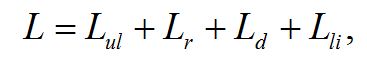

Втрати від загроз доступності розраховуються за формулою:

де Lul – втрати від несвоєчасного надання послуг з доступу до інформації; Lr – втрати, пов'язані з відновленням працездатності; Ld – втрати, пов'язані з простоєм вузла системи (ВС); Lli – втрати, пов'язані з втратою доходу.

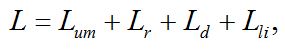

Цілісність даних означає їх повноту і незмінність. Загроза цілісності являє собою реалізацію зміни даних навмисно чи ненавмисно. Формула розрахунку втрат, пов'язаних з погрозами цілісності:

де Lum – втрати від несанкціонованої модифікації інформації, розмір втрат буде залежати від значимості інформації, цілісність якої порушена; Lr – втрати, пов'язані з відновленням працездатності; Ld – втрати, пов'язані з простоєм вузла системи;Lli – втрати, пов'язані з втратою можливого доходу.

Конфіденційна інформації – інформація, яка не є загальнодоступною і яка може завдати шкоди правам і охоронюваним законом інтересам. Втрати при розголошенні інформації можуть бути фінансовими, втратою репутації та конкурентоспроможності.

Тому для розрахунку втрат найбільш зручним є метод експертних оцінок. Суть методу полягає в тому, що група фахівців у даній області аналізують втрати, виходячи із значущості самої інформації.

З вищесказаного зрозуміло, що інформацію на підприємстві необхідно захищати з метою мінімізації втрат. Для цього використовують страхування інформаційних ризиків підприємства (видача страховими товариствами гарантій суб'єктам інформаційних відносин за заповненню матеріальної шкоди в разі реалізації загроз інформаційної безпеки).

З використанням страхування інформаційних ризиків підприємства підсумкові втрати (L *) розраховуються за формулою

де L – сумарні втрати через порушення кількох категорій інформації; Ins – сумарний прибуток від страхування ризиків.

Модель Грездова Г.Г. враховує втрати від порушення основних властивостей інформації – доступність, цілісність, конфіденційність. Дана модель може застосовуватися при розрахунку втрат від порушення одного, двох, або всіх властивостей інформації. Формули, наведені вище, універсальні і прості в застосуванні, на їх основі можна здійснювати ручний прорахунок, а також створити продукт для більш точного виконання розрахунків.

Однак, дана модель не враховує інфляцію, а також не прогнозує загрози, які можуть спричинити за втрати від порушення властивостей інформації.

Прогнозування загроз інформаційної безпеки

Для прогнозування загроз у сфері інформаційної безпеки пропонується використовувати теорію ритмів. Суть цієї теорії полягає в тому, що всі процеси природного, економічного, технологічного та інших характерів підкоряються певним загальним закономірностям. На основі цієї теорії створено продукт «Future», завдяки якому є можливість вирішити деякі проблеми прогнозування інформаційних загроз [8].

Ряд авторів [Жигулін Г.П., Суханов А., та ін.] пропонують використовувати для прогнозування загроз статистичні методи. Головною перевагою цих методів є адаптація математичних та статистичних апаратів до об'єкта. Статистичні методи універсальні, оскільки для проведення аналізу не потрібно знання про можливі атаки і використовуваних ними вразливості. Але при використанні цих методів виникає ряд проблем:

- «статистичні» системи не чутливі до порядку проходження подій;

- важко задати граничні (порогові) значення відслідковуються системою виявлення атак характеристик;

- «статистичні» системи можуть бути з плином часу «начені» порушниками.

Ще один метод прогнозування – метод експертних оцінок. Цей метод доцільно застосовувати в тому випадку, коли відсутні статистичні дані. При цьому експертам пропонується відповісти на питання про стан або майбутню поведіку інформаційних активів, що характеризуються невизначеними параметрами або невивченими властивостями.

Існує 3 методи прогнозування, заснованих на експертних оцінках:

- Метод колективної експертної оцінки. У даному випадку відбувається узагальнення результатів роботи групи експертів в галузі інформаційної безпеки. Для отримання об'єктивного результату необхідно обробити індивідуальні, незалежні оцінки, винесені експертами. Таким чином відбувається різнобічний аналіз проблеми.

- Метод Дельфі експертних оцінок. Даний метод грунтується на процесі «мозкового штурму» групи фахівців. Даний метод застосовується при необхідності швидкого прийняття рішення. Дельфійський метод використовується для експертного прогнозування шляхом організації системи збору та математичної обробки експертних оцінок.

- Компетентність експертної групи. У даному випадку відбувається дискусія з питання, з метою знаходження єдино правильного його рішення. Цей метод відрізняється від попереднього тим, що крім вираження своїх ідей, експерт може також критикувати чужі. Перевагою даного методу є простота реалізації і зменшення ймовірності помилок.

Таким чином, метод колективних оцінок є найбільш універсальним і використовується в магістерській роботі.

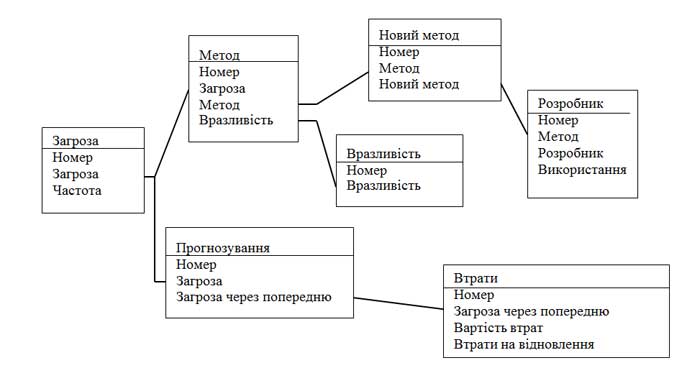

Знання експертів формуються в базу даних (рис. 3). База даних допоможе в пошуку аналогічних подій і методів їх вирішення, а також мінімізації втрат. Такий метод прогнозування має багато спільного з прогнозуванням методом аналогій. Головним достоїнством такого прогнозування є відсутність помилкових тривог.

Основним недоліком цього методу є неможливість відбивання невідомих атак. При цьому навіть невелика зміна вже відомої атаки може стати серйозною проблемою [9, 11].

Рис. 3 – Загальна схема бази даних для прогнозування методом експертних оцінок

Висновок

Для оцінки втрат дуже важливо усвідомлювати і враховувати всі параметри, які впливають на витрати від реалізації загроз інформаційної безпеки. Серед них можуть бути витрати на оновлення, покупку або відновлення обладнання, оплата робочим, що відновлюють систему, а також витрати від втрати репутації.

Крім того, в політику інформаційної безпеки підприємства необхідно впроваджувати прогнозування загроз для того, щоб заздалегідь знати про можливу атаку і усунути проблему ще до її появи.

У магістерській роботі проводиться вдосконалення моделі оцінки втрат шляхом застосування прогнозування загроз і втрат, які вони можуть за собою спричинити; проводиться побудова моделі політики безпеки підприємства, з урахуванням моделі оцінки втрат.

Вибір прогнозування методом експертних оцінок грунтується на аналізі його достоїнств і недоліків. Можливе застосування декількох методів для кращої побудови прогнозу.

Переваги даної моделі оцінки втрат:

- проста програмна реалізація.

- можливість вдосконалення.

- прозорість розрахунків.

- можливість використання будь– яким підприємством.

Недоліки:

- при використанні прогнозування методом експертних оцінок, з'являється небезпека неможливості відображення невідомих атак, а також суб'єктивність цього методу;

- відсутність урахування інфляції.

Список літератури

- Webcontrol [Electronic resourse] / Інтернет– ресурс. – Режим доступу до статті: http://web-control.ru/dlp_for_finance – Защита от утечек и потери информации о клиентах

- AVOIDANCE.RU – СТАТЬИ ОБ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ [Electronic resourse] / Інтернет– ресурс. – Режим доступу до статті:

http://avoidance.ru/articles/informatsionnaja-bezopasnost-na-predprijatii/57-analiz-riska-i-poter.html – Анализ риска и потерь - Arinteg [Electronic resourse] / Інтернет– ресурс. – Режим доступу до статті: http://www.arinteg.ru/articles/analiz-ugroz-informatsionnoy-bezopasnosti-27291.html – Анализ угроз информационной безопасности

- Грездов, Г. Г. Способ решения задачи формирования комплексной системы защиты информации для автоматизированных систем 1 и 2 класса [Текст] / Г. Г. Грездов // (Препринт/ НАН Украины. Отделение гибридных управляющих систем в энергетике ИПМЭ им. Г. П. Пухова НАН Украины; № 01/2005 ) – Киев : ЧП Нестреровой, 2005. – С. 66.

- Анализ модели для оценки потерь, связанных с реализацией угроз и страхованием информационных рисков: сб. текстов выступление на четвертой международной научно– технической конференции «Моделирование и компьютерная графика/ ДонНТУ 5– 8 октября – Д.: 2011. – 33с.

- Help Net Security [Electronic resourse] / Інтернет– ресурс. – Режим доступу до статті: http://www.net-security.org/secworld.php?id=8709 – Топ– 10 угроз информационной безопасности

- Telecommunication technologies - телекоммуникационные технологии [Electronic resourse] / Интернет – ресурс. – Режим доступа к статье: http://book.itep.ru/10/2011.htm#43 – 2011 г. Обзор по материалам ведущих фирм мира, работающих в сфере сетевой безопасности

- Бузинов А.С., Жигулин Г.П., Шабаев Р.И. Моделирование и прогнозирование информационных угроз как составная часть Концепции информационной безопасности РФ – СПб: Издательство «Научно– производственное объединение специальных материалов», – 2010. – С.63– 68.

- Your Private Network [Electronic resourse] / Інтернет– ресурс. – Режим доступу до статті: http://ypn.ru/448/intrusion-detection-technologies/ –Технологии обнаружения атак

- Административно– управленческий портал [Electronic resourse] / Інтернет– ресурс. – Режим доступу до статті: http://www.aup.ru/books/m6/8_4.htm – Безопасность предпринимательской деятельности

- Информационная безопасность [Electronic resourse] / Інтернет– ресурс. – Режим доступу до статті: http://inf-bez.ru/?p=424 – Анализ существующих методов экспертной оценки для систем информационной безопасности

Зауваження

При написанні даного автореферату магістерська робота ще не завершена. Остаточне завершення роботи – грудень 2013 року. Повний текст роботи та матеріали можуть бути отримані у автора або наукового керівника після зазначеного часу.