Хамидуллина Екатерина Дмитриевна

Факультет компьютерных наук и технологий

Кафедра компьютерных систем мониторинга

Специальность «Компьютерный эколого-экономический мониторинг»

Разработка политики информационной безопасности предприятия с учетом оценки потерь, связанных с угрозами информационных систем

Научный руководитель: к.т.н., доц. Губенко Наталья Евгеньевна

Реферат по теме магистерской работы

Реферат

по теме выпускной работы магистра

«Разработка политики информационной безопасности предприятия с учетом оценки потерь, связанных с угрозами информационных систем»

Цели и задачи

Магистерская работа посвящена проблеме информационной безопасности (ИБ) на предприятии. Рассматриваются основные свойства информации (целостность, доступность, конфиденциальность), а также угрозы информационных систем.

Цель работы: разработать политику информационной безопасности предприятия, которая будет учитывать потери при реализации угроз.

Основными задачами данной работы являются:

- анализ финансовых потерь из– за реализации угроз информационной безопасности;

- прогнозирование наступления опасных событий (связанных с информационной безопасностью) на предприятии

Актуальность темы работы

Любая предпринимательская деятельность сопряжена с получением, хранением и обработкой какой– либо информации. Далеко не каждый предприниматель готов вести честную конкурентную борьбу, поэтому потери от реализации угроз информационной безопасности могут привести к серьезным проблемам в сфере ведения бизнеса.

Учитывать и прогнозировать данные угрозы ИБ без использования специальных средств на предприятии становится все сложнее, поэтому очевидным является тот факт, что создание политики безопасности, основанной на оценке потерь, а также прогнозировании угроз ИБ становится первоочередной проблемой в сфере ведения бизнеса.

Кроме того, прогнозирование информационных угроз может значительно минимизировать потери на предприятии, которые основываются на угрозах доступности, целостности и конфиденциальности информации, а правильно организованная политика информационной безопасности, в свою очередь, снижает риск возникновения и ускоряет устранение угроз, в случае их реализации.

Предполагаемая научная новизна

Предполагаемая научная новизна заключается в систематизации методов прогнозирования и их внедрение в политику информационной безопасности предприятия, а также учет оценки потерь при реализации угроз информационной безопасности.

Планируемые практические результаты

В результате выполнения данной магистерской работы планируется выполнение следующих пунктов:

- анализ методов прогнозирования и выбор наиболее подходящих;

- создание базы данных для реализации прогнозирования методом экспертных оценок;

- разработка политики информационной безопасности предприятия с учетом оценки потерь, связанных с реализацией угроз информационной безопасности;

- анализ результатов прогнозирования и сравнение их с реальными данными;

- создание отчета о работе предложенной модели политики информационной безопасности.

Обзор исследований и разработок по теме

Исследования и разработки в данной области только начинают приобретать глобальный характер, однако количество решений данного вопроса все еще мало.

Оценка потерь финансовой информации [1]. Данная оценка определяет количество конфиденциальной информации, которая теряется за определенное время. Кроме того, система сама определяет какой информации представить статус конфиденциальной, а также какие приложения или сотрудники осуществляют противоправные действия. Такая оценка осуществляется с помощью специального оборудования в сети, которое регистрирует конфиденциальную информацию и осуществляет пассивный мониторинг трафика, выходящего из сети. Если конфиденциальная информация идентифицируется устройствами, то они начинают собирать информацию об IP– адресах отправителя и получателя, а также о протоколе передачи и типе передаваемой информации.

Количественная оценка потерь [2]. К данному типу оценки потерь относятся точные методы современной математики, а также экспертные методы оценки потерь. Здесь очень важно учитывать не только прямые потери, связанные с покупкой или восстановлением нового оборудования и оплаты труда на восстановление система, но и косвенные потери, такие как потеря репутации, клиентов, доверия и т.д.

Оценка потерь требует глубоких системных знаний и аналитического мышления.

Кроме оценки потерь немаловажно анализировать и угрозы информационной безопасности.

При анализе угроз информационной безопасности чаще всего используют три основных метода [3]:

- Прямая экспертная оценка. Данный метод основан на знаниях экспертов в области ИБ. Они должны определить список параметров, которые характеризуют угрозы ИБ, а также назначить этим параметрам коэффициенты важности.

- Статистический анализ. Данный анализ основан на накопленной информации об инцидентах ИБ, таких как частота возникновения угроз, их причинах и источниках. Для этого необходимо построение довольно обширной базы данных.

- Факторный анализ. Этот вид анализа основан на выявлении факторов, которые с определенной вероятностью ведут к реализации угроз. Такими факторами могут быть наличие привлекательных для киберпреступников информационных активов, уязвимости информационной системы, высокий уровень вирусной активности во внешней среде и т.д. Поскольку на современные информационные системы влияют множество факторов, обычно используется многофакторный анализ.

Грездов Г.Г. предложил модель оценки потерь для угроз доступности, целостности и конфиденциальности информации. С помощью данной модели можно вычислить потери, которые будут учитывать недополученный доход, простой системы и восстановление работоспособности узла [4].

Разработками, связанными с оценкой потерь и угроз информационной безопасности, занималась Никуленко Е.Д. (магистр ДонНТУ) под руководством Губенко Н.Е [5].

Статистические сведения об угрозах

В современном мире наблюдается ежегодное увеличение скорости роста количества угроз информационной безопасности.

С каждым годом количество существующих угроз увеличивается, однако наиболее популярными из них остаются следующие [6]:

- вредоносные программы;

- злонамеренные сотрудники;

- использование уязвимостей;

- невнимательные работники;

- мобильные устройства;

- социальные сети;

- социальная инженерия;

- атаки нулевого дня;

- угроза безопасности облачных вычислений;

- кибер– шпионаж.

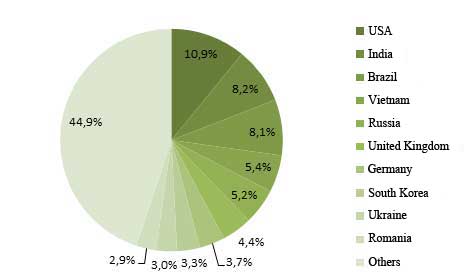

Так, по данным компании Sophos в 2009– 2010 гг. произошел значительный рост количества спама, фишинга и вредоносных программ [7].

Рис. 1 – Диаграмма роста количества спама, фишинга и вредоносных программ

(анимация: объем — 87,2 КБ; размер — 570x385; количество кадров — 3; бесконечное число циклов повторения; задержка между кадрами — 1 с)

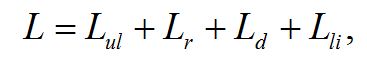

Кроме того, по данным компании Symantec Украина входит в десятку стран по количеству отправителей спама [7].

Рис. 2 – Диаграмма процентного соотношения количества отправителей спама по странам

По фишингу Украина занимает 5 место. Ее опережают такие страны как Индия, Россия, Бразилия и США [7].

Другое исследование компании Symantec показывает, что финансовые учреждения подвергаются фишинг– атакам в 50,1% случаев, что еще раз подтверждает важность создания политики информационной безопасности для предприятий [7].

Вместе с ростом количества угроз, увеличивается также количество уязвимостей систем. Так в 2010 года компания Symantec выявила 8562 уязвимости, что на 27% больше, чем в 2009 году [7].

Вышеуказанные статистические данные показывают, что с каждым годом все сложнее следить за появлением новых угроз, а также отслеживать уязвимости систем по предотвращению атак на системы. Все эти атаки так или иначе приводят к потерям в сфере ведения бизнеса.

Кроме того, существует еще огромное количество угроз, которые не указаны в данной статистике, но которые так же должны быть учтены при создании политики информационной безопасности предприятия. Все угрозы, которые описаны выше, могут приводить к потере доступности, целостности и конфиденциальности информации, что в свою очередь может привести к простоям системы, затратам на ее восстановление и т.д. Поэтому очень важно оценивать потери, к которым могут привести данные атаки.

Анализ модели оценки потерь

Целью каждого предприятия является максимизация прибыли и минимизация затрат. Если первая задача зависит от руководства, то вторая в определенной степени зависит от отдела информационной безопасности (ИБ), т.к. отдел ИБ работает с проблемами защиты главных свойств информации (доступности, целостности, конфиденциальности).

Ниже представлена модель оценки потерь Грездова Г.Г. [4].

Угроза доступности – это ограниченность доступа к ресурсу или полное его отсутствие. Ресурс исчерпан при наличии доступа к ресурсу с затратой большого промежутка времени.

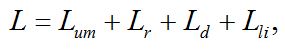

Потери от угроз доступности рассчитываются по формуле:

где Lul – потери от несвоевременного оказания услуг по доступу к информации; Lr – потери, связанные с восстановлением работоспособности; Ld – потери, связанные с простоем узла системы (УС); Lli – потери, связанные с потерей дохода.

Целостность данных означает их полноту и неизменность. Угроза целостности представляет собой реализацию изменения данных преднамеренно или непреднамеренно. Формула расчета потерь, связанных с угрозами целостности:

где Lum – потери от несанкционированной модификации информации, размер потерь будет зависеть от значимости информации, целостность которой нарушена; Lr – потери, связанные с восстановлением работоспособности; Ld – потери, связанные с простоем узла системы; Lli – потери, связанные с утратой возможного дохода.

Конфиденциальная информации — информация, не являющаяся общедоступной и могущая нанести ущерб правам и охраняемым законом интересам предоставившего ее лица. Потери при разглашении информации могут быть финансовыми, потерей репутации и конкурентоспособности. Поэтому для расчета потерь наиболее удобным является метод экспертных оценок. Сущность метода заключается в том, что группа специалистов в данной области и анализируют потери, исходя из значимости самой информации.

Из вышесказанного понятно, что информацию на предприятии необходимо защищать с целью минимизации потерь. Для этого используют страхование информационных рисков предприятия (выдача страховыми обществами гарантий субъектам информационных отношений по восполнению материального ущерба в случае реализации угроз информационной безопасности).

С использованием страхования информационных рисков предприятия итоговые потери (L*) рассчитываются по формуле

где L – суммарные потери из–за нарушения нескольких категорий информации; Ins – суммарная прибыль от страхования рисков.

Модель Грездова Г.Г. учитывает потери от нарушения основных свойств информации – доступность, целостность, конфиденциальность. Данная модель может применяться при расчете потерь от нарушения одного, двух, или всех свойств информации. Формулы, приведенные выше, универсальны и просты в применении, на их основе можно осуществлять ручной просчет, а также создать продукт для более точного выполнения расчетов.

Однако, данная модель не учитывает инфляцию, а также в ней отсутствует механизм прогноза.

Прогнозирование угроз информационной безопасности

Для прогнозирования угроз в области информационной безопасности предлагается использовать теорию ритмов. Суть этой теории состоит в том, что все процессы природного, экономического, технологического и других характеров подчиняются определенным общим закономерностям. На основе этой теории создан продукт «Future», благодаря которому есть возможность решить некоторые проблемы прогнозирования информационных угроз [8].

Ряд авторов [Жигулин Г.П., Суханов А., и др.] предлагают использовать для прогнозирования угроз статистические методы. Главным преимуществом этих методов является адаптация математических и статистических аппаратов к объекту. Статистические методы универсальны, поскольку для проведения анализа не требуется знания о возможных атаках и используемых ими уязвимостях. Но при использовании этих методов возникает ряд проблем:

- «статистические» системы не чувствительны к порядку следования событий;

- трудно задать граничные (пороговые) значения отслеживаемых системой обнаружения атак характеристик;

- «статистические» системы могут быть с течением времени «обучены» нарушителями.

Еще один метод прогнозирования – метод экспертных оценок. Этот метод целесообразно применять в том случае, когда отсутствуют статистические данные. При этом экспертам предлагается ответить на вопросы о состоянии или будущем поведении информационных активов, характеризующихся неопределенными параметрами или неизученными свойствами.

Существует 3 метода прогнозирования, основанных на экспертных оценках:

- Метод коллективной экспертной оценки. В данном случае происходит обобщение результатов работы группы экспертов в области информационной безопасности. Для получения объективного результата необходимо обработать индивидуальные, независимые оценки, вынесенные экспертами. Таким образом происходит разносторонний анализ проблемы.

- Метод Дельфи экспертных оценок . Данный метод основывается на процессе «мозгового штурма», производимого группой специалистов. Данный метод применяется при необходимости быстрого принятия решения. Дельфийский метод используется для экспертного прогнозирования путем организации системы сбора и математической обработки экспертных оценок.

- Компетентность экспертной группы. В данном случае происходит дискуссия по вопросу, с целью нахождения единственно правильного его решения. Этот метод отличается от предыдущего тем, что кроме выражения своих идей, эксперт может также критиковать чужие. Достоинством данного метода является простота реализации и уменьшение вероятности ошибок.

Таким образом, метод коллективных оценок является наиболее универсальным и используется в магистерской работе.

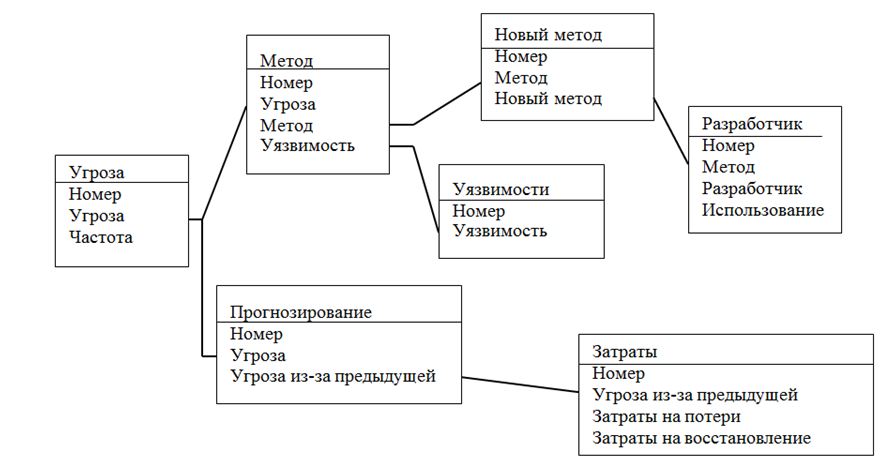

Знания экспертов формируются в базу данных (рис. 3). База данных поможет в поиске аналогичных происшествий и методов их решения, а также минимизации потерь. Такой метод прогнозирования имеет много общего с прогнозированием методом аналогий. Главным достоинством такого прогнозирования является отсутствие ложных тревог.

Основным недостатком этого метода является невозможность отражения неизвестных атак. При этом даже небольшое изменение уже известной атаки может стать серьезной проблемой [9, 11].

Рис. 3 – Общая схема базы данных для прогнозирования методом экспертных оценок

Вывод

Для оценки потерь очень важно осознавать и учитывать все параметры, которые влияют на затраты от реализации угроз информационной безопасности. Среди них могут быть затраты на обновление, покупку или восстановление оборудования, оплата рабочим, восстанавливающим систему, а также затраты от потери репутации.

Кроме того, в политику информационной безопасности предприятия необходимо внедрять прогнозирование угроз для того, чтобы заранее знать о возможной атаке и устранить проблему еще до ее появления.

В магистерской работе проводится усовершенствование модели оценки потерь путем применения прогнозирования угроз и потерь, которые они могут за собой повлечь; проводится построение модели политики безопасности предприятия, с учетом модели оценки потерь.

Выбор прогнозирования методом экспертных оценок основывается на анализе его достоинств и недостатков. Возможно применение нескольких методов для лучшего построения прогноза.

Преимущества данной модели оценки потерь в следующем:

- простая программная реализация;

- возможность совершенствования;

- прозрачность расчетов;

- возможность использования любым предприятием.

Недостатки:

- при использовании прогнозирования методом экспертных оценок, появляется опасность невозможности отражения неизвестных атак, а также субъективность этого метода;

- отсутствие учета инфляции.

Список литературы

- Webcontrol [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://web-control.ru/dlp_for_finance – Защита от утечек и потери информации о клиентах

- AVOIDANCE.RU – СТАТЬИ ОБ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://avoidance.ru/articles/informatsionnaja-bezopasnost-na-predprijatii/57-analiz-riska-i-poter.html – Анализ риска и потерь

- Arinteg [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://www.arinteg.ru/articles/analiz-ugroz-informatsionnoy-bezopasnosti-27291.html – Анализ угроз информационной безопасности

- Грездов, Г. Г. Способ решения задачи формирования комплексной системы защиты информации для автоматизированных систем 1 и 2 класса [Текст] / Г. Г. Грездов // (Препринт/ НАН Украины. Отделение гибридных управляющих систем в энергетике ИПМЭ им. Г. П. Пухова НАН Украины; № 01/2005 ) – Киев : ЧП Нестреровой, 2005. – С. 66.

- Анализ модели для оценки потерь, связанных с реализацией угроз и страхованием информационных рисков: сб. текстов выступление на четвертой международной научно– технической конференции «Моделирование и компьютерная графика/ ДонНТУ 5– 8 октября – Д.: 2011. – 33с.

- Help Net Security [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://www.net-security.org/secworld.php?id=8709 – Топ– 10 угроз информационной безопасности

- Telecommunication technologies - телекоммуникационные технологии [Electronic resourse] / Интернет – ресурс. – Режим доступа к статье: http://book.itep.ru/10/2011.htm#43 – 2011 г. Обзор по материалам ведущих фирм мира, работающих в сфере сетевой безопасности

- Бузинов А.С., Жигулин Г.П., Шабаев Р.И. Моделирование и прогнозирование информационных угроз как составная часть Концепции информационной безопасности РФ – СПб: Издательство «Научно– производственное объединение специальных материалов», – 2010. – С.63–68.

- Your Private Network [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://ypn.ru/448/intrusion-detection-technologies/ –Технологии обнаружения атак

- Административно– управленческий портал [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://www.aup.ru/books/m6/8_4.htm – Безопасность предпринимательской деятельности

- Информационная безопасность [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://inf-bez.ru/?p=424 – Анализ существующих методов экспертной оценки для систем информационной безопасности

Замечание

При написании данного автореферата магистерская работа еще не завершена. Окончательное завершение работы – декабрь 2013 года. Полный текст работы и материалы могут быть получены у автора или научного руководителя после указанного времени.