Реферат

Содержание

- Введение

- 1. Актуальность темы

- 2. Цель и задачи исследования, планируемые результаты

- 3. Обзор исследований и разработок

- 3.1 Обзор международных источников

- 3.2 Обзор национальных источников

- 3.3 Обзор локальных источников

- 4. Вероятность защищенности сети передачи данных от конкретных угроз конкретными средствами защиты

- Выводы

- Список источников

Введение

Развитие информационно-телекоммуникационных систем в современном мире обретает все большую значимость. Информационные технологи используются в процессах государственного управления, управления бизнесом, производственными процессами, для удовлетворения потребностей граждан иметь свободный доступ к информации, что способствует развитию информационных, телекоммуникационных и информационно–телекоммуникационных систем (ИТС). Распространение инфраструктуры ИТС позволяет сократить расстояния между взаимодействующими субъектами, уменьшить время на обмен информацией и, как следствие, позволяет ускорить процесс принятия управленческих решений в органах государственного управления, местного самоуправления и в сфере бизнеса.

Огромное количество операций, которые упрощают нам жизнь, предоставляют современные телекоммуникации. Трудно себе представить многочисленный сервис интернет–банкинга, различные интернет–магазины, значительное количество бизнесс–операций осуществляется с помощью локальных и глобальных сетей передачи данных.

Современные требования по обработке информации приводят к слиянию информационных и телекоммуникационных систем, использованию общедоступных каналов связи, и как следствие — приводит к увеличению разновидностей угроз для ИТС и увеличению атак на эти системы. Информационно–телекоммуникационные системы приобретают все большую значимость в современном мире.

В результате стремительного развития уровня сетей передачи данных, развитие наблюдается и в области интернет–мошенничества. Все больше новых способов и методов ежедневно разрабатывается «хаккерами» для несанкционированного проникновения в какую–либо систему и получения выгоды.

За последние годы очень актуальным является вопрос детального анализа угроз безопасности информационно–телекоммуникационных систем, вероятность их появления, вероятность их предотвращения существующими средствами предотвращения угроз. Огромное количество комплексных систем защиты информации было разработано специалистами в области информационной безопасности, проведено множество практических тестов. Однако вопрос теоретического расчета защищенности сети передачи данных остается открытым.

1. Актуальность темы

В настоящее время известен ряд методов определения вероятности защиты телекоммуникационых систем от внешних воздействий. Была исследована эффективность многих методов, целесообразность их использования в определенных условиях и ситуациях. Большинство методов обладают значительным коэффициентом эффективности, однако для получения наиболее точной и гибкой методики, необходим комплексный подход к разработке алгоритма определения защищенности сети от конкретных существующих угроз конкретными средствами защиты.

Данная магистерская работа посвящена актуальной задаче разработки алгоритма определения вероятности защищенности информационно–телекоммуникационной системы от существующих угроз современными средствами защиты. Разработанный алгоритм предназначен для более эффективного построения комплексных систем защиты информации в сетях передачи данных, уменьшение экономических затрат на создание данных систем.

Для проведения анализа будут использованы аппаратные и программно–аппаратные продукты ведущих производителей защиты сетевых ресурсов. В качестве теоретического материала будут использованы учебные пособия авторитетных изданий, научные статьи и публикации специальстов в области информационной безопасности.

2. Цель, задачи исследования и планируемые результаты

Целью исследования является разработка определения вероятности защищенности информационно–телекоммуникационной сети от конкретных угроз конкретными средствами защиты.

Основные задачи исследования:

- Анализ методов определения вероятности защищенности телекоммуникационных сетей, предложенных предыдущими авторами.

- Оценка способов оптимизации аппаратных затрат для увеличения качества работы, скорости работы и общей производительности системы обеспечения защищенности сети.

- Объединение различных методов расчета защищенности и средств защиты информации в сетях передачи данных при различных особенностях и условиях функционирования данных сетей.

- Разработка более точного алгоритма определения вероятности защищенности информационно–телекоммуникационной сети от конкретных угроз конкретными средствами защиты, формирование рекомендаций по использованию данной методики.

Объект исследования: защищенная информационно–телекоммуникационная система.

Предмет исследования: объединение методов расчета вероятности защищенности инофрмационно–телекоммуникационной сети конкретными средствами защиты.

3. Обзор исследований и разработок

Усовершенствование методов построения систем защиты информационно–телекоммуникационных систем является весьма актуальным вопросом. Поэтому проблемы их анализа, модификации и реализации были широко исследованы как зарубежными, так и отечественными специалистами.

3.1 Обзор международных источников

Значительный вклад в развитие защиты информационно–телекоммуникационных сетей внесла Техническая лаборатория Информация (ITL) в Национальном институте стандартов и технологий (NIST). Данная лаборатория предоставляет техническую документацию и стандарты по защите информации. ITL разрабатывает тесты, методы испытаний, справочные данные и технический анализ средств и методов защиты для содействия развитию и продуктивному использованию информационных технологий. Данная лаборатория анализирует и предоставляет в свободном доступе научно–исследовательские работы, различные руководства, сотрудничает с производственными предприятиями, правительством и научными организациями.

Опубликованные данной лабораторией статьи способствовали написанию дипломной работы.

Определение требований к построению телекоммуникационных сетей, порядок выбора средств защиты сетей, организация безопасной информационной деятельности внутри локальной сети представлены в следующих работах: «Техническое руководство для тестирования и оценки информационной безопасности» (Авторы: Скарфоне К., Соппая M., Коди А., Орбауг А.) [1], «Руководство по настройке производительности и измерению информационной безопасности» (Авторы: Чу Э., Свенсон М., Стайн К., Бартол Н., Браун Э., и Робинсон У.) [2], «Руководство по обеспечению безопасности и конфиденциальности в общедоступной «облачной» компьютерной сети» (Авторы: Янсен У., Грэйнс Т.) [3], «Руководство по выбору продуктов обеспечения информационной безопасности» (Авторы: Грейнс T., Стивенс M., Майерс M.) [4], «Руководство по обеспечению работы с SSL и VPN каналами» (Авторы: Франкель Ш., Хоффман П., Орбауг А., Парк Р.) [5], «Руководство по системе обнаружения и предотвращения вторжений (IDPS)» (Авторы: Скарфон K., Мелл П.) [6], «Компьютерная Безопасность. Обработка Инцидентов. Руководство» (Авторы: Кихонски П., Миллар Т., Гранс Т., Скаонс К.) [7].

Для анализа уязвимости существующей информационно–телекоммуникационной сети и построения качественной системы защиты, были проанализированы следующие работы: «Руководство по проведению оценки рисков» (Авторы: Росс Р.) [8], «Управление рисками в информационных и коммуникационных технологиях» (Авторы: Паульсен С., Боенс Дж.) [9], «Эффективный подход к оценке риска нулевого дня уязвимости» (Авторы: Альбанес М., Джаджодья С., Синхал А., Ванг Д.) [10], «К–Zero Day безопасность: измерение риска неизвестной уязвимости» (Авторы: Ванг Л., Джаджодья С., Синхал А., Ченг П., Ноел С.) [11].

3.2 Обзор национальных источников

В следующих работах украинских авторов предложены основные аспекты управления информационной безопасностью, методы построения сбалансированной системы защиты и обеспечения безопасности информационной деятельности: «Особенности реализации криптографических и стеганографических систем по принципу облачных вычислительных технологий» (Авторы: Задирака В. К., Кудин А. М.) [12], «Практические проблемы организации системы защиты информации в структурном подразделении Министерства чрезвычайных ситуаций Украины» (Авторы: Грицюк Ю. И., Малец И. О.) [13], «Система анализа и оценки уровня защищенности государственных информационных ресурсов от социотехнические атак» (Авторы: Горницкая Д., Захарова М., Кладочный А.) [14], «Технология использования уязвимости web–ресурсов в процессе организации и проведения сетевой разведки информационно–телекоммуникационных систем» (Автор: Бурячок В.) [15], «Алгоритм оценки степени защищенности специальных информационно–телекоммуникационных систем» (Автор: Бурячок В.) [16].

3.3 Обзор локльных источников

В Донецком национальном техническом университете разрабатываются методы защиты информационно–телекоммуникационных систем. Работа «Исследование вопросов безопасности локальных сетей на канальном уровне модели OSI» автора Приходько Т. А. представляет обзор наиболее распространенных сетевых атак и способов их выявления [17].

В работе «Управление информационной безопасностью информационно–телекоммуникационной системы на основе модели «PLAN–DO–CHECK– ACT»» авторов Воропаевой В. Я., Щербова И. Л. и Хаустовой Э. Д. проведен анализ порядка принятия решения по управлению информационной безопасностью ИТС на основе модели «PLAN–DO–CHECK–ACT»; рассмотрены угрозы для информационной безопасности ИТС, что могут быть реализованы с использованием протоколов межсетевого взаимодействия, их влияние на свойства информации; предложен порядок выбора средства защиты с учетом определенных критериев и ограничений [18].

4. Вероятность защищенности сети передачи данных от конкретных угроз конкретными средствами защиты

Выбор средств защиты от несанкционированного доступа (НСД) и управление информационной безопасностью в информационно телекоммуникационной системе (ИТС) — сложный динамический процесс. Учитывая, что распределенная ИТС — сложная, многоуровневая по архитектуре система, то для принятия оптимального решения на организацию защиты целесообразно разделить ее на составные части. Для каждой составляющей данной системы определяются правила, процессы и процедуры, необходимые для качественного управления. Это позволяет принять правильное решение, способствующее выбору наиболее целесообразного компонента защиты определенного сегмента системы.

С точки зрения защиты информации, для любой организации наиболее уязвимыми местами в ИТС являются зоны на границах разделения ответственности собственников. Примером такой точки может служить место подключения внутренней локальной сети учреждения (предприятия) к телекоммуникационной системе (рис. 1).

Рис. 1

—

Структурная схема ИТС

(анимация: 4 кадра, 7 циклов повторения, 145

килобайт)

Задействованные в процессе обработки

информации структурные

подразделения и автоматизированные рабочие места (АРМ)

отдельных

пользователей, которые расположены на значительном расстоянии друг от

друга, приводят к необходимости использования в качестве каналов связи

телекоммуникационные системы (ТКС), расположенные за пределами

контролируемой территории.

Поэтому одной из первостепенных задач при принятии решения на организацию защиты локальной сети учреждения (предприятия) или же отдельного АРМ пользователя, является установка адекватных программных или программно–аппаратных средств защиты, необходимых для выполнения основных требований:

- достижение необходимого уровня защиты в соответствии со стоимостью защищаемой информации;

- обеспечение заданного уровня ограничений видов информационной деятельности пользователей и др [19].

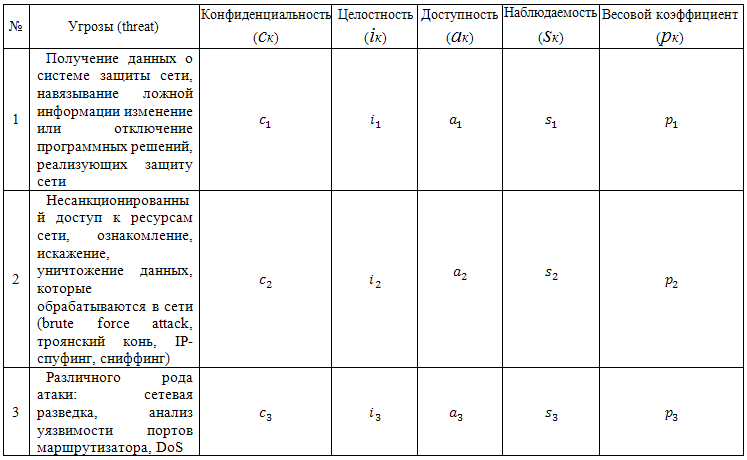

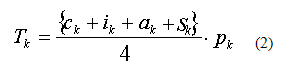

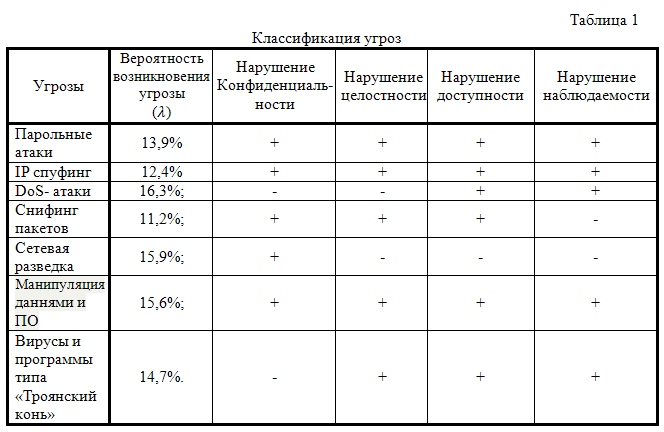

В таблице 1 представлен перечень трех наиболее распространенных классов угроз, которые могут быть реализованы с использованием протоколов межсетевого взаимодействия [20], и оценка их влияния на основные свойства информации.

Необходимо учитывать тот факт, что не все угрозы ИТС могут быть реализованы в полной мере или реализованы вообще в данной сети, один и тот же тип угрозы может нанести значительный или незначительный ущерб. Поэтому, для принятия решения по управлению информационной безопасностью при выборе защитных мер, следует определиться с той степенью риска, которую несет в себе конкретная угроза для сети и циркулирующей в ней информации [18].

Таблица 1

Классы угроз для информационной безопасности в ИТС

Исходя из таблицы, угрозы возможны для таки свойств информации, как конфиденциальность (ck), целостность (ik), доступность (ak) и наблюдаемость (sk) информации. Причем уровень угрозы для данных свойств информации определяется экспертной оценкой по пяти бальной шкале:

- 0 – реализованная угроза фактически не несет убытков;

- 0,25 – реализованная угроза несет не значительные убытки;

- 0,5 – реализованная угроза несет убытки средней степени;

- 0,75 – реализована угроза несет значительные убытки;

- 1,0 – реализованная угроза несет непоправимые убытки.

Весовой коэффициент (pk) угрозы предлагается определять исходя из частоты появления данной угрозы, опираясь на статистическую информацию или исходя из оценок прогнозирования.

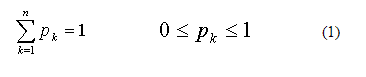

Для данного коэффициента должны быть выполнены следующие условия:

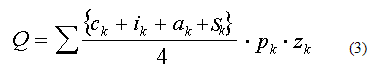

Исходя из уже известных данных уровня угрозы для свойств информации, представленных экспертами, и имеющегося весового коэффициента, получаем числовое значение уровня безопасности для информации от рассматриваемой угрозы:

Исходя из функций, которые выполняют программные и программно–аппаратные средства защиты, а также из уровня опасности угрозы для информации, обрабатываемой на выделенном АРМ или в закрытой локальной сети, необходимо рассчитать ожидаемую защищенность системы от совокупности вероятных угроз с помощью конкретного средства защиты [18]:

С этой целью для каждого программного или программно–аппаратного средства защиты вводится числовой коэффициент zk, позволяющий определить вероятность успешного выполнения им функции по защите информации от конкретной рассматриваемой угрозы.

Один из способов расчета защищенности основан на расчете интенсивности нарушений и интенсивности восстановления конфиденциальности, целостности, доступности и наблюдаемости ресурсов.

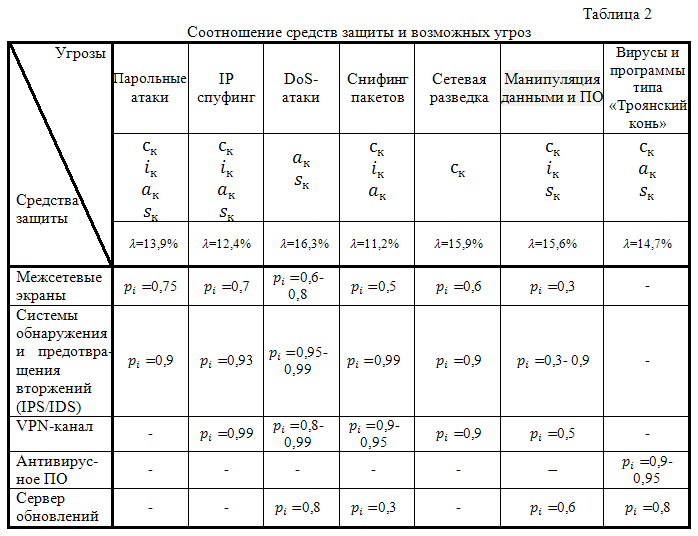

По данным статьи Бурячка В. Л. «Алгоритм оценки степени защищенности специальных информационно–телекоммуникационных систем», в последнее время наиболее широко используются такие угрозы, как: подбор ключей/паролей (парольные атаки) — 13,9 % от общего количества; замена IP-адреса (IP спуфинг) — 12,4 %; отказ в обслуживании (DoS-атаки) — 16,3 %; анализ трафика (снифинг пакетов) — 11,2 %; сканирование (сетевая разведка) — 15,9 %; подмена данных, передаваемых по сети (манипуляция данными и ПО) — 15,6 %; другие методы (вирусы и программы «Троянский конь») — 14,7 % [16].

Учитывая характер влияния перечисленных угроз на входе в локальную компьютерную сеть, можно разделить их на угрозы нарушения конфиденциальности, целостности, доступности и наблюдаемости.

Уровень защиты информации в компьютерной сети от НСД определяется защищенностью каждого ресурса, предназначенного для защиты [21].

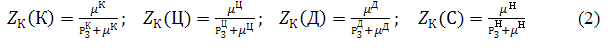

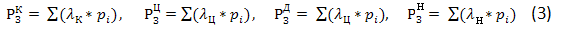

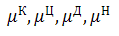

Поэтому для расчета коэффициентов защищенности конфиденциальности, целостности, доступности и наблюдаемости ресурсов используем формулы:

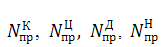

где  — вероятность

преодоления

всех угроз конфиденциальности, целостности и доступности и

наблюдаемости, которые могут возникнуть.

— вероятность

преодоления

всех угроз конфиденциальности, целостности и доступности и

наблюдаемости, которые могут возникнуть.

—

интенсивности потока угроз

конфиденциальности, целостности и доступности и наблюдаемости ресурсов,

соответственно;

—

интенсивности потока угроз

конфиденциальности, целостности и доступности и наблюдаемости ресурсов,

соответственно;pi — вероятность противодействия угрозе k–того вида конкретным средством защиты.

Опираясь на данные,

полученные экспертным путем и на таблицу 1, можно составить

следующую

таблицу, показывающую оценить соотношение средств защиты и возможных

угроз

компьютерной сети. С помощью этой таблицы рассчитываем

—

интенсивности

восстановления

защищенности для конфиденциальности, целостности, доступности и

наблюдаемости ресурсов, соответственно [21].

—

интенсивности

восстановления

защищенности для конфиденциальности, целостности, доступности и

наблюдаемости ресурсов, соответственно [21].

Коэффициенты  рассчитываются следующим образом:

рассчитываются следующим образом:

где  —

количество новых угроз,

что

появились за время t.

—

количество новых угроз,

что

появились за время t.

—

количество

разработанных

помех угрозам за время t.

—

количество

разработанных

помех угрозам за время t.

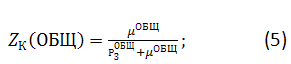

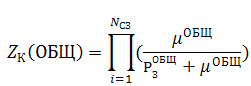

Для краткости запишем выражение (2) в виде:

Учитывая то, что в компьютерной сети нужен защищенное состояние всех ресурсов и для защиты ресурсов не используются дополнительные альтернативные средства защиты, необходима формула для нахождения защищенности, предложенной в работе Козленко А. В., Авраменко В. С., Саенко И. Б., Кий А. В. «Метод оценки уровня защиты информации от НСД в компьютерных сетях на основе графа защищенности».

где Zk (ОБЩ) — коеффициент защищенности компьютерной сети,

Ncз — количество средств защиты.

Выводы

Определение вероятности защиты телекоммуникационных сетей от внешних угроз является одним из важнейших направлений в области обеспечения безопасности информационной деятельности. Данная работа способствует построению качественных и гибких систем защиты телекоммуникационных сетей.

В рамках магистерской работы были получены актуальные научные результаты по следующим направлениям:

- Изучены раннее предложенные подходы к определению уровня защиты телекоммуникационной сети от внешних угроз и атак.

- Объединены и систематизированны самые актуальные и гибкие методы оценки защищенности телекоммуникационной сети в единый алгоритм.

- Полученны результаты при расчете защищенности предложенным методом.

- Проведена оценка результатов, доработка и усовершенствование предложенной методики

При написании данного реферата магистерская работа еще не завершена. Окончательное завершение: декабрь 2014 года. Полный текст работы и материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Список источников

- Scarfone K., Souppaya M., Cody A., Orebaugh A. Technical Guide to Information Security Testing and Assessment / Scarfone K., Souppaya M., Cody A., Orebaugh A. — National Institute of Standarts and Technology, 2008. — 80 pp.

- Chew E., Swanson M., Stine K., Bartol N., Brown A., Robinson W. Performance Measurement Guide for Information Security / Chew E., Swanson M., Stine K., Bartol N., Brown A., Robinson W.— National Institute of Standarts and Technology, 2008. — 80 p.

- Jansen W., Grance T. Guidelines on Security and Privacy in Public Cloud Computing / Jansen W., Grance T. — National Institute of Standarts and Technology, 2011. — 70 pp.

- Grance T., Stevens M., Myers M. Guide to Selecting Information Technology Security Products / GranceT., StevensM., Myers M. — National Institute of Standarts and Technology, 2003. — 67 pp.

- Frankel F., Hoffman P., Orebaugh A., Park R. Guide to SSL VPNs / Frankel S., Hoffman P., Orebaugh A., Park R. — National Institute of Standarts and Technology, 2008. — 87 pp.

- Scarfone K., Mell P. Guide to Intrusion Detection and Prevention Systems (IDPS) / Scarfone K., Mell P. — National Institute of Standarts and Technology, 2007. — 127 pp.

- Cichonski P., Millar T., Grance T., Scarfone K. Computer Security Incident Handling Guide / Cichonski P., Millar T., Grance T., Scarfone K. — National Institute of Standarts and Technology, 2012. — 79 pp.

- Ross R. Guide for Conducting Risk Assessments / Ross R. — National Institute of Standarts and Technology, 2012. — 95 pp.

- Paulsen S., Boens J. Summary of the Workshop on information and communication technologies supply chain risk management / Paulsen S., Boens J. — National Institute of Standarts and Technology, 2012. — 21 pp.

- Albanese M., Jajodia S., Singhal A., Wang L. An efficient approach to assessing the risk of Zero-day vulnerabilities / Albanese M., Jajodia S., Singhal A., Wang L. — National Institute of Standarts and Technology. — 12 pp.

- Wang L., Jajodia S., Singhal A., Cheng P., Noel S. К-Zero day safety: a network security metric for measuring the risk of unknown vulnerabilities / Wang L., Jajodia S., Singhal A., Cheng P., Noel S. — National Institute of Standarts and Technology. — 15 pp.

- Задирака В. К., Кудин А. М. Особенности реализации криптографических и стеганографических систем по принципу облачных вычислительных технологий / Задирака В. К., Кудин А. М. — Институт кибернетики им. Глушкова В. М. НАН Украины, 2012. — 7 с.

- Грицюк Ю. І., Малець І. О. Практичні проблеми організації системи захисту інформації у структурних підрозділах Міністерства надзвичайних ситуацій України / Грицюк Ю. І., Малець І. О. — Львівський державний університет безпеки життєдіяльності. — 6 с.

- Горницька Д. А., Захарова М. В., Кладочний А. І. Система аналізу та оцінки рівня захищеності державних інформаційних ресурсів від соціотехнічних атак / Горницька Д. А., Захарова М. В., Кладочний А. І. — Національний авіаційний університет. — 5 с.

- Бурячок В. Технологія використання уразливостей web–ресурсів у процесі організації та проведення мережевої розвідки інформаційно–телекомунікаційних систем / Бурячок В. — Військова частина А1906, Україна, 2013. — 5 с.

- Бурячок В. Алгоритм оцінювання ступеня захищеності спеціальних інформаційно–телекомунікаційних систем / Бурячок В. — Науково–технічний журнал «Захист інформації» № 3, 2011. — 9 с.

- Приходько Т. А. Исследование вопросов безопасности локальных сетей на канальном уровне модели OSI / Приходько Т. А. — Научные публикации кафедры компьютерной инженерии ДонНТУ, 2011. — 4 с.

- Воропаєва В. Я., Щербов І. Л., Хаустова Е. Д. Управління інформаційною безпекою інформаційно–телекомунікаційних систем на основі моделі «PLAN–DO–CHECK–ACT» / Воропаєва В. Я., Щербов І. Л., Хаустова Е. Д. — Наукові праці ДонНТУ. Серія: обчислювальна техніка та автоматизація № 2 (25)’2013. — 7 с.

- Воропаева В. Я., Щербов И. Л. Адаптация информационно–телекоммуникационных систем к внешним воздействиям / Научные труды Донецкого национального технического университета. Серия: «Вычислительная техника и автоматизация». Выпуск 23 (201). — Донецк, ДонНТУ, 2012. — 83 c.

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка) [Электронный ресурс]. — Режим доступа: style="color:blue;">http://fstec.ru/component/attachments/download/289.

- Козленко А. В., Авраменко А. В., Саенко И. Б., Кий А. В. Метод оценки уровня защиты информации от НСД в компьютерных сетях на основе графа защищенности / Труды СПИИРАН, 2012. — 45 с.